محققان یک اکسپلویت PoC را برای یک نقص مهم در نرمافزار FortiClient Enterprise Management Server (EMS) Fortinet منتشر کردند که به طور فعال مورد سواستفاده قرارگرفته است.

محققان امنیتی Horizon3 یک اکسپلویت اثبات مفهوم (PoC) را برای یک آسیبپذیری حیاتی و بحرانی منتشر کردهاند که تحت عنوان CVE-2023-48788 (امتیاز CVSS 9.3) در نرمافزار مدیریت سازمانی FortiClient (EMS) Fortinet ردیابی میشود. این آسیبپذیری در حال حاضر به طور فعال در حملات سایبری مورد سواستفاده قرار میگیرد.

آسیبپذیری CVE-2023-48788 یک مشکل بسیار مهم تزریق SQL است که در کامپوننت DAS قرار دارد.

توصیه امنیتی فورتینت میگوید: “خنثیسازی نادرست عناصر ویژه مورد استفاده در آسیبپذیری SQL Command یا «SQL Injection» [CWE-89] در FortiClientEMS ممکن است به مهاجم غیرمجاز اجازه دهد تا کد یا دستورات غیرمجاز را از طریق درخواستهای ساختهشده خاص اجرا کند”.

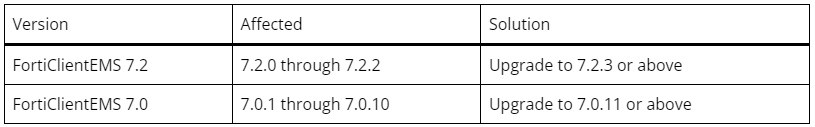

در زیر نسخههای آسیبدیده و نسخهای که این نقص را برطرف کرده آورده شده است:

تیاگو سانتانا از تیم توسعه ForticlientEMS و NCSC انگلستان این مشکل را به شرکت فورتینت گزارش کردند. در توصیه امنیتی اولیه گزارش شد که Fortinet از حملات در فضای سایبری که از این آسیبپذیری سواستفاده میکنند آگاه نبوده است. بااینحال، این شرکت این توصیه امنیتی را به روز کرده است که تایید میکند “این آسیبپذیری در فضای سایبری مورد سواستفاده قرارگرفته است”.

تیم حمله Horizon3 یک تجزیهوتحلیل فنی از این آسیبپذیری و اکسپلویت PoC منتشر کرده است. محققان نشان دادند که چگونه میتوان این مشکل تزریق SQL را با استفاده از عملکرد xp_cmdshell داخلی Microsoft SQL Server به اجرای کد از راه دور تبدیل کرد.

محققان توضیح دادند که پایگاه داده برای اجرای دستور xp_cmdshell پیکربندی نشده است، بااینحال میتوان آن را با استفاده از چند دستور SQL دیگر انجام داد.

این تحلیل و بررسی در ادامه میگوید: “POC که ما منتشر میکنیم تنها با استفاده از یک تزریق ساده SQL بدون xp_cmdshell آسیبپذیری را تایید میکند. برای فعال کردن RCE، تغییر POC ضروری است”.

فایلهای گزارش مختلفی در C:\Program Files (x86)\Fortinet\FortiClientEMS\log ها وجود دارد که میتوان آنها را برای اتصالات مشتریان ناشناس یا سایر فعالیتهای مخرب بررسی کرد. گزارشهای MS SQL همچنین میتوانند جهت بررسی شواهدی مبنی بر استفاده از xp_cmdshell برای بهدست آوردن اجرای دستور تحلیل و آنالیز شوند.

پایگاه دانش

سواستفاده فعال از نقص بحرانی Fortinet Forticlient EMS در فضای سایبری

موارد اخیر

-

معرفی ابزارهای تغییر صدا با هوش مصنوعی:از سرگرمی تا تولید محتوا

معرفی ابزارهای تغییر صدا با هوش مصنوعی:از سرگرمی تا تولید محتوا -

بهترین ابزارها و سایتهای هوش مصنوعی برای ساخت موسیقی:معرفی و بررسی

بهترین ابزارها و سایتهای هوش مصنوعی برای ساخت موسیقی:معرفی و بررسی -

از اینستاگرام بدون دردسر دانلود کنید: معرفی سایتهای آنلاین

از اینستاگرام بدون دردسر دانلود کنید: معرفی سایتهای آنلاین -

راحتترین روش دانلود از یوتیوب! معرفی وبسایتهای آنلاین

راحتترین روش دانلود از یوتیوب! معرفی وبسایتهای آنلاین -

راهنمای کامل جستجوی حرفه ای در یوتیوب: پیدا کردن هر ویدیویی که میخواهید

راهنمای کامل جستجوی حرفه ای در یوتیوب: پیدا کردن هر ویدیویی که میخواهید -

انقلاب هوش مصنوعی در بازارهای مالی: تحلیل تکنیکال و معاملات الگوریتمی

انقلاب هوش مصنوعی در بازارهای مالی: تحلیل تکنیکال و معاملات الگوریتمی -

حملات Sitting Ducks چیست و چگونه از آنها جلوگیری کنیم؟

حملات Sitting Ducks چیست و چگونه از آنها جلوگیری کنیم؟ -

تدوین و ادیت ویدیو با هوش مصنوعی، معرفی سایتها و ابزارها

تدوین و ادیت ویدیو با هوش مصنوعی، معرفی سایتها و ابزارها -

سند وضعیت هشدارهای سایبری و اقدامات ضروری

سند وضعیت هشدارهای سایبری و اقدامات ضروری -

ساخت ویدیو با هوش مصنوعی! برسی روشها و ابزارها

ساخت ویدیو با هوش مصنوعی! برسی روشها و ابزارها

برترین ها

-

حملات Sitting Ducks چیست و چگونه از آنها جلوگیری کنیم؟

حملات Sitting Ducks چیست و چگونه از آنها جلوگیری کنیم؟ -

سند وضعیت هشدارهای سایبری و اقدامات ضروری

سند وضعیت هشدارهای سایبری و اقدامات ضروری -

آشنایی با threat actor عوامل تهدید و روشهای محافظت در برابر آنها

آشنایی با threat actor عوامل تهدید و روشهای محافظت در برابر آنها -

چرا آگاهی امنیتی Security Awareness در سازمانها ضروری است؟ بررسی اهداف و روشها

چرا آگاهی امنیتی Security Awareness در سازمانها ضروری است؟ بررسی اهداف و روشها -

آشنایی با استاندارد ITIL: چرا سازمانها باید از ITLI استفاده کنند؟

آشنایی با استاندارد ITIL: چرا سازمانها باید از ITLI استفاده کنند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *