با افزایش نگرانی های امنیت سایبری برای سازمان ها و افراد، شاید با مفهوم حملات MITM (Man-in-the-Middle) مواجه شده باشید. این وبلاگ همه چیزی را که باید در مورد این حمله بدانید، از جمله چگونگی کار کردن آنها، زمانی که به آنها آسیب پذیر هستید و چه باید برای حفظ امنیت خود انجام دهید، توضیح می دهد.

حمله Man-in-the-Middle (MITM) چیست؟

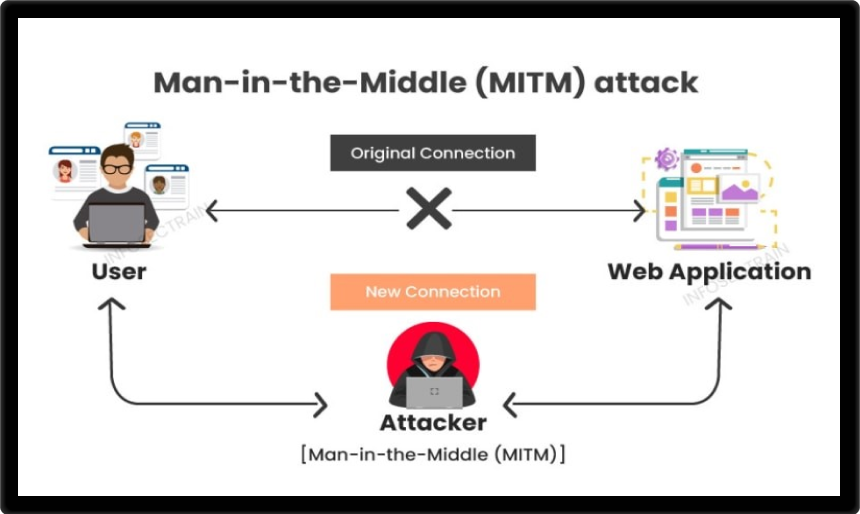

حمله شخص میانی (Man-in-the-Middle) یا به اختصار MITM، یک شیوه از شنود فعال در رمزنگاری و امنیت رایانه است. در این حمله، حملهکننده خود را بین دو طرف (مثلاً کاربر و برنامه) قرار میدهد و پیامهای بین آنها را بازپخش میکند. به گونهای که آنها را معتقد میکند که در یک ارتباط مستقیم و خصوصی با یکدیگر، صحبت میکنند در حالی که همه گفتگوهای آنها توسط حملهکننده کنترل میشود.

در این نوع حمله، هیچ یک از طرفها که ایمیل میفرستند، پیام میدهند یا در تماس تصویری هستند، نمیدانند که یک حملهکننده حضور خود را در میان گفتگو قرار داده است و دادههای آنها را دزدی میکند. این حمله میتواند به وسیلهی یک ربات پیامهای معقولی تولید کند، صدای یک شخص را در تماس تلفنی تقلید کند یا یک سیستم ارتباطی کلی را جعل کند. حمله MITM میتواند در انواع ارتباطهای آنلاین از جمله ایمیل، شبکههای اجتماعی و وبگردی انجام شود.

اما چگونه مجرمان سایبری در وسط قرار میگیرند؟

گام اول، تخریب روتر اینترنت است که این کار را با ابزارهایی که به دنبال آسیبپذیریهای دیگر میگردند، انجام میدهند. سپس، آنها با استفاده از روشهای مختلف، دادههای انتقالی قربانی را رهگیری و رمزگشایی میکنند.

یک روش پایه، sniffing است که حملهکنندگان ابزارهایی را مستقر میکنند که بستهها واحدهای دادهای که از طریق شبکه منتقل میشوند را بررسی میکنند. اینها میتوانند اطلاعات بدون رمزنگاری مانند رمزهای عبور و نامکاربری را رهگیری کنند.

حملهکنندگان ممکن است همچنین از تزریق بستهها استفاده کنند، که بستههای مخرب به جریانهای ارتباطی دادهها درج میشوند تا توانایی قربانیها در استفاده از خدمات یا پروتکلهای خاص شبکه را مختل کنند.

یک نسخه مشابه این حمله، قرار دادن جلسه (یا قرار دادن کوکی) است. هکر ترافیک حساس را برای شناسایی توکن جلسه قربانی رهگیری میکند. با این اطلاعات، حملهکننده از بستههای IP با مسیریابی منبع استفاده میکند تا دادهها را در حالی که از کامپیوتر قربانی به سرور منتقل میشود، رهگیری کند و درخواستها را به نحوی انجام دهد که به نظر میرسد کاربر آنها باشد.

در نهایت، مجرمان سایبری که تلاش میکنند ترافیک از یک وبسایت HTTPS را رهگیری کنند، ممکن است حملهای به نام SSL stripping انجام دهند. در این حمله، بستهها رهگیری شده و آدرسهای آنها تغییر داده میشود تا قربانی را به معادل کمامنتر HTTP هدایت کند. صفحات HTTP اطلاعات را در حال به اشتراکگذاری رمزنگاری نمیکنند، به این معنی که حملهکننده میتواند اطلاعات را رهگیری کند و تزریق بسته انجام دهد.

مثال حمله MITM

این یک تشبیه است: مریم و حسین در حال گفتگو هستند؛ هکر می خواهد به گفتگو گوش دهد اما همچنان شفاف بماند. هکر می تواند به مریم بگوید که او علی است و به علی بگوید که او مریم است. این باعث می شود مریم فکر کند که با علی صحبت می کند، در حالی که واقعاً بخشی از گفتگوی خود را به هکر نشان می دهد. سپس هکر می تواند از این اطلاعات جمع آوری کند، پاسخ را تغییر دهد و پیام را به باب بفرستد (که فکر می کند با مریم صحبت می کند). در نتیجه، هکر می تواند به طور شفاف گفتگوی آنها را دستبرد بزند.

انواع حملات Man-in-the-Middle Attacks

حملات MITM میتوانند به شکلهای مختلفی باشند، اما اینها برخی از رایجترینها هستند:

IP spoofing

هر دستگاهی که به اینترنت متصل میشود، این کار را از طریق یک آدرس IP انجام میدهد، که یک شماره است که بر اساس موقعیت جغرافیایی شما به دستگاه شما اختصاص داده شده است.

با جعل یک آدرس IP، هکرها میتوانند شما را فریب دهند که باور کنید با وبسایت یا فردی که سعی داشتید به آن دسترسی پیدا کنید، در حال تعامل هستید.

ARP spoofing

ARP (Address Resolution Protocol) فرآیندی است که ارتباطات شبکه را قادر میسازد تا به یک دستگاه خاص در شبکه برسد. این کار را با ترجمه آدرس IP به آدرس MAC (Media Access Control) و برعکس انجام میدهد.

مهاجمان میتوانند این فرآیند را با ارتباط دادن آدرس MAC خود با آدرس IP هدفشان با استفاده از پیامهای ARP جعلی دستکاری کنند.

به همین دلیل، هر دادهای که کاربر به آدرس IP میزبان ارسال میکند، به جای آن به مهاجم هدایت میشود.

DNS spoofing

این روش حمله، که به عنوان سم زدایی DNS cache نیز شناخته میشود، از رکوردهای DNS (Domain Name Server) تغییر یافته برای ارسال ترافیک به یک وبسایت کلاهبرداری استفاده میکند.

این وبسایتها معمولاً شبیه به سایت واقعی هستند، به این معنی که بازدیدکنندگان احتمالاً نمیتوانند سوء هدایت را تشخیص دهند. سپس سایت از آنها میخواهد اطلاعات ورود خود را ارائه دهند، فرصتی را برای حملهکننده فراهم میکند تا اعتبارهای دسترسی آنها را بردارد.

HTTPS spoofing

یک قاعده کلی برای تشخیص اینکه یک وبسایت اصلی است یا خیر این است که اگر کنار آن نماد قفل سبزی داشته باشد و با https:// شروع شود به جای http://. این S اضافی مخفف secure یا امن است، که نشان میدهد ارتباط بین شما و سرور رمزگذاری شده و بنابراین نمیتوان آن را ربود.

متأسفانه، مهاجمان راهی برای دور زدن این موضوع پیدا کردهاند. آنها وبسایت خودشان را میسازند که دقیقاً شبیه به وبسایتی است که شما سعی دارید به آن دسترسی پیدا کنید، اما با یک URL کمی متفاوت.

برای مثال، یک i با حروف کوچک ممکن است تبدیل به یک I با حروف بزرگ شود، یا دامنه از حروف الفبای سیریلیک استفاده میکند. وقتی قربانیان سعی میکنند به سایت معتبر برسند، حملهکننده آنها را به سایت خود هدایت میکند، جایی که میتوانند اطلاعات را بردارند. مهاجمان عموما این کار را برای سرقت اعتبارنامههای ورود به حسابهای ایمیل و وبسایت انجام میدهند، که میتوانند آنها را برای راهاندازی حملات هدفمند مانند ایمیلهای فیشینگ استفاده کنند. اما اگر حملهکننده خوششانس باشد، قربانی به طور ناخودآگاه به پورتال بانکی آنلاین خود میرود و اطلاعات حساب خود را تحویل میدهد.

Email hijacking

مجرمان سایبری اغلب ایمیلهای بین بانکها و مشتریان را هدف قرار میدهند با قصد جعل آدرس ایمیل بانک و ارسال دستورالعملهای خود. این یک حقه است تا قربانی را وادار کند اعتبارنامههای ورود و جزئیات کارت پرداخت خود را ارائه دهد.

Wi-Fi eavesdropping

به جای استفاده از یک آسیبپذیری در یک اتصال Wi-Fi موجود، مهاجمان ممکن است یک هاتاسپات اینترنتی خود را راهاندازی کنند و به آن نامی غیرقابل توجه بدهند – مانند Cafe Wi-Fi.تمام کاری که باید انجام دهند این است که منتظر بمانند تا یک قربانی متصل شود، در این نقطه آنها میتوانند فعالیت اینترنتی قربانی را جاسوسی کنند.

جلوگیری از Man-in-the-Middle (MITM)

تهدید حملات MITM ممکن است شما را برای استفاده از Wi-Fi عمومی مردد کند. این بدترین نصیحت در دنیا نیست – حداقل اگر قصد داشته باشید کاری انجام دهید که ممکن است اطلاعات حساس را فاش کند، مانند ورود به حساب ایمیل کاری یا حساب بانکی آنلاین خود.

در این شرایط، ترجیحاً از داده های موبایل خود استفاده کنید. اگر هنوز می خواهید از لپ تاپ خود استفاده کنید، می توانید از تلفن خود را به عنوان یک هات اسپات بی سیم استفاده کنید. با این حال، باید کنترل های امنیتی مناسب را هنگام انجام این کار اعمال کنید تا فقط شما بتوانید به شبکه متصل شوید. اگر داده های موبایل گزینه ای نیست، در اینجا چند مرحله دیگری وجود دارد که می توانید برای محافظت از خود هنگام استفاده از Wi-Fi عمومی انجام دهید:

Use a VPN

از استفاده از VPN (virtual private network) مزایای بسیاری در زمینه امنیت سایبری وجود دارد، مانند اینکه آدرس IP شما را با ارسال آن از طریق یک سرور خصوصی پنهان می کند.

VPN ها همچنین داده ها را در حال انتقال بر روی اینترنت رمزگذاری می کنند. این موضوع شما را در برابر حملات MITM نفوذ ناپذیر نمی کند، اما زندگی را برای مجرمان سایبری بسیار سخت تر می کند و احتمالاً باعث می شود که آنها به دنبال هدفی آسان تر بگردند.

Only visit HTTPS websites

مانند VPN ها، وب سایت های HTTPS داده ها را رمزگذاری می کنند و از اینکه مهاجمان ارتباطات را متوقف کنند جلوگیری می کنند.

اگرچه امکان دارد که مجرمان با استفاده از جعل HTTPS یا SSL stripping این محافظت ها را دور بزنند، شما می توانید با کمی کار دستی تلاش های آنها را خنثی کنید.

برای مثال، شما می توانید از جعل HTTPS جلوگیری کنید با اینکه آدرس وب را به صورت دستی داخل کنید به جای اینکه بر روی لینک ها تکیه کنید. به همین ترتیب، شما می توانید SSL stripping را تشخیص دهید با اینکه بررسی کنید که آدرس وب واقعاً با ‘https://’ شروع می شود یا یک نماد قفل دارد که نشان می دهد امن است. حمله کننده MITM می تواند شما را از یک سایت امن به یک سایت غیر امن منتقل کند، اما این مسئله واضح خواهد بود اگر شما نوار آدرس را بررسی کنید.

Watch out for phishing scams

حمله کنندگان ممکن است از جعل HTTPS یا ربودن ایمیل برای ساخت ایمیل های فیشینگ سفارشی استفاده کنند. وقتی به درستی انجام شود مانند یک فاکتور جعلی یا یک ایمیل جعلی از بانک شما که از شما می خواهد وارد حساب خود شوید این کلاهبرداری ها سودآورتر از جمع آوری اطلاعات حساس و فروش آن در dark web است.

خبر خوب این است که اگر شما بتوانید نشانه های یک حمله فیشینگ را تشخیص دهید، می توانید خود را در برابر هر نوع تکنیکی که حمله کنندگان استفاده می کنند، محافظت کنید. کارمندان از راه دور ممکن است تمایل داشته باشند در کافه ها یا مکان های عمومی دیگر کار کنند، که ممکن است داده های حساس سازمان ها را در معرض حمله کنندگان MITM قرار دهد. همچنین تهدید تجدید شده ای از کارکنانی که در حال حرکت هستند وجود دارد چه اینکه در حین مسیر رفت و آمدشان، اگر نیاز به سفر برای کار داشته باشند یا اگر در ساعات خارج از اداره ایمیل های خود را بررسی می کنند.

در پایان باید به این نکته اشاره کرد که برای جلوگیری از این نوع حملات، استفاده از رمزنگاری SSL/TLS برای ارتباطات و همچنین احراز هویت دو طرفه میتواند موثر باشد. همیشه باید به یاد داشت که امنیت سایبری یک فرایند مداوم است و نیاز به آگاهی و بهروزرسانی دائمی دارد. اینکه برای مقابله با همچین تهدیداتی، سازمان ها باید کارکنان خود را در مورد تهدید فیشینگ آموزش دهند.