وقتی “حمله باج” را می شنوید احتمالاً به باج افزار فکر می کنید، بدافزاری که می تواند فایل ها یا کل سیستم ها را رمزگذاری یا مسدود کند تا زمانی که برای بازگرداندن دسترسی به مهاجم پولی بپردازید. BleepingComputer گزارش میدهد که سیستمهای Windows و VMware ESXi مورد هدف عملیات باج افزار Nevada قرار گرفتهاند، که برای اولین بار در ماه دسامبر ظاهر شد.

باج افزار Nevada نسبتاً جدید است، اما نشانههایی از رشد سریع قابلیتهایش وجود دارد، زیرا محققان امنیتی متوجه بهبود عملکرد باجافزار برای هدف قرار دادن سیستمهای ویندوز و VMware ESXi شدهاند. باج افزار Nevada برای اولین بار در انجمن های گفتمان darknet RAMP در 10 دسامبر 2022 تبلیغ شد. RAMP پلتفرمی است که در گذشته با هکرهای روسی و چینی مرتبط بوده است که مشاغل مربوط به جرایم سایبری خود را تبلیغ می کنند و با دیگران در همان فضا ارتباط برقرار می کنند.

در مورد باج افزار Nevada از مجرمان سایبری روسی زبان و چینی زبان دعوت شده تا به تجارت آنها بپیوندند و بسته به باج هایی که از قربانی های هدف، جمع آوری می کنند، سهمی بین 85٪ تا 90٪ به عنوان سود دریافت کنند. باج افزار Nevada مجهز به یک «قفل کننده» به سبک زبان Rust است که یک پورتال چت بیدرنگ برای مذاکرات و دامنههای جداگانه در شبکه Tor، هم برای شرکا و هم برای قربانیان می باشد.

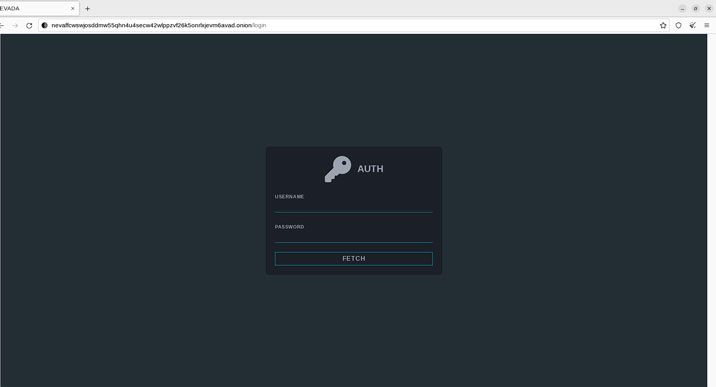

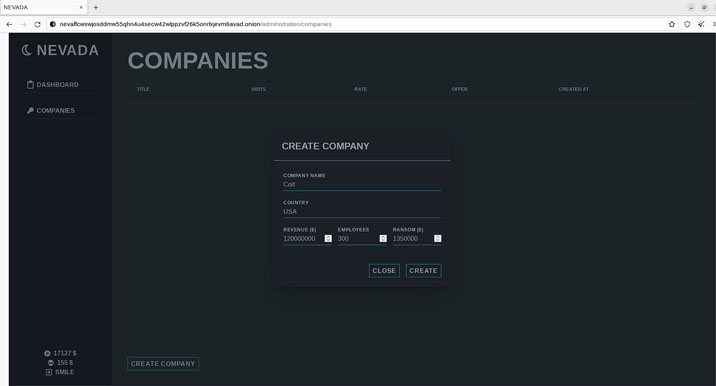

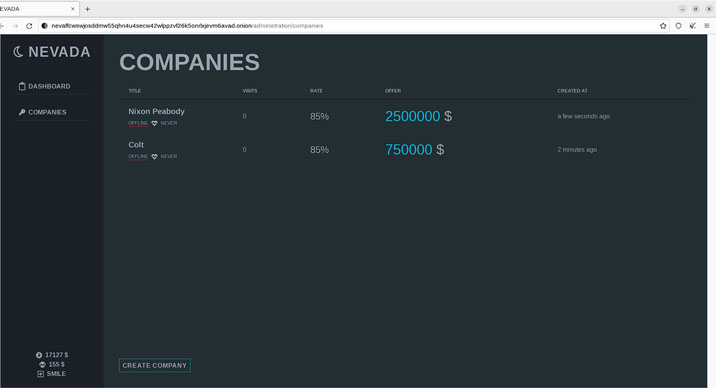

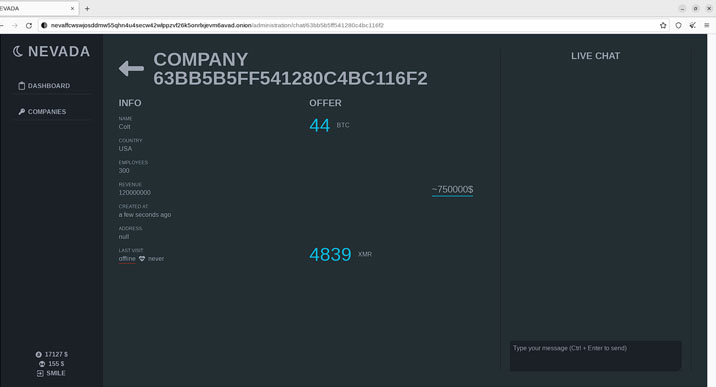

پنل باج افزار Nevada

Resecurity توانست به پنل وابسته میزبانی شده در شبکه TOR دسترسی پیدا کند. پس از بررسی اولیه، دسترسی به شرکت های وابسته ارائه می شود. چنین تاکتیک هایی برای اهداف امنیتی استفاده می شود تا اطمینان حاصل شود که شرکت وابسته معتبر است و خطری برای پروژه ایجاد نمی کند. پس از یک روش رمزگذاری موفق و یا استخراج داده ها، اپراتور ممکن است یک قربانی جدید از طریق پانل ایجاد کند.

در پنل، اپراتور موظف است اطلاعات مختصری در مورد قربانی (نام، جغرافیا، درآمد) به همراه باج مطلوب تعریف کند. قربانی در لیست شرکت ها برای ردیابی و ارتباطات بیشتر از طریق چت زنده موجود قابل مشاهده خواهد بود. چت های مشابهی توسط Blackhat، Lockbit، Hive و دیگر پروژه های باج افزار قابل توجه برای تحت فشار قرار دادن قربانیان برای پرداخت باج استفاده شد.

هر شرکتی که قربانی می شود به پانل اضافه می شود که سپس یک فضای کاری اختصاصی برای تعامل با قربانی فراهم می کند.

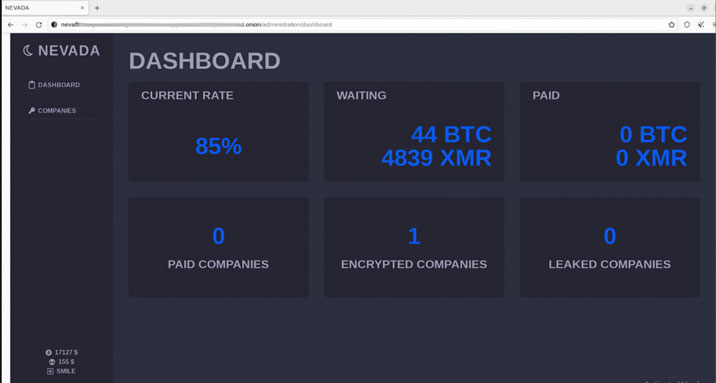

آمار با جزئیات بیشتر در این صفحه با وضعیت پرداخت باج قابل مشاهده خواهد بود.

عکس زیر مربوط به میزکار اعضای باجافزار Nevada می باشد.

محققین امنیتی این بدافزار را تجزیه و تحلیل کرده و گزارشی از یافته های خود منتشر کرده اند. آنها بیان می کنند که در حالی که باج افزار Nevada به طور خاص شرکای انگلیسی زبان را مستثنی می کند، اپراتورهای آن مایلند با IAB و در واقع با واسطههای دسترسی مورد اعتماد از هر مکانی کار کنند. IAB ها بازیگران تهدیدی هستند که دسترسی مجرمان سایبری به شبکه های شرکتی را می فروشند.

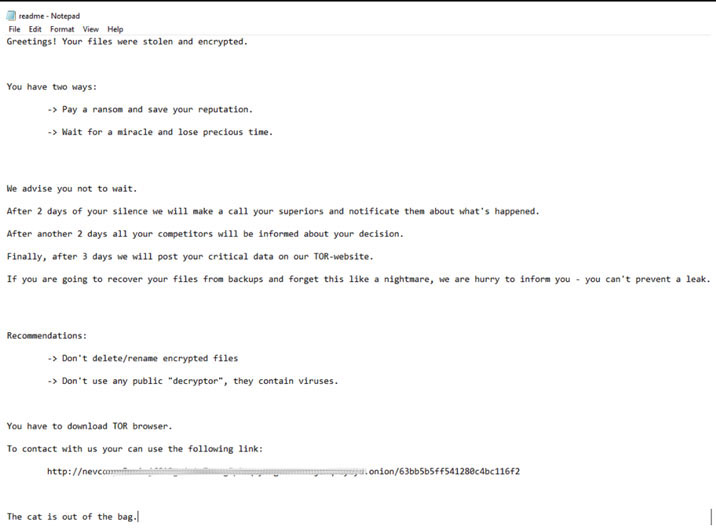

درخواست مهاجمان باج افزار Nevada

این یک یادداشت باج است که توسط یک مهاجم باج افزار ارسال می شود و در ازای دسترسی به فایل های رمزگذاری شده، درخواست پرداخت می کند. اگر باج در یک بازه زمانی مشخص پرداخت نشود، پیام تهدید می کند که اطلاعات حساس قربانی را برای مافوق، رقبا و عموم مردم فاش می کند.

مهاجم همچنین به قربانی هشدار می دهد که از ابزارهای رمزگشایی عمومی استفاده نکند زیرا ممکن است حاوی ویروس باشند و در عوض به قربانی دستور می دهد تا از طریق مرورگر TOR با آنها تماس بگیرد. لحن پیام خصمانه است و بر قربانی فشار می آورد تا در اسرع وقت باج را پرداخت کند. این یادداشت بر وخامت وضعیت و همچنین عواقب بالقوه عدم پرداخت باج تاکید دارد.

بسیار مهم است که به یاد داشته باشید که پرداخت باج تضمین نمی کند که مهاجم فایل های رمزگذاری شده را آزاد کند. در برخی موارد، مهاجم ممکن است به سادگی، پرداخت باج را بدون ارائه کلید رمزگشایی بپذیرد. علاوه بر این، پرداخت وجوه باج و تشویق مهاجم به انجام حملات باج افزار اضافی،منجر به قربانیان بیشتر و چرخه ای بی پایان از جرایم سایبری می شود.

هدف قرار دادن ویندوز

نوع باج افزار Nevada متمرکز بر ویندوز از طریق کنسول اجرا میشود و از پرچمهای (Flag) کمی پشتیبانی میکند که به اپراتورهای آن، درجهای از کنترل بر فرآیند رمزگذاری را میدهد:

-file> رمزگذاری فایل های انتخاب شده

-dir> رمزگذاری دایرکتوری انتخاب شده

-sd> حذف Shadow Copies

-lhd> بارگذاری درایوهای مخفی

-nd> یافتن و رمزگذاری شبکه اجتماعی

-sm> رمزگذاری حالت امن

روند فعالیت باج افزار Nevada در ویندوز

یکی از ویژگیهای جالب باج افزار Nevada، مجموعهای از مناطق «تهاجم نکنید» است در واقع این مناطق را ازفرایند رمزگذاری مسثنی می کند. معمولاً گروههای باجافزار روسیه و کشورهای مشترک المنافع کشورهای مستقل (CIS) جز این استثناها می باشند. اما این لیست به آلبانی، مجارستان، ویتنام، مالزی، تایلند، ترکیه و ایران گسترش می یابد و این کشورها را مورد هدف قرار داده است.

باج افزار Nevada همچنین از MPR.dll برای تسهیل جمع آوری اطلاعات منابع شبکه و همچنین گنجاندن دایرکتوری های مشترک در Queue رمزگذاری استفاده می کند. به هر درایو مخفی یا قابل مشاهده، یک حرف اختصاص مییابد و تمام فایلهای روی آنها نیز به Queue اضافه میشوند.

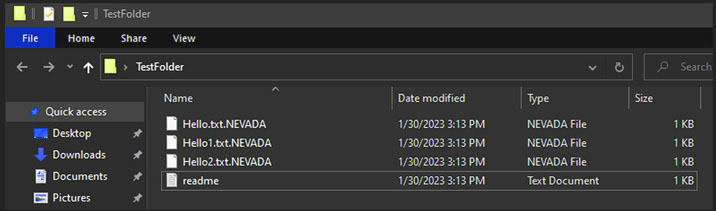

در مرحله بعد، یک سرویس رمزنگاری نصب میشود و سپس سیستم در معرض خطر، با اتصال شبکه فعال به حالت Safe Mode راهاندازی میشود. این قفل از الگوریتم Salsa20 برای اجرای رمزگذاری متناوب تاکتیکی جدید بر روی فایلهای بزرگتر از 512 کیلوبایت برای نتایج سریعتر استفاده میکند. باج افزار Nevada فایلهای خاصی را از رمزگذاری مستثنی میکند، مانند فایلهای exe، DLL، LNK، SCR، نشانیهای اینترنتی و فایلهای INI که در سیستم ویندوز یا فایلهای برنامه کاربر قرار دارند. این کار به منظور جلوگیری از هرگونه ناتوانی احتمالی در راه اندازی کامپیوتر انجام می شود. در پایان، فایل ها پسوند “.NEVADA” را دریافت می کنند.

هر پوشه تحت تأثیر باج افزار حاوی یک یادداشت باج است که به قربانیان چند روز فرصت می دهد تا خواسته های ذکر شده را برآورده کنند. در غیر این صورت اطلاعات دزدیده شده در سایت “نشت اطلاعات” Nevada ارسال و منتشر می شود.

هدف قرار دادن VMware ESXi

نسخه Linux/VMware ESXi مانند ویندوز از همان الگوریتم رمزگذاری Salsa20 و از یک متغیر ثابت استفاده می کند، مساله ای که قبلا در باج افزار Petya دیده شده بود. درست مانند نسخه ویندوز، “Locker” لینوکس از همان تاکتیک رمزگذاری متناوب استفاده می کند و فقط فایل های کوچکتر از 512 کیلوبایت را به طور کامل رمزگذاری می کند. احتمالا به دلیل باگی که در نسخه لینوکس وجود دارد باعث می شود که از تمام فایلهایی که بین 512 کیلوبایت تا 1.25 مگابایت حجم دارند رد شود.

قفل کننده (Locker) لینوکس از آرگومان های زیر پشتیبانی می کند:

<daemon- ایجاد و راهاندازی سرویس Nevada

<file- رمزگذاری یک فایل خاص

<dir- رمزگذاری یک فولدر خاص

<esxi- از کار انداختن تمام دستگاههای مجازی

<help- راهنما

روند فعالیت باج افزار Nevada در VMware ESXi

در لینوکس، کلید عمومی در انتهای فایل های رمزگذاری شده ذخیره می شود. Resecurity گزارش میدهد که شباهتهای مشترک با باجافزار Petya به باگهای پیادهسازی آن نیز گسترش مییابد، که میتواند به بازیابی دادهها بدون پرداخت باج اجازه دهد. برای بازیابی دادههای رمزگذاری شده توسط باجافزار Nevada باید کلید عمومی A و کلید اختصاصی B را که به انتهای فایل اضافه میشوند، Nonce مورد استفاده برای Salsa20 و اندازهی فایل و الگوریتم به کار رفته برای انتخاب Stripe هایی که رمزگذاری میشوند را داشته باشیم.

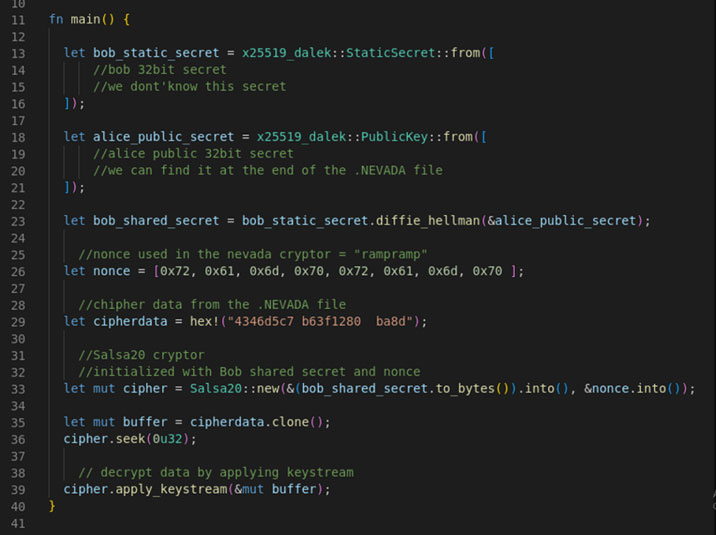

در عکس زیر نمونهی اولیهی ساختگی یک رمزگشا را مشاهده می کنید.

باج افزار Nevada همچنان در حال توسعه شبکه و IAB های خود است و به دنبال هکرهای ماهر است. Resecurity مشاهده کرد که اپراتورهای باج افزار Nevada در حال خرید دسترسی به Endpoint های در معرض خطر هستند و یک تیم تخصصی را برای انجام “تهاجم” به کار می گیرند. محققان تاکید کردند که این تهدید به توسعه خود ادامه خواهد داد و باید نظارت شود. طبق آخرین تحقیقات، این باج افزار از آسیبپذیری CVE-2021-21974 سوء استفاده میکند.

آسیب پذیری CVE-2021-21974 بر سیستم های زیر تأثیر می گذارد:

- نسخههای ESXi 7.x قبل از ESXi70U1c-17325551

- نسخههای ESXi 6.7.x قبل از ESXi670-202102401-SG

- نسخههای ESXi 6.5.x قبل از ESXi650-202102101-SG

چگونه کامپیوتر به باج افزار آلوده می شود؟

مجرمان سایبری از ایمیلهایی با پیوستها یا پیوندهای مخرب استفاده میکنند یا باجافزار را از طریق وبسایتهای میزبان نرمافزار دزدی (یا ابزارهای کرک و تولیدکنندگان کلید)، شبکههای P2P، نصبکنندههای نرمافزار جعلی، دانلودکنندههای شخص ثالث، شبکههای P2P و کانالهای مشابه توزیع میکنند.

کاربران با دانلود و اجرای باج افزار یا تروجان هایی که برای توزیع آن استفاده می شوند، رایانه های خود را آلوده می کنند. آنها رایانه ها را بیشتر از طریق اسناد مخرب MS Office یا PDF، فایل های جاوا اسکریپت، فایل های اجرایی، بایگانی ها، فایل های ISO و فایل های دیگر آلوده می کنند.

راه حل ارائه شده در صورت آلوده شدن به باج افزار Nevada

1- در بیشتر موارد، بازیابی فایلها بدون دخالت مهاجمان غیرممکن است، مگر اینکه یک ابزار رمزگشایی کاربردی به صورت آنلاین در دسترس باشد یا یک نسخه پشتیبان از دادهها وجود داشته باشد. توصیه می شود باج را پرداخت نکنید، زیرا هیچ تضمینی وجود ندارد که مهاجمان ابزارهای رمزگشایی لازم را ارائه دهند.

2- حذف فوری باجافزار از سیستم عامل نیز برای جلوگیری از رمزگذاری بیشتر فایلها و رمزگذاریهای احتمالی در رایانههای دیگر بسیار مهم است.

راه حل ارائه شده جهت پیشگیری حمله باج افزار به ویندوز

1- نرم افزار و فایل ها را از وب سایت ها و فروشگاه های رسمی دانلود کنید.

2- سیستم عامل و برنامه های نصب شده خود را به طور منظم به روز کنید.

3- ایمیلهای غیرمنتظره از آدرسهای ناشناخته را که نامرتبط هستند و حاوی پیوستها یا پیوندها هستند، به دقت بررسی کنید. فایل ها یا پیوندهای داخل ایمیل را بدون اطمینان از ایمن بودن باز نکنید.

4- از کلیک بر روی تبلیغات و لینک ها در وب سایت های مشکوک خودداری کنید.

5- به طور مرتب رایانه خود را با استفاده از نرم افزار آنتی ویروس معتبر اسکن کنید تا تهدیدات احتمالی را شناسایی کنید.

6- گر رایانه شما قبلاً به NEVADA آلوده شده است، توصیه میکنیم یک اسکن با Combo Cleaner Antivirus برای ویندوز اجرا کنید تا این باجافزار به طور خودکار حذف شود.

راه حل ارائه شده جهت پیشگیری حمله باج افزار به WMvare ESXi

توصیه می شود برای جلوگیری از از دست رفتن اطلاعات در صورت حمله باج افزار، آپدیت ESXi می باشد. در این فرایند نیاز است که به سرور اصلی ریبوت شوید، از همین رو تمامی سرورهای مجازی موجود روی سرور باید خاموش شوند.قبل از اقدام به آپدیت یک نسخه پشتیبان از تمامی سروهای مجازی خود خارج از سرور بکاپ بگیرید.

دستورالعمل آپدیت برای هر ورژن به شرح زیر است:

ورژن 7:

VMware ESXi 7.0 Update 3i

این نسخه CVE-2022-31696 و CVE-2022-31699 را حل می کند.

پچ های موجود در نسخه ESXi 7.0 Update 3i:

این نسخه ESXi 7.0 Update 3i پچ های زیر را ارائه می دهد:

جزئیات ساخت:

مهم:

با شروع vSphere 7.0 د VMware از اجزایی برای بسته بندی VIB ها به همراه بولتن ها استفاده می کند. بولتن های ESXi و esx-update به یکدیگر وابسته هستند. همیشه هر دو را در patch baseline هاست ESXi قرار دهید.

برای پچ هاست های ESXi با استفاده از VMware Update Manager از نسخه ای قبل از ESXi 7.0 Update 2، اکیداً توصیه می شود از rollup bulletin در Baseline پچ استفاده کنید. اگر نمیتوانید از بولتن جمعآوری استفاده کنید، مطمئن شوید که همه بستههای زیر را در Baseline پچ قرار دهید. اگر بسته های زیر در Baseline گنجانده نشده باشند، عملیات به روز رسانی با شکست مواجه می شود:

- VMware-vmkusb_0.1-1vmw.701.0.0.16850804 or higher

- VMware-vmkata_0.1-1vmw.701.0.0.16850804 or higher

- VMware-vmkfcoe_1.0.0.2-1vmw.701.0.0.16850804 or higher

- VMware-NVMeoF-RDMA_1.0.1.2-1vmw.701.0.0.16850804 or higher

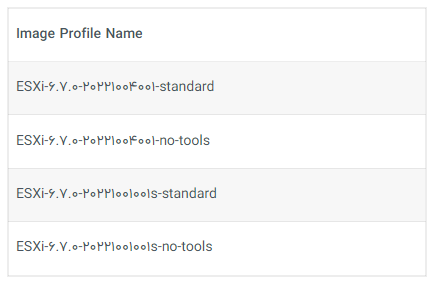

Image Profile

وصلههای VMware و بهروزرسانیهای منتشر شده حاوی Image Profile های عمومی و مهم هستند. استفاده از Image Profile انتشار عمومی برای رفع اشکال جدید اعمال می شود.

دانلود و نصب Patch

در vSphere 7.x، افزونه Update Manager، که برای مدیریت vSphere Update Manager استفاده میشود، با افزونه Lifecycle Manager جایگزین شده است. Administrative operationها برای vSphere Update Manager همچنان تحت افزونه Lifecycle Manager همراه با قابلیتهای جدید برای vSphere Lifecycle Manager در دسترس است.روش معمولی برای اعمال پچ ها به هاست های ESXi 7.x استفاده از vSphere Lifecycle Manager است.

همچنین می توانید بدون استفاده از افزونه Lifecycle Manager هاست های ESXi را به روز کنید و به جای آن از Image Profile استفاده کنید. برای انجام این کار، باید فایل ZIP بسته آفلاین پچ را از VMware Customer Connect دانلود کنید.

برای دریافت پچ می توانید به سایت customerconnect.vmware.com مراجعه کرده و بعد از ورود به سایت اگر از قبل اکانت ندارید، ابتدا یک اکانت جدید بسازید و پس از ورود، پچ موجود برای این نسخه را دانلود کنید. بعد از اینکه وارد سایت شدید از منوی کشویی ESXi Select a Product، (Embedded and Installable) و از منوی کشویی Select a Version، ورژن 7.0 را انتخاب کنید. لازم به ذکر است که پج های دیگر آپدیت های ورژن 7.0 را نیز باید جداگانه و به شکلی که در بالا ذکر شده است، دانلود کنید.

اعلامیه های پشتیبانی محصول

با شروع vSphere 7.0 Update 3i، هنگامی که reverse proxy را در سیستم سرور vCenter پیکربندی می کنید تا احراز هویت کارت هوشمند را فعال کند، باید از پورت 3128 استفاده کنید که به طور خودکار تنظیم و باز می شود، اما باید اجازه دسترسی به پورت در vCenter مربوطه را داشته باشید. فایروال های محیطی خود را بررسی کنید تا مطمئن شوید که دسترسی داده شده است. مطمئن شوید که پس از پیکربندی سرویس rhttpproxy، سرویس STS را مجددا راه اندازی کرده اید.

مسائل حل شده

مسائلی که در این آپدیت حل شده به صورت زیر دسته بندی می شوند.:

- ESXi_7.0.3-0.65.20842708

- esx-update_7.0.3-0.65.20842708

- Broadcom-ntg3_4.1.8.0-4vmw.703.0.65.20842708

- ESXi_7.0.3-0.60.20841705

- esx-update_7.0.3-0.60.20841705

- VMware-VM-Tools_12.1.0.20219665-20841705

- ESXi-7.0U3i-20842708-standard

- ESXi-7.0U3i-20842708-no-tools

- ESXi-7.0U3si-20841705-standard

- ESXi-7.0U3si-20841705-no-tools

- ESXi_7.0.3-0.65.20842708

- ESXi_7.0.3-0.60.20841705

چند نمونه از مشکلاتی که در این آپدیت حل شده است:

PR 2994966: به دلیل وجود ماژول حافظه برای سرورهای Cisco در Managed Object Browser، ممکن است اطلاعات وضعیت حافظه هاست های ESXi را در Managed Object Browser (MOB) را نمی بینید. این مشکل در این نسخه حل شده است. این اصلاحیه، پشتیبانی از Memory Module Entity ID 8 (08h) را اضافه می کند.

PR 2996511: سرویس rhttpproxy گاهی اوقات با یک coredump که سرریز بافر را گزارش میکند از کار میافتد. هنگامی که سرویس rhttpproxy چندین عملیات را بر روی URI های ورودی انجام می دهد، ممکن است مقدار افست بافر هر اتصال را اشتباه محاسبه کند، که به طور بالقوه منجر به خطاهایی مانند سرریز بافر و خواندن منفی می شود. در نتیجه سرویس از کار می افتد. این مشکل در این نسخه حل شده است.

PR 2982013: وقتی یک ماشین مجازی روشن است نمیتوانید گزینه hypercall را تغییر دهید. به طور پیش فرض، اصلاح گزینه های hypercall با استفاده از دستوراتی مانند vm | Get-AdvancedSetting -Name isolation.tools.autoInstall.disable فقط زمانی کار می کند که ماشین مجازی خاموش باشد. برای ماشین های مجازی روشن، چنین تماس هایی باعث خطا می شوند. این مشکل در این نسخه حل شده است.

PR 3011324: پس از بهروزرسانی هاست ESXi 7.0 Update 3c به نسخه بعدی 7.0.x یا نصب یا حذف ESXi 7.0 Update 3c VIB و راهاندازی مجدد میزبان، ممکن است مشاهده کنید که همه گزینههای امنیتی پیشرفته روی هاست به مقادیر پیشفرض خود باز میگردند. تنظیمات پیشرفته تحت تأثیر عبارتند از:

Security.AccountLockFailures

Security.AccountUnlockTime

Security.PasswordQualityControl

Security.Password History

Security.PasswordMaxDays

Security.SshSessionLimit

Security.DefaultShellAccess

این مشکل در این نسخه حل شده است.

PR 2983043: پس از ارتقاء به ESXi 7.0 Update 2 یا بالاتر، هنگامی که ماشینهای مجازی ویندوز را با استفاده از vSphere vMotion به میزبانهای ارتقا یافته منتقل میکنید، ممکن است برخی از ماشینهای مجازی پس از انتقال با یک صفحه عیبیابی آبی از کار بیفتند. در صفحه، خطای عدم بوت شدن سیستم عامل بدون یافتن سیستم عامل را مشاهده می کنید. این مشکل به دلیل نقص در منطق بهینه سازی آدرس سیستم فایل ماشین مجازی (VMFS) رخ می دهد. این مشکل در این نسخه حل شده است.

PR 3035934: هاست های ESXi ممکن است زمانی که هیچ کنترلکننده درخواست پیشفرض ثبتشده در دسترس نباشد و اجرای vmacore.dll با شکست مواجه شود، پاسخگو نباشند. اگر برنامه سرویس گیرنده، هیچ کنترل کننده درخواست پیش فرض ثبت شده ای نداشته باشد، درخواست هایی با مسیری که در نقشه کنترل کننده وجود ندارد ممکن است باعث شود اجرای vmacore.dll با شکست مواجه شود. در نتیجه، می بینید که هاست ESXi از سیستم سرور vCenter جدا شده است. این مشکل در این نسخه حل شده است.

PR 3015498: میزبانهای ESXi ممکن است با یک صفحه عیبیابی بنفش در طول عملیات رزرو تخصیص منابع از کار بیفتند. برخی از عملیات رزرو تخصیص ممکن است از محدودیت 128 کلید رزرو موازی فراتر رفته و از محدوده حافظه اختصاص داده شده یک هاست ESXi فراتر رود. در نتیجه، هاست های ESXi ممکن است با یک صفحه عیب یابی بنفش در طول عملیات رزرو تخصیص منابع، از کار بیفتند. در صفحه خطا، پیام هایی مانند پیام زیر را مشاهده می کنید:

PSOD BlueScreen: #PF Exception 14 in world 2097700:SCSI period IP

این مشکل در این نسخه حل شده است.

PR 3031708: هاست های ESXi ممکن است با صفحه عیبیابی بنفش در حین unclaim operations دستگاه یا مسیر خراب شوند و از کار بیفتند. اگر یک دستور unclaim را روی دستگاه یا مسیری اجرا کنید در حالی که ماشینهای مجازی روی دستگاه هنوز ورودی/خروجی فعال دارند، هاست ESXi ممکن است با یک صفحه عیبیابی بنفش خراب شود. در صفحه، پیامی مانند PSOD را در bora/modules/vmkernel/nmp/nmp_misc.c:3839 در حین بارگیری/تخلیه lpfc مشاهده می کنید. این مشکل در این نسخه حل شده است.

PR 3033161: پس از ارتقا یا بهروزرسانی به ESXi 7.0 Update 2 و بالاتر، حافظه vSAN که بهعنوان SSD علامتگذاری شده است ممکن است به HDD تغییر کند. در موارد نادر، پس از ارتقا یا بهروزرسانی به ESXi 7.0 Update 2 و بالاتر، پیکربندی ذخیرهسازی vSAN ممکن است برچسب mark_ssd را از دست داده و به طور پیشفرض روی HDD قرار گیرد. این مشکل در این نسخه حل شده است.

PR 3015493: اگر پیکربندی دستگاه را در زمان اجرا تغییر دهید، ممکن است تغییرات در ESXi ConfigStore که پیکربندیهای یک میزبان ESXi را در خود نگه میدارد، منعکس نشود. در نتیجه، ممکن است پس از راه اندازی مجدد میزبان ESXi، دیتا استور نصب نشود.این مشکل در این نسخه حل شده است. این راه حل مطمئن می شود که ConfigStore تغییرات پیکربندی دستگاه را در زمان اجرا منعکس می کند.

PR 3029194: پس از ارتقاء به ESXi 7.0 بهروزرسانی 3 و بالاتر، ممکن است میزبانهای ESXi با صفحه عیبیابی بنفش به دلیل زمانبندی قدیمی ورودی/خروجی از کار بیفتند.با شروع از ESXi 6.0، mClock زمانبندی ورودی/خروجی پیشفرض برای ESXi است، اما برخی محیطها ممکن است همچنان از زمانبندیهای قدیمی نسخههای ESXi زودتر از 6.0 استفاده کنند. در نتیجه، ارتقای چنین میزبانهایی به ESXi 7.0 Update 3 و نسخههای بعدی ممکن است با یک صفحه عیبیابی بنفش شکست بخورد. این مشکل در این نسخه حل شده است.

ESXi 7.0 Update 3i بهروزرسانیهای امنیتی زیر را ارائه میکند:

OpenSSL به نسخه 1.0.2zf به روز شده است.

Apache Thrift به نسخه 0.15.0 به روز شده است.

کلاینت urllib3 به نسخه 1.26.5 به روز شده است.

cURL به نسخه 7.84.0 به روز شده است.

پایگاه داده SQLite به نسخه 3.39.2 به روز شده است.

تجزیه کننده XML Expat به نسخه 2.4.9 به روز شده است.

این نسخه CVE-2022-31696 و CVE-2022-31699 را حل می کند.

ورژن 6.7:

VMware ESXi 6.7

جزئیات ساخت:

مهم: برای کلاستر هایی که از VMware vSAN استفاده می کنند، ابتدا باید سیستم سرور vCenter را آپگرید کنید. قبل از آپگیرید، همیشه در VMware Product Interoperability Matrix مسیرهای ارتقای سازگار از نسخه های قبلی ESXi، vCenter Server و vSAN را به نسخه فعلی بررسی کنید.

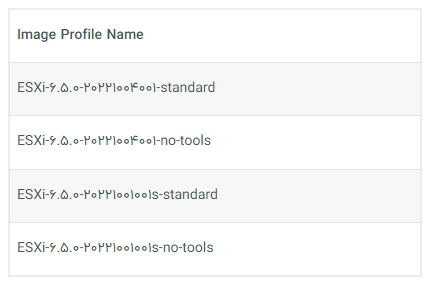

Image Profile

پچ های VMware و بهروزرسانیهای منتشر شده حاوی Image Profile های عمومی و مهم هستند. استفاده از Image Profile انتشار عمومی برای رفع اشکال جدید اعمال می شود.

دانلود و نصب پچ

روش معمول برای اعمال پچ ها به هاست های ESXi استفاده از VMware vSphere Update Manager است.هاست های ESXi را می توان با دانلود دستی فایل ZIP پچ از VMware Customer Connect به روز کرد. برای دریافت پچ می توانید به سایت customerconnect.vmware.com مراجعه کرده و بعد از ورود به سایت اگر از قبل اکانت ندارید، ابتدا یک اکانت جدید بسازید و پس از ورود، پچ موجود برای این نسخه را دانلود کنید.

پس از ورود به سایت از منوی کشویی Select a Product، ESXi (Embedded and Installable) و از منوی کشویی Select a Version، 6.7.0 را انتخاب کنید. با استفاده از دستور vib update نرم افزار esxcli، VIB ها را نصب کنید. علاوه بر این، می توانید با استفاده از Image Profile و دستور به روز رسانی پروفایل نرم افزار esxcli، سیستم را به روز کنید.

مسائل حل شده

مسائل حل شده به صورت زیر دسته بندی می شوند.

- ESXi670-202210401-BG

- ESXi670-202210402-BG

- ESXi670-202210403-BG

- ESXi670-202210101-SG

- ESXi670-202210102-SG

- ESXi670-202210103-SG

- ESXi670-202210104-SG

- ESXi-6.7.0-20221004001-standard

- ESXi-6.7.0-20221004001-no-tools

- ESXi-6.7.0-20221001001s-standard

- ESXi-6.7.0-20221001001s-no-tools

چند نمونه از مشکلاتی که در این آپدیت حل شده است:

PR 2960623: به دلیل عدم تطابق در شناسههای LUN VML بین میزبانهای ESXi، نمیتوانید ماشینهای مجازی را با (RDM) منتقل کنید.انتقال ماشینهای مجازی با دیسکهای RDM با استفاده از vSphere Storage vMotion ممکن است به دلیل عدم تطابق شناسههای VML که دستگاههای ذخیرهسازی روی میزبانهای ESXi را در یک خوشه شناسایی میکنند، با شکست مواجه شود.

این مشکل در این نسخه حل شده است. این اصلاح مطمئن میشود که اگر شناسههای VML برای LUN یکسان در دو میزبان ESXi متفاوت است، ESXi قبل از استفاده از شناسههای VML برای مقایسه دستگاهها، از ماسکی برای بایتهای DD استفاده میکند که اعداد LUN را نشان میدهد. برای اطلاعات بیشتر در مورد شناسه های VML، به مقاله 2078730 پایگاه دانش VMware مراجعه کنید.

PR 3000194: ماشینهای مجازی ممکن است پس از خرابی عملکرد Storage vMotion بین میزبانی به دلیل مهلت زمانی، پاسخگو نباشند.به دلیل مهلت احتمالی درخواستهای ورودی/خروجی در طول عملیات فضای ذخیرهسازی vMotion متقابل، وظیفه انتقال ممکن است با شکست مواجه شود و در نتیجه، برخی از ماشینهای مجازی پاسخگو نباشند.این مشکل در این نسخه حل شده است.

PR 2984140: اگر یک ماشین مجازی راهاندازی مجدد شود در حالی که یک Snapshot حذف شده است، VM ممکن است با core dump از کار بیفتد. اگر یک ماشین مجازی در حال اجرا در حین عملیات حذف Snapshot راه اندازی مجدد شود، ممکن است دیسک های VM به اشتباه در طول یکپارچه سازی عکس فوری باز و بسته شوند. در نتیجه، VM ممکن است از کار بیفتد. با این حال، این یک مشکل زمان بندی است و به طور تصادفی رخ می دهد.این مشکل در این نسخه حل شده است.

ورژن 6.5.0:

VMware ESXi 6.5.0

جزئیات ساخت:

مهم: برای کلاستر هایی که از VMware vSAN استفاده می کنند، ابتدا باید سیستم سرور vCenter را آپگرید کنید. قبل از آپگرید، همیشه در VMware Product Interoperability Matrix مسیرهای ارتقای سازگار از نسخه های قبلی ESXi، vCenter Server و vSAN را به نسخه فعلی بررسی کنید.

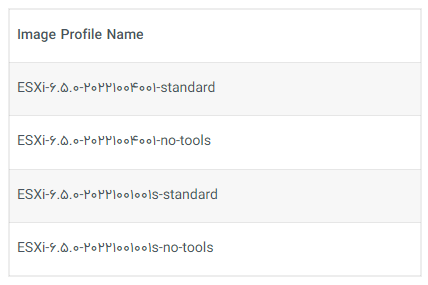

Image Profile

پچ های VMware و بهروزرسانیهای منتشر شده حاوی Image Profile عمومی و مهم هستند. استفاده از Image Profile انتشار عمومی برای رفع اشکال جدید اعمال می شود.

دانلود و نصب پچ

روش معمول برای اعمال پچ ها به هاست های ESXi استفاده از VMware vSphere Update Manager است. هاست های ESXi را می توان با دانلود دستی فایل ZIP پچ از VMware Customer Connect به روز کرد. به Products and Accounts > Product Patch بروید. از منوی کشویی Select a Product، ESXi (Embedded and Installable) و از منوی کشویی Select a Version، 6.5.0 را انتخاب کنید. با استفاده از دستور vib update نرم افزار esxcli، VIB ها را نصب کنید. علاوه بر این، سیستم را می توان با استفاده از Image Profile و دستور به روز رسانی پروفایل نرم افزار esxcli به روز رسانی کرد.

برای دریافت پچ می توانید به سایت customerconnect.vmware.com کلیک کرده و بعد از ورود به سایت اگر از قبل اکانت ندارید، ابتدا یک اکانت جدید بسازید و پس از ورود، پچ موجود برای این نسخه را دانلود کنید.

مسائل حل شده

مسائل حل شده به صورت زیر دسته بندی می شوند.

- ESXi650-202210401-BG

- ESXi650-202210402-BG

- ESXi650-202210101-SG

- ESXi650-202210102-SG

- ESXi-6.5.0-20221004001-standard

- ESXi-6.5.0-20221004001-no-tools

- ESXi-6.5.0-20221001001s-standard

- ESXi-6.5.0-20221001001s-no-tools

یک نمونه از مشکلاتی که در این آپدیت حل شده است:

PR 2976624: هنگام استفاده از عکس های فوری VMFS، ممکن است بازنشانی های مکرر یا کاهش زمان بوت ویندوز را مشاهده کنید. به دلیل اجرای آهسته دستور getLbaStatus در برخی از محیط ها، زمانی که از عکس های فوری VMFS استفاده می کنید، ممکن است بازنشانی های مکرر یا کاهش زمان بوت ویندوز را مشاهده کنید. بسته به اندازه دیسک، ممکن است گاهی اوقات ماشین های مجازی پاسخگو نباشند. این مشکل در درجه اول در ماشین های مجازی با ویندوز 1809 و نسخه های جدیدتر که دارای عکس های فوری VMFS هستند دیده می شود.این مشکل در این نسخه حل شده است.