SSH چیست و چگونه در ایجاد ارتباطات امن کمک میکند؟

SSH یا Secure Shell یک پروتکل شبکهای امن است که برای برقراری ارتباط میان سیستمها و سرورها از طریق شبکههای ناامن مانند اینترنت استفاده میشود. این پروتکل بهطور عمده برای ورود به سرورها، انتقال فایلها و اجرای دستورات بهصورت از راه دور بهکار میرود. با استفاده از رمزنگاری قوی SSH ارتباطات را در برابر حملات احتمالی مانند شنود، جعل هویت و تغییر دادهها محافظت میکند.

SSH چیست؟

Secure Shell یک پروتکل شبکهای است که برای برقراری ارتباط امن بین سیستمها از طریق شبکههای ناامن طراحی شده است. این پروتکل برای انجام عملیاتهایی مانند ورود به سیستمهای از راه دور، انتقال فایلها و اجرای دستورات از راه دور، بهویژه در محیطهای مدیریتی و سرور استفاده میشود. SSH از رمزنگاریهای پیچیده برای محافظت از دادهها در حین انتقال استفاده میکند، بنابراین امنیت بسیار بالایی برای ارتباطات فراهم میآورد. یکی از مهمترین ویژگیهای SSH این است که بهجای استفاده از رمز عبور در شبکههای عمومی، از کلیدهای عمومی و خصوصی برای تأمین امنیت ارتباطات بهره میبرد.

تاریخچه SSH به سال ۱۹۹۵ برمیگردد زمانی که تئودور لیندن یک محقق فنلاندی برای حل مشکلات امنیتی پروتکلهایی مانند Telnet و rlogin که در آن زمان برای دسترسی به سرورها و سیستمهای از راه دور استفاده میشدند پروتکل SSH را معرفی کرد. این پروتکل بهسرعت جایگزین راهکارهای قدیمی شد، زیرا مشکلات امنیتی زیادی در استفاده از Telnet و rlogin وجود داشت که میتوانستند منجر به حملات و نفوذ شوند. از آن زمان به بعد SSH به استاندارد اصلی برای دسترسی از راه دور به سرورها تبدیل شده است و امروز بهطور گسترده در سراسر جهان استفاده میشود.

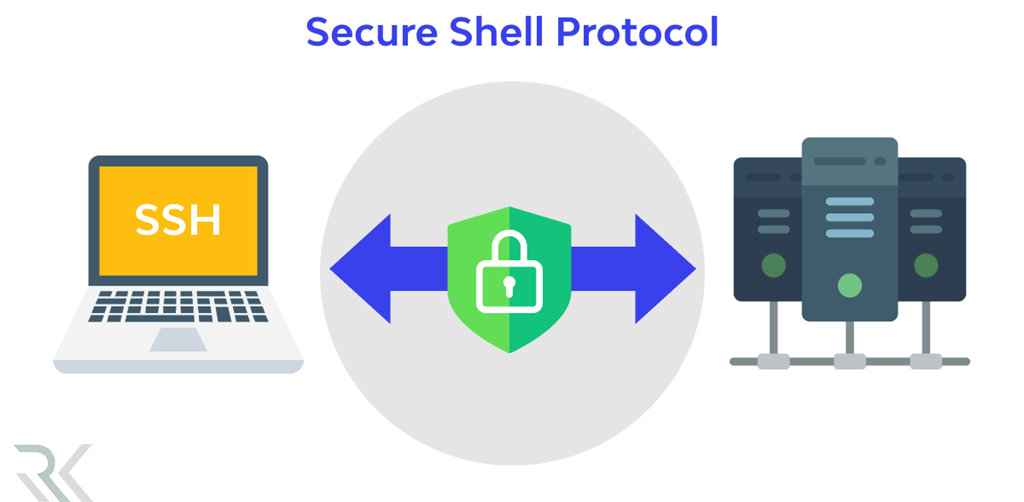

نحوه کارکرد SSH

برقراری اتصال:

در ابتدا کلاینت SSH برای اتصال به سرور SSH اقدام میکند. سرور پس از دریافت درخواست اتصال، آن را بررسی کرده و در صورتی که اتصال مجاز باشد، آن را میپذیرد. این مرحله، شروع فرآیند احراز هویت است که در آن سرور هویت کلاینت را تأیید خواهد کرد.

احراز هویت کلاینت:

این مرحله از اهمیت بالایی برخوردار است زیرا تضمین میکند که تنها افراد مجاز به سرور دسترسی پیدا کنند. احراز هویت معمولاً به دو صورت انجام میشود: استفاده از کلیدهای عمومی و خصوصی SSH یا وارد کردن رمز عبور. در صورتی که از رمز عبور استفاده شود، کاربر باید رمز عبور خود را وارد کرده تا دسترسی به سرور فراهم شود.

ایجاد کانال امن:

پس از تأیید هویت موفقیتآمیز، مرحله بعدی ایجاد یک کانال امن بین کلاینت و سرور است. این کانال برای محافظت از دادهها در طول انتقال ایجاد میشود و از تکنیکهای رمزنگاری برای اطمینان از امنیت ارتباط استفاده میکند.

رمزنگاری دادهها:

تمام دادههایی که بین کلاینت و سرور ارسال میشوند، بهطور خودکار رمزنگاری میشوند. این رمزنگاری بهگونهای انجام میشود که حتی اگر یک مهاجم موفق به دسترسی به دادههای در حال انتقال شود، قادر به فهم محتوای آنها نباشد. پروتکل SSH از الگوریتمهای رمزنگاری قوی برای انجام این کار استفاده میکند

اجرای دستورات از راه دور:

پس از برقراری اتصال ایمن و ایجاد کانال رمزنگاریشده، کاربر میتواند بهطور ایمن دستورات خود را از راه دور به سرور ارسال کند. این ویژگی SSH به ویژه برای مدیران سیستم و افرادی که نیاز دارند بدون دسترسی فیزیکی به سرور، آن را مدیریت کنند، مفید است.

بستن اتصال:

پس از اتمام کار و انجام وظایف موردنظر، کلاینت و سرور بهطور ایمن اتصال SSH خود را قطع میکنند. این فرآیند بستن اتصال باعث میشود که تمامی دادههای منتقلشده و اطلاعات حساس در طی جلسه از بین رفته و دیگر در دسترس نباشند.

نسخههای SSH

SSH-1

اولین نسخه از SSH که در سال 1995 معرفی شد، SSH-1 بود. این نسخه برای جایگزینی پروتکلهای قدیمی مانند Telnet و rlogin که ارتباطات را بدون رمزنگاری ارسال میکردند، طراحی شد. در SSH-1 از روشهای رمزنگاری مختلفی استفاده میشد، اما این نسخه مشکلات امنیتی مختلفی داشت که بعداً کشف شد. از جمله این مشکلات میتوان به ضعف در الگوریتمهای احراز هویت و استفاده از الگوریتمهای ضعیف در رمزنگاری اشاره کرد. به همین دلیل، استفاده از این نسخه توصیه نمیشود و بسیاری از سرورها به نسخههای بالاتر ارتقا یافتهاند.

SSH-2

SSH-2 نسخه پیشرفتهتری از SSH است که در سال 2006 معرفی شد. این نسخه بهطور کامل جایگزین SSH-1 شد و امنیت بیشتری را فراهم میآورد. SSH-2 از الگوریتمهای جدیدتر و قویتر برای رمزنگاری، احراز هویت و تضمین یکپارچگی دادهها استفاده میکند. یکی از مزایای اصلی SSH-2 این است که حملات Man-in-the-Middle و سایر تهدیدهای امنیتی را کاهش میدهد. این نسخه بهبودهایی در زمینه سرعت، عملکرد و امنیت نیز ارائه داده است.

مزایا و معایب پروتکل SSH

مزایا |

معایب |

|---|---|

|

امنیت بالا |

نیاز به مدیریت کلیدهای خصوصی |

|

انتقال دادههای رمزنگاریشده |

احتمال دسترسی غیرمجاز در صورت سوءاستفاده از کلیدها |

|

امکان دسترسی از راه دور |

محدودیت در دسترسی به برخی شبکهها بهدلیل فایروالها |

|

پشتیبانی از تونلسازی و فورواردینگ پورت |

_ |

|

سازگاری با سیستمعاملهای مختلف |

_ |

جمعبندی…

پروتکل SSH یکی از ابزارهای حیاتی در دنیای امنیت شبکه است که ارتباطات امن از راه دور را ممکن میسازد. با معرفی نسخههای مختلف این پروتکل شاهد پیشرفتهای چشمگیری در زمینه رمزنگاری، احراز هویت و امنیت بودهایم. این پروتکل با ویژگیهایی همچون امنیت بالا و قابلیتهای متعدد، ابزار استاندارد برای مدیریت سرورها و ارتباطات شبکهای امن به شمار میآید.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *