آشنایی با Payload: یکی از اجزای کلیدی حملات سایبری

Payload یکی از مفاهیم کلیدی است که نقش مهمی در حملات و تست نفوذ دارد. این اصطلاح به دادهها یا کدهای اجراییای گفته میشود که توسط مهاجمان یا متخصصان امنیتی برای انجام عملیات خاصی در یک سیستم هدف ارسال میشود. Payload میتواند شامل بدافزارها، اسکریپتهای دسترسی غیرمجاز یا حتی ابزارهای تست نفوذ باشد.

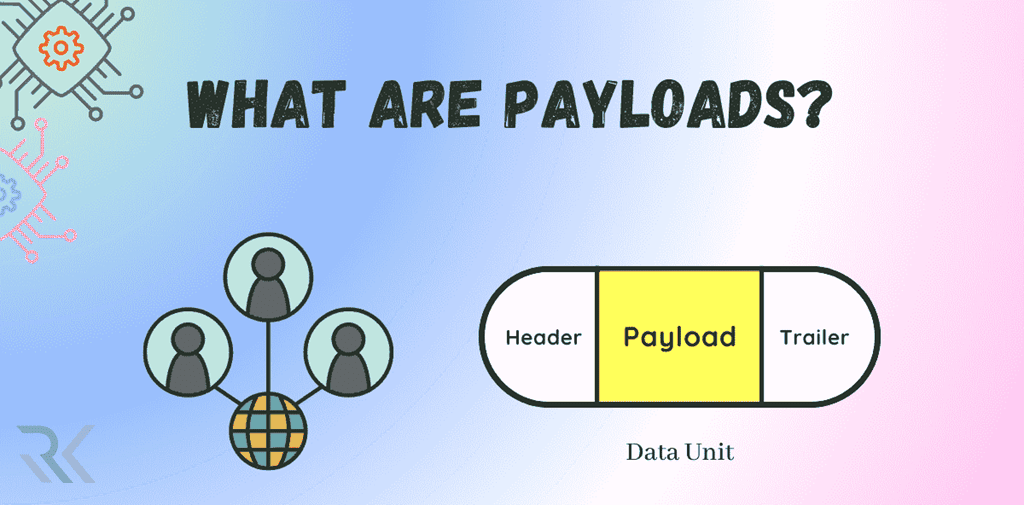

Payload چیست؟

در حوزه امنیت سایبری و تست نفوذ Payload به مجموعهای از دادهها یا کدهای اجرایی گفته میشود که برای انجام عملیات خاصی روی یک سیستم هدف ارسال میشود. این دادهها میتوانند شامل بدافزارها، دستورات کنترلی یا حتی اسکریپتهایی باشند که به مهاجمان یا تستکنندگان نفوذ امکان اجرای کد روی سیستم قربانی را میدهند. Payloadها معمولاً از طریق روشهایی مانند فیشینگ، آسیبپذیریهای نرمافزاری یا بهرهبرداری از ضعفهای امنیتی به دستگاه هدف منتقل میشوند.

Payloadها میتوانند مخرب یا قانونی باشند. در حملات سایبری، مهاجمان از Payloadهای مخرب برای کنترل سیستمهای هدف، سرقت اطلاعات یا اجرای کدهای بدافزار استفاده میکنند. در مقابل، متخصصان امنیت از Payloadهای تست نفوذ برای بررسی امنیت شبکهها و نرمافزارها بهره میبرند. بسته به نوع حمله یا آزمایش، Payload ممکن است ساده مانند یک دستور برای استخراج اطلاعات یا پیچیده مانند یک بدافزار پیشرفته باشد.

انواع Payload در دنیای سایبری

Bind Shell Payload

در این نوع Payload مهاجم یک سرور معکوس روی سیستم هدف ایجاد میکند که به او اجازه میدهد از راه دور دستورات را اجرا کند. این روش مستلزم باز بودن یک پورت روی دستگاه قربانی است و اغلب توسط فایروالها شناسایی و مسدود میشود.

Reverse Shell Payload

در این روش Payload به جای باز کردن یک پورت روی سیستم هدف، یک اتصال خروجی به سیستم مهاجم برقرار میکند. این مدل معمولاً مؤثرتر از Bind Shell است زیرا بسیاری از فایروالها به اتصالات خروجی حساسیت کمتری دارند و آن را مسدود نمیکنند.

Meterpreter Payload

Meterpreter یک Payload قدرتمند و پویای Metasploit Framework است که امکانات پیشرفتهای مانند اجرای دستورات، بارگذاری ماژولهای اضافی و کنترل سیستم هدف بدون نیاز به ایجاد یک فایل مستقل را فراهم میکند. این نوع Payload معمولاً در تست نفوذ و حملات پیچیده مورد استفاده قرار میگیرد.

Staged Payload و Stageless Payload

Payloadهای Staged شامل چند بخش هستند که ابتدا یک کد کوچک اجرا شده و سپس بخشهای بعدی را از سرور مهاجم دانلود و اجرا میکند. در مقابل Payloadهای Stageless بهصورت یک فایل کامل ارسال میشوند و نیاز به دریافت کدهای اضافی ندارند. Payloadهای Staged معمولاً در حملات مخفیانه و پیچیده کاربرد بیشتری دارند.

Inline Payload

این نوع Payload مستقیماً درون کد بهرهبرداری (Exploit) قرار گرفته و نیازی به دانلود یا دریافت اطلاعات اضافی ندارد. این روش برای حملات سریع و بدون وابستگی به اینترنت یا سرورهای خارجی کاربرد دارد.

Payloadهای سفارشی (Custom Payloads)

در برخی موارد، مهاجمان یا متخصصان امنیت Payloadهای مخصوصی طراحی میکنند که بسته به نیاز آنها میتواند شامل اجرای کدهای خاص، تغییر تنظیمات سیستم یا حتی دور زدن راهکارهای امنیتی باشد. این نوع Payloadها معمولاً با ابزارهایی مانند Msfvenom یا Python ساخته میشوند.

تفاوت Payload با Exploit

Exploit یک قطعه کد یا تکنیکی است که از یک آسیبپذیری امنیتی در نرمافزار، سیستمعامل یا سختافزار سوءاستفاده میکند تا کنترل بخشی از سیستم را به دست بگیرد. هدف اصلی یک Exploit نفوذ به سیستم هدف و فراهم کردن دسترسی اولیه است. Exploitها معمولاً به شکل اسکریپتها، کدهای اجرایی یا دستورات خاصی طراحی میشوند که باعث اجرای رفتار ناخواسته در نرمافزار یا سختافزار میشوند.

در مقابل Payload کدی است که پس از اجرای موفقیتآمیز Exploit در سیستم قربانی اجرا میشود. Payload مشخص میکند که مهاجم پس از بهرهبرداری از آسیبپذیری چه اقداماتی انجام دهد، مانند ایجاد یک ارتباط از راه دور، استخراج اطلاعات یا اجرای کدهای مخرب. بدون یک Payload، Exploit تنها یک روش ورود است و هیچ عملکرد اضافی ندارد. بنابراین Exploit به عنوان یک وسیله ورود به سیستم و Payload به عنوان عملیاتی که پس از نفوذ انجام میشود در نظر گرفته میشوند.

Exploit |

Payload |

|

|---|---|---|

|

تعریف |

کدی که از آسیبپذیری سوءاستفاده میکند. |

کدی که بعد از نفوذ اجرا شده و وظایف خاصی انجام میدهد. |

|

نقش در حمله |

مرحله اولیه برای ورود به سیستم هدف. |

مرحله بعد از نفوذ که عملیات مخرب را اجرا میکند. |

|

وابستگی |

معمولاً به یک آسیبپذیری خاص وابسته است. |

به Exploit نیاز دارد تا اجرا شود. |

|

نمونهها |

Buffer Overflow، SQL Injection |

Reverse Shell، Keylogger، Ransomware |

روشهای شناسایی و مقابله با Payloadهای مخرب

استفاده از آنتیویروس و ابزارهای امنیتی پیشرفته

نرمافزارهای آنتیویروس و ابزارهای امنیتی مانند EDR (Endpoint Detection and Response) میتوانند الگوهای رفتاری مشکوک را شناسایی و Payloadهای مخرب را قرنطینه کنند. این ابزارها از پایگاه دادههای بهروز شده برای شناسایی تهدیدات شناختهشده استفاده کرده و رفتارهای غیرعادی را نیز تحلیل میکنند.

نظارت بر ترافیک شبکه و تحلیل آن

Payloadهای مخرب معمولاً برای ارتباط با سرور از ترافیک شبکه استفاده میکنند. با بهکارگیری سیستمهای تشخیص نفوذ (IDS) و جلوگیری از نفوذ (IPS) میتوان ارتباطات مشکوک را شناسایی و مسدود کرد. همچنین تحلیل بستههای دادهای با ابزارهایی مانند Wireshark میتواند به شناسایی ترافیک غیرعادی کمک کند.

بررسی فایلها و فرآیندهای مشکوک در سیستم

Payloadها معمولاً در قالب فایلهای اجرایی، اسکریپتها یا ماژولهای مخرب وارد سیستم میشوند. ابزارهایی مانند Process Explorer در ویندوز و lsof در لینوکس میتوانند فعالیتهای مشکوک را شناسایی کنند. همچنین استفاده از sandboxing برای اجرای فایلهای ناشناس در یک محیط ایزوله، روشی مؤثر برای بررسی رفتار آنها بدون آسیب به سیستم اصلی است.

استفاده از احراز هویت چندمرحلهای (MFA)

بسیاری از Payloadهای مخرب برای سرقت اطلاعات و دسترسی غیرمجاز طراحی شدهاند. استفاده از احراز هویت چندعاملی (MFA) باعث افزایش امنیت حسابهای کاربری شده و مانع از سوءاستفاده مهاجمان حتی در صورت سرقت اعتبارنامهها میشود.

بهروزرسانی مداوم نرمافزارها و سیستمعامل

مهاجمان اغلب از آسیبپذیریهای شناختهشده برای اجرای Exploit و Payload استفاده میکنند. بنابراین بهروزرسانی منظم سیستمعامل، نرمافزارها و وصلههای امنیتی میتواند بسیاری از راههای نفوذ را مسدود کند. ابزارهایی مانند WSUS برای ویندوز و unattended-upgrades در لینوکس میتوانند بهروزرسانیها را بهصورت خودکار مدیریت کنند.

جمعبندی…

Payloadها نقش کلیدی در حملات سایبری دارند و میتوانند به اشکال مختلف برای نفوذ، کنترل و سرقت اطلاعات استفاده شوند. درک تفاوت بین Payload و Exploit آشنایی با انواع آن و بهکارگیری روشهای شناسایی و مقابله به سازمانها و کاربران کمک میکند تا امنیت سیستمهای خود را بهبود بخشند. استفاده از ابزارهای امنیتی، نظارت بر ترافیک شبکه، آموزش کاربران و بهروزرسانی مداوم نرمافزارها از جمله راهکارهای مؤثر در کاهش تهدیدات مرتبط با Payloadهای مخرب است.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *