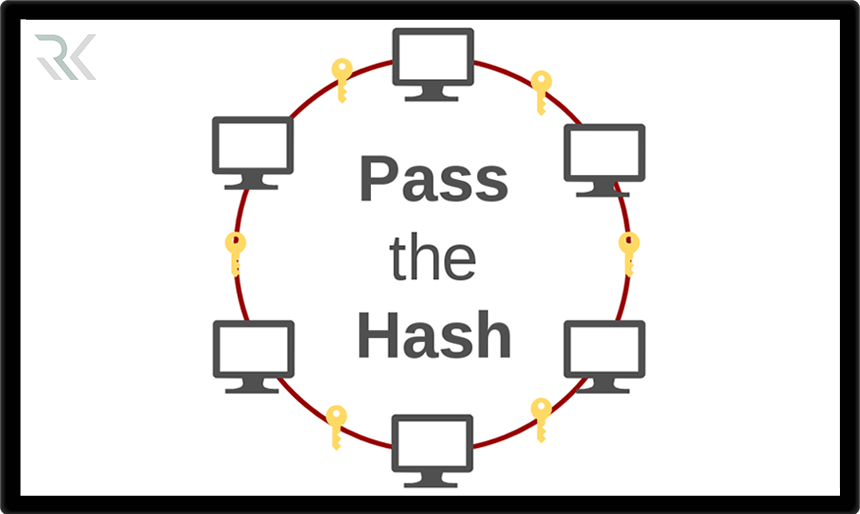

حمله Pass the Hash چیست؟ چگونه حملات PtH رمز عبور رار دور می زنند؟

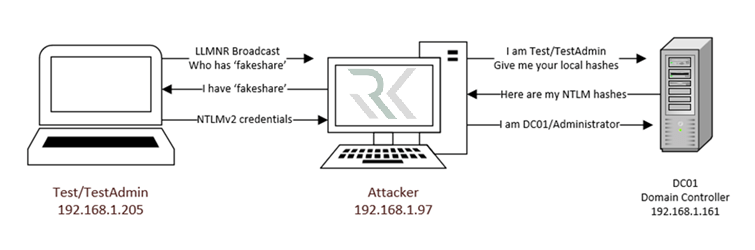

حمله Pass-the-Hash (PtH) نوعی حمله سایبری است که در آن مهاجم از هش رمز عبور به جای خود رمز عبور برای دسترسی به سیستمهای شبکه استفاده میکند. در این حمله مهاجم نیازی به دانستن یا کرک کردن رمز عبور ندارد و به جای آن از نسخه هش شده رمز عبور برای ایجاد یک نشست جدید استفاده میکند. این نوع حمله با سرقت اعتبارنامههای هششده کاربران و سوءاستفاده از آنها، تهدیدی جدی برای امنیت شبکهها و سیستمها محسوب میشود.

حمله Pass-the-Hash چیست؟

حمله Pass-the-Hash (PtH) نوعی حمله امنیتی است که در آن مهاجم به جای سرقت رمز عبور واقعی، از هش رمز عبور ذخیره شده در سیستمها برای دسترسی به منابع شبکه استفاده میکند. در این نوع حمله مهاجم پس از دسترسی به یک هش رمز عبور، میتواند بدون نیاز به دانستن رمز عبور واقعی، از آن برای احراز هویت در سیستمها و شبکههای هدف استفاده کند. به عبارت دیگر در حمله PtH مهاجم فقط به هش رمز عبور نیاز دارد و قادر است به سیستمهای مختلف وارد شود.

این حمله به ویژه در شبکههایی که از پروتکلهای احراز هویت مانند Kerberos و NTLM استفاده میکنند، خطرناک است. زیرا در این پروتکلها، اطلاعات هششده میتوانند به راحتی به دست مهاجم برسند و از آن برای ایجاد نشستهای جدید استفاده کنند. مهاجم میتواند با بهرهبرداری از این هشها، به منابع حساس شبکه دسترسی پیدا کند و بدون نیاز به کرک کردن رمز عبور، به تهدیدی جدی برای امنیت شبکه تبدیل شود.

چگونه حمله Pass-the-Hash کار میکند؟

-

دسترسی اولیه به سیستم:

مهاجم برای شروع حمله به دسترسی اولیه به یک سیستم نیاز دارد. این دسترسی ممکن است از طریق روشهایی مانند فیشینگ، بهرهبرداری از آسیبپذیریهای نرمافزاری، یا استفاده از اعتبارنامههای سرقتشده به دست آید. هدف از این مرحله، نفوذ اولیه به شبکه و دسترسی به سیستمهای هدف است.

-

استخراج هشهای ذخیرهشده:

پس از دسترسی به سیستم، مهاجم هشهای رمز عبور ذخیرهشده را استخراج میکند. این هشها معمولاً در فایلهای امنیتی سیستم، مانند SAM در ویندوز، ذخیره میشوند و میتوان با ابزارهایی مثل Mimikatz یا Hashcat به آنها دسترسی پیدا کرد.

-

استفاده از هش برای احراز هویت:

مهاجم از هشهای استخراجشده برای جعل فرآیند احراز هویت استفاده میکند. به جای وارد کردن رمز عبور، مهاجم هش را مستقیماً به سرور احراز هویت ارسال میکند و دسترسی به منابع شبکه را به دست میآورد. این روش به مهاجم اجازه میدهد بدون دانستن رمز عبور واقعی، به سیستمها نفوذ کند.

-

گسترش دسترسی در شبکه:

با استفاده از هشها، مهاجم میتواند به سیستمهای دیگر در شبکه دسترسی پیدا کند و حمله را گسترش دهد. این دسترسی میتواند شامل سرورهای حیاتی، منابع داده، و حسابهای مدیریتی باشد، که مهاجم از آنها برای افزایش سطح نفوذ خود در شبکه استفاده میکند.

چه سیستمهایی در برابر این حملات آسیبپذیر هستند؟

سیستمهایی که از پروتکل احراز هویت NTLM مایکروسافت استفاده میکنند، بیشترین آسیبپذیری را در برابر حملات Pass-the-Hash دارند. این پروتکل که معمولاً در سرورهای ویندوزی استفاده میشود، برای تأیید هویت کاربران بر اساس یک فرآیند چالش-پاسخ طراحی شده است. با این حال ذخیره هشهای رمز عبور در سیستم و نحوه استفاده از آنها در NTLM این سیستمها را به هدفی مناسب برای مهاجمان تبدیل میکند.

چگونه از حمله Pass-the-Hash جلوگیری کنیم؟

-

محدود کردن دسترسیها و پیادهسازی اصل حداقل امتیاز (POLP)

با اعمال اصل حداقل امتیاز، تنها دسترسیهای ضروری برای انجام وظایف به کاربران داده میشود. این کار از سوءاستفاده از اعتبارنامههای ذخیرهشده جلوگیری کرده و حرکت مهاجمان در شبکه را محدود میکند.

اصل کمترین امتیاز (POLP) یا Principle of Least Privilege چیست؟

-

استفاده از مدل امنیتی اعتماد صفر (Zero Trust)

چارچوب اعتماد صفر، با احراز هویت و اعتبارسنجی مداوم تمام کاربران و دستگاهها، حتی در داخل شبکه، خطر حملات Pass-the-Hash را کاهش میدهد. ترکیب فناوریهایی مانند احراز هویت چندعاملی (MFA) و رمزنگاری دادهها نیز به این هدف کمک میکند.

مدل امنیتی Zero Trust چیست و چگونه از آن پیروی کنیم؟

-

غیرفعال کردن پروتکلهای قدیمی

پروتکلهای قدیمی مانند NTLM به دلیل آسیبپذیریهای شناختهشده، اهداف آسانی برای مهاجمان هستند. با غیرفعال کردن این پروتکلها و جایگزینی آنها با گزینههای امنتر، سطح حمله به میزان قابل توجهی کاهش مییابد.

-

استفاده از راهحلهای تشخیص تهدید هویت

راهحلهای پیشرفته تشخیص و پاسخ به تهدید هویت میتوانند رفتارهای غیرعادی و حملات مبتنی بر اعتبارنامه را شناسایی کرده و دسترسی مهاجمان را به سرعت محدود کنند.

-

پیادهسازی شکار تهدید پیشگیرانه (Proactive Threat Hunting)

جستجوی تهدیدات پنهان و ناشناخته میتواند حملاتی که از اعتبارنامههای سرقتشده بهره میبرند را شناسایی کند. این رویکرد به تشخیص تهدیداتی که ممکن است از روشهای امنیتی استاندارد عبور کنند، کمک میکند.

جمعبندی…

حمله Pass-the-Hash یکی از تهدیدات مهم در دنیای امنیت سایبری است که از هشهای رمز عبور برای دسترسی به سیستمها استفاده میکند. برای مقابله با این نوع حملات، سازمانها باید اقداماتی مانند محدود کردن دسترسیها و پیادهسازی اصل حداقل امتیاز را در دستور کار خود قرار دهند. همچنین تست نفوذ و شکار تهدید پیشگیرانه میتواند نقاط ضعف سیستم را شناسایی و از سوءاستفادههای احتمالی جلوگیری کند. با پیادهسازی این تدابیر، سازمانها قادر خواهند بود تا از خطرات حملات Pass-the-Hash بهطور مؤثری محافظت کنند.

موارد اخیر

-

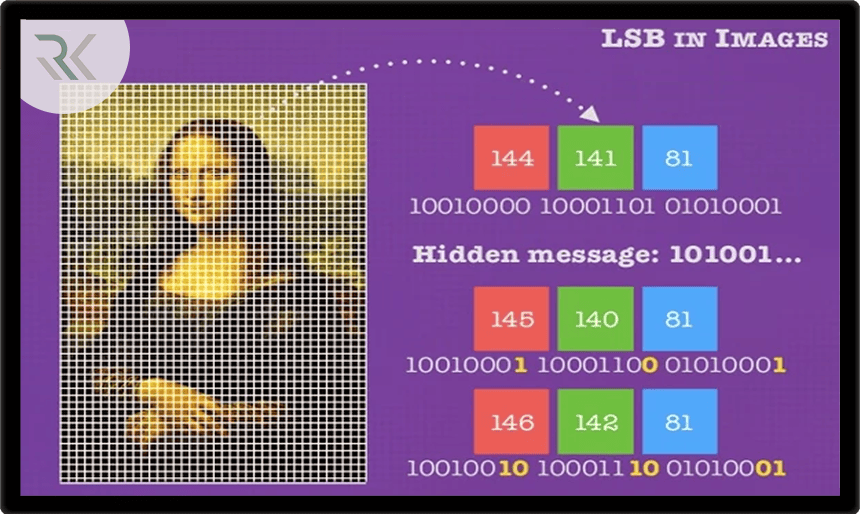

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟ -

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟ -

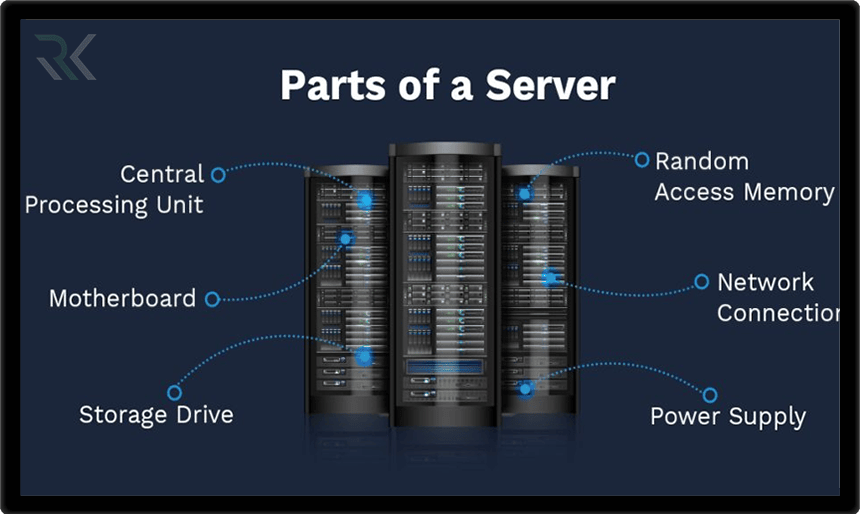

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور -

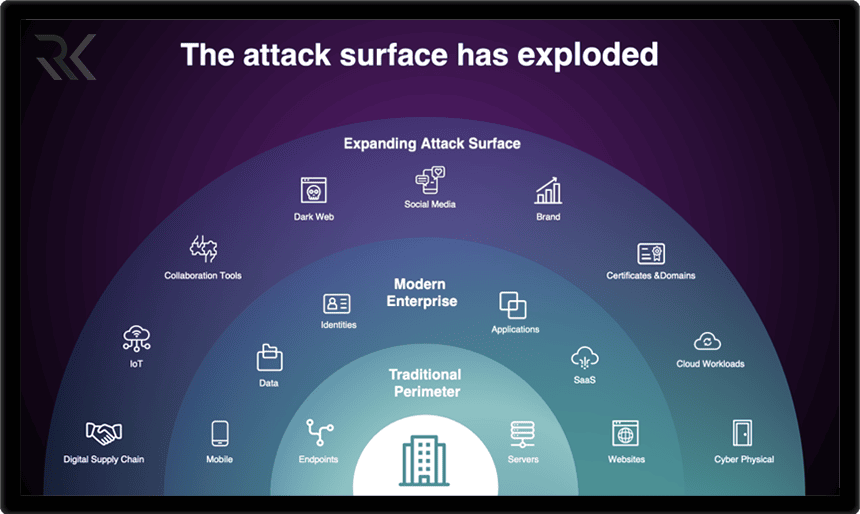

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *