Metasploit چیست؟ معرفی و برسی کامل ابزار هک متاسپلویت

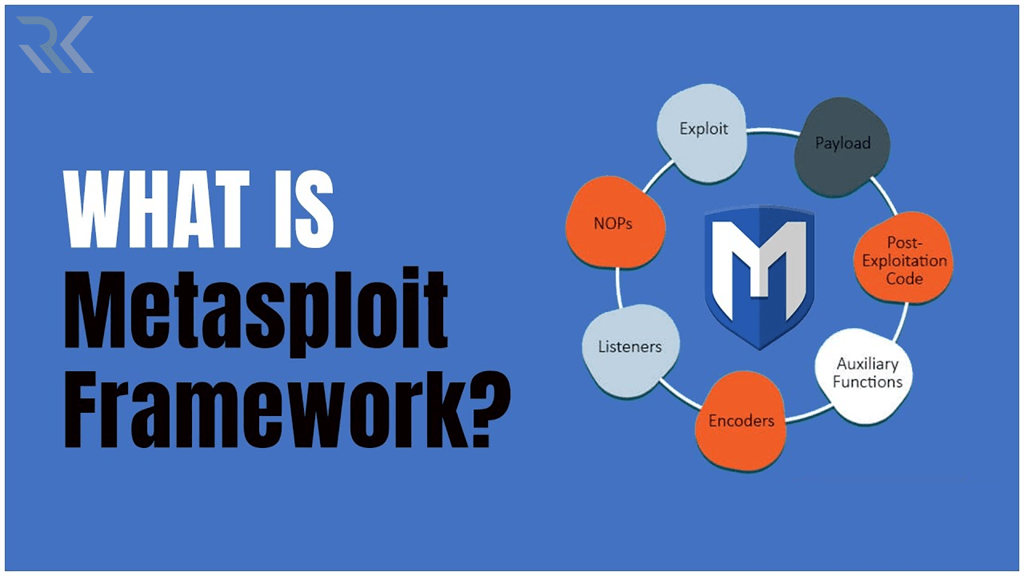

در دنیای امنیت سایبری ابزارهای متعددی برای تست نفوذ و ارزیابی آسیبپذیریهای سیستمها وجود دارند که به متخصصان امنیت کمک میکنند تا نقاط ضعف شبکهها و برنامهها را شناسایی و برطرف کنند. یکی از شناختهشدهترین و قدرتمندترین این ابزارها Metasploit است که بهعنوان یک فریمورک متنباز، مجموعهای از ماژولهای پیشرفته را برای اجرای حملات شبیهسازیشده، بهرهبرداری از آسیبپذیریها و انجام تستهای نفوذ فراهم میکند.

Metasploit چیست؟

Metasploit یک فریمورک قدرتمند و متنباز برای تست نفوذ و شبیهسازی حملات سایبری است که به متخصصان امنیت کمک میکند تا نقاط ضعف و آسیبپذیریهای موجود در سیستمها، شبکهها و برنامههای کاربردی را شناسایی و تحلیل کنند. این ابزار که توسط شرکت Rapid7 توسعه یافته است، امکانات گستردهای را برای اجرای انواع Exploitها، Payloadها و دیگر ابزارهای امنیتی فراهم میکند. Metasploit به دلیل انعطافپذیری بالا به یکی از پرکاربردترین ابزارهای تست نفوذ در بین هکرهای کلاه سفید، محققان امنیت و متخصصان DevSecOps تبدیل شده است.

این فریمورک که با زبان Ruby توسعه یافته، قابلیت اجرا در محیط خط فرمان (CLI) و همچنین رابط گرافیکی (GUI) را دارد. کاربران میتوانند از آن برای اسکن آسیبپذیریها، بهرهبرداری از ضعفهای امنیتی، انجام enumeration، اجرای backdoorها و حتی شبیهسازی حملات واقعی استفاده کنند. علاوه بر نسخه رایگان، شرکت Rapid7 نسخه پیشرفتهای به نام Metasploit Pro را نیز ارائه داده است که شامل قابلیتهای پیشرفتهتری برای تست نفوذ سازمانی و ارزیابی امنیتی جامعتر است.

تاریخچه و توسعه Metasploit

Metasploit در سال ۲۰۰۳ توسط HD Moore به عنوان یک پروژه متنباز برای تست نفوذ و شبیهسازی حملات امنیتی توسعه یافت. نسخه اولیه آن به زبان Perl نوشته شده بود و تنها شامل ۱۱ Exploit بود، اما بهسرعت مورد استقبال جامعه امنیتی قرار گرفت. در ادامه، این فریمورک با بازنویسی به زبان Ruby توسعه یافت و امکانات گستردهتری به آن اضافه شد.

Metasploit در سال ۲۰۰۳ توسط HD Moore به عنوان یک پروژه متنباز برای تست نفوذ و شبیهسازی حملات امنیتی توسعه یافت. نسخه اولیه آن به زبان Perl نوشته شده بود و تنها شامل ۱۱ Exploit بود، اما بهسرعت مورد استقبال جامعه امنیتی قرار گرفت. در ادامه، این فریمورک با بازنویسی به زبان Ruby توسعه یافت و امکانات گستردهتری به آن اضافه شد.

در سال ۲۰۰۹ شرکت Rapid7 این پروژه را خریداری کرد و با افزودن قابلیتهای پیشرفته، آن را به یکی از پرکاربردترین ابزارهای تست نفوذ تبدیل کرد. امروزه Metasploit شامل هزاران Exploit، Payload و ماژولهای مختلف است که از سیستمعاملها و سرویسهای مختلف از جمله ویندوز، لینوکس، اندروید macOS و یونیکس پشتیبانی میکند.

نحوه کارکرد متاسپلویت

-

انتخاب اکسپلویت مناسب:

متاسپلویت شامل هزاران Exploit است که هرکدام برای یک آسیبپذیری خاص طراحی شدهاند. اولین مرحله در استفاده از این فریمورک، انتخاب اکسپلویتی متناسب با سیستم یا نرمافزار هدف است. این مرحله نیازمند شناخت دقیق از نسخه سیستمعامل و سرویسهای در حال اجرا روی آن است.

-

تنظیم گزینههای اکسپلویت:

پس از انتخاب اکسپلویت، باید پارامترهای آن مانند آدرس IP هدف، پورت و سایر تنظیمات مرتبط را مشخص کرد. این مرحله برای موفقیت در اجرای حمله ضروری است، زیرا هر اکسپلویت نیازمند تنظیمات خاصی است که با شرایط هدف همخوانی داشته باشد.

-

انتخاب و تنظیم Payload:

Payload بخشی از حمله است که پس از بهرهبرداری از آسیبپذیری، روی سیستم هدف اجرا میشود. Payloadها میتوانند شامل دریافت دسترسی شل، نصب بدافزار، استخراج اطلاعات یا اجرای یک دستور خاص باشند. متاسپلویت مجموعهای از Payloadهای مختلف را ارائه میدهد که میتوانند بسته به نیاز مهاجم انتخاب و تنظیم شوند.

-

اجرای اکسپلویت:

پس از انجام تنظیمات، اکسپلویت اجرا میشود و در صورت موفقیت، ارتباطی بین مهاجم و سیستم هدف برقرار میگردد. این ارتباط میتواند به صورت Reverse Shell باشد که در آن، سیستم قربانی یک اتصال برگشتی به مهاجم ارسال میکند. در این مرحله، مهاجم میتواند دستورات مختلفی را روی سیستم اجرا کند.

-

افزایش دسترسی و کنترل بیشتر:

اگر مهاجم تنها به یک حساب کاربری محدود دسترسی پیدا کند، ممکن است از تکنیکهای Privilege Escalation استفاده کند تا سطح دسترسی خود را به سطح Administrator یا Root ارتقا دهد. متاسپلویت ابزارهای مختلفی را برای یافتن آسیبپذیریهای لازم برای این کار فراهم میکند.

-

تجزیهوتحلیل و گزارشگیری:

علاوه بر انجام حملات، متاسپلویت دارای قابلیتهای ثبت وقایع، گزارشگیری و بررسی آسیبپذیریهای کشفشده است. این ویژگی به متخصصان امنیتی کمک میکند تا نقاط ضعف سیستمها را شناسایی کرده و اقدامات اصلاحی را انجام دهند.

نسخههای مختلف Metasploit

-

Metasploit Framework

این نسخه هسته اصلی متاسپلویت است و بهصورت متنباز و رایگان در دسترس متخصصان امنیت قرار دارد. کاربران میتوانند از طریق خط فرمان یا رابط گرافیکی آن، تستهای نفوذ را انجام دهند و ماژولهای مختلف را برای کشف آسیبپذیریها اجرا کنند. این نسخه قابلیت شخصیسازی بالایی دارد و به دلیل متنباز بودن، جامعه بزرگی از توسعهدهندگان در بهروزرسانی آن نقش دارند.

مزایا: رایگان، متنباز، انعطافپذیر

معایب: نیاز به دانش فنی بالا، فاقد پشتیبانی رسمی

-

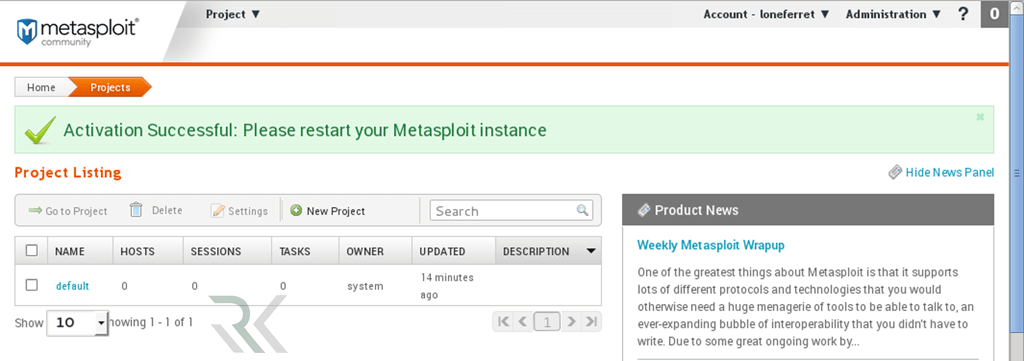

Metasploit Community Edition

این نسخه ترکیبی از نسخه رایگان و برخی قابلیتهای پیشرفتهتر است که با یک رابط کاربری تحت وب ارائه میشود. برای تستهای نفوذ ساده و آموزش مناسب بوده و امکان گزارشگیری اولیه را فراهم میکند. کاربران میتوانند با استفاده از این نسخه، حملات خودکار را اجرا کرده و آسیبپذیریها را تحلیل کنند.

مزایا: رابط کاربری ساده، مناسب برای آموزش، برخی قابلیتهای پیشرفته

معایب: امکانات محدودتر نسبت به نسخههای پولی

-

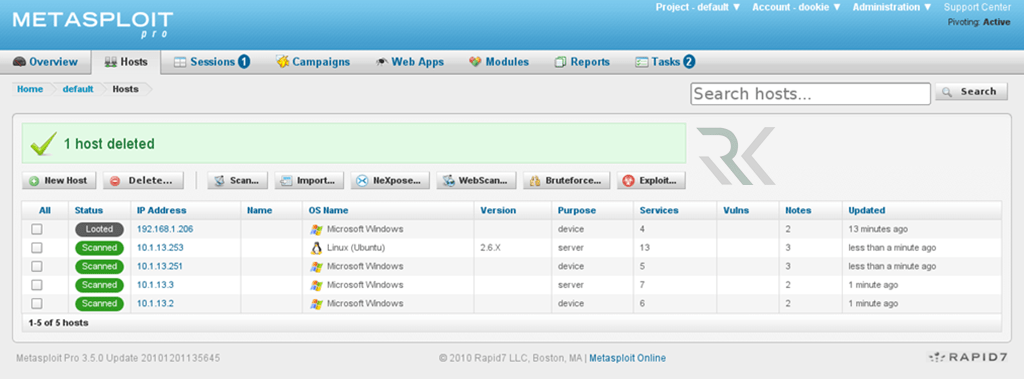

Metasploit Pro

نسخه حرفهای و تجاری متاسپلویت است که امکانات گستردهای برای تست نفوذ پیشرفته، خودکارسازی حملات و تولید گزارشهای دقیق ارائه میدهد. این نسخه توسط شرکت Rapid7 توسعه داده شده و برای تیمهای امنیتی سازمانی طراحی شده است. کاربران میتوانند از قابلیتهای پیشرفته مانند شبیهسازی حملات، مدیریت آسیبپذیریها و افزایش بهرهوری تست نفوذ استفاده کنند.

مزایا: پشتیبانی رسمی، ابزارهای پیشرفته تست نفوذ، گزارشگیری جامع

معایب: هزینه بالا، مناسب برای سازمانها و کاربران حرفهای

چند نمونه از حملات معروف که با Metasploit انجام می شود

-

هک سیستمهای ویندوزی با EternalBlue

EternalBlue یکی از معروفترین اکسپلویتهای استفادهشده در متاسپلویت است که توسط آژانس امنیت ملی آمریکا (NSA) توسعه یافته و بعداً در سال ۲۰۱۷ توسط گروه Shadow Brokers افشا شد. این اکسپلویت از یک آسیبپذیری در پروتکل SMB نسخه ۱ (CVE-2017-0144) سوءاستفاده کرده و امکان اجرای کد از راه دور را روی سیستمهای ویندوزی آسیبپذیر فراهم میکند. در متاسپلویت این اکسپلویت بهراحتی قابل اجرا بوده و برای نفوذ به سیستمهای هدف، استفاده از ماژولهای Payload مانند Meterpreter برای کنترل بیشتر سیستم امکانپذیر است.

-

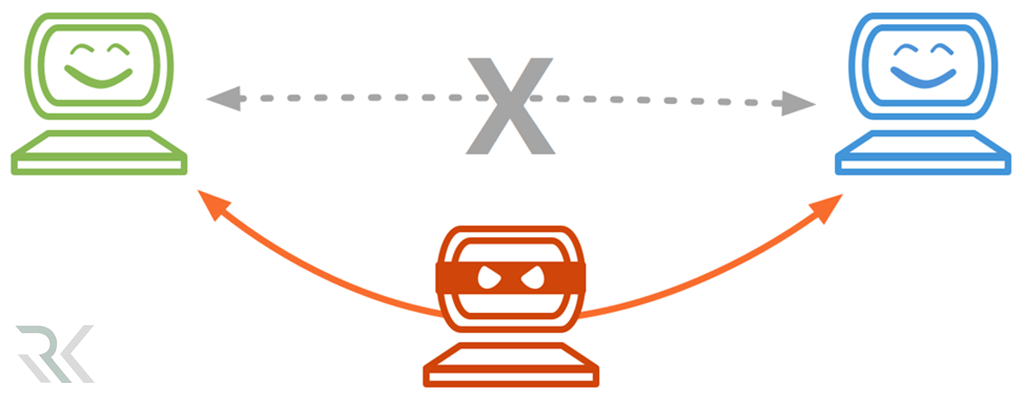

اجرای حمله Man-in-the-Middle (MITM)

حمله مرد میانی (MITM) یکی از روشهای متداول برای شنود و تغییر دادههای بین دو سیستم است. Metasploit با استفاده از ماژولهای مختلفی مانند ARP Spoofing و DNS Spoofing میتواند ارتباطات شبکهای را رهگیری کرده و اطلاعات حساس مانند نام کاربری و رمز عبور را استخراج کند. این حمله میتواند در شبکههای محلی برای سرقت اطلاعات ورود به سیستمها، تزریق کدهای مخرب و حتی هدایت کاربران به سایتهای جعلی برای فیشینگ مورد استفاده قرار گیرد.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

-

نفوذ به وبسایتها با کمک ماژولهای Auxiliary

Metasploit دارای ماژولهای Auxiliary متعددی است که امکان حمله به وبسایتها و سرورها را فراهم میکنند. بهعنوان مثال، ماژولهای مربوط به اسکن آسیبپذیریهای SQL Injection و XSS (Cross-Site Scripting) میتوانند برای یافتن نقاط ضعف در برنامههای تحت وب استفاده شوند.

جمعبندی…

متاسپلویت یکی از قدرتمندترین ابزارهای تست نفوذ است که به متخصصان امنیت کمک میکند تا آسیبپذیریهای سیستمها را شناسایی و شبیهسازی کنند. این فریمورک با ارائه ماژولهای متنوع برای اکسپلویت، حملات MITM، نفوذ به وبسایتها و بسیاری از قابلیتهای دیگر به یک ابزار کلیدی در دنیای امنیت سایبری تبدیل شده است. همانطور که این ابزار میتواند برای اهداف قانونی و افزایش امنیت استفاده شود، در دست هکرهای مخرب نیز میتواند خطرات جدی ایجاد کند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *