حمله ICMP Flood چیست و با حملات DDoS چه تفاوتی دارد؟

حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ به یک سیستم هدف، منابع آن را مصرف کرده و باعث کندی یا از دسترس خارج شدن آن میشود. این نوع حمله در حملات DDoS نیز به کار میرود و میتواند تهدیدی جدی برای سرورها و شبکههای سازمانی باشد.

حمله ICMP Flood چیست؟

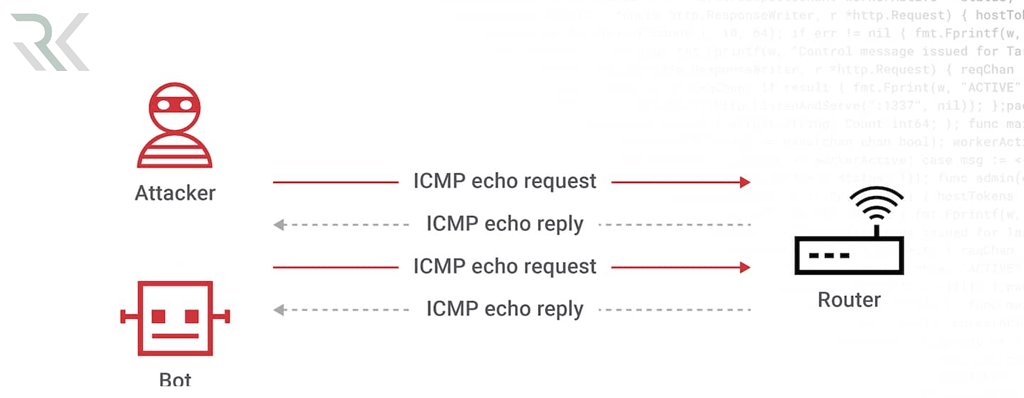

حمله ICMP Flood یک نوع حمله DoS یا DDoS است که در آن مهاجم تعداد زیادی بستههای ICMP Echo Request (دستور ping) را به یک سیستم هدف ارسال میکند. این بستهها معمولاً بدون انتظار برای پاسخ ارسال میشوند و اگر سیستم هدف تلاش کند به تمام درخواستها پاسخ دهد، منابع آن مانند پردازنده (CPU)، پهنای باند و حافظه مصرف شده و در نتیجه عملکرد آن مختل میشود. در حملات گستردهتر، چندین سیستم آلوده (باتنتها) بهطور همزمان این درخواستها را ارسال میکنند که به آن ICMP Flood DDoS گفته میشود.

پروتکل ICMP چیست و چرا در مدیریت شبکه مهم است؟

این حمله به دلیل ماهیت پروتکل ICMP که برای تشخیص وضعیت شبکه طراحی شده است، بهراحتی قابل اجرا است و در صورتی که سرور یا روتر هدف به پاسخدهی به تمام درخواستهای ICMP تنظیم شده باشد، میتواند منجر به کندی شدید، افزایش تأخیر در شبکه یا حتی از دسترس خارج شدن سرویسها شود. مهاجمان معمولاً برای اجرای این حمله از ابزارهایی مانند hping3، LOIC و Scapy استفاده میکنند.

ICMP Flood چگونه کار میکند؟

شناسایی هدف:

مهاجم ابتدا سیستم یا سروری را که میخواهد مورد حمله قرار دهد، شناسایی میکند. این کار معمولاً از طریق اسکن شبکه یا بررسی سرویسهایی که به درخواستهای ICMP پاسخ میدهند انجام میشود.

ارسال حجم زیادی از بستههای ICMP:

مهاجم تعداد زیادی بستههای ICMP Echo Request (دستور ping) را بدون وقفه به آدرس IP هدف ارسال میکند. در حملات DDoS، این درخواستها از چندین سیستم آلوده (باتنت) بهطور همزمان فرستاده میشوند.

مصرف بیش از حد منابع هدف:

سرور یا دستگاه هدف تلاش میکند تا به هر درخواست ICMP پاسخ دهد. این باعث مصرف بالای پردازنده، پهنای باند و حافظه شده و در نهایت باعث کند شدن یا از دسترس خارج شدن سیستم میشود.

افزایش تأخیر و اختلال در شبکه:

با افزایش حجم درخواستهای ICMP، شبکه و سیستمهای مرتبط نیز تحت فشار قرار میگیرند. در نتیجه سرعت پاسخگویی کاهش یافته، تأخیر در ارتباطات افزایش پیدا میکند و سایر کاربران شبکه دچار مشکل میشوند.

احتمال مسدود شدن یا سقوط سرویس:

اگر سیستم هدف نتواند درخواستها را مدیریت کند، ممکن است بهطور کامل از کار بیفتد یا ارتباط آن با شبکه قطع شود. برخی تجهیزات امنیتی نیز ممکن است تشخیص دهند که یک حمله در حال وقوع است و ترافیک ICMP را مسدود کنند.

تفاوت ICMP Flood با حملات DDoS

حمله ICMP Flood یکی از انواع حملاتDDoS محسوب میشود اما تفاوتهایی با سایر حملات DDoS دارد. در ICMP Flood مهاجم حجم زیادی از درخواستهای ICMP Echo Request (ping) را به سیستم هدف ارسال میکند تا منابع آن را اشغال کرده و باعث کندی یا از کار افتادن آن شود. این حمله معمولاً توسط یک یا چند دستگاه انجام میشود و نیاز به ایجاد حجم بالایی از ترافیک دارد تا اثرگذار باشد.

حملات DDoS یک مفهوم گستردهتر است که شامل انواع مختلفی از حملات از جمله ICMP Flood، SYN Flood، UDP Flood و غیره میشود. در یک حمله DDoS مهاجم معمولاً از چندین دستگاه آلوده (باتنت) برای حمله استفاده میکند تا ترافیک گستردهای را به سمت هدف ارسال کند. برخلاف ICMP Flood که معمولاً فقط از بستههای ICMP استفاده میکند، سایر حملات DDoS میتوانند چندین پروتکل و روش مختلف را شامل شوند. در نتیجه مقابله با حملات DDoS پیچیدهتر از مقابله با یک ICMP Flood ساده است.

ICMP Flood |

DDoS |

|

|---|---|---|

|

روش حمله |

ارسال حجم زیادی از درخواستهای ICMP |

ارسال حجم زیادی از داده از چندین دستگاه مختلف |

|

مقیاس حمله |

معمولاً از یک یا چند دستگاه انجام میشود |

از صدها یا هزاران دستگاه (باتنت) استفاده میشود |

|

پروتکل مورد استفاده |

فقط ICMP (پینگ) |

TCP، UDP، ICMP و سایر پروتکلها |

|

تشخیص و مقابله |

معمولاً آسانتر است |

پیچیدهتر و نیازمند راهکارهای امنیتی پیشرفته |

|

هدف اصلی |

اشباع منابع سیستم هدف با ICMP |

از کار انداختن سرویس یا شبکه هدف با حجم بالای ترافیک |

روشهای شناسایی و مقابله با ICMP Flood

1. مانیتورینگ ترافیک شبکه

برای شناسایی حمله ICMP Flood میتوان از ابزارهای مانیتورینگ ترافیک شبکه مانند Wireshark، Snort یا Suricata استفاده کرد. افزایش ناگهانی حجم بستههای ICMP Echo Request (ping) یا نرخ پاسخدهی غیرعادی از سرور میتواند نشانهای از یک حمله در حال وقوع باشد.

مانیتورینگ شبکه چیست و چرا حیاتی و ضروری است؟

2. تنظیم نرخ محدودیت (Rate Limiting) برای ICMP

یکی از روشهای مؤثر برای مقابله با این حملات، محدود کردن نرخ درخواستهای ICMP در روتر یا فایروال است. این کار باعث میشود که سیستم فقط تعداد مشخصی از درخواستهای ICMP را در یک بازه زمانی بپذیرد و از مصرف بیش از حد منابع جلوگیری شود.

3. استفاده از فایروال و IDS/IPS

فایروالها و سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS) میتوانند الگوهای غیرعادی ICMP را شناسایی کرده و درخواستهای مخرب را مسدود کنند. برای مثال iptables در لینوکس و Windows Defender Firewall قابلیت مسدود کردن ICMP Echo Request بیش از حد مجاز را دارند.

4. غیرفعال کردن پاسخ به ICMP در سرورهای حساس

در برخی موارد میتوان پاسخ به درخواستهای ICMP Echo را در سرورهای حساس غیرفعال کرد. این کار باعث میشود که مهاجمان نتوانند از طریق پینگ کردن مداوم، سیستم را تحت فشار قرار دهند. البته این روش نباید بهطور کلی در کل شبکه اعمال شود، زیرا ICMP برای تشخیص وضعیت شبکه مفید است.

5. فیلتر کردن بستههای ICMP در روتر یا Gateway

یکی از اقدامات دیگر برای کاهش تأثیر حملات ICMP Flood فیلتر کردن بستههای ICMP Echo Request در روتر یا Gateway شبکه است. این کار میتواند از طریق ACL (Access Control List) در روترهای سیسکو یا تنظیمات iptables در لینوکس انجام شود.

جمعبندی…

حمله ICMP Flood یکی از روشهای رایج حملات DoS/DDoS است که با ارسال حجم زیادی از درخواستهای پینگ، منابع سرور را اشغال کرده و باعث کندی یا از دسترس خارج شدن آن میشود. برای مقابله با این حملات میتوان از مانیتورینگ ترافیک شبکه، محدود کردن نرخ ICMP، فایروالها، IDS/IPS، سرویسهای ضد DDoS و فیلتر کردن بستههای ICMP استفاده کرد.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *