بررسی کامل آسیبپذیری Heartbleed و روشهای مقابله با آن

آسیبپذیری Heartbleed یکی از خطرناکترین حفرههای امنیتی در تاریخ اینترنت است که در سال ۲۰۱۴ کشف شد. این نقص در کتابخانه OpenSSL باعث شد مهاجمان بتوانند اطلاعات حساس، از جمله رمزهای عبور و کلیدهای رمزنگاری را سرقت کنند. Heartbleed نشان داد که حتی ابزارهای امنیتی نیز میتوانند آسیبپذیر باشند و اهمیت بروزرسانی و بررسی امنیتی مستمر را دوچندان کرد.

آسیبپذیری Heartbleed چیست؟

آسیبپذیری Heartbleed یک نقص بحرانی در پروتکل TLS/SSL است که در کتابخانه OpenSSL یافت شد. این آسیبپذیری به مهاجمان اجازه میدهد که حافظه سرور را بخوانند و اطلاعات حساسی مانند نامهای کاربری، رمزهای عبور، کلیدهای خصوصی و دادههای رمزگذاریشده را سرقت کنند. دلیل این مشکل در مکانیزم Heartbeat پروتکل TLS نهفته است که برای حفظ ارتباط امن میان کلاینت و سرور استفاده میشود. اما در پی یک نقص برنامهنویسی، درخواستهای جعلی میتوانند باعث شوند که سرور اطلاعات اضافی را بدون احراز هویت ارسال کند.

آسیبپذیری Heartbleed یک نقص بحرانی در پروتکل TLS/SSL است که در کتابخانه OpenSSL یافت شد. این آسیبپذیری به مهاجمان اجازه میدهد که حافظه سرور را بخوانند و اطلاعات حساسی مانند نامهای کاربری، رمزهای عبور، کلیدهای خصوصی و دادههای رمزگذاریشده را سرقت کنند. دلیل این مشکل در مکانیزم Heartbeat پروتکل TLS نهفته است که برای حفظ ارتباط امن میان کلاینت و سرور استفاده میشود. اما در پی یک نقص برنامهنویسی، درخواستهای جعلی میتوانند باعث شوند که سرور اطلاعات اضافی را بدون احراز هویت ارسال کند.

این آسیبپذیری در نسخههای ۱.۰.۱ تا ۱.۰.۱f کتابخانه OpenSSL وجود داشت و میلیونها وبسایت، سرور، دستگاه و سرویس تحت تأثیر آن قرار گرفتند. از آنجا که TLS/SSL مسئول رمزگذاری دادههای اینترنتی است، Heartbleed یکی از گستردهترین و خطرناکترین آسیبپذیریها در تاریخ امنیت سایبری محسوب میشود. پس از کشف آن، سازمانها بهسرعت بهروزرسانیهای امنیتی منتشر کردند، اما بسیاری از سیستمهای آسیبپذیر همچنان در معرض خطر باقی ماندند.

Heartbleed چگونه کار میکند؟

-

مکانیزم Heartbeat و نقص آن:

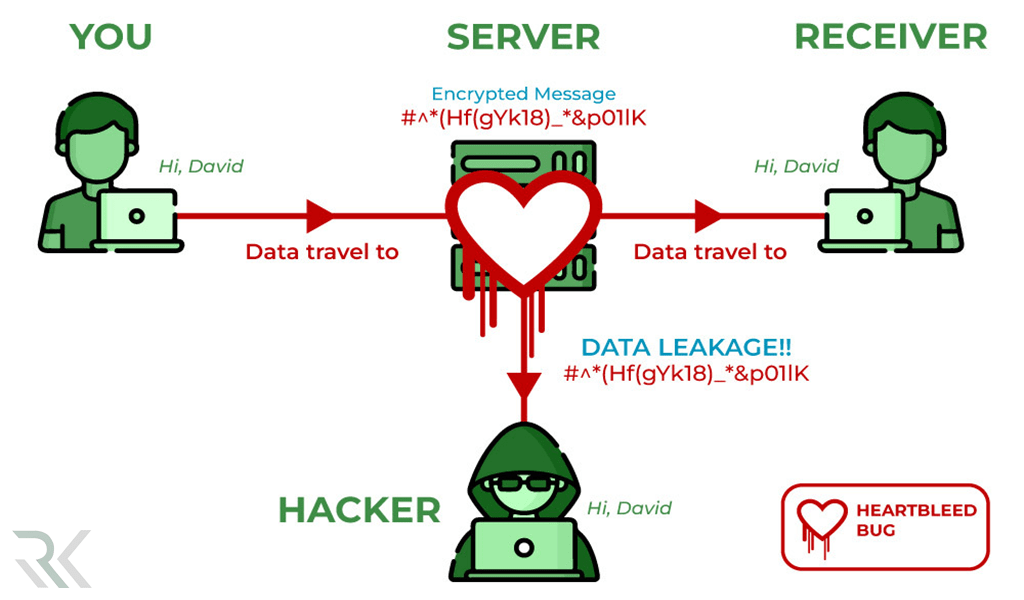

پروتکل TLS از یک قابلیت به نام Heartbeat برای حفظ ارتباط امن بین کلاینت و سرور استفاده میکند. در این فرآیند کلاینت پیامی شامل یک داده تصادفی و طول مشخصی را به سرور ارسال میکند و انتظار دارد که سرور همان داده را با همان طول برگرداند. اما در نسخههای آسیبپذیر OpenSSL هیچ بررسیای برای تطابق طول درخواست و داده واقعی انجام نمیشد که راه را برای سوءاستفاده باز میکرد.

-

ارسال درخواست جعلی:

مهاجم میتواند یک پیام Heartbeat حاوی مقدار کمی داده اما با طول جعلی بزرگ (مثلاً ۶۴ کیلوبایت) ارسال کند. ازآنجاکه سرور بدون بررسی، همان مقدار ادعایی را بازمیگرداند، بخشهایی از حافظه خود را که شامل اطلاعات حساس است در پاسخ قرار میدهد.

-

افشای اطلاعات حساس:

با ارسال مکرر درخواستهای جعلی، مهاجم میتواند بخشهای مختلف حافظه سرور را استخراج کند. این اطلاعات میتواند شامل کلیدهای خصوصی، نامهای کاربری، رمزهای عبور و دادههای رمزگذاریشده باشد. ازآنجاکه این فرآیند بدون نیاز به احراز هویت انجام میشود، مهاجمان بهراحتی میتوانند از راه دور اطلاعات حساس را سرقت کنند.

نمونههایی از سوءاستفادههای انجامشده از Heartbleed

-

نشت اطلاعات کاربران از وبسایتهای بزرگ

پس از کشف آسیبپذیری Heartbleed در سال ۲۰۱۴ مشخص شد که بسیاری از وبسایتهای معروف، از جمله Yahoo تحت تأثیر این نقص قرار گرفتهاند. مهاجمان توانستند اطلاعات کاربران، از جمله نامهای کاربری، رمزهای عبور و کوکیهای نشست را سرقت کنند. این افشاگری باعث شد میلیونها کاربر مجبور به تغییر رمز عبور خود شوند.

-

سرقت کلیدهای خصوصی سرویسهای VPN

یکی از خطرناکترین حملات مربوط به شرکت امنیتی Mandiant بود که کشف کرد مهاجمان از Heartbleed برای سرقت کلیدهای خصوصی سرورهای VPN استفاده کردهاند. این اقدام به آنها امکان میداد تا بدون نیاز به اعتبارسنجی به شبکههای سازمانی نفوذ کنند و به دادههای حساس دسترسی یابند.

-

نشت اطلاعات از سرویسهای دولتی و مالی

برخی از سازمانهای دولتی و مؤسسات مالی که از نسخههای آسیبپذیر OpenSSL استفاده میکردند، هدف حمله قرار گرفتند. در یک نمونه، مهاجمان توانستند از Heartbleed برای استخراج اطلاعات کارتهای اعتباری و شمارههای تأمین اجتماعی از سرورهای بانکی استفاده کنند، که باعث افزایش نگرانیها درباره امنیت دادهها شد.

روشهای جلوگیری و مقابله با Heartbleed

-

بهروزرسانی OpenSSL

اولین و مهمترین اقدام برای جلوگیری از سوءاستفاده از آسیبپذیری Heartbleed، بهروزرسانی OpenSSL به نسخههای ایمن (مانند OpenSSL 1.0.1g یا نسخههای جدیدتر) است. این نسخهها شامل وصلههای امنیتی هستند که مشکل Heartbleed را برطرف کرده و از نشت اطلاعات جلوگیری میکنند.

-

بازسازی و تعویض گواهینامههای SSL/TLS

پس از وصله کردن OpenSSL، باید کلیدهای رمزنگاری و گواهینامههای SSL/TLS سرورها تغییر داده شوند. این اقدام ضروری است زیرا مهاجمان ممکن است کلیدهای قدیمی را سرقت کرده باشند و بتوانند همچنان به دادههای رمزگذاریشده دسترسی داشته باشند.

-

بهروزرسانی کلمات عبور کاربران

از آنجایی که Heartbleed امکان افشای اطلاعات حساس را فراهم میکرد، کاربران و سازمانها باید کلمات عبور مربوط به حسابهای آنلاین خود را تغییر دهند. این کار به جلوگیری از سوءاستفادههای احتمالی از اطلاعات لو رفته کمک میکند.

-

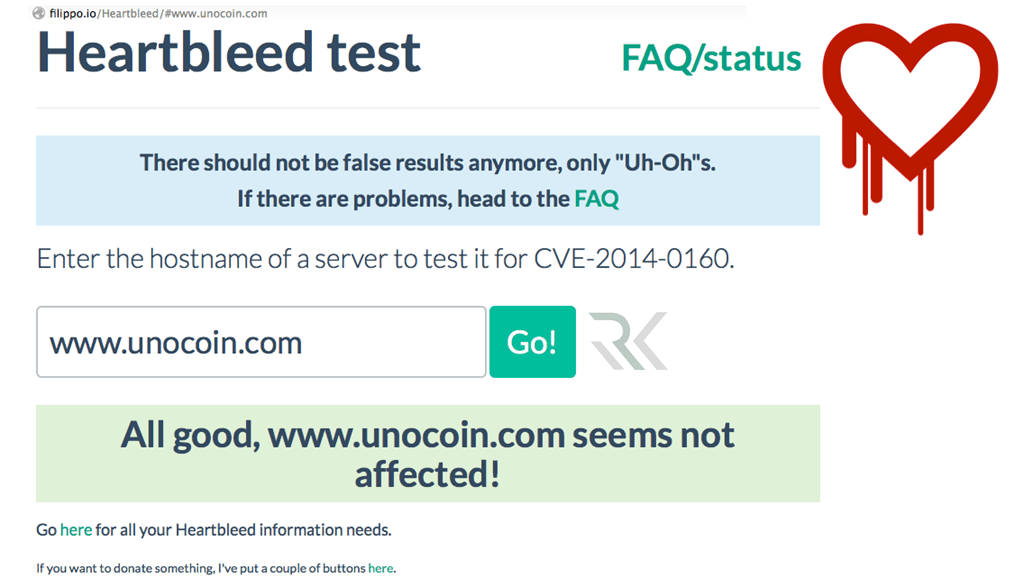

استفاده از ابزارهای اسکن و تست امنیتی

ابزارهایی مانند Heartbleed Test و Nmap میتوانند برای بررسی آسیبپذیری سرورها استفاده شوند. مدیران سیستمها باید بهطور منظم از این ابزارها بهره ببرند تا اطمینان حاصل کنند که سرورهایشان در برابر Heartbleed ایمن هستند.

-

نظارت و بررسی لاگهای سرور

برای شناسایی حملات احتمالی که از این آسیبپذیری سوءاستفاده کردهاند، بررسی لاگهای سرور و گزارشهای امنیتی ضروری است. فعالیتهای غیرعادی مانند تلاشهای مکرر برای دسترسی به دادهها میتواند نشانهای از بهرهبرداری از Heartbleed باشد.

جمعبندی…

آسیبپذیری Heartbleed یکی از جدیترین نقصهای امنیتی در پروتکل OpenSSL بود که امکان نشت اطلاعات حساس را فراهم میکرد. این ضعف امنیتی، بسیاری از وبسایتها، سرورها و خدمات اینترنتی را در معرض خطر قرار داد و اهمیت بهروزرسانی مداوم نرمافزارها و استفاده از روشهای پیشگیرانه را برجسته کرد. برای جلوگیری از سوءاستفادههای مشابه، سازمانها باید به امنیت سایبری، نظارت مستمر و واکنش سریع به تهدیدات توجه ویژهای داشته باشند.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *