بدافزار بدون فایل یا Fileless Malware چیست و با سایر بدافزارها چه تفاوتی دارد؟

در دنیای امنیت سایبری بدافزارهای بدون فایل (Fileless Malware) به عنوان یکی از پیچیدهترین و چالشبرانگیزترین تهدیدات شناخته میشوند. این نوع بدافزارها برخلاف بدافزارهای سنتی به جای ذخیره شدن در دیسک سخت از حافظه سیستم و پروسههای در حال اجرا برای انجام عملیات مخرب استفاده میکنند. بدافزارهای بدون فایل به دلیل اینکه ردی از خود بر روی دیسک باقی نمیگذارند، شناسایی و مقابله با آنها بهمراتب دشوارتر است.

در این مقاله به بررسی عملکرد بدافزارهای بدون فایل، روشهای نفوذ آنها به سیستمها، علائم آلوده شدن به این نوع بدافزارها و تفاوت آنها با بدافزارهای سنتی خواهیم پرداخت. همچنین، راهکارهای پیشگیری و مقابله با این تهدیدات را مورد بحث قرار میدهیم تا کاربران بتوانند سیستمهای خود را در برابر این نوع حملات محافظت کنند. هدف این مقاله افزایش آگاهی شما در مورد این تهدیدات و ارائه اطلاعات لازم برای مقابله با آنها است.

معروف ترین و مشهور ترین بدافزارها را بشناسید!

بدافزار بدون فایل چیست؟

بدافزار بدون فایل (Fileless Malware) نوعی از بدافزار است که برخلاف بدافزارهای سنتی، نیازی به ذخیرهسازی در دیسک سخت ندارد و بهطور مستقیم در حافظه RAM سیستم اجرا میشود. این بدافزارها برای نفوذ به سیستمها، معمولاً از ابزارهای بومی سیستمعامل مانند PowerShell بهره میبرند. به این ترتیب آنها میتوانند عملیات مخرب خود را به طور موقت در حافظه اجرا کنند و پس از ریاستارت شدن سیستم از بین بروند، بدون اینکه ردپایی بر روی دیسک باقی بگذارند.

بدافزار بدون فایل (Fileless Malware) نوعی از بدافزار است که برخلاف بدافزارهای سنتی، نیازی به ذخیرهسازی در دیسک سخت ندارد و بهطور مستقیم در حافظه RAM سیستم اجرا میشود. این بدافزارها برای نفوذ به سیستمها، معمولاً از ابزارهای بومی سیستمعامل مانند PowerShell بهره میبرند. به این ترتیب آنها میتوانند عملیات مخرب خود را به طور موقت در حافظه اجرا کنند و پس از ریاستارت شدن سیستم از بین بروند، بدون اینکه ردپایی بر روی دیسک باقی بگذارند.

ویژگی بارز بدافزارهای بدون فایل این است که از قابلیتهای خود سیستم برای حمله استفاده میکنند به همین دلیل شناسایی آنها توسط نرمافزارهای ضدبدافزار و آنتیویروس بسیار دشوارتر است. این بدافزارها اغلب از طریق آسیبپذیریهای نرمافزاری یا اجرای کدهای مخرب در اسکریپتها به سیستمها نفوذ میکنند و میتوانند به سرقت اطلاعات، تغییر تنظیمات سیستم یا حتی اجرای حملات گستردهتری مانند حملات DDoS کمک کنند.

بدافزارهای بدون فایل به دلیل عدم نیاز به فایلهای اجرایی روی دیسک، توسط مکانیزمهای سنتی شناسایی مبتنی بر امضا (Signature-based) شناسایی نمیشوند و نیازمند روشهای پیشرفتهتر شناسایی مانند تحلیل رفتار سیستم و استفاده از ابزارهای پیشرفته امنیتی هستند.

نحوه نفوذ بدافزارهای بدون فایل به سیستمها

-

استفاده از ابزارهای بومی سیستمعامل:

این بدافزارها معمولاً از ابزارهای داخلی سیستمعامل مانند PowerShell و اسکریپتهای جاوا اسکریپت استفاده میکنند. این ابزارها بهطور معمول در سیستمها برای مدیریت و اتوماسیون فرآیندها به کار میروند و بدافزارهای بدون فایل از این ابزارها برای اجرای کدهای مخرب خود در حافظه استفاده میکنند. به این ترتیب آنها نیاز به ایجاد فایل جدیدی در دیسک ندارند و از منابع داخلی سیستم برای اجرای حملات خود بهره میبرند.

-

فیشینگ و لینکهای مخرب:

بسیاری از بدافزارهای بدون فایل از طریق ایمیلهای فیشینگ یا لینکهای آلوده به سیستمها نفوذ میکنند. کاربران ممکن است با کلیک بر روی لینک یا باز کردن فایل پیوست، ناخواسته اسکریپتهای مخرب را اجرا کنند. این اسکریپتها بهطور مستقیم در حافظه بارگذاری میشوند و از ابزارهای سیستم برای ادامه فعالیت مخرب خود استفاده میکنند.

حمله فیشینگ چیست و چگونه رخ میدهد؟

-

استفاده از آسیبپذیریها:

برخی بدافزارهای بدون فایل از آسیبپذیریهای موجود در نرمافزارها یا سیستمعاملها استفاده میکنند تا دستورات مخرب خود را به صورت مستقیم در حافظه سیستم اجرا کنند. این روش به آنها امکان میدهد بدون نیاز به ذخیره فایل در دیسک، به اجرای بدافزار بپردازند.

تفاوت بدافزارهای بدون فایل با سایر بدافزارها

-

عدم ذخیرهسازی روی دیسک:

بدافزارهای سنتی برای اجرا نیاز به ذخیرهسازی فایلهای مخرب بر روی دیسک دارند که این فایلها به راحتی توسط آنتیویروسها قابل شناسایی هستند. درحالی که بدافزارهای بدون فایل مستقیماً در حافظه اجرا میشوند و پس از خاموش و روشن شدن سیستم، از بین میروند.

بدافزارهای سنتی برای اجرا نیاز به ذخیرهسازی فایلهای مخرب بر روی دیسک دارند که این فایلها به راحتی توسط آنتیویروسها قابل شناسایی هستند. درحالی که بدافزارهای بدون فایل مستقیماً در حافظه اجرا میشوند و پس از خاموش و روشن شدن سیستم، از بین میروند.

-

پنهانکاری بیشتر:

به دلیل عدم وجود فایلهای مشکوک بر روی دیسک، بدافزارهای بدون فایل به طور موثرتری میتوانند از مکانیزمهای شناسایی سنتی فرار کنند. این امر آنها را به تهدیدی پیچیدهتر و خطرناکتر تبدیل میکند.

-

استفاده از ابزارهای مجاز سیستم:

بدافزارهای بدون فایل به جای اجرای کدهای ناشناس از ابزارها و فرآیندهای مورد اعتماد سیستمعامل استفاده میکنند. این روش به آنها اجازه میدهد تا در سیستمهای محافظتشده نیز به راحتی نفوذ کنند، زیرا اجرای دستورات از طریق ابزارهایی مانند PowerShell اغلب به عنوان فعالیت مشکوک تلقی نمیشود.

روشهای شناسایی بدافزارهای بدون فایل

-

نظارت بر رفتارهای غیرمعمول سیستم:

بدافزارهای بدون فایل معمولاً از ابزارهای قانونی سیستم مانند PowerShell و WMI برای اجرای دستورات مخرب استفاده میکنند. به همین دلیل، مانیتورینگ رفتارهای غیرعادی این ابزارها میتواند به شناسایی فعالیتهای مشکوک کمک کند. هرگونه تغییر در فرآیندهای سیستم، اجرای دستورات ناشناخته یا ارتباطات غیرمجاز شبکه باید بررسی شود.

-

استفاده از EDR (پاسخ به تهدیدات نقطه پایانی):

راهکارهای EDR میتوانند فعالیتهای درون حافظه و رفتارهای مشکوک در سیستم را شناسایی کنند. این ابزارها به دنبال تغییرات غیرمعمول در رفتار نرمافزارها، استفاده از حافظه و دسترسی به فایلهای سیستمی هستند و میتوانند تهدیدات ناشی از بدافزارهای بدون فایل را شناسایی کنند.

-

تحلیل حافظه (Memory Forensics):

یکی از مؤثرترین روشها برای شناسایی بدافزارهای بدون فایل، تحلیل حافظه سیستم است. این روش به دنبال الگوها و کدهای مخرب در حافظه دستگاه میگردد. تحلیل دقیق حافظه میتواند به یافتن فعالیتهای مشکوکی که توسط این بدافزارها انجام میشود کمک کند.

-

نظارت بر شبکه و جریانهای داده:

بدافزارهای بدون فایل معمولاً برای ارتباط با سرورهای فرماندهی و کنترل (C&C) از ارتباطات شبکهای استفاده میکنند. بررسی ترافیک شبکه و شناسایی جریانهای غیرعادی، میتواند به شناسایی این نوع بدافزارها کمک کند. برای این منظور، استفاده از سیستمهای شناسایی نفوذ (IDS) و سیستمهای جلوگیری از نفوذ (IPS) پیشنهاد میشود.

روشهای پیشگیری کردن از Fileless Malware

-

بهروز نگهداشتن نرمافزارها و سیستمعامل:

از آنجا که بدافزارهای بدون فایل از آسیبپذیریهای موجود در نرمافزارها و سیستمعاملها استفاده میکنند، بهروزرسانی مداوم نرمافزارها و نصب وصلههای امنیتی میتواند به جلوگیری از این نوع حملات کمک کند. با این کار، حفرههای امنیتی موجود در سیستم بسته میشود.

-

استفاده از نرمافزارهای امنیتی پیشرفته:

راهکارهای پاسخ به تهدیدات نقطه پایانی (EDR) و تشخیص و پاسخ گسترده (XDR) بهصورت فعال رفتارهای غیرعادی در سیستمها و شبکه را مانیتور میکنند. این ابزارها میتوانند تغییرات مشکوک در حافظه، استفاده از ابزارهای سیستمی مثل PowerShell و اجرای اسکریپتهای ناشناخته را شناسایی کرده و از حملات جلوگیری کنند.

-

محدود کردن دسترسیها به ابزارهای سیستمی:

بدافزارهای بدون فایل اغلب از ابزارهای داخلی سیستم مانند PowerShell و WMI برای اجرای کدهای مخرب استفاده میکنند. با محدود کردن دسترسی به این ابزارها و استفاده از سیاستهای امنیتی سختگیرانه میتوان از اجرای این بدافزارها جلوگیری کرد. همچنین تنظیم سیاستهایی که استفاده از این ابزارها را فقط برای کاربران مجاز امکانپذیر میکند، اهمیت زیادی دارد.

-

نظارت بر فعالیتهای شبکه:

بدافزارهای بدون فایل برای ارتباط با سرورهای فرماندهی و کنترل (C&C) از شبکه استفاده میکنند. استفاده از سیستمهای شناسایی نفوذ (IDS) و جلوگیری از نفوذ (IPS) به شناسایی ارتباطات مشکوک کمک میکند. مانیتورینگ دقیق ترافیک شبکه میتواند به شناسایی فعالیتهای غیرعادی کمک کند.

نمونههایی از حملات بدافزارهای بدون فایل

حمله Poweliks

یکی از اولین نمونههای بدافزارهای بدون فایل Poweliks بود که در سال ۲۰۱۴ کشف شد. این بدافزار بدون نوشتن فایل بر روی دیسک، بهطور مستقیم در حافظه سیستم اجرا میشد و از طریق رجیستری ویندوز برای پایداری استفاده میکرد. Poweliks از طریق ایمیلهای فیشینگ به سیستمها منتقل میشد و با استفاده از PowerShell کدهای مخرب خود را اجرا میکرد.

بدافزار Kovter

Kovter یکی دیگر از بدافزارهای بدون فایل است که بهطور گسترده در سال ۲۰۱۶ مورد استفاده قرار گرفت. این بدافزار که در ابتدا برای کلاهبرداری کلیکی طراحی شده بود، بعدها به یک بدافزار پیچیدهتر تبدیل شد. Kovter از تکنیکهای پیچیدهای برای باقی ماندن در حافظه سیستم استفاده میکرد و کدهای مخرب خود را در رجیستری سیستم ذخیره میکرد تا از شناسایی توسط آنتیویروسها جلوگیری کند.

حملات بدون فایل Astaroth

بدافزار Astaroth یکی دیگر از نمونههای پیچیده است که در سال ۲۰۱۹ شناسایی شد. این بدافزار به جای نوشتن فایل بر روی دیسک از ابزارهای موجود در ویندوز برای اجرای کدهای مخرب استفاده میکرد. Astaroth از طریق اسپمهای فیشینگ منتشر میشد و پس از نصب، با استفاده از این ابزارها بدون بر جای گذاشتن اثری بر روی دیسک، دستورات مخرب خود را اجرا میکرد.

بدافزار Cobalt Strike

Cobalt Strike در اصل یک ابزار تست نفوذ قانونی است اما توسط مهاجمان سایبری برای انجام حملات بدافزار بدون فایل مورد سوءاستفاده قرار گرفته است. مهاجمان از Cobalt Strike برای اجرای کدهای خود بهطور مستقیم در حافظه سیستم قربانی استفاده میکنند. به دلیل استفاده از این ابزار، شناسایی حملات انجامشده با آن برای بسیاری از نرمافزارهای امنیتی دشوار شده است.

جمعبندی…

بدافزارهای بدون فایل (Fileless Malware) بهدلیل عدم ذخیرهسازی بر روی دیسک یکی از پیچیدهترین تهدیدات امنیت سایبری به شمار میآیند. این نوع بدافزارها بهطور مستقیم در حافظه سیستم اجرا میشوند و از ابزارهای بومی سیستمعامل مانند PowerShell برای انجام فعالیتهای مخرب استفاده میکنند. شناسایی و مقابله با این بدافزارها به روشهای سنتی بسیار دشوار است و نیاز به تکنیکهای پیشرفتهتری مانند تحلیل رفتار سیستم و استفاده از ابزارهای EDR دارد. از طرفی، بهروزرسانی مداوم نرمافزارها و نظارت بر فعالیتهای شبکه میتواند تا حد زیادی از نفوذ این بدافزارها جلوگیری کند. نمونههایی از این بدافزارها مانند Poweliks، Kovter، Astaroth و سوءاستفاده از Cobalt Strike نشاندهندهی پیچیدگی و قدرت این نوع تهدیدات هستند.

موارد اخیر

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

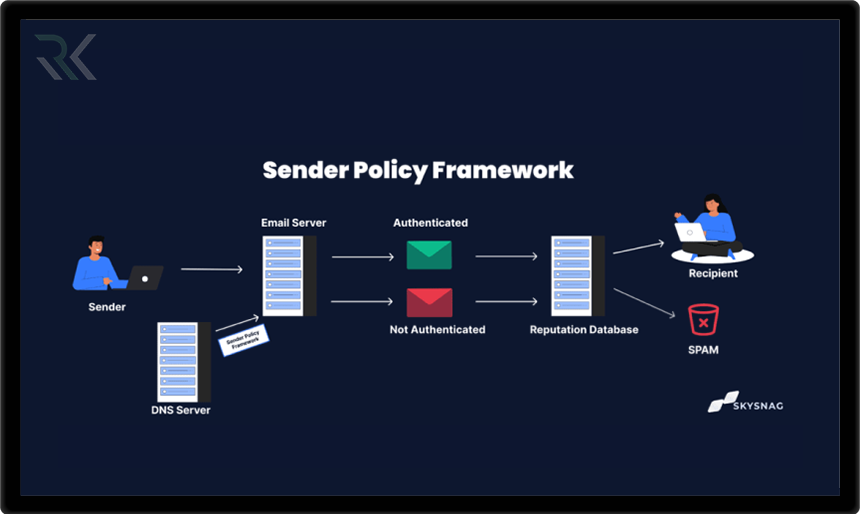

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

برترین ها

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *