حمله DNS Amplification چیست و با DDoS چی تفاوتی دارد؟

پروتکل DNS بهعنوان یکی از اجزای حیاتی اینترنت نقش اساسی در مسیریابی و دسترسی به وبسایتها و سرویسهای آنلاین دارد. اما همین پروتکل میتواند به نقطهضعفی تبدیل شود که مهاجمان از آن برای اجرای حملات مخرب مانند DNS Amplification استفاده کنند. این نوع حملات نهتنها میتواند شبکهها را از کار بیندازد، بلکه باعث اختلال در دسترسی کاربران به خدمات حیاتی نیز میشود. درک و مقابله با این تهدید برای حفظ امنیت شبکهها ضروری است.

حمله DNS Amplification چیست؟

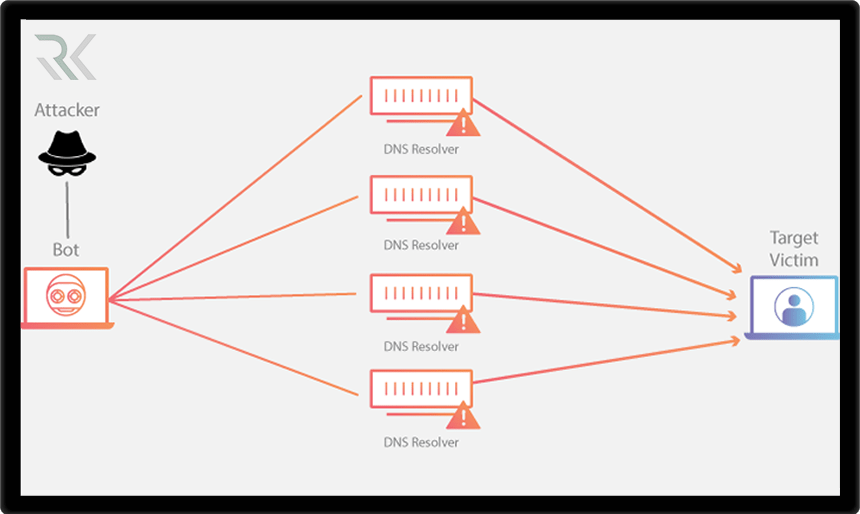

حمله DNS Amplification یا تقویت DNS یکی از روشهای رایج حملات DDoS است که با بهرهگیری از پروتکل DNS (سیستم نام دامنه) صورت میگیرد. در این نوع حمله مهاجم از سرورهای DNS باز (Open DNS Resolvers) سوءاستفاده میکند تا حجم زیادی از ترافیک را به سمت قربانی هدایت کند. ویژگی اصلی این حمله، استفاده از پاسخهای بزرگتر در مقایسه با درخواستهای کوچک است که توسط مهاجم ارسال میشود. این تفاوت اندازه بین درخواست و پاسخ، باعث تقویت (Amplification) ترافیک میشود و شبکه قربانی را با حجم عظیمی از دادهها اشباع میکند.

در حملات DNS Amplification مهاجم آدرس IP قربانی را جعل میکند و درخواستهای DNS را از طریق سرورهای باز ارسال میکند. سپس سرورهای DNS پاسخهای بزرگ و حجیم خود را مستقیماً به قربانی ارسال میکنند. این فرآیند باعث ایجاد ترافیک بیش از حد بر روی سرور یا شبکه قربانی میشود و در نهایت منجر به اختلال یا توقف سرویسدهی آن میگردد. از آنجایی که این حمله از سرورهای DNS بهعنوان واسطه استفاده میکند، تشخیص و جلوگیری از آن میتواند چالشبرانگیز باشد.

نحوه عملکرد حمله DNS Amplification

-

شناسایی سرورهای DNS باز (Open DNS Resolvers):

مهاجم ابتدا سرورهای DNS باز را شناسایی میکند. این سرورها به هر درخواست DNS پاسخ میدهند، حتی اگر از سوی یک کاربر ناشناس ارسال شده باشد. وجود چنین سرورهایی پایه اصلی این نوع حمله است.

-

ارسال درخواستهای تقلبی با جعل IP:

مهاجم درخواستهای DNS کوچکی را ایجاد میکند که حاوی اطلاعاتی هستند که باعث میشوند سرور پاسخهای بسیار بزرگی تولید کند. در این مرحله، مهاجم آدرس IP قربانی را بهعنوان فرستنده درخواست جعل میکند تا پاسخهای سرور DNS به سمت قربانی ارسال شود.

-

تولید و ارسال پاسخهای بزرگ:

سرور DNS باز، درخواست کوچک دریافتشده را پردازش کرده و پاسخهای حجیمی تولید میکند. این پاسخها، مانند لیست رکوردهای DNS، حجم زیادی از دادهها را شامل میشوند که از درخواست اولیه بسیار بزرگتر هستند.

-

حمله به سمت قربانی:

پاسخهای حجیم به آدرس IP جعلی (قربانی) ارسال میشوند. این امر باعث میشود حجم زیادی از ترافیک به سمت قربانی هدایت شود که در نهایت منابع شبکه یا سرور قربانی را مصرف کرده و آن را از دسترس خارج میکند.

-

ایجاد اختلال در سرویسدهی:

در نتیجه این حمله، قربانی با حجم بالایی از ترافیک غیرواقعی مواجه میشود و امکان پاسخگویی به درخواستهای واقعی کاربران از بین میرود. این امر باعث ایجاد اختلال جدی در سرویسدهی شبکه یا سرور قربانی میشود.

تفاوت حمله DNS Amplification با حملات DDoS

حمله DNS Amplification یکی از انواع خاص حملات DDoS است که به دلیل ماهیت تقویتی خود، از سایر حملات DDoS متمایز میشود. در این نوع حمله، مهاجم از پروتکل DNS سوءاستفاده میکند تا پاسخهای حجیمتری را نسبت به درخواستهای ارسالی ایجاد کند. به عبارتی، این حمله از خاصیت “تقویت” (Amplification) بهره میبرد و با استفاده از سرورهای DNS باز، بدون نیاز به ارسال حجم زیادی از دادهها، حجم قابلتوجهی از ترافیک را به سمت قربانی هدایت میکند. این تفاوت کلیدی باعث میشود که مهاجم بتواند با منابع محدود، آسیب گستردهای به قربانی وارد کند.

در مقایسه با سایر حملات DDoS مانند حملات حجممحور (Volume-Based) یا حملات لایه کاربرد (Application Layer Attacks)، حمله DNS Amplification بیشتر بر سوءاستفاده از پروتکلهای خاص تمرکز دارد و از جعل هویت IP (IP Spoofing) برای افزایش اثربخشی خود بهره میبرد. بهعنوان مثال، در حملات حجممحور DDoS، ترافیک عظیم مستقیماً از سمت باتنتها ایجاد میشود، اما در حمله DNS Amplification مهاجم از سرورهای واسطه (سرورهای DNS) برای تشدید ترافیک استفاده میکند. این روش نهتنها منابع مهاجم را به حداقل میرساند، بلکه ردیابی منشأ اصلی حمله را نیز دشوار میکند.

راهکارهای جلوگیری و مقابله با حملات DNS Amplification

-

غیرفعالسازی Recursion در سرورهای DNS

یکی از روشهای اصلی جلوگیری از حملات DNS Amplification، غیرفعالسازی قابلیت Recursion در سرورهای DNS است. این قابلیت به سرورها اجازه میدهد تا درخواستهای کاربران را به جای دیگر ارسال کنند و پاسخ آن را دریافت نمایند. با غیرفعال کردن Recursion در سرورهایی که نیازی به ارائه این خدمت ندارند، میتوان خطر سوءاستفاده از آنها در این حملات را کاهش داد.

-

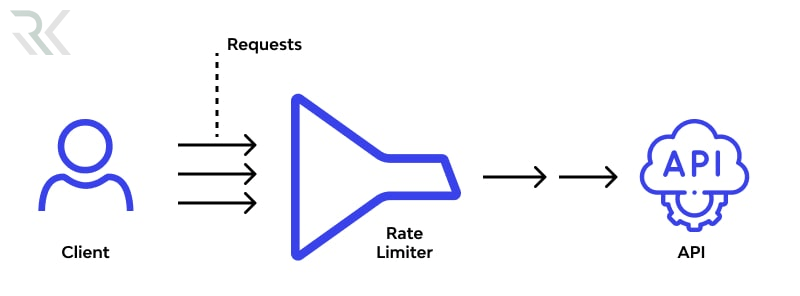

استفاده از Rate Limiting

استفاده از محدودیت نرخ ارسال پاسخ (Rate Limiting) در سرورهای DNS میتواند نقش مهمی در کاهش اثر حملات داشته باشد. این روش باعث میشود که سرور تنها تعداد محدودی پاسخ در بازه زمانی مشخص ارائه دهد، حتی اگر درخواستها جعلی باشند. این اقدام، بهرهوری مهاجم را کاهش داده و منابع سرور را حفظ میکند.

-

پیادهسازی DNS Response Size Limitation

محدودسازی اندازه پاسخهای DNS به میزان معقول میتواند تأثیر تقویتی حملات را کاهش دهد. پاسخهای حجیمتر از معمول، بهویژه در هنگام استفاده از رکوردهایی مانند TXT یا DNSSEC میتوانند عامل تقویت حملات باشند.

-

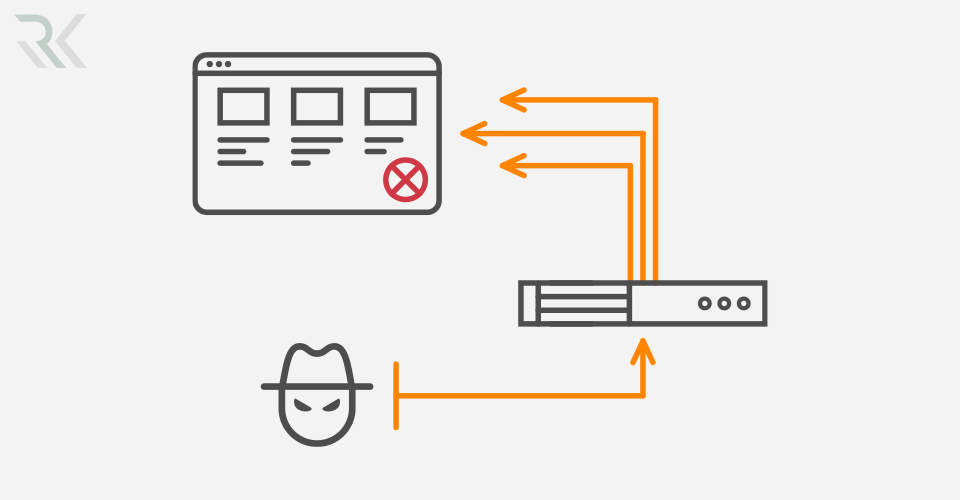

استفاده از فایروال و فیلترهای پیشرفته

پیادهسازی فایروالهای پیشرفته با قابلیت تشخیص و فیلتر کردن ترافیک غیرعادی میتواند از ورود ترافیک مخرب به شبکه جلوگیری کند. این فایروالها میتوانند درخواستهای جعلی یا تقویتی را شناسایی کرده و آنها را مسدود کنند. علاوه بر این، فیلتر کردن درخواستهای ناشی از IPهای ناشناس یا مخرب میتواند از وقوع حملات جلوگیری کند.

-

پیکربندی صحیح سرورهای DNS

سرورهای DNS باید به درستی پیکربندی شوند تا از دسترسی غیرمجاز یا سوءاستفاده جلوگیری شود. به عنوان مثال، محدودسازی دسترسی به سرورهای DNS فقط به کاربران مجاز یا شبکههای قابلاعتماد میتواند خطر حملات را به میزان زیادی کاهش دهد. همچنین، استفاده از ابزارهای نظارتی برای شناسایی رفتار غیرعادی در سرورها اهمیت دارد.

-

مانیتورینگ و شناسایی زودهنگام

مانیتورینگ مداوم ترافیک شبکه و استفاده از ابزارهای تحلیل ترافیک میتواند حملات DNS Amplification را در مراحل اولیه شناسایی کند. با شناسایی زودهنگام، میتوان اقدامات پیشگیرانه را اجرا کرده و از گسترش حمله جلوگیری کرد.

جمعبندی…

حملات DNS Amplification از طریق بهرهگیری از ضعفهای پروتکل DNS و سرورهای باز، حجم عظیمی از ترافیک مخرب را به سمت قربانی هدایت میکنند و میتوانند باعث اختلال در خدمات شبکه شوند. این حملات با جعل IP و استفاده از پاسخهای تقویتی، منابع قربانی را اشباع کرده و تشخیص و مقابله با آنها را چالشبرانگیز میسازند. با استفاده از روشهایی مانند غیرفعالسازی Recursion محدودسازی نرخ پاسخدهی، اعمال تنظیمات امنیتی بر سرورهای DNS و نظارت مداوم میتوان خطر این حملات را کاهش داده و امنیت شبکه را تضمین کرد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *