منظور از شبکه DMZ چیست؟ این شبکه های چه کاربدی دارند؟

در دنیای امروز که تهدیدات سایبری بهسرعت در حال افزایش هستند، ایجاد لایههای محافظتی در شبکههای سازمانی اهمیت بیشتری پیدا کرده است. یکی از مفاهیم کلیدی در این حوزه، شبکه DMZ یا منطقه غیرنظامی است که بهعنوان یک حائل ایمن میان شبکه داخلی و خارجی عمل میکند. این ساختار نهتنها از دادهها و منابع حساس سازمان محافظت میکند، بلکه امکان ارائه خدمات عمومی، مانند وبسایتها و سرورهای ایمیل را به شکلی امن فراهم میسازد.

DMZ چیست؟

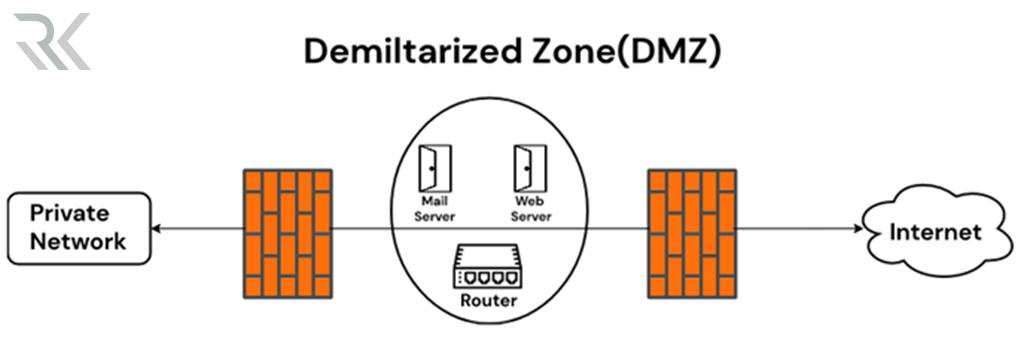

DMZ یا Demilitarized Zone در شبکههای کامپیوتری به بخشی از شبکه گفته میشود که بهصورت ایزوله میان شبکه داخلی و شبکه خارجی (مانند اینترنت) قرار دارد. این بخش طراحی شده است تا سرویسهایی که نیاز به دسترسی عمومی دارند، مانند وبسرورها، سرورهای ایمیل یا سرورهای FTP در محیطی ایمن و کنترلشده ارائه شوند. هدف اصلی از ایجاد DMZ محافظت از شبکه داخلی در برابر تهدیدات خارجی است؛ به این صورت که اگر مهاجمان به شبکه DMZ نفوذ کنند، دسترسی مستقیم به شبکه داخلی سازمان نخواهند داشت.

در معماری DMZ معمولاً از تجهیزات امنیتی مانند فایروالها و روترهای پیشرفته استفاده میشود تا دسترسی به این بخش کنترل شود. فایروالها بهعنوان مرز میان DMZ و شبکه داخلی عمل کرده و قوانین امنیتی مختلفی را برای محدود کردن ارتباطات پیادهسازی میکنند. به این ترتیب، DMZ نقش یک سد امنیتی دوطرفه را ایفا میکند که از یکسو، دسترسی مهاجمان به شبکه داخلی را سختتر میکند و از طرف دیگر دسترسی کاربران خارجی به منابع موردنیاز را بهصورت ایمن امکانپذیر میسازد

اجزای اصلی یک شبکه DMZ

فایروالها (Firewalls):

فایروالها نقش اصلی را در ایجاد و محافظت از DMZ ایفا میکنند. در یک شبکه DMZ معمولاً از دو یا چند فایروال استفاده میشود؛ یکی برای جدا کردن شبکه داخلی از DMZ و دیگری برای جدا کردن DMZ از اینترنت. فایروالها قوانین دسترسی را تعیین میکنند و ترافیک ورودی و خروجی را کنترل مینمایند تا از دسترسی غیرمجاز جلوگیری شود.

سرورهایی که باید به اینترنت متصل باشند، مانند سرورهای وب، ایمیل، یا DNS در DMZ قرار میگیرند. این سرورها در یک محیط ایزوله قرار دارند تا در صورت نفوذ، مهاجم نتواند مستقیماً به شبکه داخلی دسترسی پیدا کند. این سرورها معمولاً با سختافزار و نرمافزارهای امنیتی خاصی تقویت میشوند.

روترها (Routers):

روترها نقش مهمی در هدایت ترافیک بین اینترنت، DMZ و شبکه داخلی دارند. روترها با تنظیمات دقیق و استفاده از لیستهای کنترل دسترسی (ACLs)، میتوانند نوع ترافیکی که به DMZ یا از آن خارج میشود را محدود کنند.

این سیستمها برای شناسایی و جلوگیری از حملات سایبری در DMZ استفاده میشوند. IDS ترافیک شبکه را نظارت کرده و فعالیتهای مشکوک را گزارش میدهد، در حالی که IPS بهطور فعال حملات را مسدود میکند.

سیستمهای مانیتورینگ و لاگبرداری:

برای اطمینان از عملکرد درست و ایمن DMZ سیستمهای مانیتورینگ برای بررسی وضعیت شبکه و سرورها ضروری هستند. این سیستمها لاگهای ترافیک، فعالیتهای کاربران و هرگونه تلاش برای نفوذ را ثبت میکنند تا در صورت لزوم تحلیل و اقدام شود.

انواع معماری DMZ

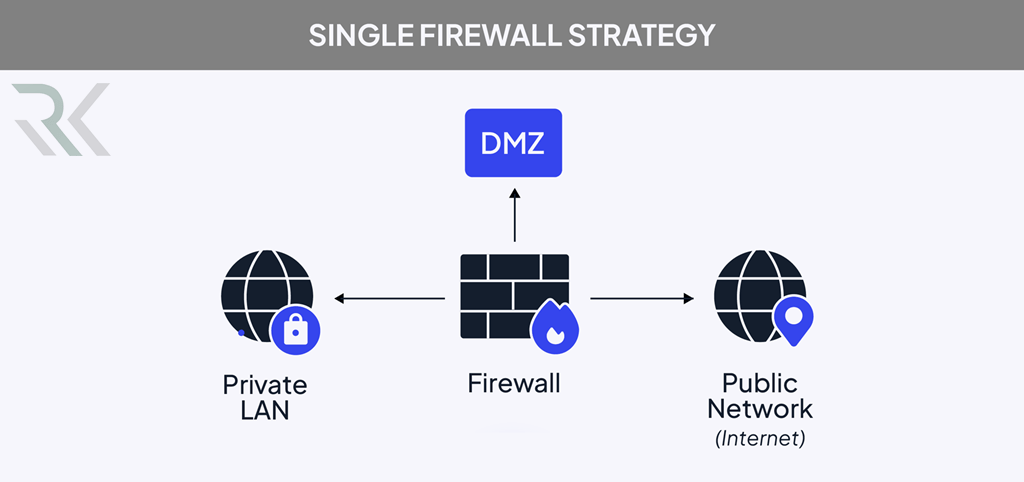

معماری تکمرحلهای

در این نوع معماری DMZ تنها یک لایه امنیتی بین شبکه داخلی و اینترنت ایجاد میکند. معمولاً سرورها و دستگاههایی که نیاز به دسترسی خارجی دارند، مانند وبسایتها و سرورهای ایمیل، در این بخش قرار میگیرند. این معماری ساده است و برای سازمانهایی که نیاز به امنیت متوسط دارند، مناسب است، اما در مقابل تهدیدات پیچیدهتر آسیبپذیر است.

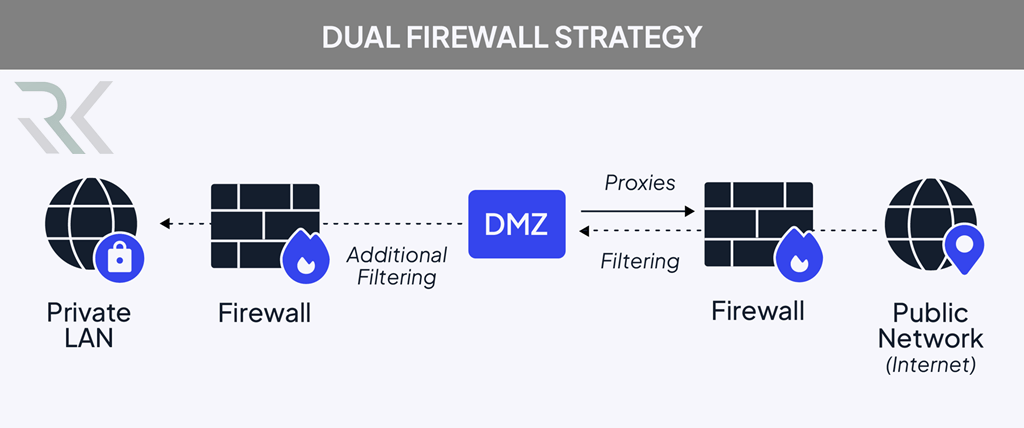

معماری دومرحلهای

این معماری شامل دو بخش DMZ است که معمولاً یک فایروال در مرز خارجی و یک فایروال در مرز داخلی قرار میگیرد. شبکه داخلی توسط فایروال دوم محافظت میشود و تنها ارتباطات خاصی از DMZ به شبکه داخلی مجاز است. این مدل امنیت بیشتری را فراهم میکند و معمولاً برای سازمانهای بزرگ و پیچیدهتر مناسب است که نیاز به ایزولاسیون بیشتری دارند.

معماری سهمرحلهای

در این نوع معماری DMZ به سه بخش تقسیم میشود: یکی برای ارتباطات اینترنتی، دیگری برای شبکه داخلی و سوم برای ارتباطات با منابع ویژه مانند پایگاه دادهها. این معماری به طور معمول از چندین فایروال برای ایزولهسازی شبکههای مختلف استفاده میکند و به دلیل پیچیدگی بالای خود، امنیت بیشتری را ارائه میدهد. این ساختار برای سازمانهای بزرگ که نیاز به چندین لایه امنیتی دارند، ایدهآل است.

معماری DMZ با فایروال دوگانه

در این معماری، دو فایروال بهطور همزمان برای ایجاد امنیت دوگانه در DMZ استفاده میشود. فایروال اول ترافیک ورودی از اینترنت را فیلتر میکند و فایروال دوم دسترسی به شبکه داخلی را کنترل میکند. این معماری یکی از امنترین گزینهها برای شبکههای حساس است و میتواند از حملات پیچیدهتر مانند حملات ترکیبی جلوگیری کند.

کاربردهای DMZ در شبکههای سازمانی

- میزبانی وبسایتها و سرورهای ایمیل

- حفاظت از پایگاههای داده حساس

- راهاندازی سرورهای DNS

- ارائه خدمات FTP

- ایجاد دسترسی ایمن برای کاربران راه دور

- جداسازی آزمایشگاههای شبکه و محیطهای تست

- فراهم کردن بستری برای ارائه سرویسهای عمومی و اشتراکی

مزایا و معایب شبکه های DMZ

مزایا |

معایب |

|---|---|

|

افزایش امنیت دادهها و منابع داخلی |

پیچیدگی در طراحی و پیادهسازی |

|

کاهش سطح حمله به شبکه داخلی |

هزینههای بالا برای تجهیزات و نگهداری |

|

امکان ارائه خدمات به کاربران خارجی با امنیت بیشتر |

نیاز به مدیریت و نظارت مداوم |

|

مدیریت و نظارت بهتر بر ترافیک شبکه |

محدودیت در ارائه خدمات بدون پیکربندی مناسب |

جمعبندی…

شبکههای DMZ یکی از مهمترین راهکارهای امنیتی در طراحی شبکههای سازمانی هستند که با جداسازی منابع داخلی از اینترنت، امنیت اطلاعات و کاهش سطح حملات سایبری را فراهم میکنند. با وجود مزایایی مانند افزایش امنیت و مدیریت بهتر ترافیک، طراحی و پیادهسازی DMZ نیازمند دانش تخصصی و سرمایهگذاری مناسب است. با انتخاب مناسب اجزا و پیکربندی صحیح، سازمانها میتوانند از مزایای این ساختار بهرهمند شده و از اطلاعات و خدمات خود در برابر تهدیدات محافظت کنند.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *