ارزیابی امنیت زیرساختهای Cloud بومی ایران

با رشد سریع خدمات دیجیتال، پلتفرمهای رایانش ابری (Cloud) در ایران نیز توسعه چشمگیری داشتهاند. از پلتفرمهایی مانند ابر آروان، ابر زس، تا زیرساختهای اختصاصی سازمانهای دولتی و نیمهخصوصی، فضای Cloud بومی در حال تبدیلشدن به بستر اصلی برای استقرار سرویسهای آنلاین، دولت الکترونیک، سامانههای بانکی و حتی پروژههای هوش مصنوعی است.

اما استفاده از Cloud بدون طراحی امنیتی دقیق، نهتنها مزیتهای فناوری را خنثی میکند، بلکه میتواند منجر به نشت داده، اختلالات گسترده، و حملات سایبری با ابعاد ملی شود.

در این مقاله بهصورت تخصصی زیرساختهای Cloud بومی ایران را از منظر امنیتی تحلیل میکنیم و به تهدیدات رایج، نقاط ضعف طراحی، استانداردهای بینالمللی، و راهکارهای پیشنهادی میپردازیم.

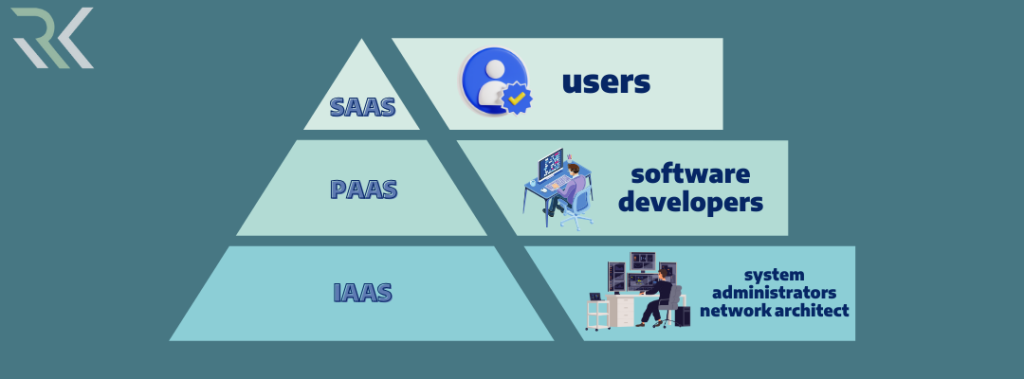

انواع رایانش ابری و کاربرد آن در ایران

در ایران سه نوع رایانش ابری اصلی مورد استفاده قرار میگیرد:

مدل |

توضیح |

مثالهای ایرانی |

|---|---|---|

|

IaaS (زیرساخت بهعنوان سرویس) |

ارائه منابع پردازشی، شبکه، ذخیرهسازی |

ابر آروان، ابر زس |

|

PaaS (پلتفرم بهعنوان سرویس) |

محیط اجرا و توسعه برنامهها |

پلتفرم ابری «فرا» بانکها |

|

SaaS (نرمافزار بهعنوان سرویس) |

سرویسهایی مانند CRM، ایمیل و ERP از طریق وب |

سامانههای دولت همراه، CRM ایرانی |

چالشهای امنیتی رایج در Cloud بومی ایران

عدم وجود مدل «Shared Responsibility» شفاف

بسیاری از ارائهدهندگان Cloud ایرانی، مسئولیتهای امنیتی را بهطور شفاف تفکیک نکردهاند. مشخص نیست چه بخشی از امنیت به عهده مشتری و چه بخشی بر عهده میزبان است. این ابهام منجر به خلاهای امنیتی در لایههایی مانند پیکربندی سیستمعامل، احراز هویت API، یا حفاظت از دادهها میشود.

ضعف در مدیریت هویت و دسترسی (IAM)

سیستمهای مدیریت هویت اغلب به رمز عبور ساده و نقشهای کلی بسنده کردهاند. در برخی پروژهها احراز هویت چندعاملی (MFA) غیرفعال بوده یا تنها در سطح کاربر نهایی استفاده شده است.

نگهداری کلیدها و گواهینامهها در مکانهای ناایمن

برخی از پلتفرمهای ابری، کلیدهای رمزنگاری را روی همان ماشین مجازی ذخیره میکنند که منجر به آسیبپذیری در برابر حملات privilege escalation میشود. عدم استفاده از ماژولهای HSM (Hardware Security Module) یکی از مشکلات رایج است.

تهدیدات داخلی (Insider Threat)

با توجه به تمرکز برخی از Cloudها در دیتاسنترهای محدود و مدیریت توسط تیمهای کوچک، تهدیدات داخلی اهمیت دوچندان دارد. فقدان audit trail دقیق یا نبود لاگهای تغییرات مدیریتی، شناسایی دستکاریهای عمدی را دشوار میسازد.

عدم انطباق با استانداردهای جهانی امنیت Cloud

بسیاری از ارائهدهندگان Cloud داخلی به دلایل فنی یا سیاسی با استانداردهایی مانند ISO/IEC 27017 (راهنمای امنیت خدمات Cloud)، یا CSA CCM (Cloud Controls Matrix) انطباق ندارند.

تهدیدات فنی و تاکتیکی خاص Cloud بومی

نوع تهدید |

توضیح |

پیامد |

|---|---|---|

|

حملات Man-in-the-Middle |

شنود ترافیک ناایمن بین مشتری و APIهای Cloud |

افشای دادهها |

|

VM Escape |

مهاجم از یک ماشین مجازی فرار کرده و به لایه میزبان دسترسی پیدا میکند |

درز اطلاعات بین مشتریان مختلف |

|

Misconfiguration |

تنظیمات اشتباه bucketهای ذخیرهسازی یا ACLهای ناصحیح |

دسترسی عمومی به دادههای محرمانه |

|

API Abuse |

استفاده ناصحیح از APIها توسط برنامههای ثالث |

نفوذ و تغییر دادهها از راه دور

|

تحلیل فنی: نشت اطلاعات از یک سرویس ابری ایرانی

در سال ۱۴۰۱، یک پلتفرم ابری داخلی در پی پیکربندی اشتباه ACL در فضای ذخیرهسازی (object storage)، موجب شد فایلهای مشتریان از جمله قراردادها، کارتهای ملی اسکنشده، و فایلهای بانکی بهطور عمومی قابل دسترسی باشد. این نشت اطلاعات چند صد هزار کاربر را تحت تأثیر قرار داد. دلیل اصلی، نبود بررسی امنیتی و عدم تعریف سیاستهای دسترسی پیشفرض بود.

راهکارهای پیشنهادی برای افزایش امنیت Cloud بومی

- استفاده از HSM یا Vaultهای سختافزاری برای مدیریت کلیدها

- اجرای سیستمهای Identity Federation با MFA و RBAC دقیق

- رمزنگاری سراسری دادهها در حالت سکون و انتقال

- اجرای تست نفوذ منظم بر بسترهای Cloud (Red Team/Blue Team)

- پیادهسازی سیستم SIEM برای تحلیل لاگهای امنیتی و تشخیص ناهنجاریها

- تدوین SLAهای امنیتی شفاف با مشتریان

- تطبیق با استانداردهای بینالمللی مانند ISO/IEC 27017 و NIST 800-144

نتیجهگیری و پیشنهاد امنافزار رایکا

فضای رایانش ابری در ایران با سرعت در حال رشد است؛ اما اگر امنیت این زیرساختها جدی گرفته نشود، نهتنها سازمانها بلکه حاکمیت نیز در برابر حملات گسترده آسیبپذیر خواهد شد.

شرکت امنافزار رایکا با سابقه تخصصی در حوزههای امنیت شبکه، امنیت سایبری، تحلیل و امنسازی زیرساختهای Cloud، آماده است تا به سازمانها و کسبوکارها در تمام مراحل—از طراحی تا اجرا—مشاوره تخصصی ارائه دهد.

✅ و مهمتر اینکه: تمامی مشاورههای اولیه امنیتی رایگان است.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *