مثلث CIA چیست و چرا در امنیت اطلاعات اهمیت دارد؟

مثلث CIA یکی از اصول پایهای در امنیت اطلاعات است که از سه عنصر کلیدی محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) تشکیل شده است. این مدل به عنوان چارچوبی برای محافظت از دادهها و سیستمهای اطلاعاتی به کار میرود و نقش مهمی در طراحی و اجرای سیاستهای امنیتی در سازمانها دارد. درک درست از این سه مفهوم، گامی اساسی در ایجاد زیرساختهای امن و قابل اعتماد در دنیای دیجیتال امروز است.

مثلث CIA چیست؟

مثلث CIA که مخفف سه واژهی Confidentiality (محرمانگی)، Integrity (یکپارچگی) و Availability (دسترسپذیری) است، یکی از مفاهیم اساسی در حوزهی امنیت اطلاعات به شمار میآید. این مدل به عنوان چارچوبی برای درک، تحلیل و پیادهسازی اقدامات امنیتی استفاده میشود و هدف آن تضمین حفاظت از اطلاعات در برابر تهدیدات مختلف است. هر یک از این سه عنصر، بُعدی متفاوت از امنیت را پوشش میدهد و تنها زمانی که همهی آنها به درستی رعایت شوند، میتوان گفت یک سیستم اطلاعاتی امن است.

در واقع مثلث CIA کمک میکند تا سازمانها، شرکتها و حتی کاربران شخصی بتوانند سیاستها و راهکارهای امنیتی مؤثرتری طراحی کنند. این مدل، پایهای برای بسیاری از استانداردهای امنیت سایبری و چارچوبهای قانونی محسوب میشود. در ادامهی این مقاله به بررسی دقیقتر هر یک از این سه اصل و نقش حیاتی آنها در امنیت اطلاعات خواهیم پرداخت.

بررسی ۳ جزء اصلی مثلث CIA

-

محرمانگی (Confidentiality)

محرمانگی به معنای محافظت از اطلاعات در برابر دسترسیهای غیرمجاز است. هدف این اصل اطمینان از این است که تنها افراد مجاز بتوانند به دادهها دسترسی داشته باشند. برای حفظ محرمانگی از روشهایی مانند رمزنگاری، کنترل دسترسی، احراز هویت و سیاستهای امنیتی استفاده میشود. به عنوان مثال، اطلاعات حساب بانکی یک کاربر باید فقط برای خود او و سیستمهای مجاز قابل مشاهده باشد، نه برای سایر کاربران یا نفوذگران احتمالی.

-

یکپارچگی (Integrity)

یکپارچگی یعنی اطمینان از اینکه اطلاعات در طول زمان تغییر نکردهاند، مگر با مجوز و به شکل صحیح. این اصل از تغییرات غیرمجاز یا تصادفی در دادهها جلوگیری میکند تا صحت و دقت اطلاعات حفظ شود. برای حفظ یکپارچگی از تکنولوژیهایی مانند هشینگ، امضای دیجیتال و بررسی نسخهها استفاده میشود. به عنوان مثال، اگر محتوای یک ایمیل مهم در مسیر ارسال تغییر کند، یکپارچگی آن نقض شده است.

-

دسترسپذیری (Availability)

دسترسپذیری به این معناست که اطلاعات و منابع سیستم در زمان نیاز، برای کاربران مجاز در دسترس باشند. حتی اگر اطلاعات محرمانه و دارای یکپارچگی بالا باشند، اما نتوان در زمان مناسب به آنها دسترسی داشت، سیستم کارآمد نخواهد بود. راهکارهایی مانند پشتیبانگیری منظم، استفاده از سرورهای افزونه و مقابله با حملات DDoS برای افزایش دسترسپذیری به کار میروند. برای مثال، وبسایت یک بانک باید همیشه برای مشتریان در دسترس باشد تا بتوانند عملیات مالی خود را انجام دهند.

چرا مثلث CIA در امنیت اطلاعات اهمیت دارد؟

-

ایجاد چارچوبی برای طراحی سیستمهای امن:

مثلث CIA به عنوان یک مدل پایه، به کارشناسان امنیت کمک میکند تا سیستمهایی طراحی کنند که از هر سه جنبهی اصلی امنیت اطلاعات محافظت میکنند. این مدل باعث میشود هیچکدام از جنبههای مهم امنیتی نادیده گرفته نشود و تعادلی میان آنها برقرار شود.

-

کمک به شناسایی و ارزیابی تهدیدات:

با استفاده از این مدل میتوان تهدیدات و آسیبپذیریهای امنیتی را بهتر شناسایی و تحلیل کرد. به عنوان مثال، اگر حملهای باعث از دست رفتن دسترسپذیری یا تغییر در دادهها شود، میتوان آن را بر اساس اصول CIA بررسی و برای مقابله با آن برنامهریزی کرد.

-

بهبود سیاستگذاری و تصمیمگیری امنیتی:

سازمانها با تکیه بر مثلث CIA میتوانند سیاستهای امنیتی دقیقتری تدوین کنند که در آن نقشها، مجوزها و فرآیندهای امنیتی مشخص و منطقی باشند. این موضوع به تصمیمگیران کمک میکند تا منابع خود را بر اساس اهمیت هر بُعد از امنیت اطلاعات اولویتبندی کنند.

-

افزایش اعتماد کاربران و مشتریان:

زمانی که یک سازمان بتواند محرمانگی، یکپارچگی و دسترسپذیری اطلاعات را تضمین کند، اعتماد کاربران و مشتریان نسبت به آن بیشتر میشود. این اعتماد یکی از داراییهای مهم هر کسبوکار در دنیای دیجیتال امروز است.

چند نمونه از تهدیداتی که مثلث CIA را به خطر میاندازند

بدافزارها

بدافزارها مانند ویروسها، تروجانها و باجافزارها میتوانند محرمانگی، یکپارچگی و دسترسپذیری اطلاعات را به طور همزمان تهدید کنند. برای مثال، باجافزارها با رمزگذاری اطلاعات قربانی، دسترسی به دادهها را از بین میبرند و تا پرداخت باج اجازه بازیابی نمیدهند، که این موضوع مستقیماً اصل دسترسپذیری را زیر سؤال میبرد.

حملات مهندسی اجتماعی

در این نوع حملات مهاجم با فریب کاربر اطلاعات حساس را به دست میآورد. فیشینگ (Phishing) یکی از رایجترین روشهای مهندسی اجتماعی است که میتواند محرمانگی اطلاعات را نقض کند، زیرا کاربر بهطور ناخواسته اطلاعات ورود یا دادههای شخصی خود را در اختیار مهاجم قرار میدهد.

مهندسی اجتماعی چیست؟ چرا باید Social Engineering را جدی گرفت؟

حملات تغییر داده (Data Tampering)

این نوع حملات زمانی اتفاق میافتند که مهاجم دادههایی را که در حال انتقال یا ذخیره هستند، به صورت غیرمجاز تغییر میدهد. این موضوع اصل یکپارچگی اطلاعات را به خطر میاندازد و میتواند منجر به تصمیمگیریهای اشتباه یا نتایج نادرست در سیستمهای حساس شود، مانند سامانههای مالی یا بهداشتی.

حملاتDDoS

در حملات DDoS سرور یا شبکه با حجم عظیمی از درخواستهای جعلی روبهرو میشود تا از کار بیفتد. این حملات به طور مستقیم دسترسپذیری سیستم را هدف قرار میدهند و باعث میشوند کاربران مجاز نتوانند به خدمات دسترسی پیدا کنند، که میتواند خسارات شدید مالی و اعتباری به همراه داشته باشد.

حملات DoS و DDoS:تهدیدات سایبری و روشهای مقابله

نفوذ به سیستم (Unauthorized Access)

دسترسی غیرمجاز به سیستمها یا حسابهای کاربری میتواند هم محرمانگی و هم یکپارچگی اطلاعات را تهدید کند. مهاجم ممکن است اطلاعات حساس را مشاهده، سرقت یا حتی تغییر دهد، که این کارها میتواند امنیت کلی سیستم را به شدت تضعیف کند

راهکارهایی برای حفظ اصول CIA

-

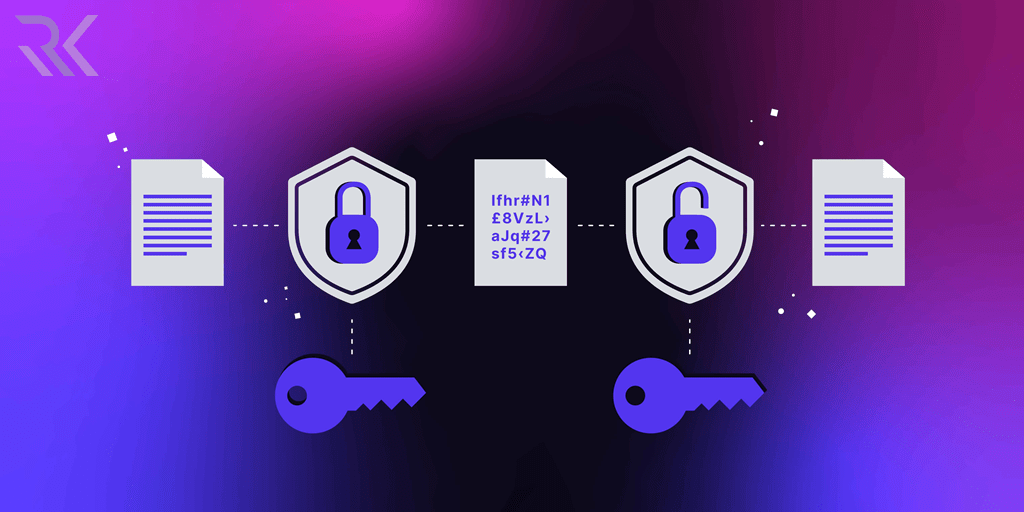

استفاده از رمزنگاری (Encryption)

رمزنگاری یکی از مؤثرترین راهها برای حفظ محرمانگی اطلاعات است. با رمزگذاری دادهها، حتی اگر اطلاعات در دست افراد غیرمجاز قرار گیرد، بدون کلید مناسب قابل خواندن نخواهد بود. این روش بهویژه در ارسال اطلاعات از طریق اینترنت یا ذخیرهسازی دادههای حساس بسیار کاربرد دارد.

رمزنگاری چیست و چگونه به دادهها و اطلاعات امنیت میبخشد؟

-

کنترل دسترسی (Access Control)

کنترل دقیق دسترسی به منابع و اطلاعات، نقش مهمی در حفظ هر سه اصل CIA دارد. با تعریف سطوح دسترسی برای کاربران مختلف، میتوان تضمین کرد که تنها افراد مجاز به اطلاعات خاص دسترسی دارند. این کار از افشای اطلاعات، تغییرات غیرمجاز و حتی اختلال در دسترسپذیری جلوگیری میکند.

-

استفاده از هشینگ و امضای دیجیتال

برای تضمین یکپارچگی اطلاعات، میتوان از الگوریتمهای هش استفاده کرد که یک خروجی یکتا برای هر ورودی تولید میکنند. اگر حتی یک کاراکتر از داده تغییر کند، هش آن نیز تغییر خواهد کرد. همچنین امضای دیجیتال به کاربران امکان میدهد تا از اصالت و صحت دادهها اطمینان حاصل کنند.

امضای دیجیتال چیست و چگونه به امنیت آنلاین کمک میکند؟

-

تهیه نسخه پشتیبان (Backup)

تهیه نسخه پشتیبان منظم از دادهها، یک راهکار کلیدی برای حفظ دسترسپذیری است. در صورت وقوع حملات، خرابی سختافزار یا خطای انسانی، نسخههای پشتیبان امکان بازیابی سریع اطلاعات را فراهم میکنند و مانع از دست رفتن دائمی دادهها میشوند.

-

مانیتورینگ و شناسایی تهدیدات

نظارت مداوم بر سیستمها و شبکهها با استفاده از ابزارهای امنیتی مانند سیستمهای تشخیص نفوذ (IDS) و آنتیویروسها، به شناسایی سریع تهدیدات و واکنش به آنها کمک میکند. این اقدام باعث کاهش احتمال نقض اصول CIA و افزایش مقاومت سیستم در برابر حملات میشود.

جمعبندی…

مثلث CIA به عنوان یک مدل پایه در امنیت اطلاعات، نقش حیاتی در حفظ و محافظت از دادهها در دنیای دیجیتال ایفا میکند. سه عنصر محرمانگی، یکپارچگی و دسترسپذیری، هر یک بخشی از امنیت جامع سیستمها را تشکیل میدهند و بیتوجهی به هر کدام میتواند منجر به آسیبهای جدی شود. با شناخت تهدیدات رایج و استفاده از راهکارهای مناسب مانند رمزنگاری، کنترل دسترسی، پشتیبانگیری و آموزش کاربران، میتوان امنیت اطلاعات را تقویت کرده و ریسکهای احتمالی را کاهش داد. در نهایت، رعایت اصول مثلث CIA نهتنها موجب حفاظت بهتر از دادهها میشود، بلکه اعتماد کاربران و ثبات سازمانها را نیز افزایش میدهد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *