معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

زیرساختهای شبکه، سرور و سرویسهای ابری بهطور پیوسته در حال رشد و پیچیدهتر شدن هستند. ابزار Zenoss یکی از پیشرفتهترین و هوشمندترین پ...

راهنمای جامع نصب، راهاندازی و پیکربندی نرمافزار مانیتورینگ Mikrotik Dude

برای شبکههای سازمانی نظارت لحظهای بر عملکرد تجهیزات و سرورها اهمیت زیادی دارد. نرمافزار Mikrotik Dude ابزاری رایگان و قدرتمند از شرک...

نرمافزار Mikrotik Dude چیست و چه کاربردی در مانیتورینگ شبکه دارد؟

شبکههای سازمانی ستون فقرات ارتباطات دیجیتال محسوب میشوند، نظارت و مدیریت کارآمد بر عملکرد آنها اهمیت حیاتی دارد. نرمافزار Mikrotik ...

Nagios چیست و چگونه شبکه را هوشمندانه مانیتور میکند؟

شبکهها ستون فقرات هر سازمان محسوب میشوند؛ از سرورهای وب تا تجهیزات ذخیرهسازی داده، همه باید بدون وقفه در حال کار باشند. اما هنگامی ک...

کریپتوگرافی (Cryptography) چیست و چه تفاوتی با رمزنگاری (Encryption) دارد؟

کریپتوگرافی یا همان علم و هنر رمزنگاری، یکی از ستونهای اصلی امنیت اطلاعات در عصر دیجیتال است. این فناوری با استفاده از الگوریتمها و ک...

راهنمای تخصصی انتخاب و نصب تجهیزات دوربین مداربسته

امنیت یکی از مهمترین دغدغههای هر مجموعه، از خانههای شخصی گرفته تا سازمانهای بزرگ است. تجهیزات دوربین مداربسته با فراهم کردن امکان ن...

همه چیز درباره UPS – راهنمای خرید UPS برای مصارف مختلف

تجهیزات الکترونیکی بخش جداییناپذیر زندگی و کسبوکارها شدهاند، قطع یا نوسان برق میتواند خسارتهای جدی به همراه داشته باشد. دستگاه UPS...

راهنمای جامع تجهیزات ارتباطی شبکه؛ از تعریف تا انتخاب و خرید

تجهیزات ارتباطی شبکه ستون اصلی زیرساختهای فناوری اطلاعات هر سازمان هستند و نقش حیاتی در انتقال دادهها، اتصال دستگاهها و تضمین پایدار...

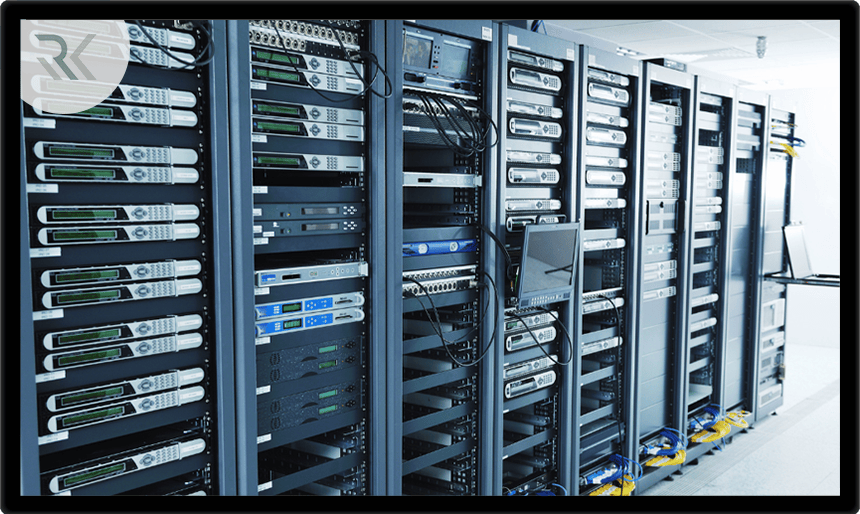

راهنمای جامع انتخاب و نگهداری تجهیزات سرور شبکه

در زیرساختهای فناوری اطلاعات، تجهیزات سرور شبکه قلب تپنده هر سازمان محسوب میشوند. این تجهیزات با فراهمکردن قدرت پردازش، ذخیرهسازی و...