Spyware یا جاسوسافزار چیست و چگونه از آن در امان باشیم؟

۱۸

مهر

جاسوسافزارها (Spyware) یکی از انواع خطرناک و مخرب بدافزارها هستند که بهطور خاص برای جمعآوری اطلاعات شخصی و حساس کاربران طراحی شدهان...

حملات Backdoor یا درپشتیها چیستند و چگونه میتوان از آن جلوگیری کرد؟

۱۸

مهر

درپشتیها (Backdoors) نوعی بدافزار تروجان هستند که به مهاجمان این امکان را میدهند تا به سیستمها و شبکهها به صورت مخفیانه دسترسی پیدا...

تروجان چیست و چگونه از آن پیشگیری کنیم؟

۱۷

مهر

تروجانهای کامپیوتری یکی از شایعترین و خطرناکترین انواع بدافزارها هستند که با اهداف مخرب به سیستمها نفوذ میکنند. این نوع بدافزار مع...

کرمهای کامپیوتری چیستند و چگونه گسترش مییابند؟

۱۷

مهر

کرمهای کامپیوتری (Worm) یکی از انواع بدافزارهای خطرناک هستند که میتوانند به سرعت در شبکهها گسترش یابند و به سیستمهای مختلف آسیب برس...

ویروس چیست و چگونه از آن جلوگیری کنیم؟

۱۶

مهر

ویروسهای کامپیوتری یکی از قدیمیترین و متداولترین انواع بدافزارها هستند که با هدف تخریب و ایجاد اختلال در سیستمهای کامپیوتری طراحی ش...

برسی تفاوت ویروسها و کرمها و تروجانهای کامپیوتری

۱۶

مهر

در دنیای دیجیتال امروز،آگاهی از نوعهای مختلف بدافزارها و درک تفاوتهای میان آنها برای هر کاربر اهمیت بالایی دارد. ویروسها، کرمها و ...

معروف ترین و مشهور ترین بدافزارها را بشناسید!

۱۵

مهر

بدافزارها یکی از اصلیترین تهدیدات دنیای دیجیتال هستند که با هدف آسیب رساندن به سیستمها و سرقت اطلاعات طراحی میشوند. امروزه انواع مخت...

بدافزار چیست و چند نوع دارد؟

۱۵

مهر

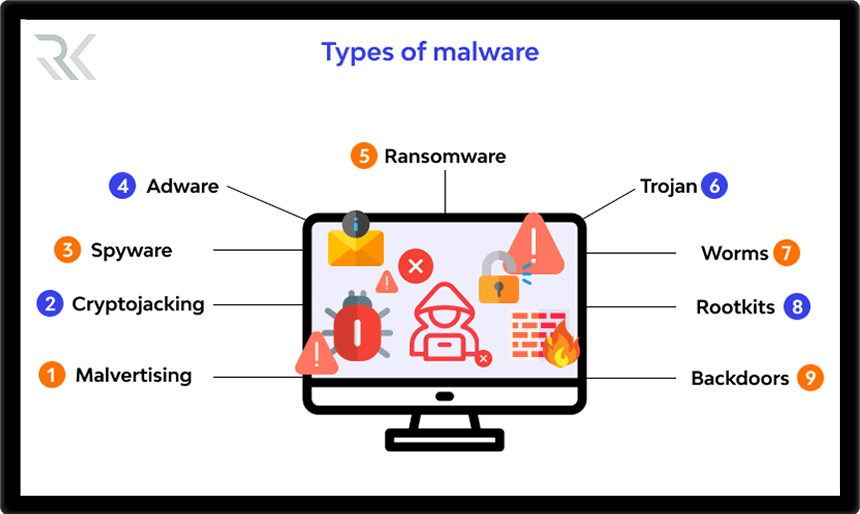

در دنیای دیجیتال بدافزارها یکی از تهدیدات جدی برای کاربران اینترنت و سازمانها محسوب میشوند. این نرمافزارهای مخرب میتوانند به روشها...

فارمینگ چیست؟چگونه کار می کند و چه تفاوتی با فیشینگ دارد؟

۱۴

مهر

حملات سایبری با تکنیکهای پیچیدهای مانند فیشینگ (Phishing) و فارمینگ (Pharming) به تهدیدی جدی تبدیل شدهاند. فارمینگ به عنوان یک روش پ...