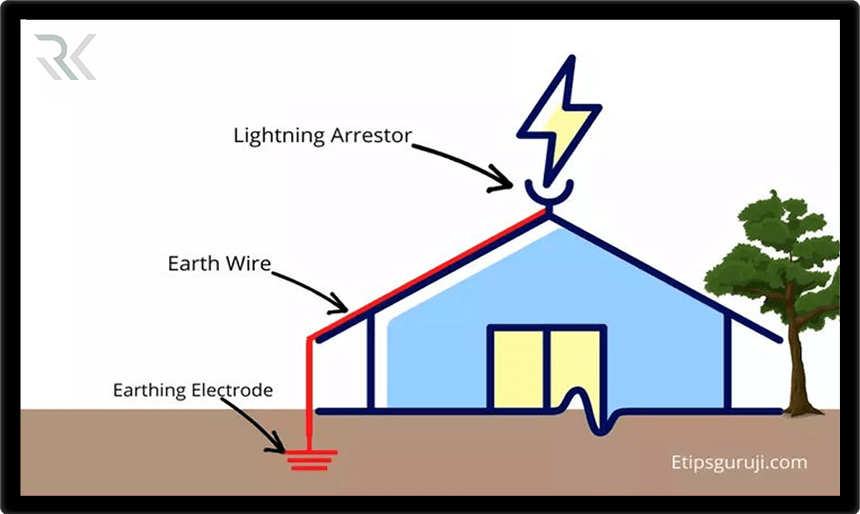

چاه ارت چیست و چگونه از تجهیزات فناوری اطلاعات شما محافظت میکند؟ راهنمای جامع سیستم ارتینگ

مراکز داده، شبکههای کامپیوتری و تجهیزات پیشرفته فناوری اطلاعات قلب تپنده هر سازمان محسوب میشوند، حفاظت از این زیرساختها در برابر نوس...

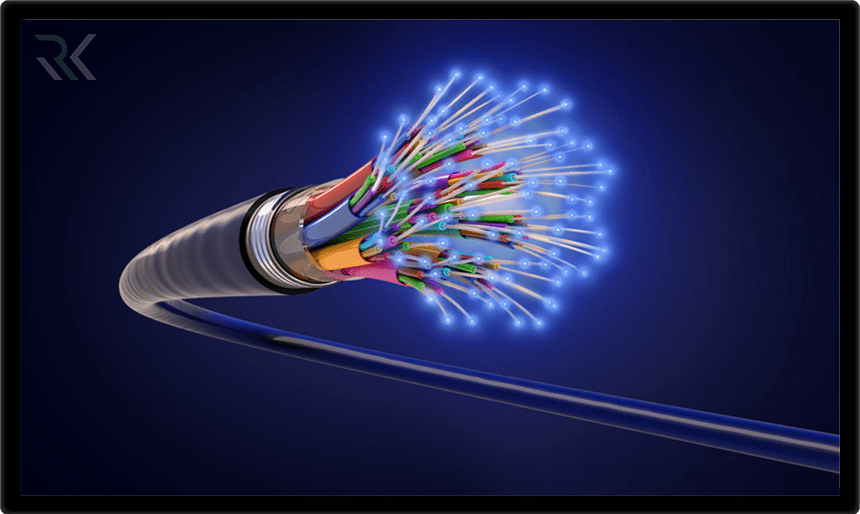

همهچیز درباره اجرای کابلکشی استاندارد زمینی فیبر نوری – خدمات کابلکشی فیبر نوری

حفاری و کابلکشی زمینی فیبر نوری از مهمترین مراحل توسعه شبکههای ارتباطی پرسرعت است که با اجرای دقیق و استاندارد، امنیت و پایداری سیگن...

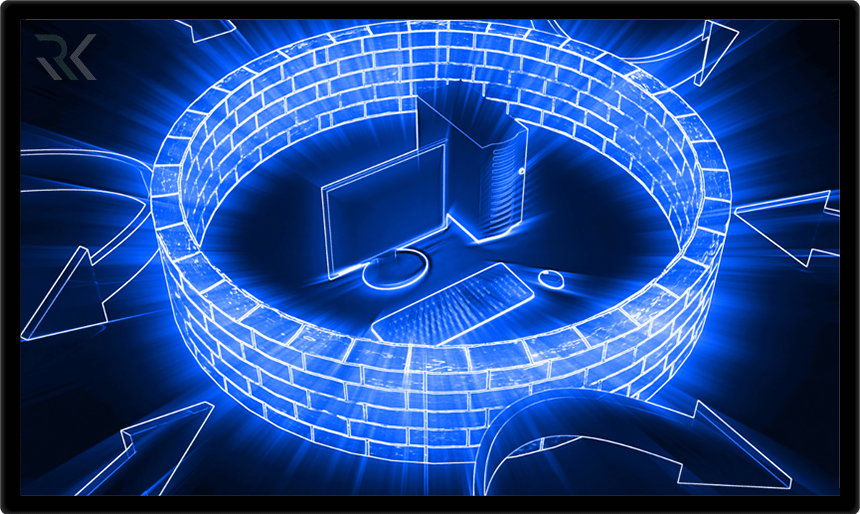

فایروال چیست و چگونه امنیت شبکه را تضمین میکند؟ راهنمای جامعه فایروال برای سازمانها

فایروال (Firewall) یکی از مهمترین ابزارهای امنیتی شبکه است که با نظارت و کنترل ترافیک ورودی و خروجی، از دسترسیهای غیرمجاز به سیستمها...

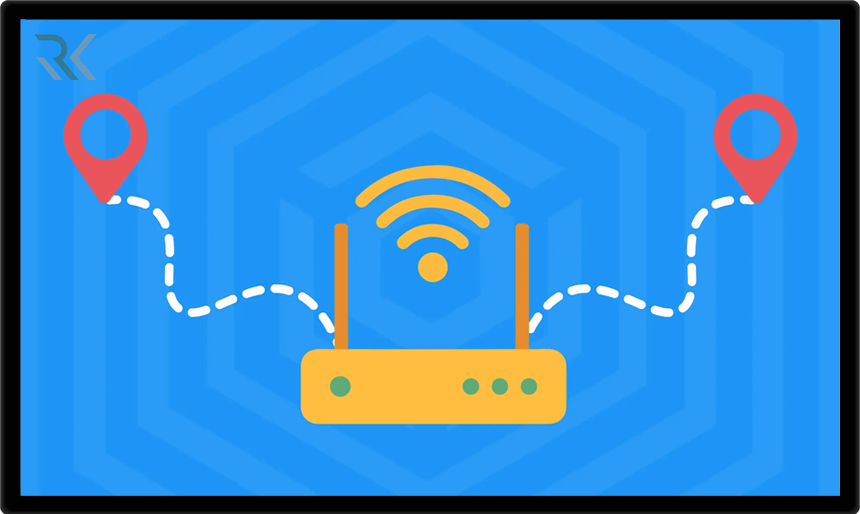

روتینگ (Routing) یا مسیریابی شبکه چیست و چه پروتکلهایی دارد؟ برسی اهمیت روتینگ در شبکههای سازمانی

روتینگ (Routing) یا مسیریابی فرآیندی است که مسیر عبور دادهها را در یک شبکه مشخص میکند و تضمین میکند اطلاعات از مبدا به مقصد بهطور ب...

لیست تجهیزات LOM چیست و چرا باید آن را کامل کنیم؟

مدیریت زیرساختهای IT و دیتاسنترها به دقت و سرعت بالایی نیاز دارد، تهیه یک لیست کامل و دقیق از تجهیزات LOM (Lights Out Management) نهت...

نصب و راهاندازی دکل مخابراتی چگونه انجام میشود؟ راهنمای جامع و کاربردی

نصب و راهاندازی دکلهای مخابراتی یکی از مهمترین زیرساختهای ارتباطی در دنیای امروز است که نقش اساسی در برقراری تماسهای تلفنی، اینترن...

سوئیچینگ (Switching) چیست و چرا در شبکه های سازمانی اهمیت دارد؟ انواع روش های سوئیچینگ

سوئیچینگ (Switching) یکی از پایههای اصلی در طراحی و عملکرد شبکههای کامپیوتری است که امکان تبادل دادهها را بین دستگاهها به شکلی سریع...

اینترنت نقطه به نقطه یا Point to Point چیست و چرا برای سازمانها اهمیت دارد؟

در دنیای امروز که سرعت و پایداری اینترنت نقشی حیاتی در موفقیت کسبوکارها دارد، انتخاب راهکاری مطمئن برای ارتباطات سازمانی از اهمیت بالا...

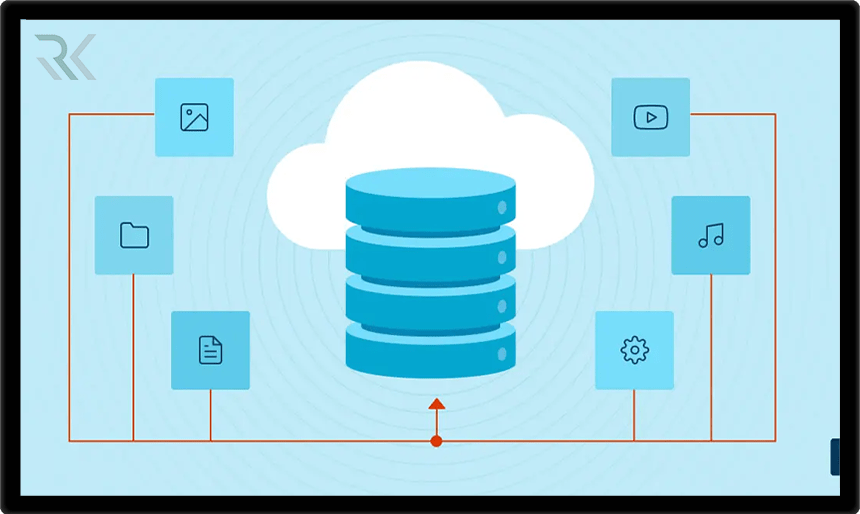

سرور بکآپ چیست و چرا داشتن سرور Backup برای کسبوکارها ضروری است؟

در دنیای امروز دادهها یکی از باارزشترین داراییهای هر سازمان محسوب میشوند و از دست رفتن آنها میتواند پیامدهای جدی مالی و عملیاتی د...