حمله DNS Spoofing چیست؟ آشنایی با حملات DNS Spoofing و روشهای جلوگیری از آن

DNS (Domain Name System) سیستم نام دامنه است که نقش حیاتی در عملکرد اینترنت دارد. این سیستم مشابه یک دایرکتوری است که نامهای دامنهای ...

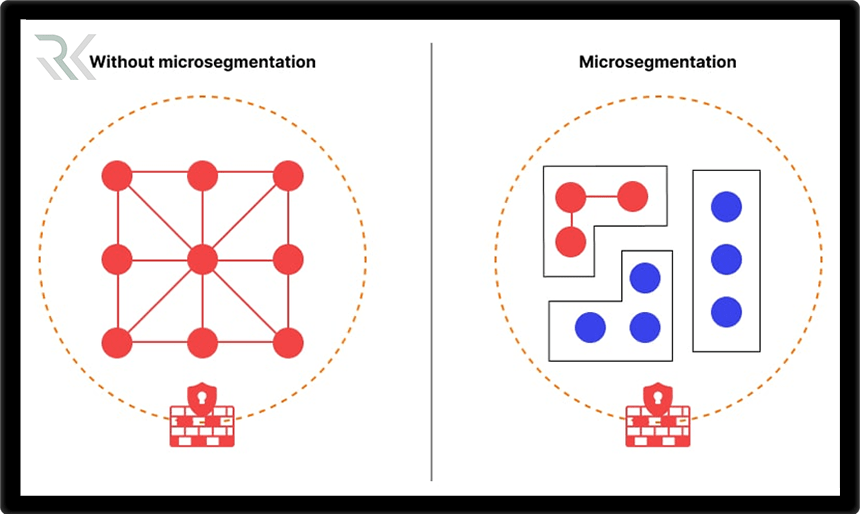

Micro Segmentation چیست و چگونه شبکه شما را خیلی امن می کند؟

Micro Segmentation به تکنیکی اشاره دارد که در آن شبکه به بخشهای کوچکتر تقسیم میشود تا کنترل دقیقتری بر ترافیک و دسترسیها در سطح هر ...

بخش بندی شبکه چست؟ چگونه Network Segmentation را در شبکه پیاده سازی کنیم؟

بخش بندی شبکه فرآیندی است که در آن یک شبکه به قسمتهای کوچکتر و مجزا تقسیم میشود تا کارایی، امنیت و مدیریت آن بهبود یابد. این فرایند م...

فناوری Anycast چیست و چگونه کار میکند؟ مسیریابی پیشرفته در شبکه

شبکه Anycast یک روش پیشرفته در آدرسدهی و مسیریابی شبکه است که امکان تخصیص یک آدرس IP به چندین سرور در نقاط مختلف جغرافیایی را فراهم می...

برسی کاربردها و تفاوت های Unicast، Multicast و Broadcast در شبکه

در دنیای شبکهها و ارتباطات دیجیتال، آدرسدهی و مسیریابی دادهها به روشهای مختلفی انجام میشود که برای کارکرد بهینه و کاهش بار شبکه اه...

حمله DNS Amplification چیست و چگونه انجام می شود؟ نحوه مقابله با آن

حملات DNS Amplification یکی از انواع حملات DDoS است که در آن مهاجم با سوءاستفاده از سیستمهای نام دامنه (DNS) به افزایش حجم ترافیک شبکه...

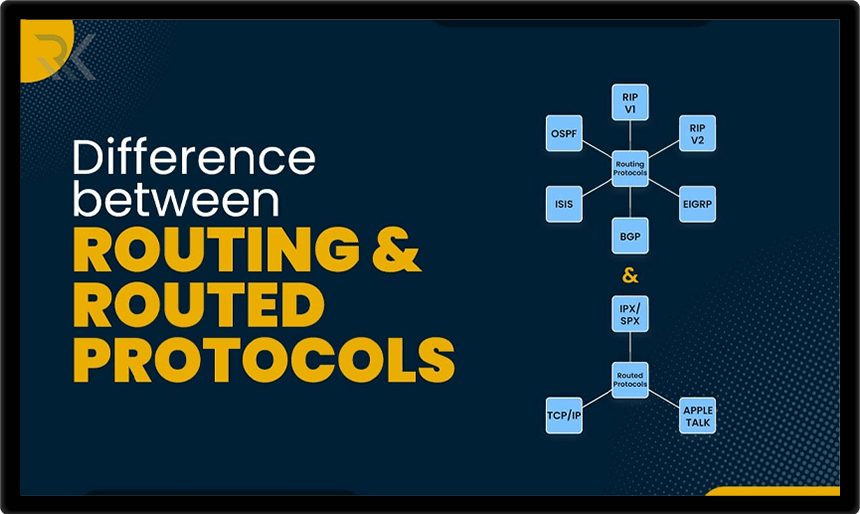

معرفی همه پروتکل های مسیریابی شبکه و برسی انواع روش های روتینگ

پروتکلهای مسیریابی شبکه ابزارهای مهمی برای هدایت دادهها در مسیرهای بهینه بین دستگاهها و شبکهها هستند. این پروتکلها با تبادل اطلاعا...

پروتکل RIP چیست و چگونه روتینگ را انجام می دهد؟

پروتکل RIP (Routing Information Protocol) یکی از قدیمیترین و شناختهشدهترین پروتکلهای مسیریابی در شبکههای کامپیوتری است. این پروتکل...

پروتکل EGP چیست و با IGP چه تفاوتی دارد؟

پروتکلهای مسیریابی نقشی کلیدی در مدیریت دادهها در شبکههای کامپیوتری ایفا میکنند. در این میان، EGP (Exterior Gateway Protocol) و IGP...