آشنایی کامل با ABAC: مدل پیشرفته کنترل دسترسی

سازمانها برای محافظت از اطلاعات حساس خود نیاز به راهکارهای پیشرفته کنترل دسترسی دارند. کنترل دسترسی مبتنی بر ویژگی (ABAC) یکی از انعطافپذیرترین و قدرتمندترین مدلهای امنیتی است که به جای تخصیص نقشهای ثابت، بر اساس ویژگیهای کاربر، منبع و شرایط محیطی، سطح دسترسی را تعیین میکند. این روش امکان مدیریت دقیقتر مجوزها را فراهم کرده و امنیت دادهها را در برابر تهدیدات داخلی و خارجی افزایش میدهد.

ABAC چیست؟

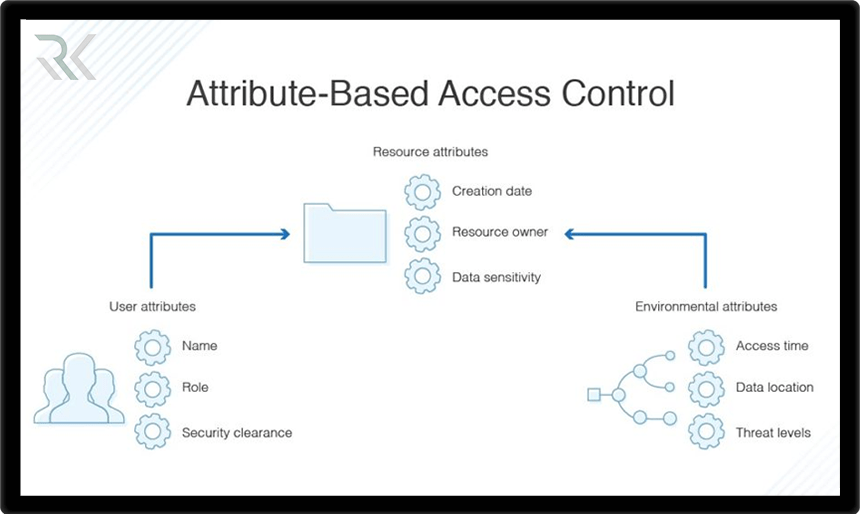

کنترل دسترسی مبتنی بر ویژگی (Attribute-Based Access Control) یک مدل پیشرفته امنیتی است که دسترسی کاربران را بر اساس مجموعهای از ویژگیها تعیین میکند. برخلاف روشهای سنتی مانند کنترل دسترسی مبتنی بر نقش (RBAC) که مجوزها را بر اساس نقشهای از پیش تعیینشده اختصاص میدهند، ABAC از ترکیبی از ویژگیهای کاربر (مانند عنوان شغلی یا سطح مجوز)، ویژگیهای منبع (مانند نوع فایل یا سطح حساسیت داده) و شرایط محیطی استفاده میکند. این رویکرد، انعطافپذیری بیشتری برای کنترل دقیقتر و پویا بر منابع سازمانی فراهم میآورد.

با استفاده از ABAC سازمانها میتوانند قوانین پیچیدهتری برای دسترسی ایجاد کنند، که منجر به افزایش امنیت و کاهش احتمال سوءاستفاده از مجوزهای غیرضروری میشود. برای مثال، یک کارمند میتواند تنها در ساعات کاری و از طریق دستگاههای تأییدشده به اطلاعات حساس دسترسی داشته باشد. این مدل بهویژه برای سازمانهایی که نیاز به مدیریت دسترسیهای پویا و مبتنی بر سیاستهای امنیتی دقیق دارند، بسیار مفید است.

اجزای اصلی ABAC

ویژگیهای کاربر (User Attributes):

ویژگیهای کاربر شامل اطلاعاتی درباره شخص یا سیستمی است که درخواست دسترسی دارد. این ویژگیها میتوانند شامل نقش سازمانی، سطح مجوز، گروه کاری، موقعیت جغرافیایی و سایر مشخصات فردی باشند. این دادهها تعیین میکنند که چه کسی مجاز به دسترسی به یک منبع خاص است.

ویژگیهای منبع (Resource Attributes):

این ویژگیها به دادهها، فایلها، سرورها یا هر منبع دیگری که نیاز به کنترل دسترسی دارد، مربوط میشوند. اطلاعاتی مانند سطح حساسیت داده (محرمانه، عمومی، داخلی)، نوع فایل، مالکیت، یا تاریخ ایجاد میتوانند در تعیین سیاستهای دسترسی نقش داشته باشند.

ویژگیهای محیطی (Environmental Attributes):

ویژگیهای محیطی شامل شرایط خارجیای هستند که در تصمیمگیری برای کنترل دسترسی تأثیر دارند. این ویژگیها میتوانند شامل زمان درخواست، موقعیت جغرافیایی کاربر، نوع دستگاه مورد استفاده، یا وضعیت امنیتی شبکه باشند. بهعنوان مثال، ممکن است یک کارمند فقط در ساعات اداری یا از یک شبکه امن اجازه دسترسی داشته باشد.

سیاستهای دسترسی (Access Policies):

سیاستهای دسترسی مجموعهای از قوانین و شرایط هستند که تعیین میکنند چگونه ویژگیهای کاربر، منبع و محیط در تصمیمگیریهای امنیتی اعمال شوند. این سیاستها معمولاً بر اساس قوانین منطقی تعریف میشوند و میتوانند بسیار دقیق و منعطف باشند، به طوری که کنترل دسترسی بر اساس سناریوهای خاص تنظیم شود.

تفاوت ABAC با RBAC

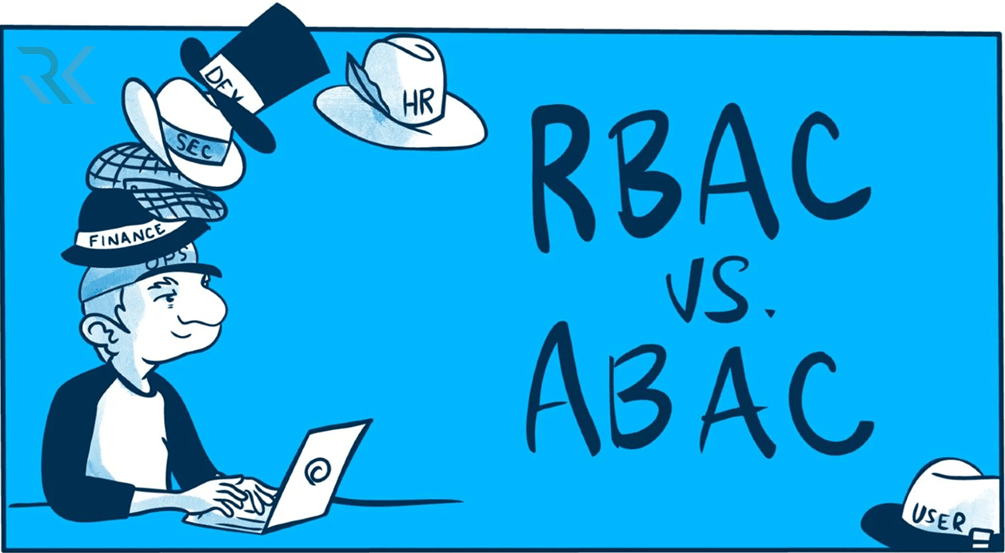

در مدل کنترل دسترسی مبتنی بر نقش (RBAC) مجوزهای دسترسی بر اساس نقشهای از پیش تعریفشده مانند “مدیر”، “کاربر معمولی” یا “مهمان” تعیین میشوند. این سیستم ساده و کارآمد است، اما در محیطهای پیچیده و پویا انعطافپذیری لازم را ندارد. در مقابل کنترل دسترسی مبتنی بر ویژگی (ABAC) از مجموعهای از ویژگیها مانند نقش، مکان، زمان و نوع دستگاه استفاده میکند تا سطح دسترسی را بهصورت پویا و دقیق تنظیم کند.

RBAC به دلیل ساختار ساده خود، بهراحتی قابل مدیریت و پیادهسازی است، اما در سازمانهای بزرگ که نیاز به سیاستهای دسترسی پیچیده دارند، ممکن است نیاز به تعریف تعداد زیادی نقش داشته باشد که مدیریت آن دشوار میشود. ABAC انعطافپذیری بیشتری ارائه میدهد و میتواند بر اساس شرایط مختلف، قوانین متنوعی را اعمال کند، اما پیادهسازی آن به دلیل پیچیدگی بیشتر، به تنظیمات دقیقتری نیاز دارد.

ABAC (کنترل دسترسی مبتنی بر ویژگی) |

RBAC (کنترل دسترسی مبتنی بر نقش) |

|

|---|---|---|

|

مبنای تصمیمگیری |

ویژگیهای کاربر، منبع و محیط |

نقشهای از پیش تعریفشده |

|

انعطافپذیری |

بسیار بالا |

محدود به نقشها |

|

پیچیدگی پیادهسازی |

پیچیدهتر |

سادهتر |

|

مدیریت دسترسیها |

پویا و قابل تنظیم بر اساس شرایط مختلف |

ایستا و مبتنی بر نقشهای ثابت |

|

مقیاسپذیری |

مناسب برای سازمانهای بزرگ و پویا |

مناسب برای سازمانهای کوچک و متوسط |

|

امنیت و کنترل دقیقتر |

سطح بالاتر به دلیل کنترل دقیق دسترسیها |

سطح پایینتر نسبت به ABAC |

نحوه پیادهسازی ABAC در سازمانها

۱. شناسایی نیازها و تعیین سیاستها

قبل از پیادهسازی ABAC سازمان باید نیازهای خود را بررسی کند و سیاستهای دسترسی را مشخص نماید. این سیاستها باید شامل شرایط و ویژگیهایی باشند که بر اساس آنها تصمیمگیری برای کنترل دسترسی انجام میشود، مانند نقش کاربران، موقعیت جغرافیایی، نوع دستگاه و سطح حساسیت دادهها.

۲. تعریف ویژگیهای کاربران و منابع

در ABAC هر کاربر و منبع باید دارای مجموعهای از ویژگیهای تعریفشده باشد. این ویژگیها میتوانند شامل سطح دسترسی، موقعیت مکانی، گروه کاری، نوع دستگاه و سایر مشخصات باشند. سازمانها باید این ویژگیها را بهصورت استاندارد و قابل مدیریت تعیین کنند.

۳. استفاده از موتور تصمیمگیری (PDP)

موتور تصمیمگیری (Policy Decision Point PDP) در ABAC بر اساس سیاستهای تعیینشده و ویژگیهای کاربران و منابع، تصمیمگیری میکند که آیا دسترسی مجاز است یا خیر. این موتور باید با سایر سیستمهای امنیتی سازمان هماهنگ شود تا تصمیمات در لحظه و بهصورت پویا اعمال گردند.

۴. پیادهسازی مکانیزم ارزیابی و اجرای سیاستها

سازمان باید یک نقطه اجرایی (Policy Enforcement Point PEP) برای اعمال سیاستهای ABAC داشته باشد. این نقطه اجرایی درخواستهای دسترسی را بررسی کرده و نتایج تصمیمگیری را اعمال میکند. همچنین باید اطمینان حاصل شود که فرآیند اجرای سیاستها بهطور مداوم ارزیابی شده و در صورت نیاز، بهروزرسانی شود.

۵. نظارت، ارزیابی و بهبود مستمر

پس از پیادهسازی ABAC، سازمان باید بهطور مداوم بر عملکرد آن نظارت داشته باشد، لاگهای دسترسی را تجزیهوتحلیل کند و در صورت مشاهده ضعفهای امنیتی، اصلاحات لازم را اعمال کند. این کار باعث افزایش امنیت و کارایی کنترل دسترسی در سازمان خواهد شد.

مزایا و معایب پیروی از ABAC

مزایا |

معایب |

|---|---|

|

افزایش دقت و انعطافپذیری در کنترل دسترسی |

پیچیدگی پیادهسازی و نیاز به زیرساخت مناسب |

|

کاهش خطرات امنیتی ناشی از دسترسیهای غیرمجاز |

نیاز به ابزارهای پیشرفته برای اجرای و نظارت بر سیاستها |

|

امکان تعریف سیاستهای پیچیده و پویا |

نیاز به تعریف و مدیریت دقیق ویژگیهای کاربران و منابع |

|

بهبود تطبیقپذیری با استانداردهای امنیتی و قوانین حاکمیتی |

_ |

|

مدیریت بهتر دسترسی در محیطهای گسترده و پویا |

_ |

جمعبندی…

ABAC یک رویکرد پیشرفته و انعطافپذیر برای مدیریت دسترسی به منابع است که با استفاده از ویژگیهای کاربران، منابع و شرایط محیطی، سطح امنیت را افزایش میدهد. این مدل به سازمانها کمک میکند تا سیاستهای دسترسی پیچیده و پویایی را تعریف کنند که با نیازهای امنیتی و قوانین تطبیق داشته باشد. با وجود مزایای چشمگیر، پیادهسازی ABAC نیازمند زیرساخت مناسب، مدیریت دقیق ویژگیها و سیاستها و هزینههای اجرایی بیشتری نسبت به روشهای سنتی مانند RBAC است.

موارد اخیر

-

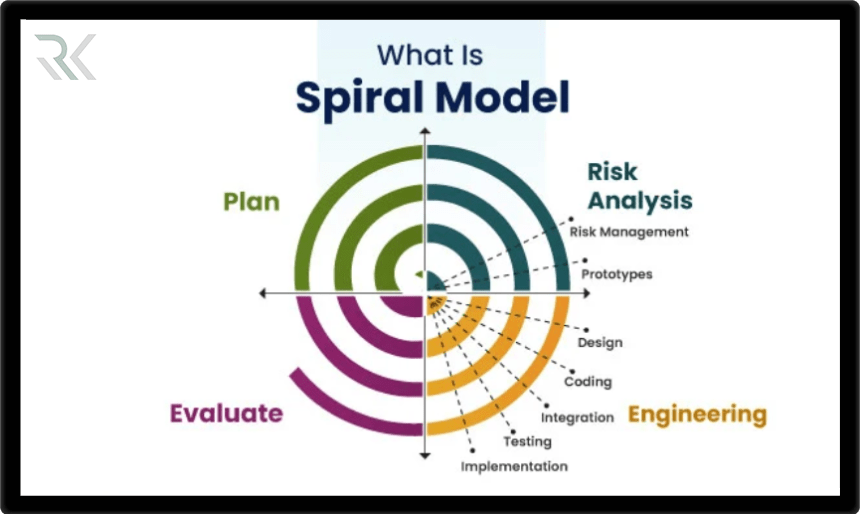

مدل مارپیچ (Spiral Model) چیست و چگونه در توسعه نرمافزار کمک میکند؟

مدل مارپیچ (Spiral Model) چیست و چگونه در توسعه نرمافزار کمک میکند؟ -

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟ -

توسعه سریع نرمافزار (RAD) چیست و کجا کاربرد دارد؟

توسعه سریع نرمافزار (RAD) چیست و کجا کاربرد دارد؟ -

تست یکپارچهسازی (Integration Testing) چیست و چه کاربردی در توسعه نرمافزار دارد؟

تست یکپارچهسازی (Integration Testing) چیست و چه کاربردی در توسعه نرمافزار دارد؟ -

Agile چیست؟ معرفی متدولوژی توسعه نرمافزار اجایل

Agile چیست؟ معرفی متدولوژی توسعه نرمافزار اجایل -

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟ -

مدل آبشاری (Waterfall) در مدیریت پروژه چیست و چه تفاوتی با Agile دارد؟

مدل آبشاری (Waterfall) در مدیریت پروژه چیست و چه تفاوتی با Agile دارد؟ -

چرخه عمر توسعه نرمافزار (SDLC) چیست و چرا در مهندسی نرمافزار اهمیت دارد؟

چرخه عمر توسعه نرمافزار (SDLC) چیست و چرا در مهندسی نرمافزار اهمیت دارد؟ -

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025 -

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

برترین ها

-

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟ -

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟ -

چرخه عمر توسعه نرمافزار (SDLC) چیست و چرا در مهندسی نرمافزار اهمیت دارد؟

چرخه عمر توسعه نرمافزار (SDLC) چیست و چرا در مهندسی نرمافزار اهمیت دارد؟ -

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025 -

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *