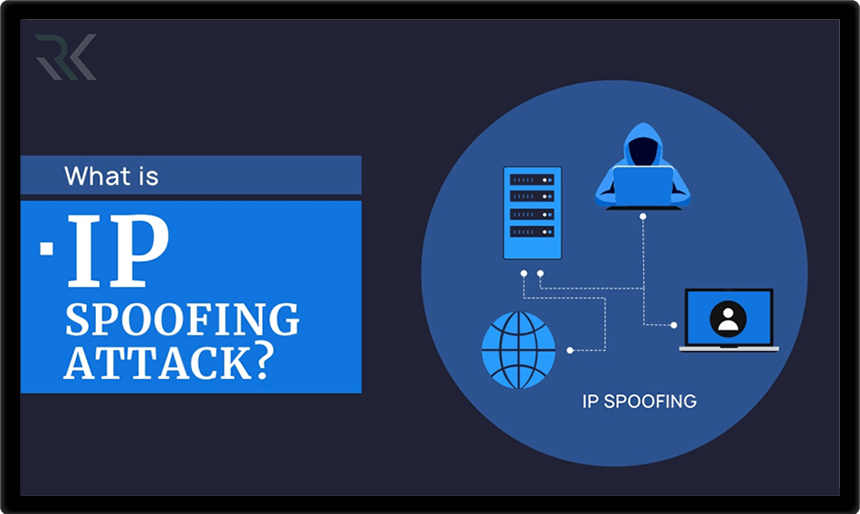

جعل آی پی (IP Spoofing) چیست و چگونه از خطر آن جلوگیری کنیم؟

جعل IP یا IP Spoofing یکی از روشهای رایج در حملات سایبری است که در آن، مهاجم با تغییر آدرس IP مبدأ در بستههای اطلاعاتی، خود را به جای یک سیستم معتبر جا میزند. این تکنیک اغلب برای دور زدن فایروالها، انجام حملات DDoS یا دسترسی غیرمجاز به منابع شبکه به کار میرود و تهدیدی جدی برای امنیت زیرساختهای دیجیتال محسوب میشود.

IP Spoofing چیست؟

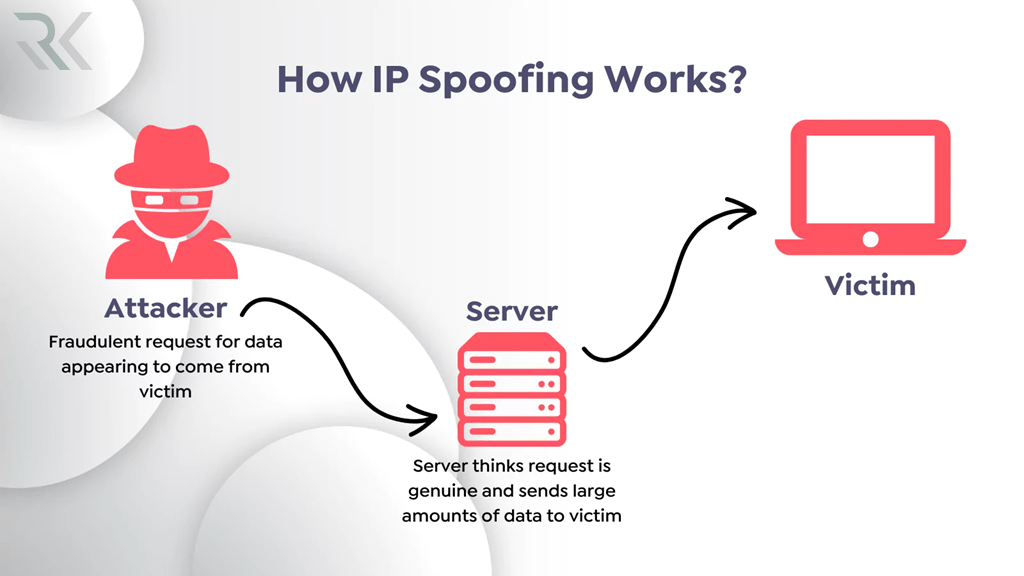

IP Spoofing یا جعل IP روشی در حملات سایبری است که در آن مهاجم، آدرس IP مبدأ در هدر بستههای ارسالی را طوری تغییر میدهد که گویی بستهها از سوی یک سیستم قابل اعتماد ارسال شدهاند. هدف از این کار فریب سیستمهای مقصد برای دسترسی غیرمجاز، دور زدن فایروالها یا انجام عملیات خرابکارانه بدون شناسایی هویت واقعی مهاجم است. این تکنیک به دلیل ماهیت ساده اما مؤثرش، یکی از ابزارهای کلیدی در دست هکرها و مهاجمان سایبری محسوب میشود.

جعل IP به تنهایی الزاماً به معنای نفوذ موفق نیست بلکه اغلب در کنار روشهای دیگر مانند حملات DoS/DDoS، شنود اطلاعات یا نفوذ به شبکههای دارای فیلتر IP به کار گرفته میشود. از آنجا که آدرس IP مبدأ در بسیاری از سناریوهای امنیتی، به عنوان شاخص اعتماد در نظر گرفته میشود، تغییر آن میتواند پایههای امنیت شبکه را بهراحتی تضعیف کند.

جعل IP چگونه انجام میشود؟

نتخاب آدرس IP هدف:

مهاجم ابتدا یک آدرس IP معتبر را که میخواهد از آن برای جعل استفاده کند، انتخاب میکند. این IP ممکن است متعلق به یک سرور مورد اعتماد، یک کاربر مجاز یا حتی یک دستگاه در همان شبکه باشد.

ساخت بستههای جعلی:

با استفاده از ابزارهایی مانند hping3 یا Scapy مهاجم بستههایی تولید میکند که در آنها بخش مبدأ (Source IP) به جای IP واقعی مهاجم، همان آدرس انتخابشده قرار میگیرد. این مرحله معمولاً در لایه شبکه انجام میشود.

ارسال بستهها به مقصد:

بستههای جعلی به مقصد مورد نظر ارسال میشوند. چون IP ظاهری قابل اعتماد است، سیستم هدف احتمالاً آنها را معتبر تلقی کرده و پردازش میکند، بدون اینکه به هویت واقعی فرستنده شک کند.

عدم دریافت پاسخ واقعی:

در بیشتر موارد، چون پاسخها به IP جعلی ارسال میشوند (نه مهاجم)، مهاجم پاسخ مستقیم دریافت نمیکند. اما در برخی حملات مانند DDoS، نیازی به پاسخ نیست و هدف صرفاً اشباع منابع است.

استفاده ترکیبی در حملات پیچیدهتر:

جعل IP اغلب بهتنهایی استفاده نمیشود، بلکه بخشی از حملات گستردهتری مانند حملات بازتابی، Man-in-the-Middle یا اسکنهای مخفیانه است. به این ترتیب، شناسایی و ردگیری مهاجم بسیار دشوارتر میشود.

انواع حملات مبتنی بر IP Spoofing

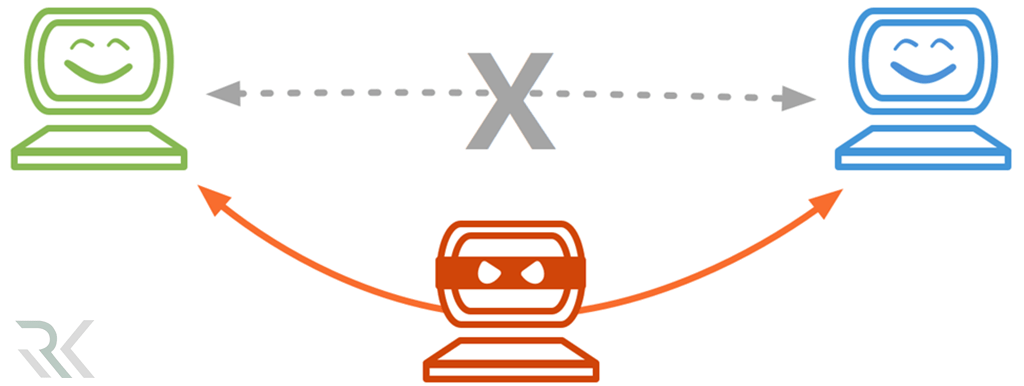

حملهMan-in-the-Middle (MITM)

در این نوع حمله مهاجم با جعل آدرس IP خود به گونهای عمل میکند که گویی یکی از طرفین ارتباط است. او پیامها را دریافت کرده، محتوای آنها را مشاهده یا تغییر میدهد و سپس به مقصد نهایی ارسال میکند. دلیل استفاده از IP Spoofing در این حمله، فریب سیستمها برای پذیرش مهاجم بهعنوان یک نود قابلاعتماد در شبکه است، بدون آنکه قربانی متوجه حضور مهاجم شود.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

حمله Session Hijacking

در این روش، مهاجم با جعل IP خود را بهجای یکی از کاربران معتبر جا میزند و سعی میکند نشست فعال بین کاربر و سرور را بهدست بگیرد. پس از ورود موفق، میتواند به منابع حساس و اطلاعات کاربر دسترسی پیدا کند. دلیل استفاده از IP Spoofing در این حمله دور زدن سیستمهای احراز هویت است که بر اساس IP به کاربر اعتماد کردهاند.

حمله Session Hijacking چیست و چه انواعی دارد؟

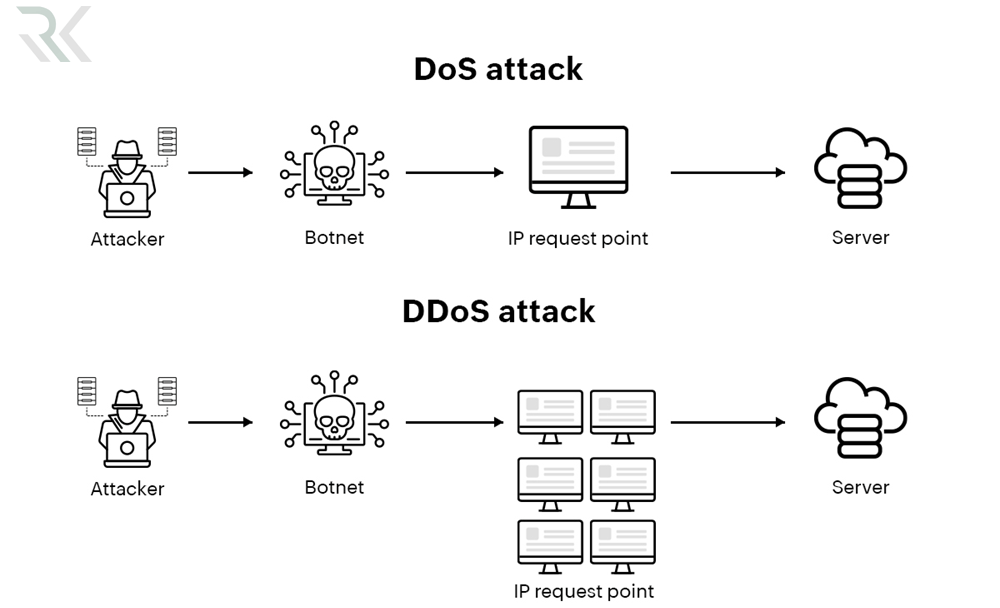

حملات DoS و DDoS

در این نوع حملات مهاجم با ارسال تعداد زیادی بسته از IPهای جعلی، سرور هدف را با درخواستهای متعدد اشباع میکند. سرور در پاسخ به این درخواستها، منابع زیادی مصرف میکند و در نهایت از کار میافتد. هدف از جعل IP در این حمله پنهانسازی هویت مهاجم و جلوگیری از بلاک شدن توسط فایروال یا لیستهای سیاه است.

حملات DoS و DDoS:تهدیدات سایبری و روشهای مقابله

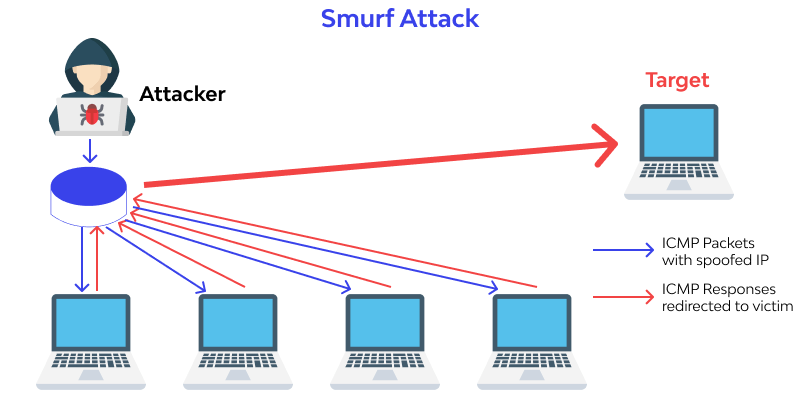

حمله Smurf Attack

در حمله Smurf مهاجم با جعل IP قربانی بهعنوان آدرس مبدأ، یک پیام broadcast به شبکه ارسال میکند. سیستمهای دریافتکننده پیام، همگی پاسخهایی به قربانی ارسال میکنند که باعث مصرف بیشازحد پهنای باند و منابع قربانی میشود. دلیل استفاده از IP Spoofing در این سناریو، هدایت ترافیک پاسخ به قربانی بهجای مهاجم است.

حمله Smurf: یک تهدید قدیمی اما خطرناک در شبکه!

مقایسه IP Spoofing با MAC Spoofing

IP Spoofing و MAC Spoofing هر دو روشهایی برای جعل اطلاعات شناسایی در شبکه هستند، اما در سطوح مختلفی از مدل شبکه انجام میشوند. در IP Spoofing مهاجم آدرس IP فرستنده را در بستههای ارسالی تغییر میدهد تا سیستم مقصد فکر کند که دادهها از منبعی معتبر یا خاص آمدهاند. این روش بیشتر در لایه 3 شبکه انجام میشود و معمولاً برای حملات گسترده مانند DoS یا ربایش نشست استفاده میشود.

MAC Spoofing در لایه 2 شبکه انجام میشود و شامل تغییر دادن آدرس فیزیکی (MAC Address) کارت شبکه است. این نوع جعل بیشتر در شبکههای محلی (LAN) کاربرد دارد و مهاجم میتواند با تقلید از یک دستگاه مجاز به شبکه دسترسی پیدا کند یا ترافیک را شنود کند.

IP Spoofing |

MAC Spoofing |

|

|---|---|---|

|

لایه شبکه |

Layer 3 (Network) |

Layer 2 (Data Link) |

|

نوع آدرس جعلشده |

آدرس IP |

آدرس MAC |

|

محدوده کاربرد |

شبکههای گسترده (WAN, اینترنت) |

شبکههای محلی (LAN) |

|

هدف اصلی |

پنهانسازی هویت، حملات DoS/DDoS |

دسترسی به شبکه، شنود، MITM |

|

میزان تأثیرگذاری |

بالا |

بالا (ولی در شبکههای محلی) |

راهکارهای شناسایی و جلوگیری از IP Spoofing

فیلترینگ ورودی (Ingress Filtering)

این روش توسط روترهای شبکه در مرز سازمان انجام میشود. روترها بررسی میکنند که آیا آدرس IP مبدا در محدوده مجاز شبکه است یا خیر. در صورتی که آدرس جعلی باشد، بستهها را رد میکنند. این تکنیک در جلوگیری از ارسال ترافیک جعلی از شبکههای داخلی به بیرون یا بالعکس بسیار مؤثر است.

فیلترینگ خروجی (Egress Filtering)

در این روش ترافیک خروجی از شبکه بررسی میشود تا اطمینان حاصل شود که آدرسهای IP مبدا معتبر و متعلق به همان شبکه هستند. این فیلترینگ مانع از آن میشود که کاربران داخلی اقدام به ارسال ترافیک با آدرس جعلی کنند و در حملات خارجی شرکت داشته باشند.

استفاده از فایروالهای پیشرفته

فایروالهای نسل جدید (NGFW) میتوانند ترافیک شبکه را با دقت بیشتری تجزیه و تحلیل کنند و بستههایی با الگوهای مشکوک یا آدرسهای جعلی را شناسایی کرده و مسدود نمایند. این فایروالها با تحلیل رفتار و الگوهای حمله، لایهای حیاتی از امنیت فراهم میکنند.

فایروال نسل بعدی (NGFW) چیست؟ چگونه کار می کند و چه ویژگی هایی دارد؟

استفاده از سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS)

سیستمهای IDS و IPS با تحلیل ترافیک شبکه، فعالیتهای مشکوک مانند ارسال مکرر بسته از منابع ناآشنا یا با آدرسهای غیرعادی را شناسایی کرده و هشدار میدهند یا جلوی آنها را میگیرند. این سیستمها در تشخیص الگوهای حمله IP Spoofing نقش کلیدی دارند.

استفاده از احراز هویت مبتنی بر رمزنگاری

با پیادهسازی پروتکلهای امن مانند IPsec ارتباط بین دو سیستم با احراز هویت و رمزنگاری محافظت میشود. این روش باعث میشود تنها سیستمهایی که دارای کلید معتبر هستند بتوانند با یکدیگر ارتباط برقرار کنند و خطر جعل IP بهطور قابلتوجهی کاهش یابد.

مانیتورینگ و تحلیل لاگها

تحلیل دقیق لاگهای شبکه و سرورها میتواند به شناسایی رفتارهای غیرعادی مانند ورود از آدرسهای مشکوک یا تغییرات ناگهانی در ترافیک کمک کند. ابزارهایی مانند SIEM نیز میتوانند این فرآیند را خودکار کرده و هشدارهای لازم را صادر کنند.

جمعبندی…

حملات IP Spoofing یکی از روشهای متداول برای دور زدن کنترلهای امنیتی و اجرای حملات پیچیدهتری مانند DoS یا دسترسی غیرمجاز است. شناخت نحوه عملکرد این حملات و بهکارگیری راهکارهای مناسب مانند فیلترینگ، استفاده از فایروالهای پیشرفته و رمزنگاری میتواند تا حد زیادی از آسیبهای احتمالی جلوگیری کند و امنیت شبکه را ارتقاء دهد.

موارد اخیر

-

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025 -

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟ -

بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟

بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟ -

کم اهمیتترین بیت (LSB) چیست و چرا در علم داده اهمیت دارد؟

کم اهمیتترین بیت (LSB) چیست و چرا در علم داده اهمیت دارد؟ -

هانیپات (Honeypot) چیست و چگونه کار میکند؟

هانیپات (Honeypot) چیست و چگونه کار میکند؟ -

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟ -

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟ -

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور -

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

برترین ها

-

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025 -

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟ -

بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟

بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟ -

هانیپات (Honeypot) چیست و چگونه کار میکند؟

هانیپات (Honeypot) چیست و چگونه کار میکند؟ -

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *