چارچوب MITRE ATT&CK چیست و چگونه باعث تقویت امنیت سایبری می شود؟

در دنیای امنیت سایبری، شناسایی و مقابله با تهدیدات پیچیده نیازمند یک چارچوب جامع و ساختاریافته است. MITRE ATT&CK یک پایگاه دانش مبتنی بر رفتار مهاجمان است که به متخصصان امنیت کمک میکند تا روشها، تکنیکها و رویههای مورد استفاده در حملات سایبری را درک کرده و برای مقابله با آنها برنامهریزی کنند. این چارچوب با ارائهی یک مدل استاندارد برای تحلیل تهدیدات، به سازمانها امکان میدهد تا استراتژیهای دفاعی خود را بهبود بخشند و امنیت خود را تقویت کنند.

فریمورک MITRE ATT&CK چیست؟

MITRE ATT&CK یک چارچوب جامع و ساختاریافته برای تحلیل رفتارهای مهاجمان سایبری است که توسط سازمان غیرانتفاعی MITRE توسعه یافته است. این فریمورک، مجموعهای از تکنیکها و تاکتیکهای مورد استفاده در حملات سایبری را مستند میکند و به تیمهای امنیتی کمک میکند تا نحوه عملکرد مهاجمان را بهتر درک کرده و تهدیدات را شناسایی کنند. MITRE ATT&CK بر اساس اطلاعات واقعی از حملات سایبری ایجاد شده و به عنوان یک پایگاه دانش عمومی برای تحلیل روشهای تهاجمی و بهبود استراتژیهای دفاعی مورد استفاده قرار میگیرد.

این چارچوب به سازمانها کمک میکند تا تهدیدات سایبری را مدلسازی کرده، نقاط ضعف خود را شناسایی کنند و مکانیزمهای دفاعی خود را تقویت نمایند. MITRE ATT&CK شامل چندین ماتریس مختلف است که هر یک برای تحلیل یک حوزهی خاص از امنیت سایبری طراحی شدهاند، مانند Enterprise ATT&CK برای شبکههای سازمانی، Mobile ATT&CK برای تهدیدات موبایلی و ICS ATT&CK برای سیستمهای کنترل صنعتی. این فریمورک به متخصصان امنیت امکان میدهد تا حملات را بهتر تشخیص دهند، حملات گذشته را بررسی کنند و راهکارهای موثرتری برای مقابله با تهدیدات اتخاذ نمایند.

تاریخچه MITRE ATT&CK

فریمورک MITRE ATT&CK در سال 2013 توسط سازمان غیرانتفاعی MITRE معرفی شد. این چارچوب در ابتدا برای کمک به تجزیهوتحلیل روشهای حمله در یک محیط آزمایشی به نام FORTRESS طراحی شد، اما به سرعت به یک منبع ارزشمند برای جامعه امنیت سایبری تبدیل شد. در سالهای بعد، این فریمورک گسترش یافت و ماتریسهای مختلفی برای تحلیل تهدیدات در شبکههای سازمانی، دستگاههای موبایل و سیستمهای کنترل صنعتی (ICS) به آن اضافه شد.

امروزه MITRE ATT&CK به عنوان یک پایگاه دانش جهانی برای شناسایی، تجزیهوتحلیل و مقابله با تهدیدات سایبری مورد استفاده سازمانها، محققان امنیتی و تیمهای پاسخگویی به حوادث قرار میگیرد.

اجزای اصلی چارچوب MITRE ATT&CK

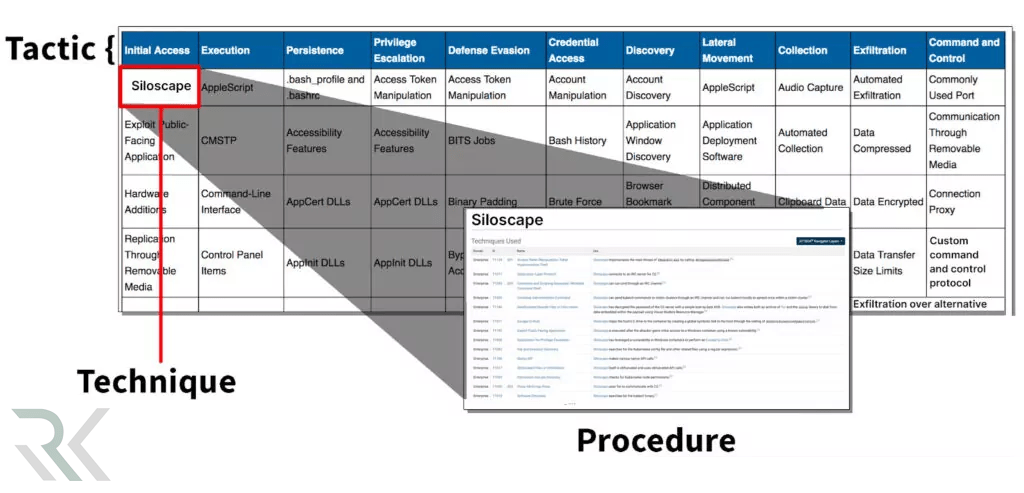

چارچوب MITRE ATT&CK از سه جزء اصلی تشکیل شده است که هر یک نقش مهمی در درک و مقابله با تهدیدات سایبری دارند: تاکتیکها (Tactics)، تکنیکها (Techniques) و رویهها (Procedures). این اجزا به سازمانها و متخصصان امنیت کمک میکنند تا حملات سایبری را بهتر تحلیل کنند و استراتژیهای دفاعی مؤثرتری اتخاذ کنند. در ادامه، هر یک از این اجزا توضیح داده میشوند.

-

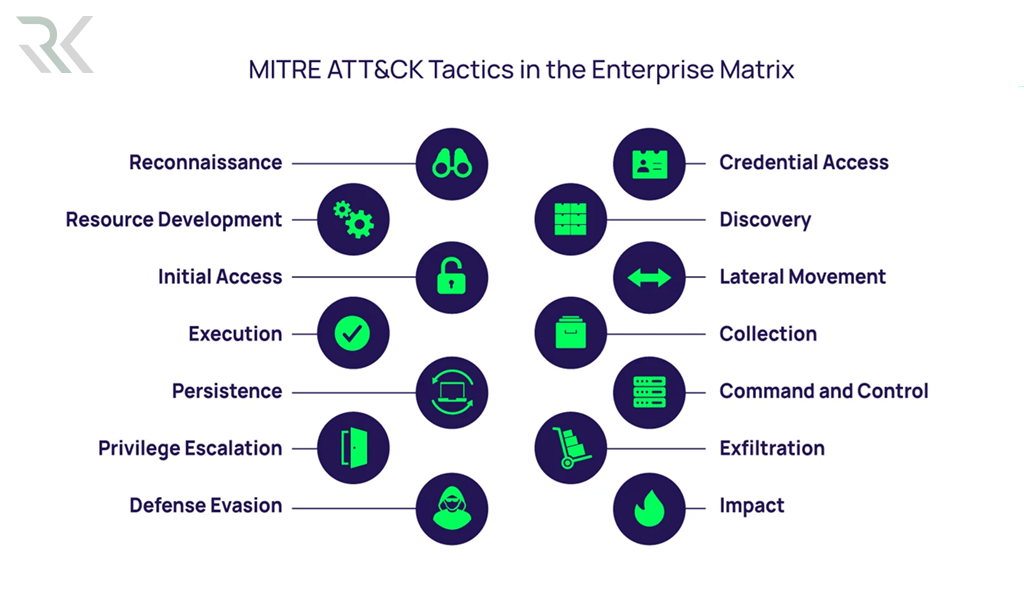

تاکتیکها (Tactics)

تاکتیکها در چارچوب MITRE ATT&CK اهدافی هستند که مهاجمان در طول یک حمله دنبال میکنند. این تاکتیکها در دستهبندیهای مختلفی قرار میگیرند که برخی از مهمترین آنها عبارتاند از:

- شناسایی (Reconnaissance): مهاجمان اطلاعاتی درباره سازمان هدف جمعآوری میکنند تا برای حملات آینده آماده شوند.

- توسعه منبع (Resource Development): ایجاد زیرساختها و ابزارهای لازم برای اجرای حمله، مانند ثبت دامنههای مخرب یا توسعه بدافزار.

- دسترسی اولیه (Initial Access): تلاش برای نفوذ به سیستم از طریق روشهایی مانند فیشینگ یا سوءاستفاده از آسیبپذیریها.

- اجرا (Execution): اجرای کدهای مخرب بر روی سیستم قربانی برای پیشبرد حمله.

- تداوم (Persistence): حفظ دسترسی به سیستم آلوده حتی پس از ریبوت شدن یا تغییرات در سیستم.

- ارتقاء دسترسی (Privilege Escalation): افزایش سطح دسترسی مهاجم از کاربر عادی به مدیر برای کنترل بیشتر بر سیستم.

- گریز از دفاع (Defense Evasion): پنهانسازی فعالیتهای مخرب از ابزارهای امنیتی و آنتیویروسها.

- دسترسی به اعتبارنامهها (Credential Access): سرقت اطلاعات ورود کاربران مانند نام کاربری و رمز عبور.

- کشف (Discovery): شناسایی ساختار شبکه، سرویسها، حسابهای کاربری و سایر اطلاعات برای برنامهریزی مراحل بعدی حمله.

- حرکت جانبی (Lateral Movement): گسترش دسترسی از یک سیستم به سایر بخشهای شبکه.

- گردآوری (Collection): جمعآوری دادههای حساس سازمانی برای سرقت یا سوءاستفاده.

- فرمان و کنترل (Command and Control): ایجاد ارتباط بین مهاجم و سیستم آلوده برای اجرای دستورات از راه دور.

- دسترسی غیر مجاز به اطلاعات (Exfiltration): استخراج دادههای سرقت شده و انتقال آنها به خارج از سازمان.

- ضربه زدن (Impact): تخریب، رمزگذاری یا تغییر دادهها برای اخاذی یا ایجاد اختلال در سازمان.

-

تکنیکها (Techniques)

تکنیکها روشهایی هستند که مهاجمان برای اجرای تاکتیکهای خود به کار میبرند. هر تاکتیک میتواند شامل چندین تکنیک مختلف باشد. به عنوان مثال، برای دسترسی اولیه، مهاجمان ممکن است از تکنیک فیشینگ استفاده کنند یا برای گریز از دفاع، بدافزار خود را در یک پردازش معتبر سیستم مخفی کنند. تکنیکها میتوانند به روشهای مختلف اجرا شوند و برخی از آنها شامل تکنیکهای فرعی برای اجرای جزئیتر هستند.

-

رویهها (Procedures)

رویهها نشاندهنده چگونگی اجرای تکنیکها توسط گروههای تهدید یا بدافزارهای خاص هستند. به عنوان مثال، گروه هکری APT28 ممکن است از تکنیک سرقت اعتبارنامهها از طریق کیلاگرها استفاده کند، درحالیکه گروه دیگری از حملات فیشینگ برای همان هدف بهره میبرد. رویهها نشان میدهند که چگونه یک تکنیک در دنیای واقعی پیادهسازی شده و چه تفاوتهایی در شیوه اجرای آن وجود دارد.

استفاده از MITRE ATT&CK در امنیت سایبری

چارچوب MITRE ATT&CK ابزاری قدرتمند برای تحلیل تهدیدات سایبری و بهبود امنیت سازمانها است. این ماتریس میتواند در زمینههای مورد استفاده قرار گیرد.

۱- شبیهسازی حملات

یکی از روشهای مؤثر برای ارزیابی امنیت سازمان، شبیهسازی حملات سایبری است. با استفاده از MITRE ATT&CK سازمانها میتوانند سناریوهای مختلف حملاتی را بازسازی کنند و میزان توانایی سیستمهای امنیتی خود را در شناسایی و مقابله با این تهدیدات بسنجند. این کار به تیمهای امنیتی کمک میکند تا نقاط ضعف را شناسایی کرده و اقدامات لازم برای بهبود دفاع سایبری را انجام دهند.

۲- ایجاد تیم قرمز

تیم قرمز گروهی از متخصصان امنیتی است که نقش مهاجم را ایفا میکنند تا نقاط ضعف سازمان را شناسایی کنند. MITRE ATT&CK به تیم قرمز کمک میکند تا حملات خود را بر اساس تکنیکهای واقعی مهاجمان برنامهریزی کرده و عملیات خود را سازماندهی کنند. این روش به سازمانها کمک میکند تا استراتژیهای دفاعی خود را تقویت کرده و در برابر تهدیدات پیشرفته مقاومتر شوند.

۳- توسعه تحلیلهای رفتاری

با استفاده از MITRE ATT&CK میتوان الگوهای فعالیت مشکوک را بهتر سازماندهی و تحلیل کرد. این چارچوب به تحلیلگران امنیتی کمک میکند تا رفتارهای غیرعادی را شناسایی کرده و آنها را به تهدیدات بالقوه ارتباط دهند. تحلیلهای رفتاری نقش مهمی در کشف حملات سایبری ایفا میکنند و باعث میشوند که اقدامات مقابلهای بهموقع انجام شود.

4- سنجش مرکز عملیات امنیت (SOC)

مرکز عملیات امنیت (SOC) مسئول شناسایی، تحلیل و پاسخ به تهدیدات سایبری است. MITRE ATT&CK به سازمانها کمک میکند تا سطح بلوغ SOC خود را ارزیابی کنند و مشخص کنند که آیا این مرکز بهدرستی قادر به شناسایی و مقابله با تهدیدات است یا خیر. این سنجش به بهبود فرآیندهای امنیتی و افزایش کارایی SOC کمک میکند.

5- هوش تهدید سایبری

MITRE ATT&CK به سازمانها این امکان را میدهد تا توانایی خود را در برابر تهدیدات پیشرفته ارزیابی کنند. با تحلیل رفتارهای رایج مهاجمان، سازمانها میتوانند بهتر تشخیص دهند که چه نوع تهدیداتی متوجه آنها است و چگونه باید در برابر آنها دفاع کنند. این اطلاعات در بهبود سیاستهای امنیتی و تقویت استراتژیهای مقابله با تهدیدات سایبری نقش اساسی دارد.

هوش تهدید یا Threat Intelligence چیست؟

جمعبندی…

MITRE ATT&CK یک چارچوب جامع و قدرتمند برای درک، شناسایی و مقابله با تهدیدات سایبری است که به سازمانها کمک میکند تا امنیت خود را بهبود بخشند. از شبیهسازی حملات و ایجاد تیم قرمز گرفته تا توسعه تحلیلهای رفتاری این ماتریس به عنوان یک ابزار کلیدی در استراتژیهای دفاع سایبری مورد استفاده قرار میگیرد. یکپارچهسازی MITRE ATT&CK با ابزارهای امنیتی مانند SIEM، EDR و CASB امکان تحلیل دقیقتر رویدادهای امنیتی را فراهم کرده و سازمانها را قادر میسازد تا تهدیدات را بهصورت پیشگیرانه شناسایی و خنثی کنند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *