اکسپلویت (Exploit) چیست و چه انواعی دارد؟

در دنیای امنیت سایبری، آسیبپذیریها نقاط ضعفی در نرمافزارها، سختافزارها یا شبکهها هستند که مهاجمان میتوانند از آنها سوءاستفاده کنند. اکسپلویت (Exploit) به روش یا کدی گفته میشود که برای بهرهبرداری از این آسیبپذیریها طراحی شده و میتواند منجر به نفوذ، سرقت اطلاعات یا اجرای کد مخرب شود. در این مقاله به بررسی مفهوم اکسپلویت، انواع آن، روشهای مقابله و نمونههای معروفی از این حملات خواهیم پرداخت.

اکسپلویت (Exploit) چیست؟

اکسپلویت به کدها، ابزارها یا تکنیکهایی گفته میشود که از آسیبپذیریهای امنیتی در سیستمهای نرمافزاری، سختافزاری یا شبکهها سوءاستفاده میکنند. مهاجمان سایبری از اکسپلویتها برای دستیابی غیرمجاز به سیستمها، اجرای کدهای مخرب، سرقت اطلاعات یا ایجاد اختلال در سرویسها استفاده میکنند. این حملات میتوانند بهصورت دستی توسط هکرها اجرا شوند یا بهطور خودکار در قالب بدافزارها و کیتهای اکسپلویت مورد استفاده قرار گیرند.

اکسپلویتها معمولاً بر اساس نوع آسیبپذیری هدف به دستههای مختلفی تقسیم میشوند، مانند حملات اجرای کد از راه دور (RCE)، افزایش سطح دسترسی (Privilege Escalation) یا نشت اطلاعات (Information Disclosure). برخی از اکسپلویتها تنها در شرایط خاص و با تعامل کاربر فعال میشوند، در حالی که برخی دیگر میتوانند بهصورت خودکار در برابر سیستمهای آسیبپذیر اجرا شوند.

انواع اکسپلویتها

-

بر اساس نوع آسیبپذیری

اکسپلویت نرمافزاری (Software Exploit)

این نوع اکسپلویت از آسیبپذیریهای موجود در نرمافزارها مانند سیستمعاملها، برنامههای کاربردی یا سرویسهای تحت شبکه سوءاستفاده میکند. بهعنوان مثال، نقصهای امنیتی در مرورگرهای وب، پایگاههای داده و برنامههای ایمیل میتوانند زمینهساز حملات اکسپلویت شوند. مهاجمان معمولاً این ضعفها را برای اجرای کدهای مخرب یا دور زدن مکانیزمهای امنیتی مورد استفاده قرار میدهند.

اکسپلویت سختافزاری (Hardware Exploit)

این نوع اکسپلویت، آسیبپذیریهای موجود در سختافزارها مانند پردازندهها، چیپستهای امنیتی یا فریمور دستگاهها را هدف قرار میدهد. نمونههایی از این نوع حملات شامل حملات Meltdown و Spectre است که به مهاجمان امکان میدهند از طریق نقصهای پردازنده، به دادههای حساس در حافظه سیستم دسترسی پیدا کنند. این نوع اکسپلویتها معمولاً پیچیدهتر هستند و برای اجرای آنها نیاز به دانش عمیقتری در زمینه معماری سختافزار است.

-

بر اساس هدف

اکسپلویت محلی (Local Exploit)

اکسپلویتهای محلی زمانی استفاده میشوند که مهاجم از قبل دسترسی محدودی به سیستم هدف دارد و قصد دارد سطح دسترسی خود را افزایش دهد. برای مثال، یک هکر ممکن است از یک آسیبپذیری در سیستمعامل برای ارتقای سطح دسترسی از کاربر عادی به مدیر (Administrator) استفاده کند. این نوع اکسپلویت معمولاً در حملات Privilege Escalation به کار میرود.

اکسپلویت راه دور (Remote Exploit)

این نوع اکسپلویت به مهاجم اجازه میدهد تا بدون نیاز به دسترسی اولیه، از طریق اینترنت یا شبکه محلی به سیستم هدف نفوذ کند. اکسپلویتهای راه دور معمولاً در سرویسهای تحت شبکه مانند سرورهای وب، پایگاههای داده یا نرمافزارهای پیامرسان اجرا میشوند. بهعنوان مثال، یک نقص امنیتی در یک وبسرور میتواند به هکر اجازه دهد کد مخربی را از راه دور اجرا کند و کنترل سیستم را در دست بگیرد.

-

بر اساس روش اجرا

اکسپلویت روز صفر (Zero-Day Exploit)

اکسپلویت روز صفر به حملهای گفته میشود که از یک آسیبپذیری ناشناخته در نرمافزار یا سختافزار استفاده میکند، قبل از اینکه توسعهدهندگان بتوانند برای آن وصله امنیتی ارائه دهند. این نوع حملات بسیار خطرناک هستند زیرا دفاع در برابر آنها دشوار است و معمولاً توسط هکرهای دولتی، گروههای تهدید پیشرفته (APT) یا مجرمان سایبری مورد استفاده قرار میگیرند.

اکسپلویت مبتنی بر شبکه (Network Exploit)

این نوع اکسپلویت از ضعفهای موجود در پروتکلهای ارتباطی یا سرویسهای شبکه سوءاستفاده میکند. بهعنوان مثال، حمله Man-in-the-Middle (MITM) و حملات DDoS مبتنی بر ضعفهای پروتکلی در این دسته قرار میگیرند. مهاجمان با استفاده از این نوع اکسپلویتها میتوانند ارتباطات شبکه را شنود کنند، دادهها را تغییر دهند یا سرویسها را از کار بیندازند.

اکسپلویت مبتنی بر مرورگر (Browser Exploit)

این نوع اکسپلویت از آسیبپذیریهای موجود در مرورگرهای وب یا افزونههای آنها سوءاستفاده میکند. معمولاً مهاجمان کاربران را فریب میدهند تا از طریق وبسایتهای آلوده یا تبلیغات مخرب، بدافزارها را دانلود کرده و اجرا کنند. حملات Drive-By Download یکی از نمونههای رایج این نوع اکسپلویت هستند که در آن کاربر بدون اطلاع، قربانی یک کد مخرب در وبسایت آلوده میشود.

مراحل اجرای یک اکسپلویت

-

کشف آسیبپذیری:

اولین مرحله در اجرای یک اکسپلویت، شناسایی یک ضعف امنیتی در نرمافزار، سختافزار یا پروتکلهای ارتباطی است. این آسیبپذیریها ممکن است از طریق تحلیل کد، بررسی تغییرات نسخههای نرمافزار، مهندسی معکوس یا ابزارهای اسکن امنیتی شناسایی شوند. هکرها و محققان امنیتی معمولاًCVE ها برای یافتن نقصهای شناختهشده استفاده میکنند.

-

توسعه کد اکسپلویت:

پس از شناسایی آسیبپذیری، مهاجم کدی را توسعه میدهد که بتواند از این ضعف سوءاستفاده کند. این کد معمولاً شامل دستورات مخربی است که باعث اجرای غیرمجاز فرامین، افزایش سطح دسترسی یا ایجاد دسترسی از راه دور میشود. برخی از اکسپلویتها در ابزارهای عمومی مانند Metasploit Framework پیادهسازی میشوند که به مهاجمان امکان استفاده آسان از آنها را میدهد.

-

تست و بهرهبرداری از آسیبپذیری:

قبل از اجرای حمله واقعی، هکرها اکسپلویت خود را در یک محیط آزمایشی یا ماشین مجازی تست میکنند تا مطمئن شوند که کد به درستی کار میکند و سیستم هدف را به کنترل درمیآورد. در این مرحله مهاجم ممکن است کد را بهینهسازی کند تا کارایی آن افزایش یابد یا تشخیص آن توسط سیستمهای امنیتی دشوارتر شود.

-

اجرای حمله و دستیابی به کنترل سیستم:

در مرحله نهایی، مهاجم کد اکسپلویت را روی سیستم هدف اجرا میکند تا کنترل آن را به دست گیرد. این حمله میتواند منجر به سرقت اطلاعات، نصب بدافزار، اجرای دستورات مخرب یا ایجاد یک دربپشتی(BackDoor) برای دسترسیهای آینده شود. در برخی موارد، هکرها از این مرحله برای گسترش نفوذ خود در شبکه و اجرای حملات پیشرفتهتر مانند Lateral Movement استفاده میکنند.

مثالهایی از اکسپلویتهای معروف

-

EternalBlue (حمله به ویندوز و استفاده در WannaCry)

اکسپلویت EternalBlue که توسط آژانس امنیت ملی آمریکا (NSA) کشف و بعدها توسط گروه هکری Shadow Brokers افشا شد، یک آسیبپذیری بحرانی در پروتکلSMB در سیستمعاملهای ویندوز بود. این اکسپلویت به مهاجمان اجازه میداد تا بدون نیاز به احراز هویت، کدهای مخرب را روی سیستمهای هدف اجرا کنند. در سال ۲۰۱۷ باجافزار WannaCry از این آسیبپذیری برای گسترش خود در سراسر جهان استفاده کرد و هزاران سیستم را آلوده کرد، که منجر به خسارات مالی و عملیاتی گستردهای شد.

-

Heartbleed (آسیبپذیری در OpenSSL)

آسیبپذیری Heartbleed یک نقص امنیتی در کتابخانه رمزنگاری OpenSSL بود که در سال ۲۰۱۴ کشف شد. این اکسپلویت به مهاجمان امکان میداد تا دادههای حساس ذخیرهشده در حافظه سرور، مانند نامهای کاربری، گذرواژهها و کلیدهای رمزنگاری را بدون شناسایی سرقت کنند. مشکل از عملکرد نادرست در قابلیت Heartbeat در TLS/SSL ناشی میشد که به مهاجمان اجازه میداد بخشهایی از حافظه سرور را بدون احراز هویت بازیابی کنند. این آسیبپذیری امنیت میلیونها وبسایت و سرویس آنلاین را به خطر انداخت.

-

Shellshock (حمله به Bash در سیستمهای لینوکسی)

Shellshock یک آسیبپذیری خطرناک در Bash شِل پیشفرض بسیاری از سیستمهای لینوکسی و یونیکسی، بود که در سال ۲۰۱۴ کشف شد. این اکسپلویت به مهاجمان اجازه میداد تا از طریق متغیرهای محیطی، کدهای مخرب را روی سرورهای آسیبپذیر اجرا کنند. از آنجا که Bash در بسیاری از سرویسها، اسکریپتها و حتی دستگاههای اینترنت اشیا (IoT) مورد استفاده قرار میگیرد، این آسیبپذیری بهسرعت به یکی از مهمترین تهدیدات سایبری تبدیل شد و مهاجمان توانستند از آن برای اجرای دستورات از راه دور و گسترش بدافزار استفاده کنند.

اکسپلویت نویسی چیست؟

اکسپلویت نویسی به فرآیند طراحی و توسعه کدهایی گفته میشود که از آسیبپذیریهای نرمافزاری یا سختافزاری سوءاستفاده میکنند. هدف از این کار معمولاً نفوذ به سیستمها، اجرای کدهای مخرب، دسترسی غیرمجاز به دادهها یا تغییر رفتار یک برنامه است. مهاجمان و پژوهشگران امنیتی از تکنیکهای مختلفی برای نوشتن اکسپلویت استفاده میکنند که بسته به نوع آسیبپذیری و هدف موردنظر متفاوت است. در ادامه برخی از رایجترین روشها و تکنیکهای اکسپلویت نویسی بررسی شدهاند.

روشهای Exploit نویسی

-

بافر اورفلو (Buffer Overflow)

بافر اورفلو یکی از پرکاربردترین تکنیکهای اکسپلویتنویسی است. در این روش، مقدار دادهای بیش از ظرفیت بافر تعریفشده در برنامه، بهعمد به آن ارسال میشود. این امر باعث نوشته شدن دادهها در فضای حافظهای دیگر و در نهایت تغییر جریان اجرای برنامه میشود. اگر مهاجم بتواند مقادیر مناسب را در بخشهایی از حافظه که روی اجرای برنامه تأثیر دارند قرار دهد، میتواند کد دلخواه خود را اجرا کند.

-

Heap Spraying

Heap Spraying یکی از تکنیکهای مدرن اکسپلویتنویسی است که در آن مهاجم با تزریق حجم زیادی از دادههای خاص به حافظه هیپ، تلاش میکند تا محل اجرای کد مخرب خود را پیشبینیپذیر کند. این روش معمولاً در کنار آسیبپذیریهای دیگر مانند بافر اورفلو استفاده میشود تا مهاجم بتواند کنترل اجرای برنامه را به دست بگیرد.

-

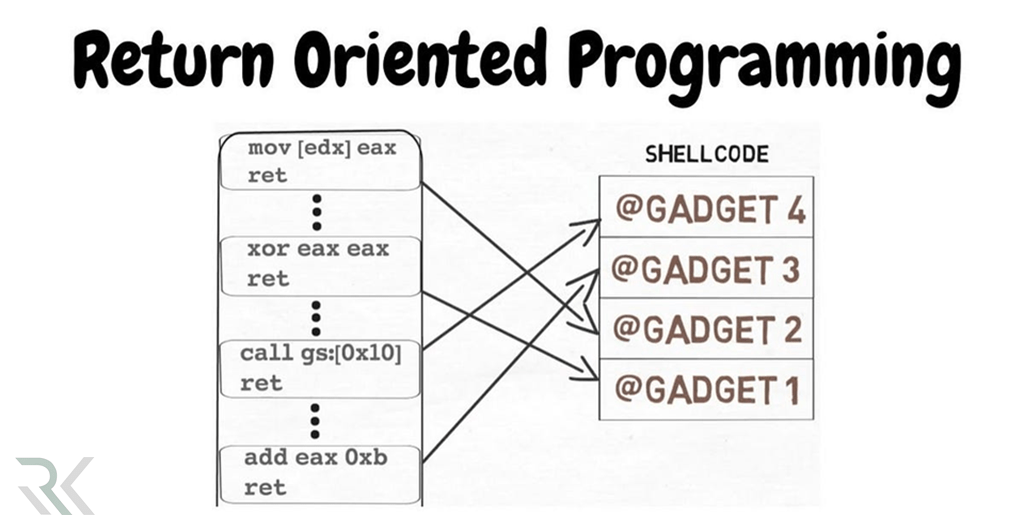

برنامهنویسی بازگشتی (Return-Oriented Programming – ROP)

برنامهنویسی بازگشتی (ROP) تکنیکی است که در آن مهاجم از قطعات کوچکی از کدهای اجرایی موجود در حافظه بهره میبرد تا بدون نیاز به اجرای کد جدید، کنترل اجرای برنامه را در دست بگیرد. این تکنیک بهخصوص در محیطهایی که اجرای کدهای جدید محدود شده است، مانند سیستمهای دارای مکانیزمهای امنیتی پیشرفته، بسیار کاربرد دارد.

-

تزریق کد (Code Injection)

در حمله تزریق کد، مهاجم یک قطعه کد مخرب را به برنامه هدف ارسال کرده و اجرا میکند. این نوع حمله میتواند برای تغییر عملکرد نرمافزار، دزدیدن اطلاعات حساس یا اجرای کدهای مخرب روی سیستم موردنظر استفاده شود. تزریق کد معمولاً از طریق ورودیهای ناامن در برنامههایی که به درستی از دادههای ورودی کاربر محافظت نمیکنند، انجام میشود.

حمله تزریق کد چیست و چه انواعی دارد؟

-

Man-in-the-Middle – MITM

حمله مرد میانی (MITM) زمانی رخ میدهد که مهاجم به طور مخفیانه بین ارتباط دو طرف قرار میگیرد و تمام ارتباطات را مشاهده، تغییر یا حتی دزدیده میکند. در این روش، مهاجم میتواند اطلاعاتی مانند نام کاربری، رمز عبور و دادههای حساس دیگر را سرقت کرده یا تغییر دهد. این حمله معمولاً در شبکههای ناامن مانند وایفایهای عمومی اتفاق میافتد.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

-

Command Injection

در این نوع حمله، مهاجم از طریق ورودیهای آسیبپذیر، دستورات سیستمعامل را اجرا میکند. این حمله معمولاً در نرمافزارهایی که ورودی کاربر را بدون بررسی مناسب به دستورات سیستمعامل ارسال میکنند، رخ میدهد. با موفقیتآمیز بودن این حمله، مهاجم میتواند کنترل کامل سیستم را به دست بگیرد.

حمله تزریق کامند چیست؟ برسی حملات Command Injection

-

Reverse Path Traversal

در این حمله مهاجم تلاش میکند به فایلها و پوشههای حساس سرور که معمولاً برای کاربران عادی قابلدسترسی نیستند، دسترسی پیدا کند. این روش معمولاً در سیستمهای مدیریت فایل یا وبسایتهایی که به درستی از مکانیزمهای بررسی مسیر فایل استفاده نمیکنند، مشاهده میشود. هدف اصلی این حمله دستیابی به اطلاعات حیاتی، تغییر یا حذف فایلهای مهم و در برخی موارد کنترل کامل سرور است.

چگونه با اکسپلویتها مقابله کنیم؟

بهروزرسانی مداوم نرمافزارها و سیستمعامل

یکی از مهمترین راههای جلوگیری از اکسپلویتها، بهروزرسانی مرتب نرمافزارها، سیستمعامل و برنامههای کاربردی است. توسعهدهندگان به طور مداوم آسیبپذیریهای شناساییشده را اصلاح کرده و وصلههای امنیتی (Security Patches) منتشر میکنند. عدم بروزرسانی سیستمها میتواند مهاجمان را قادر سازد تا از آسیبپذیریهای شناختهشده سوءاستفاده کنند.

استفاده از آنتیویروس و سیستمهای تشخیص تهدید

برنامههای امنیتی مانند آنتیویروسها، فایروالها و سیستمهای تشخیص و جلوگیری از نفوذ (IDS/IPS) میتوانند تهدیدات را شناسایی کرده و از اجرای کدهای مخرب جلوگیری کنند. این ابزارها از تکنیکهای مختلفی مانند تحلیل رفتاری، تشخیص امضای بدافزارها و یادگیری ماشین برای شناسایی حملات استفاده میکنند.

کاهش سطح دسترسی کاربران و اصل حداقل دسترسی (POLP)

اصل حداقل دسترسی (Principle of Least Privilege – POLP) ایجاب میکند که کاربران و برنامهها فقط به میزان حداقلی از دسترسی که برای انجام وظایفشان لازم است، مجهز باشند. اجرای این اصل، خطر سوءاستفاده از اکسپلویتها را کاهش داده و از گسترش حملات درون شبکه جلوگیری میکند.

فعالسازی مکانیزمهای امنیتی مانند ASLR و DEP

سیستمعاملهای مدرن مکانیزمهای امنیتی مانند ASLR (Address Space Layout Randomization) و DEP (Data Execution Prevention) را ارائه میدهند که میتوانند بسیاری از اکسپلویتها را خنثی کنند. ASLR آدرسهای حافظه را تصادفی میکند تا بهرهبرداری از آسیبپذیریهای حافظه دشوار شود و DEP از اجرای کدهای مخرب در بخشهای خاصی از حافظه جلوگیری میکند.

آگاهیبخشی و آموزش کاربران

حملات بسیاری، مانند فیشینگ از طریق خطاهای انسانی موفق میشوند. آموزش کاربران درباره روشهای مهندسی اجتماعی، نحوه شناسایی لینکها و فایلهای مشکوک و رعایت اصول امنیتی میتواند از بسیاری از حملات جلوگیری کند.

ایمنسازی تنظیمات شبکه و سرویسها

استفاده از فایروالهای قوی، مسدود کردن پورتهای غیرضروری، غیرفعال کردن سرویسهای ناامن و اجرای سیاستهای سختگیرانه روی دسترسیهای راه دور میتواند خطر بهرهبرداری از آسیبپذیریهای شبکه را کاهش دهد.

ارزیابی امنیتی و تست نفوذ دورهای

انجام تست نفوذ (Penetration Testing) و ارزیابیهای امنیتی منظم میتواند به شناسایی و رفع آسیبپذیریها قبل از سوءاستفاده مهاجمان کمک کند. ابزارهایی مانند Metasploit، Burp Suite و Nmap میتوانند برای ارزیابی امنیت سیستمها و شبکهها مورد استفاده قرار گیرند.

جمعبندی…

اکسپلویتها یکی از تهدیدات جدی در دنیای امنیت سایبری هستند که مهاجمان با استفاده از آنها از آسیبپذیریهای نرمافزاری و سختافزاری سوءاستفاده میکنند. از حملات معروفی مانند EternalBlue، Heartbleed و Shellshock گرفته تا تکنیکهای پیشرفتهای مانند بافر اورفلو، تزریق SQL و برنامهنویسی بازگشتی (ROP)، همگی نشاندهنده اهمیت شناسایی و مقابله با این تهدیدات هستند. بهترین راهکار برای محافظت در برابر اکسپلویتها، بهروزرسانی منظم نرمافزارها، استفاده از مکانیزمهای امنیتی قوی، انجام تست نفوذ و رعایت اصول امنیت سایبری است.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *