شکار تهدید یا Threat Hunting چیست و چگونه به امنیت سایبری بهبود می بخشد؟

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها گفته میشود. این فرآیند فعال و پیشگیرانه به سازمانها کمک میکند تا تهدیدات پیچیده و پیشرفتهای که ممکن است توسط سیستمهای امنیتی سنتی شناسایی نشوند، شناسایی و خنثی کنند. با توجه به پیچیدگی حملات سایبری و سرعت پیشرفت آنها، شکار تهدید به یک جزء اساسی در استراتژیهای امنیتی مدرن تبدیل شده است تا از دادهها و منابع سازمان در برابر آسیبهای احتمالی محافظت شود.

شکار تهدید چیست؟

شکار تهدید (Threat Hunting) به فرایند فعال شناسایی و مقابله با تهدیدات امنیتی ناشناخته در یک شبکه یا سیستم گفته میشود. برخلاف روشهای سنتی امنیتی که بیشتر به شناسایی تهدیدات بعد از وقوع آنها میپردازند، شکار تهدید یک رویکرد پیشگیرانه است که به متخصصان امنیتی این امکان را میدهد تا بهطور مداوم در جستجوی نشانههایی از فعالیتهای مشکوک و تهدیدات پنهان باشند. در این فرایند دادهها و شواهد مختلف از سیستمها و شبکهها بهطور دقیق بررسی میشوند تا احتمال وجود تهدیدات جدید کشف شود.

شکار تهدید با استفاده از ابزارهای پیشرفته تحلیل داده و هوش مصنوعی، به امنیت شبکه کمک میکند تا تهدیدات پیچیده مانند حملات APT (Advanced Persistent Threat) و بدافزارهایی که توسط سیستمهای دفاعی معمولی شناسایی نمیشوند، شناسایی شوند. متخصصان امنیتی با انجام جستجوهای فعال و جمعآوری اطلاعات از منابع مختلف، میتوانند الگوهای مشکوک را شبیهسازی کرده و اقداماتی برای مقابله با این تهدیدات قبل از وقوع آسیبهای جدی انجام دهند.

چرا Threat Hunting اهمیت دارد؟

Threat Hunting اهمیت زیادی در دنیای امروز دارد زیرا تهدیدات سایبری بهطور مداوم پیچیدهتر و پیشرفتهتر میشوند. در حالی که بسیاری از ابزارهای امنیتی قادر به شناسایی تهدیدات شناختهشده هستند، تهدیدات جدید پیچیده و پنهان ممکن است از سیستمهای دفاعی عبور کنند. شکار تهدید به متخصصان امنیتی این امکان را میدهد تا بهطور فعال به جستجوی تهدیدات ناشناخته بپردازند و پیش از آنکه تهدیدات به حملات گسترده تبدیل شوند، آنها را شناسایی و از بین ببرند. این رویکرد پیشگیرانه میتواند آسیبهای مالی و اطلاعاتی را بهطور قابلملاحظهای کاهش دهد و به حفاظت از سازمانها در برابر حملات پیچیده کمک کند.

تفاوت Threat Hunting با سیستمهای امنیتی دیگر

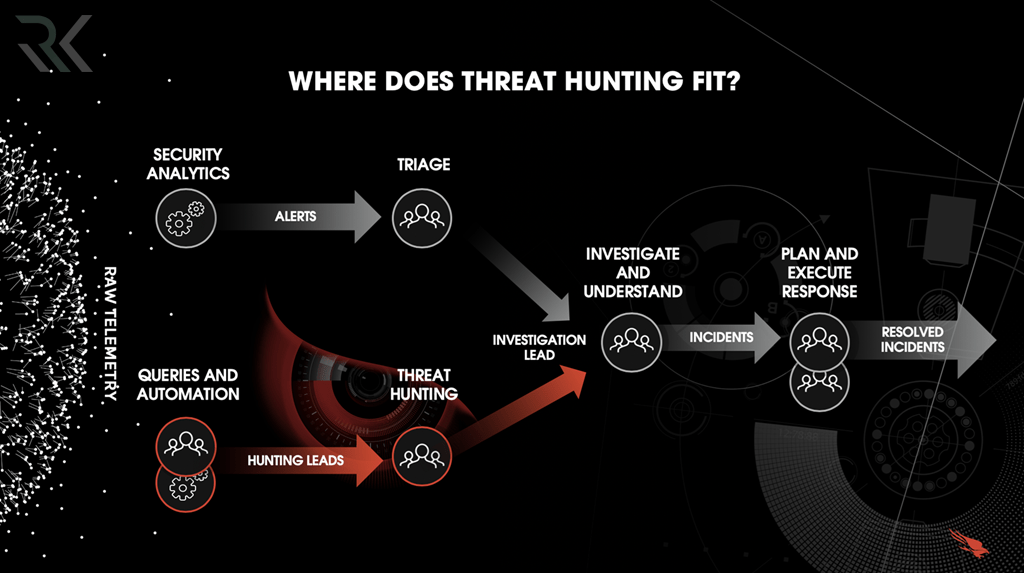

Threat Hunting و سایر سیستمهای امنیتی، هرکدام روشها و رویکردهای خاص خود را در مقابله با تهدیدات دارند. سیستمهای امنیتی مانند IDS (سیستم شناسایی نفوذ)، IPS (سیستم جلوگیری از نفوذ) و SIEM (مدیریت اطلاعات و رویدادهای امنیتی) عمدتاً بر شناسایی و پاسخ به تهدیدات شناختهشده تمرکز دارند. این سیستمها معمولاً بهطور خودکار به جستجو و شناسایی رفتارهای مشکوک میپردازند و با استفاده از قواعد پیشتعریفشده و دادههای تاریخی به شناسایی تهدیدات میپردازند. اگرچه این سیستمها میتوانند تهدیدات معمول و شناختهشده را شناسایی کنند، اما توانایی مقابله با تهدیدات جدید و پیچیدهای که تاکنون شناسایی نشدهاند محدود است.

در مقابل Threat Hunting یک رویکرد پیشگیرانه است که توسط متخصصان امنیتی انجام میشود و با هدف شناسایی تهدیدات جدید و پیچیده که ممکن است از سیستمهای امنیتی سنتی عبور کنند، انجام میشود. در این روش متخصصان بهطور فعال در جستجوی نشانههای حملات پیشرفته و رفتارهای مشکوک در شبکه میپردازند و به دنبال تهدیداتی هستند که هنوز شناسایی نشدهاند. شکار تهدید بهعنوان یک فرآیند دستی و مبتنی بر تحلیل دادهها شناخته میشود که از بررسی دقیق فعالیتهای شبکه و سیستمها برای شناسایی حملات قبل از وقوع استفاده میکند.

Threat Hunting |

IDS |

IPS |

SIEM |

|

|---|---|---|---|---|

|

رویکرد |

پیشگیرانه و فعال |

شناسایی حملات شناختهشده |

جلوگیری از حملات شناختهشده |

جمعآوری و تجزیه و تحلیل دادههای امنیتی |

|

تمرکز |

شناسایی تهدیدات جدید و پیچیده |

شناسایی تهدیدات شناختهشده |

جلوگیری از تهدیدات شناختهشده |

تجزیه و تحلیل و گزارش رویدادهای امنیتی |

|

روش تحلیل |

دستی و مبتنی بر تحلیل انسانی |

خودکار و مبتنی بر قواعد پیشتعریفشده |

خودکار و مبتنی بر قواعد پیشتعریفشده |

خودکار و مبتنی بر الگوریتمها و قواعد |

|

کاربرد |

شناسایی تهدیدات ناشناخته و پیشرفته |

شناسایی تهدیدات موجود و شناختهشده |

جلوگیری از تهدیدات موجود و شناختهشده |

نظارت و مدیریت رویدادهای امنیتی در شبکه |

|

زمان واکنش |

بلندمدت و مستمر |

در زمان واقعی |

در زمان واقعی |

در زمان واقعی و پس از وقوع |

|

پیچیدگی سیستم |

بالا، نیازمند مهارت و تحلیل عمیق |

نسبتاً ساده |

پیچیده، نیازمند پیکربندی و مدیریت دقیق |

پیچیده، نیازمند پیکربندی و مدیریت دادهها |

بررسی مراحل انجام شکار تهدید

فرضیهسازی

اولین مرحله از شکار تهدید، فرضیهسازی است. در این مرحله شکارچی تهدید بر اساس تحلیل اطلاعات موجود، الگوهای رفتاری غیرعادی و آسیبپذیریهای شناختهشده، فرضیههایی را برای شناسایی تهدیدات احتمالی میسازد. این فرضیهها میتوانند از گزارشات تهدید، مشاهدات قبلی یا رفتارهای مشکوک استخراج شوند و هدف اصلی آن پیشبینی تهدیدات و حملات پنهان است.

جمعآوری دادهها

پس از ایجاد فرضیهها، شکارچیان تهدید باید دادههای مربوط به شبکه، سیستمها و ترافیک را جمعآوری کنند تا فرضیهها را آزمایش کرده و تهدیدات را شناسایی کنند. این دادهها شامل لاگهای سیستم، ترافیک شبکه و اطلاعات سیستمهای مختلف مانند سختافزار و نرمافزارهای فعال میباشند. جمعآوری دادهها باید بهطور گسترده و دقیق انجام شود تا هیچ تهدیدی از دست نرود.

تحلیل و شناسایی

دادههای جمعآوریشده بهدقت تجزیهوتحلیل میشوند تا رفتارهای غیرعادی و نشانههای نفوذ شناسایی شوند. ابزارهایی مانند SIEM و UBA برای شناسایی الگوهای مشکوک و بررسی فعالیتهای غیرطبیعی در شبکه و سیستمها بهکار میروند. این تحلیل میتواند شامل بررسی لاگها، ترافیک شبکه و رفتارهای مشکوک باشد.

پاسخ و واکنش

در صورتی که تهدیدی شناسایی شود، تیم امنیتی باید به سرعت واکنش نشان دهد. اقدامات مقابلهای میتواند شامل ایزوله کردن سیستمهای آلوده، مسدود کردن ترافیک مخرب، حذف بدافزارها و اصلاح آسیبپذیریها باشد. هدف اصلی در این مرحله، محدود کردن دامنه تهدید و جلوگیری از گسترش آن به سایر بخشهای سیستم است.

مستندسازی و بهبود فرآیند

پس از مقابله با تهدید، مرحله مستندسازی آغاز میشود. در این مرحله، تیم امنیتی باید تمامی مراحل انجامشده، از جمله شناسایی تهدید، پاسخها و اقدامات اتخاذ شده را ثبت و مستند کند. این اطلاعات میتوانند به بهبود فرآیندهای امنیتی و استراتژیهای شکار تهدید در آینده کمک کنند.

بهروزرسانی تهدیدات

آخرین مرحله از فرآیند شکار تهدید، بهروزرسانی اطلاعات تهدیدات است. پس از شناسایی و مقابله با تهدیدات، این اطلاعات به پایگاه دادههای تهدیدات افزوده میشود تا در آینده برای شناسایی تهدیدات مشابه مورد استفاده قرار گیرند. این اطلاعات به سازمانها کمک میکند که با تهدیدات نوظهور بهتر مقابله کنند و روند شکار تهدیدات خود را بهبود بخشند.

مزایا و معایب Threat Hunting

مزایا |

معایب |

|---|---|

|

شناسایی تهدیدات پنهان و پیشرفته |

نیاز به منابع و زمان زیاد |

|

افزایش قابلیت پاسخ سریع به تهدیدات |

نیاز به تخصص بالا |

|

بهبود امنیت شبکه و سیستمها |

ممکن است در صورت عدم موفقیت، هزینهبر باشد |

|

تقویت فرهنگ امنیتی در سازمان |

بهروزرسانی مداوم دانش و ابزارهای مورد استفاده |

|

بهروزرسانی مستمر اطلاعات تهدید |

_ |

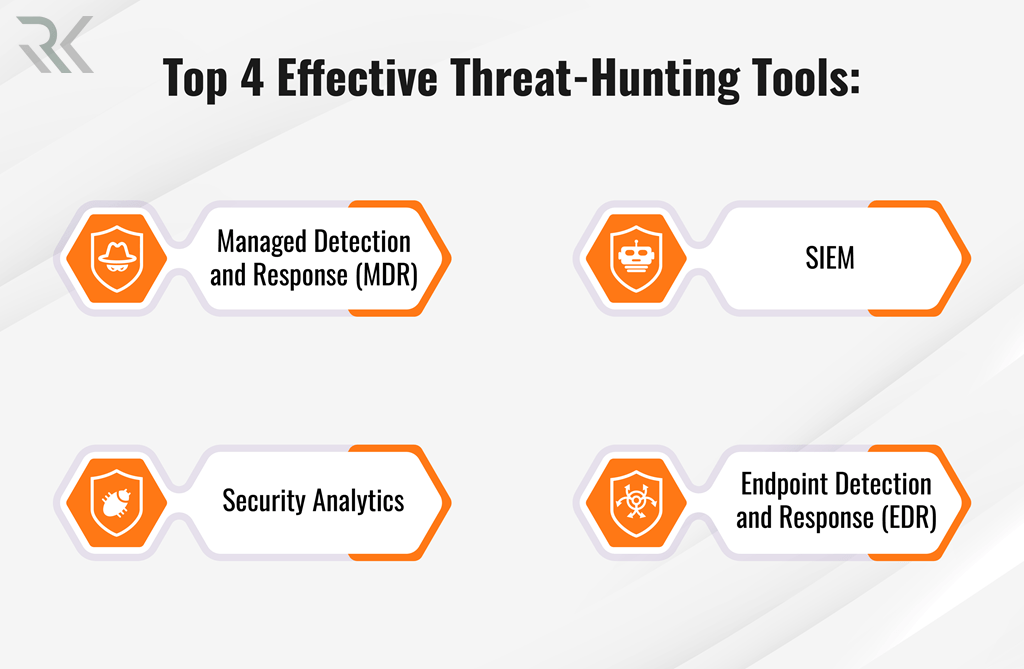

ابزارهای مورد استفاده در Threat Hunting

SIEM

ابزارهای SIEM برای جمعآوری، تجزیهوتحلیل و مدیریت اطلاعات امنیتی و رویدادهای شبکه به کار میروند. این ابزارها به شکارچیان تهدید کمک میکنند تا دادهها را از منابع مختلف مانند سرورها، دستگاهها، و شبکهها جمعآوری کرده و بهطور متمرکز آنها را بررسی کنند. با تحلیل لاگها و رویدادها، میتوان به شناسایی الگوهای مشکوک و رفتارهای غیرمعمول پرداخت.

SIEM چیست و چگونه از کسب و کار ما مراقبت میکند؟

EDR (Endpoint Detection and Response)

ابزارهای EDR برای شناسایی و پاسخ به تهدیدات در سطح نقطه پایانی (Endpoint) طراحی شدهاند. این ابزارها به شکارچیان تهدید این امکان را میدهند که فعالیتهای مشکوک را بر روی دستگاههای نهایی مانند کامپیوترها و موبایلها شناسایی کنند. آنها میتوانند به شناسایی بدافزارها، نرمافزارهای غیرمجاز، و حملات داخلی کمک کنند.

راهکار EDR چیست؟ تشخیص و پاسخ دهی به نقطه پایانی چگونه انجام می شود؟

NTA (Network Traffic Analysis)

ابزارهای NTA به تحلیل ترافیک شبکه میپردازند و از آنها برای شناسایی تهدیدات بر اساس رفتار شبکه استفاده میشود. این ابزارها قادرند الگوهای ترافیک غیرمعمول مانند درخواستهای مکرر از یک منبع خاص یا ترافیک مخرب را شناسایی کرده و در نتیجه، تهدیدات پنهان را پیدا کنند.

Threat Intelligence Platforms (TIP)

پلتفرمهای TIP اطلاعات تهدید را از منابع مختلف مانند تهدیدات شناختهشده، دادههای خام تهدید، و نشانههای مشکوک جمعآوری میکنند. این پلتفرمها به شکارچیان تهدید کمک میکنند تا دادهها و اطلاعات امنیتی را با یکدیگر ترکیب کرده و پیشبینی تهدیدات احتمالی را انجام دهند.

Behavioral Analytics Tools

این ابزارها برای شناسایی رفتارهای غیرمعمول یا مشکوک در داخل شبکه و سیستمها بهکار میروند. آنها از الگوریتمهای یادگیری ماشین و تحلیلهای پیشرفته استفاده میکنند تا فعالیتهای مشکوک یا بهطور غیرمعمول تکرار شونده را شناسایی کرده و به شکارچیان تهدید اطلاع دهند.

Automated Malware Analysis Tools

ابزارهای تحلیل خودکار بدافزار به شکارچیان تهدید کمک میکنند تا بدافزارها و برنامههای مخرب را تحلیل کرده و رفتار آنها را شبیهسازی کنند. این ابزارها به صورت خودکار کدهای مخرب را شناسایی کرده و الگوهای رفتاری آنها را ثبت میکنند تا از بروز تهدیدات مشابه در آینده جلوگیری شود.

جمعبندی…

شکار تهدید (Threat Hunting) یک رویکرد فعال در امنیت سایبری است که به سازمانها کمک میکند تهدیدات پنهان و پیچیدهای را شناسایی و خنثی کنند که توسط ابزارهای خودکار شناسایی نمیشوند. این فرایند با استفاده از مراحل مشخصی مانند فرضیهسازی، جمعآوری دادهها، تحلیل و شناسایی تهدیدات، و واکنش به تهدیدات انجام میشود.

ابزارهای مختلفی مانند SIEM، EDR و NTA در این فرایند به کار میروند تا به شکارچیان تهدید کمک کنند تا تهدیدات را بهطور مؤثر شناسایی کرده و اقدامات پیشگیرانه و اصلاحی لازم را اتخاذ کنند. به رغم مزایای بسیاری که این رویکرد دارد، نیازمند تخصص و منابع کافی است و در صورتی که به درستی اجرا نشود، ممکن است با چالشهایی همراه باشد.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *