NTLM چیست؟ معرفی ضعف های پروتکل احراز هویت NTLM

سیستم احراز هویت NTLM (NT LAN Manager) یکی از پروتکلهای امنیتی قدیمی است که توسط مایکروسافت برای احراز هویت کاربران در شبکههای ویندوز توسعه یافته است. این سیستم بهویژه در محیطهای قدیمی و بدون دسترسی به پروتکلهای پیشرفتهتر مانند Kerberos کاربرد داشته و همچنان در برخی شبکهها مورد استفاده قرار میگیرد. با این حال، محدودیتهای امنیتی NTLM و آسیبپذیریهای آن، بهویژه در برابر حملاتی مانند Pass-the-Hash باعث شده است که متخصصان امنیت شبکه اهمیت بیشتری به شناخت و مدیریت صحیح این پروتکل بدهند.

NTLM چیست؟

NTLM (NT LAN Manager) یک پروتکل احراز هویت است که توسط مایکروسافت برای احراز هویت کاربران در شبکههای ویندوز توسعه یافته است. این پروتکل در دهه 1990 معرفی شد و به عنوان یک جایگزین برای سیستمهای احراز هویت اولیه، در نسخههای قدیمیتر ویندوز مورد استفاده قرار گرفت. NTLM از یک مکانیزم چالش-پاسخ (Challenge-Response) برای احراز هویت استفاده میکند که شامل تأیید هویت کاربر بر اساس هش رمز عبور است، بدون اینکه رمز عبور واقعی در طول شبکه منتقل شود.

این پروتکل اگرچه در زمان خود پیشرفته بود، اما با ظهور فناوریهای جدیدتر مانند پروتکل Kerberos جایگاه خود را بهتدریج از دست داد. با این حال NTLM هنوز در برخی سناریوها مانند احراز هویت در محیطهای ترکیبی یا ارتباطات بین برنامههای قدیمی به کار گرفته میشود. محدودیتهای امنیتی NTLM از جمله آسیبپذیری در برابر حملاتی مانند Pass-the-Hash این پروتکل را به هدفی برای مهاجمان تبدیل کرده است. به همین دلیل، شناخت ساختار و نحوه عملکرد NTLM برای متخصصان امنیت شبکه از اهمیت بالایی برخوردار است.

تاریخچه NTLM

پروتکل NTLM در اوایل دهه 1990 توسط مایکروسافت بهعنوان بخشی از مجموعه ابزارهای امنیتی ویندوز معرفی شد. این پروتکل بهعنوان جایگزینی برای پروتکلهای احراز هویت قدیمیتر مانند LAN Manager (LM) طراحی شد که دارای ضعفهای امنیتی جدی بودند. NTLM با ارائه یک مکانیزم چالش-پاسخ برای تأیید هویت کاربران، امنیت بیشتری نسبت به LM فراهم میکرد. در آن زمان NTLM بهعنوان بخش کلیدی سیستمعاملهای ویندوز NT نقش مهمی در تسهیل احراز هویت کاربران در شبکههای مبتنی بر ویندوز داشت.

با پیشرفت فناوری و نیاز به امنیت بیشتر در شبکهها، مایکروسافت در اوایل دهه 2000 پروتکل Kerberos را بهعنوان بخشی از Active Directory معرفی کرد. Kerberos به دلیل طراحی مدرنتر و امنیت بالاتر، به پروتکل اصلی احراز هویت در سیستمهای ویندوز تبدیل شد. با این حال NTLM همچنان بهعنوان یک راهحل پشتیبانی در سناریوهایی که Kerberos قابل استفاده نیست (مانند ارتباط با برنامهها یا دستگاههای قدیمی) باقی ماند. اگرچه امروزه NTLM بهطور گسترده منسوخ شده است، اما در برخی از زیرساختهای قدیمی یا محیطهای خاص همچنان استفاده میشود و به همین دلیل آشنایی با تاریخچه و نقاط ضعف آن برای متخصصان امنیت اهمیت دارد.

NTLM چگونه کار میکند؟

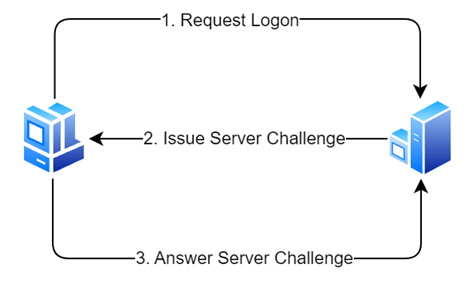

پروتکل NTLM برای احراز هویت از یک مکانیزم چالش-پاسخ استفاده میکند که در سه مرحله اصلی انجام میشود:

ایجاد ارتباط اولیه

فرآیند احراز هویت NTLM با ارسال درخواست کاربر به سرور آغاز میشود. در این مرحله کلاینت نام کاربری و اطلاعات اولیه را برای سرور ارسال میکند تا ارتباط احراز هویت برقرار شود. این ارتباط اولیه فاقد اطلاعات حساس مانند رمز عبور است.

ارسال چالش از طرف سرور

پس از دریافت درخواست کلاینت، سرور یک عدد تصادفی به نام چالش ایجاد کرده و آن را به کلاینت ارسال میکند. این چالش بهمنظور جلوگیری از حملات بازپخش (Replay Attacks) طراحی شده است و نقش کلیدی در فرآیند احراز هویت ایفا میکند.

پاسخ کلاینت و تأیید هویت

کلاینت، چالش دریافتی را با استفاده از رمز عبور هششده کاربر پردازش کرده و نتیجه را بهعنوان پاسخ به سرور ارسال میکند. سرور این پاسخ را با هش ذخیرهشده در پایگاه داده خود مقایسه میکند. در صورت مطابقت، هویت کاربر تأیید میشود و دسترسی به منابع درخواستشده فراهم میگردد.

نسخههای NTLM

NTLMv1:

این نسخه ابتدایی، با استفاده از الگوریتمهای هش ضعیف مانند MD4 پیادهسازی شد و به دلیل نبود لایههای حفاظتی قوی، در برابر حملات امنیتی بهویژه حملات کرک هشها آسیبپذیر بود.

NTLMv2:

نسخه دوم با هدف رفع برخی از ضعفهای امنیتی NTLMv1 معرفی شد. این نسخه از الگوریتمهای هش قدرتمندتر و مکانیزمهای بهبودیافتهای برای محافظت در برابر حملات بازپخش و سایر تهدیدات استفاده میکند.

مزایا و معایب استفاده از NTLM

مزایا |

معایب |

|---|---|

|

سازگاری با سیستمهای قدیمی ویندوز |

آسیبپذیری در برابر حملات بازپخش (Replay Attacks) و کرک هشها |

|

عدم نیاز به تنظیمات پیچیده در محیطهای کوچک |

عدم پشتیبانی از احراز هویت چندمرحلهای |

|

استفاده از مکانیزم چالش-پاسخ برای احراز هویت |

ضعفهای امنیتی در NTLMv1 و عملکرد محدودتر |

هشدار!

پروتکل NTLM به دلیل ساختار قدیمی خود، در برابر تهدیدات متعددی از جمله حملات Man-in-the-Middle آسیبپذیر است. مهاجمان میتوانند از ضعفهای امنیتی این پروتکل برای دسترسی غیرمجاز به منابع شبکه یا استخراج اطلاعات حساس استفاده کنند. به دلیل این نقاط ضعف استفاده از NTLM تنها در شرایطی پیشنهاد میشود که امکان بهروزرسانی به پروتکلهای امنتر وجود نداشته باشد.

مقایسه NTLM با پروتکل Kerberos

NTLM و Kerberos هر دو پروتکلهای احراز هویت هستند، اما تفاوتهای عمدهای در ساختار و عملکرد آنها وجود دارد. NTLM از مکانیزم چالش-پاسخ برای احراز هویت استفاده میکند، به این معنا که سرور یک چالش را به کاربر ارسال میکند و کاربر باید پاسخ مناسب را با استفاده از هش رمز عبور خود ارسال کند. در مقابل Kerberos بر اساس استفاده از بلیطهای رمزگذاریشده (Tickets) برای احراز هویت عمل میکند. این بلیطها توسط یک سرور مرکزی به نام KDC (Key Distribution Center) صادر میشوند و امنیت بیشتری را ارائه میدهند.

از لحاظ امنیتی Kerberos بسیار پیشرفتهتر از NTLM است. NTLM به دلیل وابستگی به هش رمز عبور، در برابر حملاتی مانند کرک هش و Replay Attacks آسیبپذیر است. Kerberos با استفاده از رمزنگاری قویتر، اعتبارسنجی دوطرفه و محدودیت زمانی بلیطها، از این نوع تهدیدات جلوگیری میکند. Kerberos قابلیت پشتیبانی از احراز هویت چندمرحلهای و یکپارچگی با سرویسهای مدرن را داراست، در حالی که NTLM به دلیل ساختار قدیمی خود بیشتر در محیطهای کوچک یا سیستمهای قدیمی استفاده میشود.

جمعبندی…

پروتکل NTLM که بهعنوان یکی از ابزارهای اصلی احراز هویت مایکروسافت در گذشته شناخته میشود، با وجود کارایی اولیه و ساختار سادهاش، امروزه به دلیل ضعفهای امنیتی متعدد جای خود را به پروتکلهای پیشرفتهتری مانند Kerberos داده است. این پروتکل در دو نسخه NTLMv1 و NTLMv2 ارائه شده است که نسخه دوم با بهبودهایی در امنیت همراه بوده، اما همچنان در برابر حملاتی مانند کرک هش و Replay آسیبپذیر است.

اگرچه NTLM در برخی محیطهای قدیمی و سیستمهای یکپارچه همچنان استفاده میشود، اما برای سازمانهایی که به دنبال امنیت بالاتر هستند، توصیه میشود از پروتکلهای مدرنتر و امنتر استفاده کنند. توجه به این نکته ضروری است که شناخت نقاط ضعف NTLM میتواند به ارتقای امنیت شبکه کمک کند.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *