Cryptojacking چیست و کریپتوجکینگ چگونه ارزدیجیتال را سرقت میکند؟

کریپتوجکینگ یا سوءاستفاده از قدرت پردازشی دستگاههای دیگران برای استخراج رمزارز، یکی از روشهای نوین و مخفیانه در جرایم سایبری است. در این روش، مجرمان سایبری بدون اطلاع یا اجازه کاربران، از منابع دستگاههایی مانند لپتاپ، کامپیوتر یا تلفن همراه استفاده میکنند تا به استخراج رمزارز بپردازند. برخلاف حملاتی که بهطور مستقیم دادهها یا حسابهای کاربری را هدف قرار میدهند، کریپتوجکینگ تمرکز خود را بر بهرهبرداری پنهانی از منابع قربانی گذاشته و معمولاً بدون جلب توجه، دستگاه را کند و منابع آن را فرسوده میکند.

کریپتوجکینگ چیست؟

کریپتوجکینگ (Cryptojacking) نوعی حمله سایبری است که در آن مهاجمان به صورت غیرمجاز از قدرت پردازش دستگاههای قربانیان برای استخراج ارزهای دیجیتال استفاده میکنند. این حملات معمولاً به شکلی طراحی میشوند که قربانیان متوجه این سوءاستفاده نشوند. روشهای مختلفی برای انجام کریپتوجکینگ وجود دارد، از جمله ارسال لینکهای آلوده از طریق ایمیل یا آلوده کردن وبسایتهای پر بازدید به بدافزارهای ماینینگ. زمانی که یک کاربر روی این لینکها کلیک میکند یا به وبسایت آلوده وارد میشود، نرمافزار مخربی روی سیستم او نصب شده و بدون اطلاع، منابع پردازشی دستگاه به خدمت مهاجمان در میآید. در این فرآیند، دستگاه قربانی به یک گره (Node) برای استخراج رمزارز تبدیل میشود.

کریپتوجکینگ بیشتر برای استخراج ارزهایی مانند مونرو (Monero) انجام میشود، زیرا استخراج این ارزها به قدرت پردازشی کمتری نسبت به ارزهایی مانند بیتکوین نیاز دارد. مهاجمان از این روش برای اجتناب از هزینههای بالای خرید تجهیزات ماینینگ و برق استفاده میکنند و به این ترتیب، به صورت مخفیانه و بدون سرمایهگذاری، سود مالی کسب میکنند. با گسترش این نوع حملات، آگاهی کاربران و استفاده از روشهای پیشگیری اهمیت بیشتری پیدا کرده است تا از منابع پردازشی دستگاههای خود در برابر این نوع سوءاستفادهها محافظت کنند.

هدف Coinjacking کیست؟

کریپتوجکرها برای رسیدن به اهداف خود طیف گستردهای از دستگاهها، از رایانهها و لپتاپهای شخصی گرفته تا سرورها و زیرساختهای ابری سازمانها را هدف قرار میدهند. قربانیان این حملات ممکن است کاربران عادی یا حتی سازمانهای دولتی و تجاری باشند. بر اساس گزارشهای امنیتی، کریپتوجکینگ یکی از تهدیدهای جدی سایبری است که تأثیرات گستردهای داشته است. به عنوان مثال، در سال ۲۰۲۱ آژانس امنیت سایبری اتحادیه اروپا این حمله را به عنوان سومین تهدید رایج معرفی کرد و تحقیقات گوگل نشان داد که ۸۶ درصد از پلتفرمهای ابری آسیبپذیر در برابر حملات کریپتوجکینگ هستند. این آمار نشان میدهد که کریپتوجکرها بدون محدودیت، هر نوع سیستم پردازشی را برای سودجویی خود هدف قرار میدهند.

انواع روشهای انجام کریپتوجکینگ

۱. حملات از طریق لینکهای ناامن ایمیلها

یکی از روشهای قدیمی و رایج کریپتوجکینگ، استفاده از لینکهای مخرب در ایمیلهای ناامن است. در این روش، کاربر با کلیک بر روی یک لینک آلوده، بهطور خودکار یک کد استخراج رمزارز را روی کامپیوتر خود لود میکند. این کد مخرب بهصورت دائمی در پسزمینه سیستم فعال میماند و منابع پردازشی دستگاه را بهصورت نامحسوس مصرف میکند.

۲. کریپتوجکینگ از طریق تبلیغات کلیکی

کریپتوجکرها از تبلیغات کلیکی در صفحات مرورگرها نیز بهره میبرند. این روش شامل قرار دادن کدهای جاوا اسکریپت مخرب در تبلیغات است. هنگامی که کاربر روی تبلیغ کلیک میکند، این کد فعال شده و از منابع پردازشی سیستم او برای استخراج رمزارز استفاده میکند. این روش در زمان استفاده کاربر از مرورگر به کار خود ادامه میدهد.

۳. استفاده از کدهای مخرب در برنامهها و بازیهای رایگان

در برخی موارد، کدهای مخرب در بازیهای آنلاین یا برنامههای رایگان پنهان میشوند. کاربر با استفاده از این خدمات، بهطور غیرمستقیم منابع پردازشی خود را در اختیار کریپتوجکرها قرار میدهد. استخراج تنها تا زمانی که کاربر از خدمات استفاده میکند، ادامه دارد. اگرچه این روش به شفافیت نیاز دارد، اما اغلب بدون اطلاع کاربران انجام میشود.

۴. حملات از طریق کیف پولهای تقلبی

کریپتوجکرها همچنین از اپلیکیشنهای تقلبی برای هک کیف پولهای سختافزاری مانند ترزور استفاده میکنند. این اپلیکیشنها در فروشگاههای معتبر مانند گوگل پلی و اپ استور عرضه شده و با جلب اعتماد کاربران، به سرقت ارزهای دیجیتال و استفاده از منابع سیستم برای استخراج اقدام میکنند.

مراحل انجام Coinjacking

-

شناسایی هدف مناسب:

در مرحله اول هکرها به دنبال قربانیانی میگردند که دستگاه آنها قدرت پردازشی کافی داشته باشد. این دستگاهها میتوانند شامل رایانههای شخصی، سرورهای سازمانی، یا حتی گوشیهای هوشمند باشند. معمولاً هکرها از ابزارهای شناسایی برای کشف نقاط ضعف در سیستم قربانیان استفاده میکنند.

-

نفوذ به سیستم:

پس از شناسایی هدف، هکرها تلاش میکنند با استفاده از روشهای مختلف، مانند ایمیلهای فیشینگ، تبلیغات آلوده یا نصب بدافزارهای مخرب، به سیستم قربانی نفوذ کنند. هدف اصلی در این مرحله، بارگذاری اسکریپتهای استخراج رمزارز روی سیستم قربانی است.

-

اجرای کد مخرب:

وقتی کد مخرب روی سیستم قربانی نصب شد، به طور مخفیانه شروع به استخراج رمزارز میکند. این کد معمولاً در پسزمینه اجرا میشود و تلاش میکند تا منابع پردازشی سیستم را بهگونهای مصرف کند که توجه کاربر جلب نشود.

-

پایداری و گسترش آلودگی:

برای حفظ دسترسی طولانیمدت، هکرها ممکن است از تکنیکهایی مانند نصب بدافزارهای مقاوم یا غیرفعال کردن آنتیویروسها استفاده کنند. همچنین، اگر سیستم قربانی در یک شبکه باشد، کد مخرب میتواند به دستگاههای دیگر در شبکه گسترش یابد.

-

استخراج و انتقال رمزارز:

در آخرین مرحله رمزارزهای استخراجشده به کیف پول دیجیتال هکر انتقال داده میشوند. در این فرآیند، هکر سعی میکند هویت خود را مخفی نگه دارد تا ردیابی و شناسایی نشود.

نشانهها و علائم کریپتوجکینگ

- کاهش کیفیت عملکرد کامپیوتر

- گرم شدن غیرمعمول باتری یا سختافزارهای دیگر

- خاموش شدن ناگهانی سیستم به دلیل کمبود قدرت پردازش

- کاهش سرعت قابلتوجه کامپیوتر

- بالا رفتن غیرمنتظره هزینه برق

نحوه مقابله کردن با Coinjacking

-

نظارت مداوم بر منابع پردازشی

یکی از مؤثرترین روشها برای شناسایی و مقابله با کریپتوجکینگ، نظارت مداوم بر منابع پردازشی دستگاه است. اگر استفاده از CPU یا GPU شما بهطور غیرعادی افزایش پیدا کرده، احتمال وجود اسکریپتهای مخرب وجود دارد. برنامههای مانیتورینگ سیستم میتوانند در شناسایی این مشکل کمککننده باشند.

-

استفاده از افزونههای ضد کریپتوجکینگ

برای جلوگیری از اجرای اسکریپتهای مخرب در مرورگر، از افزونههای مخصوص ضد کریپتوجکینگ استفاده کنید. این افزونهها میتوانند اسکریپتهای رمزنگاری را شناسایی و مسدود کنند و امنیت مرور وب شما را افزایش دهند.

-

بهروزرسانی نرمافزارها و سیستمعامل

بهروزرسانی منظم سیستمعامل و نرمافزارها، از جمله مرورگر و آنتیویروس، راهی مطمئن برای مقابله با تهدیدات کریپتوجکینگ است. بهروزرسانیها معمولاً شامل رفع آسیبپذیریهای امنیتی هستند که توسط هکرها سوءاستفاده میشوند.

-

استفاده از مسدودکنندههای تبلیغات

تبلیغات آنلاین میتوانند بستری برای اجرای اسکریپتهای کریپتوجکینگ باشند. با استفاده از افزونههای مسدودکننده تبلیغات، میتوانید از بارگذاری این تبلیغات مخرب جلوگیری کرده و تجربهای امنتر در وب داشته باشید.

-

اجتناب از نصب نرمافزارهای مشکوک

نرمافزارهایی که از منابع غیرمعتبر دانلود میشوند یا بهصورت مشکوک تبلیغ میشوند، ممکن است حاوی اسکریپتهای کریپتوجکینگ باشند. قبل از نصب هر نرمافزاری، از اعتبار منبع و ایمنی آن اطمینان حاصل کنید.

-

مسدود کردن صفحات مشکوک

برخی صفحات وب به استفاده از اسکریپتهای رمزنگاری مشهور هستند. با تنظیمات مناسب در مرورگر یا استفاده از ابزارهای مسدودکننده، میتوانید دسترسی به این صفحات را محدود کنید و امنیت سیستم خود را تضمین کنید.

جمعبندی…

کریپتوجکینگ یک تهدید جدی در دنیای دیجیتال امروز است که با استفاده غیرمجاز از منابع پردازشی کاربران، به سودآوری مجرمان سایبری میپردازد. آگاهی از نشانهها و علائم این حمله، مانند کاهش عملکرد سیستم و افزایش هزینه برق، میتواند به شناسایی زودهنگام آن کمک کند. نظارت مستمر بر منابع پردازشی و مسدود کردن صفحات مشکوک اقداماتی کلیدی برای حفظ امنیت در برابر این تهدید محسوب میشوند.

موارد اخیر

-

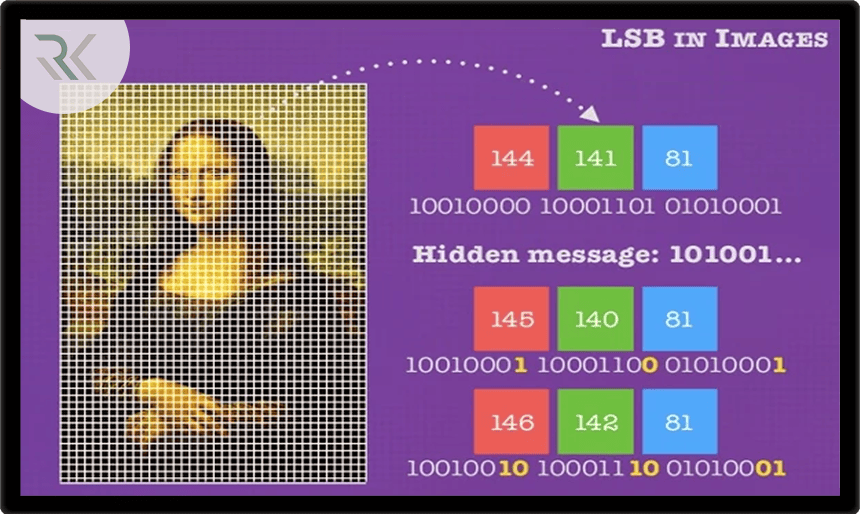

کم اهمیتترین بیت (LSB) چیست و چرا در علم داده اهمیت دارد؟

کم اهمیتترین بیت (LSB) چیست و چرا در علم داده اهمیت دارد؟ -

هانیپات (Honeypot) چیست و چگونه کار میکند؟

هانیپات (Honeypot) چیست و چگونه کار میکند؟ -

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟

پنهاننگاری (Steganography) چیست و چه تفاوتی با رمزنگاری دارد؟ -

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟

تحلیل پیشگویانه (Predictive Analytics) چیست و چرا برای کسبوکارهای دیجیتال حیاتی است؟ -

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور

معرفی اجزا و سختافزار سرور + خدمات تامین تجهیزات سرور -

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *