مهندسی اجتماعی چه روش هایی دارد؟ معرفی انواع حملات مهندسی اجتماعی

مهندسی اجتماعی یکی از رایجترین و خطرناکترین روشهای نفوذ در دنیای امنیت سایبری است. این نوع حملات با استفاده از تکنیکهای روانشناسی و دستکاری احساسات و رفتارهای انسانی، افراد را فریب داده و اطلاعات حساس یا دسترسی غیرمجاز به سیستمها را بهدست میآورند. برخلاف حملات تکنیکی که به آسیبپذیریهای نرمافزاری یا سختافزاری متکی هستند، حملات مهندسی اجتماعی مستقیماً انسانها را هدف قرار میدهند و از اعتماد، کنجکاوی یا ترس آنها سوءاستفاده میکنند.

حملات مهندسی اجتماعی به دو نوع اصلی تقسیم میشوند: حملات مبتنی بر انسان و حملات مبتنی بر کامپیوتر. در حملات مبتنی بر انسان، مهاجم از تعامل مستقیم با قربانی، مانند تماسهای تلفنی یا مکالمات حضوری، برای دسترسی به اطلاعات استفاده میکند. در مقابل، حملات مبتنی بر کامپیوتر از ابزارها و روشهای دیجیتال، مانند ایمیلهای جعلی یا وبسایتهای مخرب، برای فریب کاربران بهره میبرند. آگاهی از این روشها و شناخت نحوه عملکرد آنها اولین قدم برای محافظت در برابر این نوع حملات است.

معرفی حملات مهندسی اجتماعی مبتنی بر کامپیوتر

حملات مهندسی اجتماعی مبتنی بر کامپیوتر، نوعی از حملات سایبری هستند که در آن مهاجمان از دستگاهها، نرمافزارها، پیامها و ابزارهای دیجیتال برای فریب کاربران و دسترسی به اطلاعات حساس استفاده میکنند. برخلاف حملات مبتنی بر انسان که بیشتر بر تعاملات اجتماعی و روانشناسی افراد تمرکز دارند، این حملات به شدت به فناوری متکی هستند.

-

Phishing (فیشینگ)

فیشینگ یکی از رایجترین حملات مهندسی اجتماعی مبتنی بر کامپیوتر است که در آن مهاجمان از ایمیلهای جعلی یا وبسایتهای تقلیدی برای فریب قربانیان استفاده میکنند. در این روش، مهاجم تلاش میکند اطلاعات حساس قربانیان، مانند رمز عبور، شماره کارت اعتباری یا اطلاعات شخصی، را به دست آورد. معمولاً این حملات از ایمیلهایی با موضوعات جذاب، مانند تخفیفهای ویژه یا مشکلات امنیتی حساب کاربری، استفاده میکنند تا قربانی را به کلیک روی لینکهای مخرب ترغیب کنند.

فیشینگ یکی از رایجترین حملات مهندسی اجتماعی مبتنی بر کامپیوتر است که در آن مهاجمان از ایمیلهای جعلی یا وبسایتهای تقلیدی برای فریب قربانیان استفاده میکنند. در این روش، مهاجم تلاش میکند اطلاعات حساس قربانیان، مانند رمز عبور، شماره کارت اعتباری یا اطلاعات شخصی، را به دست آورد. معمولاً این حملات از ایمیلهایی با موضوعات جذاب، مانند تخفیفهای ویژه یا مشکلات امنیتی حساب کاربری، استفاده میکنند تا قربانی را به کلیک روی لینکهای مخرب ترغیب کنند.

برای جلوگیری از فیشینگ، کاربران باید همیشه آدرس ایمیل فرستنده و لینکهای ارائهشده را بررسی کنند. از کلیک روی لینکهایی که از منابع نامطمئن ارسال شدهاند خودداری کنید و بهجای آن مستقیماً وارد وبسایت رسمی شوید. همچنین استفاده از ابزارهای ضدفیشینگ و نرمافزارهای امنیتی میتواند به کاهش خطر این نوع حمله کمک کند.

حمله فیشینگ چیست و چگونه رخ میدهد؟

-

Spear Phishing (فیشینگ هدفمند)

فیشینگ هدفمند نسخه پیشرفتهتر فیشینگ است که در آن مهاجمان بهطور خاص یک فرد یا سازمان خاص را هدف قرار میدهند. مهاجم معمولاً پیش از حمله، اطلاعات کافی درباره قربانی جمعآوری میکند تا ایمیل یا پیامی معتبر و شخصیسازیشده ایجاد کند. برای مثال، ممکن است مهاجم از نام کارمند، موقعیت شغلی یا اطلاعات سازمانی استفاده کند تا قربانی اعتماد کرده و روی لینک مخرب کلیک کند یا اطلاعات حساس خود را ارسال کند.

فیشینگ هدفمند نسخه پیشرفتهتر فیشینگ است که در آن مهاجمان بهطور خاص یک فرد یا سازمان خاص را هدف قرار میدهند. مهاجم معمولاً پیش از حمله، اطلاعات کافی درباره قربانی جمعآوری میکند تا ایمیل یا پیامی معتبر و شخصیسازیشده ایجاد کند. برای مثال، ممکن است مهاجم از نام کارمند، موقعیت شغلی یا اطلاعات سازمانی استفاده کند تا قربانی اعتماد کرده و روی لینک مخرب کلیک کند یا اطلاعات حساس خود را ارسال کند.

برای جلوگیری از این نوع حملات، سازمانها باید آموزشهای لازم را به کارمندان خود بدهند تا ایمیلهای مشکوک را شناسایی کنند. همچنین فعالسازی احراز هویت دومرحلهای (2FA) و استفاده از نرمافزارهای امنیتی میتواند از دستیابی مهاجمان به اطلاعات حساس جلوگیری کند.

حملات فیشینگ هدفدار (Spear Phishing)

-

Whaling (والینگ)

حمله والینگ نوع خاصی از فیشینگ هدفمند است که مدیران ارشد یا افراد برجسته در یک سازمان را هدف قرار میدهد. در این نوع حمله، مهاجمان تلاش میکنند تا اطلاعات مهمی مانند دادههای مالی یا اطلاعات حساس شرکت را از افراد تأثیرگذار به دست آورند. پیامهای ارسالشده معمولاً با لحنی رسمی و معتبر طراحی میشوند تا فرد قربانی به راحتی فریب بخورد.

حمله والینگ نوع خاصی از فیشینگ هدفمند است که مدیران ارشد یا افراد برجسته در یک سازمان را هدف قرار میدهد. در این نوع حمله، مهاجمان تلاش میکنند تا اطلاعات مهمی مانند دادههای مالی یا اطلاعات حساس شرکت را از افراد تأثیرگذار به دست آورند. پیامهای ارسالشده معمولاً با لحنی رسمی و معتبر طراحی میشوند تا فرد قربانی به راحتی فریب بخورد.

برای مقابله با والینگ، سازمانها باید فرآیندهای امنیتی مانند تأیید تلفنی درخواستهای مالی و همچنین آموزش مدیران درباره تهدیدهای سایبری را اجرا کنند. استفاده از فیلترهای امنیتی برای شناسایی ایمیلهای مشکوک نیز نقش مهمی در پیشگیری از این حملات دارد.

حمله Whaling چیست و چقدر خطرناک است؟ چه تفاوتی بین والینگ و فیشینگ وجود دارد؟

-

Vishing (ویشینگ)

ویشینگ یا فیشینگ صوتی یکی از انواع حملات مهندسی اجتماعی مبتنی بر کامپیوتر است که در آن مهاجمان از تماسهای تلفنی برای فریب قربانیان استفاده میکنند. در این روش، مهاجم خود را بهعنوان نمایندهای از یک سازمان معتبر، مانند بانک، شرکت خدماتی یا حتی نهادهای دولتی، معرفی میکند. هدف اصلی ویشینگ، جلب اعتماد قربانی و وادار کردن او به افشای اطلاعات حساس، مانند شماره کارت اعتباری، رمز عبور یا اطلاعات هویتی است. مهاجمان اغلب با ایجاد حس اضطرار یا ترس در قربانی، او را تحت فشار قرار میدهند تا به خواستههای آنان پاسخ دهد.

ویشینگ یا فیشینگ صوتی یکی از انواع حملات مهندسی اجتماعی مبتنی بر کامپیوتر است که در آن مهاجمان از تماسهای تلفنی برای فریب قربانیان استفاده میکنند. در این روش، مهاجم خود را بهعنوان نمایندهای از یک سازمان معتبر، مانند بانک، شرکت خدماتی یا حتی نهادهای دولتی، معرفی میکند. هدف اصلی ویشینگ، جلب اعتماد قربانی و وادار کردن او به افشای اطلاعات حساس، مانند شماره کارت اعتباری، رمز عبور یا اطلاعات هویتی است. مهاجمان اغلب با ایجاد حس اضطرار یا ترس در قربانی، او را تحت فشار قرار میدهند تا به خواستههای آنان پاسخ دهد.

برای جلوگیری از ویشینگ، باید از افشای اطلاعات حساس خود در تماسهای تلفنی ناشناس خودداری کنید. اگر تماسگیرنده ادعای نمایندگی از یک سازمان معتبر را دارد، هویت او را با تماس گرفتن به شماره رسمی آن سازمان تأیید کنید. همچنین، هرگز اطلاعات محرمانه را از طریق تماسهای تلفنی غیرمطمئن به اشتراک نگذارید. آگاهی و دقت کاربران کلید اصلی جلوگیری از این نوع حملات است.

ویشینگ (Vishing) چیست و با فیشینگ چه تفاوتی دارد؟ چگونه از آن جلوگیری کنیم؟

-

Smishing (فیشینگ پیامکی)

فیشینگ پیامکی یا Smishing مشابه فیشینگ سنتی است، اما از پیامک بهعنوان وسیلهای برای اجرای حمله استفاده میشود. مهاجمان پیامکهایی را با لینکهای مخرب یا درخواست اطلاعات حساس ارسال میکنند. این پیامها معمولاً شامل موضوعاتی مانند مشکل در حساب بانکی، برنده شدن جایزه یا پیام فوری از فلان سازمانی معتبر هستند تا قربانی را ترغیب به اقدام فوری کنند. هدف نهایی، دسترسی به اطلاعات حساس یا نصب بدافزار روی دستگاه قربانی است.

فیشینگ پیامکی یا Smishing مشابه فیشینگ سنتی است، اما از پیامک بهعنوان وسیلهای برای اجرای حمله استفاده میشود. مهاجمان پیامکهایی را با لینکهای مخرب یا درخواست اطلاعات حساس ارسال میکنند. این پیامها معمولاً شامل موضوعاتی مانند مشکل در حساب بانکی، برنده شدن جایزه یا پیام فوری از فلان سازمانی معتبر هستند تا قربانی را ترغیب به اقدام فوری کنند. هدف نهایی، دسترسی به اطلاعات حساس یا نصب بدافزار روی دستگاه قربانی است.

برای جلوگیری از Smishing هرگز روی لینکهای موجود در پیامکهای ناشناس یا مشکوک کلیک نکنید. اگر پیامکی ادعای نمایندگی از یک سازمان را دارد، مستقیماً به وبسایت رسمی آن سازمان مراجعه کنید. همچنین، استفاده از نرمافزارهای امنیتی و فعالسازی فیلترهای پیامکی میتواند به شناسایی و مسدود کردن پیامهای مخرب کمک کند.

حمله اسمیشینگ (Smishing) چیست و چه تاثیری دارد؟ برسی تفاوت آن با فیشینگ

-

Watering Hole Attack (حمله گودال آب)

حمله گودال آب شامل آلودهسازی وبسایتهایی است که قربانیان بهطور مکرر بازدید میکنند. مهاجمان این وبسایتها را شناسایی و آلوده میکنند تا هر کاربری که از آنها بازدید میکند به طور خودکار به بدافزار آلوده شود. هدف این نوع حمله معمولاً سازمانهای خاص است و مهاجمان به دنبال دسترسی به اطلاعات حساس کاربران در این سازمانها هستند.

برای جلوگیری از این حملات، کاربران باید نرمافزارهای خود را همیشه بهروز نگه دارند، زیرا مهاجمان معمولاً از آسیبپذیریهای نرمافزاری استفاده میکنند. همچنین استفاده از فایروالها و نرمافزارهای آنتیویروس میتواند از آلوده شدن سیستمها جلوگیری کند.

حمله گودال آب چیست؟ (برسی کامل)

-

Rogue Access Points (نقاط دسترسی جعلی)

نقاط دسترسی جعلی به شبکههای وایفای تقلبیای گفته میشود که توسط مهاجمان در مکانهای عمومی ایجاد میشوند. این نقاط دسترسی با نامهایی مشابه یا جذاب (مانند Wi-Fi رایگان) کاربران را به اتصال به شبکه فریب میدهند. پس از اتصال، مهاجمان میتوانند دادههای حساس کاربران مانند نام کاربری، رمز عبور یا اطلاعات مالی را رهگیری کرده یا به دستگاههای آنها دسترسی پیدا کنند.

برای جلوگیری از این حمله، کاربران باید از اتصال به شبکههای وایفای عمومی و نامطمئن خودداری کنند. در صورت نیاز به اتصال به وایفای عمومی، استفاده از یک سرویس VPN (شبکه خصوصی مجازی) توصیه میشود. همچنین، غیرفعال کردن قابلیت اتصال خودکار به شبکههای وایفای در دستگاهها و تأیید اعتبار شبکهها میتواند از خطر نقاط دسترسی جعلی جلوگیری کند.

نقطه دسترسی سرکش (Rogue Access Points) چیست و چگونه از آن جلوگیری کنیم؟

-

Baiting (طعمهگذاری)

طعمهگذاری یکی از روشهای حملات مهندسی اجتماعی است که مهاجمان از وسوسههای جذاب برای فریب کاربران استفاده میکنند. در این حمله، ممکن است مهاجم یک فلشدرایو رایگان یا لینک دانلود یک فایل جذاب (مانند فیلم، موسیقی یا نرمافزار) را در اختیار قربانی قرار دهد. قربانی با کلیک روی لینک یا استفاده از فایل، ناخواسته بدافزاری را روی دستگاه خود نصب میکند یا اطلاعاتش به دست مهاجم میافتد.

برای جلوگیری از حملات طعمهگذاری، از دانلود یا اجرای فایلهای ناشناس یا دریافتشده از منابع غیررسمی خودداری کنید. همچنین هنگام استفاده از ابزارهای ذخیرهسازی خارجی مانند فلشدرایو، حتماً از نرمافزارهای آنتیویروس برای اسکن فایلها استفاده کنید. آموزش کاربران درباره این نوع حملات میتواند به کاهش خطر آنها کمک کند.

حمله Baiting چیست؟ چگونه از حملات بیتینگ جلوگیری کنیم؟

معرفی حملات مهندسی اجتماعی مبتنی بر انسان؟

حملات مهندسی اجتماعی مبتنی بر انسان نوعی حملات سایبری هستند که بهجای استفاده از نرمافزارها یا پیامهای مخرب، بر فریب مستقیم کاربران از طریق تعامل انسانی تمرکز دارند. در این نوع حملات، مهاجمان از تکنیکهای روانشناختی و اجتماعی برای جلب اعتماد قربانیان، فریب آنها، یا سوءاستفاده از اشتباهات انسانی استفاده میکنند. این حملات معمولاً به دانش کمی از فناوری نیاز دارند و به مهارتهای ارتباطی مهاجم وابسته هستند.

-

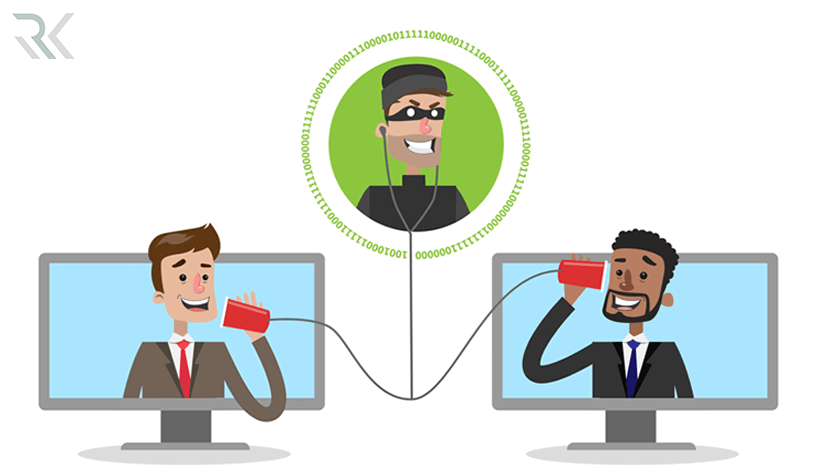

Eavesdropping (شنود)

شنود، یکی از انواع حملات مهندسی اجتماعی است که در آن مهاجم بهصورت مخفیانه مکالمات، پیامها یا دادههای فرد یا گروهی را نظارت میکند. این نوع حمله میتواند به صورت حضوری (مثلاً گوش دادن به مکالمات تلفنی) یا از طریق ابزارهای الکترونیکی (مانند دستگاههای شنود) انجام شود. هدف از شنود، دستیابی به اطلاعات حساس مانند رمز عبور، شماره کارت اعتباری یا اطلاعات شخصی است.

برای جلوگیری از شنود، استفاده از مکانهای خصوصی برای مکالمات حساس و اجتناب از بحث در مکانهای عمومی ضروری است. در محیطهای کاری، استفاده از نرمافزارهای رمزنگاری برای ارتباطات و اطمینان از امنیت شبکهها میتواند کمککننده باشد. همچنین، آگاهی افراد از تهدیدات شنود و عدم اشتراکگذاری اطلاعات حساس با غریبهها اهمیت زیادی دارد.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

-

Impersonation (جعل هویت)

جعل هویت به معنای تظاهر یک فرد بهعنوان شخص یا مقام دیگری است تا به اطلاعات حساس یا منابع دسترسی پیدا کند. مهاجمان ممکن است خود را بهعنوان یک کارمند شرکت، نیروی پلیس یا حتی یکی از اعضای خانواده قربانی معرفی کنند. این نوع حمله با هدف ایجاد اعتماد و ترغیب قربانی به افشای اطلاعات یا دسترسی دادن به منابع انجام میشود.

جعل هویت به معنای تظاهر یک فرد بهعنوان شخص یا مقام دیگری است تا به اطلاعات حساس یا منابع دسترسی پیدا کند. مهاجمان ممکن است خود را بهعنوان یک کارمند شرکت، نیروی پلیس یا حتی یکی از اعضای خانواده قربانی معرفی کنند. این نوع حمله با هدف ایجاد اعتماد و ترغیب قربانی به افشای اطلاعات یا دسترسی دادن به منابع انجام میشود.

برای جلوگیری از جعل هویت، تأیید هویت شخص مقابل قبل از ارائه اطلاعات یا دسترسی بسیار ضروری است. استفاده از سوالات امنیتی یا بررسی مدارک معتبر میتواند کمککننده باشد. آموزش کارکنان و کاربران درباره این نوع حملات و افزایش آگاهی آنها نیز نقش مهمی در پیشگیری دارد.

-

Pretexting (پریتکستینگ)

پریتکستینگ نوعی حمله مهندسی اجتماعی است که در آن مهاجم با ساختن یک سناریوی قانعکننده یا داستان دروغین، قربانی را وادار به افشای اطلاعات حساس میکند. در این روش، مهاجم معمولاً هویت خود را جعل میکند و بهعنوان شخص یا نهادی معتبر، مانند نیروی پشتیبانی فنی یا یک مقام دولتی، معرفی میشود. هدف پریتکستینگ میتواند دستیابی به اطلاعات محرمانه مانند شماره کارت اعتباری، رمز عبور یا حتی دادههای سازمانی باشد. این روش اغلب بر ایجاد اعتماد قربانی متمرکز است.

برای جلوگیری از پریتکستینگ، افراد باید نسبت به هرگونه درخواست مشکوک برای اطلاعات حساس محتاط باشند. تأیید هویت شخص یا سازمانی که درخواست اطلاعات میکند، امری ضروری است. همچنین، آموزشهای امنیتی دورهای و افزایش آگاهی کارکنان میتواند کمک کند تا آنها سریعتر این نوع حملات را شناسایی و از آن جلوگیری کنند.

حمله Pretexting چیست؟ چگونه فریب حملات پریتکستینگ را نخوریم؟

-

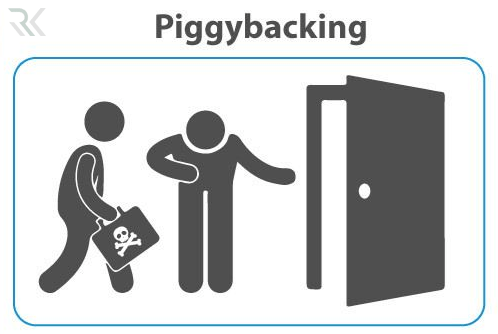

Piggybacking

Piggybacking نوعی حمله فیزیکی است که در آن مهاجم با همراهی یا سوءاستفاده از حسن نیت دیگران وارد یک منطقه امن یا محافظتشده میشود. بهعنوان مثال، مهاجم ممکن است از یک کارمند بخواهد که درب را برای او باز کند یا همراه با او از درب عبور کند. این نوع حمله معمولاً در مکانهای کاری یا ساختمانهایی که کنترل دسترسی فیزیکی دارند رخ میدهد و میتواند به سرقت اطلاعات یا داراییها منجر شود.

برای جلوگیری از Piggybacking استفاده از سیستمهای کنترل دسترسی دقیق و اعمال سیاستهای امنیتی سختگیرانه ضروری است. کارکنان باید آموزش ببینند که به هیچوجه به افراد ناشناس اجازه ورود به مناطق محافظتشده ندهند و همیشه کارت شناسایی خود را بررسی کنند. نصب سیستمهای نظارتی مانند دوربینها نیز میتواند به شناسایی این نوع حملات کمک کند.

حمله Piggybacking چیست؟ روشها، انواع و راهکارهای جلوگیری از این تهدید امنیت سایبری

-

Quid Pro Quo

در حمله Quid Pro Quo مهاجم وعدهای از خدمات یا مزایا را به قربانی میدهد تا اطلاعات حساس یا دسترسی به سیستمهای او را به دست آورد. بهعنوان مثال، یک مهاجم ممکن است بهعنوان یک پشتیبان فنی با قربانی تماس بگیرد و وعده دهد که مشکل رایانهای او را حل میکند، اما در عوض اطلاعاتی مانند رمز عبور یا شماره حساب بانکی را طلب کند. این نوع حمله بر طمع یا نیاز فوری قربانی تمرکز دارد.

برای جلوگیری از Quid Pro Quo افراد باید نسبت به پیشنهادهای غیرمنتظره و مشکوک از سوی افراد ناشناس هوشیار باشند. اطمینان از اعتبار درخواستدهنده و عدم ارائه اطلاعات حساس در تماسهای غیررسمی بسیار مهم است. آموزش کارکنان و کاربران برای شناسایی این نوع حملات و گزارش موارد مشکوک به بخش امنیتی سازمان نیز نقش مؤثری در کاهش این تهدید دارد.

حمله Quid Pro Quo چیست؟ برسی کامل

-

Shoulder Surfing (سرک کشیدن از روی شانه)

سرک کشیدن از روی شانه نوعی حمله فیزیکی است که مهاجم از طریق مشاهده مستقیم، اطلاعات حساس قربانی مانند رمز عبور، شماره کارت اعتباری یا پیامهای شخصی را به دست میآورد. این حمله معمولاً در مکانهای عمومی مانند کافیشاپها، بانکها یا ایستگاههای مترو انجام میشود، جایی که افراد بدون دقت کافی اطلاعات خود را وارد میکنند.

برای جلوگیری از Shoulder Surfing استفاده از محافظ صفحهنمایش که زاویه دید را محدود میکند توصیه میشود. افراد باید هنگام وارد کردن اطلاعات حساس، مراقب اطراف خود باشند و از مکانهای خلوتتر برای انجام این کار استفاده کنند. همچنین، وارد کردن سریع اطلاعات و پوشاندن صفحهکلید هنگام وارد کردن رمز عبور میتواند از وقوع این نوع حمله جلوگیری کند.

حمله Shoulder Surfing چیست؟ چرا باید نگاه از روی شانه را جدی بگیریم؟!

-

Tailgating (حملات دنبالهروی)

حملات دنبالهروی (Tailgating) نوعی حمله مهندسی اجتماعی است که در آن مهاجم بدون مجوز، از طریق دنبالهروی یک فرد مجاز وارد یک منطقه امن یا محافظتشده میشود. برای مثال، مهاجم ممکن است پشت سر یک کارمند درب ورودی را باز کرده و وارد شود، یا از مهربانی افراد استفاده کند تا به آنها اجازه ورود داده شود. این نوع حملات معمولاً در محیطهای کاری و سازمانی با کنترل دسترسی ضعیف اتفاق میافتد و میتواند به سرقت اطلاعات یا داراییها منجر شود.

برای جلوگیری از حملات دنبالهروی سازمانها باید سیستمهای کنترل دسترسی پیشرفته مانند قفلهای الکترونیکی یا کارتهای شناسایی هوشمند را پیادهسازی کنند. همچنین، آموزش کارکنان برای رعایت سیاستهای امنیتی و عدم اجازه ورود به افراد ناشناس بسیار اهمیت دارد. استفاده از دوربینهای نظارتی و تعیین نگهبانان امنیتی نیز میتواند به کاهش این تهدید کمک کند.

حمله Tailgating چیست؟ همه چیز درباره حملات دنباله روی انواع و روش های پیشگیری

-

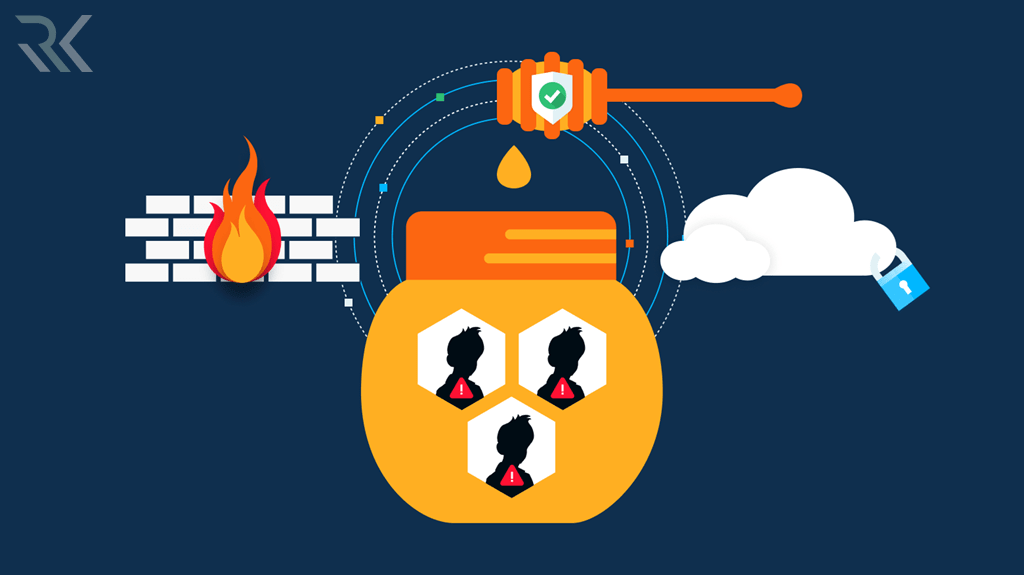

Honey Trap (هانی ترپ)

هانی ترپ (Honey Trap) یک روش مهندسی اجتماعی است که در آن مهاجم با ایجاد یک رابطه عاطفی یا دوستانه، قربانی را به افشای اطلاعات حساس یا انجام اقداماتی خاص وادار میکند. این نوع حمله معمولاً بر پایه اعتماد و احساسات قربانی بنا شده است. مهاجمان در این روش ممکن است از رسانههای اجتماعی، پیامرسانها یا ملاقاتهای حضوری برای جلب اعتماد قربانی استفاده کنند و اطلاعات محرمانهای نظیر رمزهای عبور، دادههای شرکتی یا حتی دسترسی فیزیکی به مکانها را به دست آورند.

برای جلوگیری از هانی ترپ افراد باید نسبت به روابط غیرمنتظره و مشکوک هوشیار باشند و اطلاعات حساس خود را با هیچکس به اشتراک نگذارند. همچنین، آموزشهای امنیتی در زمینه تهدیدات مهندسی اجتماعی و افزایش آگاهی در استفاده از شبکههای اجتماعی میتواند در کاهش این نوع حملات مؤثر باشد.

برسی دام عاطفی هکر ها! حملات Honey Trap هانی ترپ

-

Dumpster Diving (زبالهگردی)

زبالهگردی (Dumpster Diving) نوعی حمله است که در آن مهاجم با جستوجو در زبالهها به دنبال اطلاعات محرمانه مانند اسناد، فاکتورها، رمزهای عبور یا اطلاعات شخصی میگردد. این روش که اغلب ساده و کمهزینه است، به مهاجمان امکان میدهد اطلاعات مهمی را از زبالههای افراد یا سازمانها جمعآوری کنند. زبالهگردی بهخصوص در سازمانهایی که اسناد را بدون از بین بردن صحیح دور میریزند، شایع است.

برای جلوگیری از این نوع حمله، سازمانها و افراد باید اسناد حساس را قبل از دور انداختن خرد یا بهطور کامل از بین ببرند. استفاده از دستگاههای کاغذ خردکن و اطمینان از مدیریت صحیح زبالهها میتواند به کاهش خطر این حمله کمک کند. همچنین، آموزش کارکنان در مورد اهمیت محافظت از اطلاعات و اتخاذ سیاستهای امنیتی مناسب برای دفع اسناد ضروری است.

Dumpster Diving چیست؟ زباله گردی هکر ها برای حمله به امنیت شما!

-

Diversion Theft (سرقت انحرافی)

سرقت انحرافی (Diversion Theft) یکی از روشهای مهندسی اجتماعی است که در آن مهاجم با ایجاد یک حواسپرتی یا تغییر مسیر، توجه قربانی یا کارکنان را از هدف اصلی منحرف میکند. مهاجم ممکن است بهعنوان یک مأمور تحویل جعلی ظاهر شود و بستهای مهم را از مسیر اصلی آن منحرف کند. این روش بهطور خاص در حملونقل کالاها یا بستههای ارزشمند شایع است.

برای جلوگیری از سرقت انحرافی، سازمانها باید رویههای استانداردی برای تأیید هویت مأموران تحویل و بررسی دقیق بستهها داشته باشند. همچنین، نظارت مداوم بر فرآیندهای تحویل و آموزش کارکنان برای شناسایی رفتارهای مشکوک میتواند کمککننده باشد. استفاده از سیستمهای ردیابی برای بستههای ارسالی نیز راهی مؤثر برای کاهش خطر این نوع حملات است.

حمله Diversion Theft چیست؟ سرقت انحرافی چگونه انجام می شود؟

جمعبندی

حملات مهندسی اجتماعی مبتنی بر انسان با استفاده از فریب، اعتمادسازی یا سوءاستفاده از رفتارهای انسانی، بهدنبال دسترسی به اطلاعات حساس یا نفوذ به محیطهای امن هستند. روشهایی مانند دنبالهروی، هانی ترپ، زبالهگردی و سرقت انحرافی از جمله تکنیکهای متداول در این دسته هستند که بر نقاط ضعف انسانی تمرکز دارند. برای مقابله با این حملات، آگاهی و آموزش افراد، پیادهسازی سیاستهای امنیتی قوی، استفاده از ابزارهای حفاظتی مانند دوربینهای نظارتی و خردکن اسناد، و رعایت دقیق پروتکلهای دسترسی ضروری است. با شناسایی و درک این حملات و اتخاذ تدابیر مناسب، میتوان از خسارات جبرانناپذیر جلوگیری کرد.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *