حمله BGP Hijacking چیست و چگونه رخ میدهد؟ برسی انواع آن و روش هایی برای پیشگیری

پروتکل BGP (Border Gateway Protocol) بهعنوان ستون فقرات مسیریابی اینترنت، نقش اساسی در انتقال دادهها بین شبکههای مختلف ایفا میکند. اما این پروتکل بهدلیل نبود تدابیر امنیتی داخلی، هدفی جذاب برای حملات سایبری مانند BGP Hijacking است. در این حملات، مهاجمان با ارسال اطلاعات مسیریابی اشتباه، ترافیک اینترنتی را بهسمت شبکههای تحت کنترل خود هدایت میکنند.

این موضوع میتواند موجب سرقت دادهها، اختلال در خدمات اینترنت و حتی حملات گسترده سایبری شود. در این مقاله، به بررسی ماهیت این حملات، روشهای انجام، خطرات و راهکارهای پیشگیری از آنها خواهیم پرداخت.

BGP چیست؟

پروتکل BGP (Border Gateway Protocol) بهعنوان یک پروتکل مسیریابی اصلی در اینترنت، وظیفه تبادل اطلاعات مسیریابی بین شبکههای مستقل یا AS (Autonomous Systems) را بر عهده دارد. این پروتکل تعیین میکند که ترافیک اینترنتی از چه مسیری به مقصد برسد و بدین ترتیب ارتباطات پایدار و مؤثر بین شبکهها را فراهم میسازد. BGP نقشی حیاتی در مدیریت ارتباطات جهانی اینترنت ایفا میکند، اما بهدلیل عدم وجود تدابیر امنیتی داخلی، میتواند آسیبپذیر باشد. برای آشنایی بیشتر با BGP و نقش AS مطالعه مطلب زیر را به شما پیشنهاد میکنیم.

پروتکل BGP چیست و چرا خیلی مهم است؟ برسی کامل

BGP Hijacking چیست؟

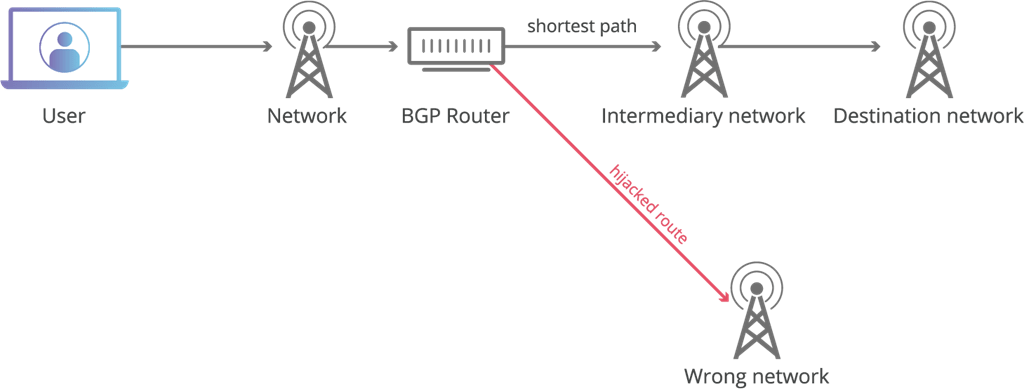

BGP Hijacking نوعی حمله سایبری است که در آن مهاجم بهصورت عمدی اطلاعات نادرستی را در شبکه BGP منتشر میکند. این حمله باعث میشود ترافیک اینترنتی از مسیرهای غیرمجاز عبور کرده و به جای رسیدن به مقصد اصلی، به سرورهای تحت کنترل مهاجم هدایت شود. در این حمله، مهاجم معمولاً خود را بهعنوان یک AS (Autonomous System) قانونی معرفی میکند و مسیری نادرست برای دسترسی به یک محدوده آدرس IP اعلام مینماید.

هدف از این حمله میتواند سرقت اطلاعات، شنود دادهها، مسدودسازی خدمات (DoS) یا حتی استفاده از منابع قربانی باشد. به دلیل ماهیت اعتمادمحور پروتکل BGP چنین حملاتی بهراحتی امکانپذیر هستند و میتوانند تأثیرات گستردهای بر سازمانها و کاربران اینترنت داشته باشند. BGP Hijacking تهدیدی جدی برای امنیت اینترنت محسوب میشود و مقابله با آن نیازمند راهکارهای پیشرفته و هماهنگی جهانی است.

چگونه حملات BGP Hijacking رخ میدهند؟ (مراحل انجام)

حملات BGP Hijacking معمولاً در چند مرحله انجام میشوند که به سوءاستفاده از ماهیت اعتمادپذیر پروتکل BGP متکی هستند.

-

اعلان مسیر نادرست:

مهاجم با استفاده از یک روتر پیکربندیشده، به شبکه BGP متصل میشود و بهطور عمدی مسیری اشتباه برای یک یا چند آدرس IP اعلام میکند. این اعلان ممکن است شامل ادعای مالکیت بر یک محدوده آدرس IP یا ارائه مسیری کوتاهتر از مسیرهای موجود باشد. روترهای BGP در سایر شبکهها معمولاً این اطلاعات را بدون تأیید صحت میپذیرند و بهروزرسانی میکنند.

-

هدایت ترافیک:

زمانی که اعلان مسیر نادرست در شبکه پذیرفته شد، روترهای متصل شروع به ارسال ترافیک به سمت مسیر اعلامشده توسط مهاجم میکنند. این ترافیک میتواند بهصورت کامل از مقصد اصلی منحرف شود و به شبکه تحت کنترل مهاجم هدایت شود، جایی که مهاجم میتواند دادهها را رهگیری، تغییر یا مسدود کند.

-

سوءاستفاده از ترافیک:

پس از هدایت ترافیک، مهاجم بسته به هدف خود ممکن است اطلاعات حساس را استخراج کند، دادهها را شنود کند، یا سرویس مقصد را با قطع ارتباط مختل نماید. در برخی موارد، ترافیک پس از رهگیری به مقصد اصلی بازگردانده میشود تا شناسایی حمله دشوارتر شود.

این حمله به دلیل نبود یک مکانیسم تأیید اعتبار قوی در پروتکل BGP بهسادگی قابل اجرا است و همین موضوع آن را به یکی از تهدیدهای جدی اینترنت تبدیل کرده است.

انواع BGP Hijacking

-

حمله Advertisement Hijack

در این نوع حمله مهاجم بهطور عمدی اطلاعات نادرستی در مورد مسیرهای شبکه اعلام میکند. به عنوان مثال، یک مهاجم ممکن است مدعی شود که مالک محدودهای از آدرسهای IP است که به آن تعلق ندارند. روترهای BGP معمولاً این اطلاعات جعلی را بدون تأیید میپذیرند و ترافیک را به سمت مسیر اعلامشده توسط مهاجم هدایت میکنند. این نوع حمله معمولاً برای سرقت اطلاعات حساس، شنود دادهها یا قطع ارتباط شبکه استفاده میشود.

در برخی موارد مهاجم مسیرهای کوتاهتری نسبت به مسیرهای واقعی ارائه میدهد تا روترهای بیشتری را متقاعد کند که ترافیک را به سمت او هدایت کنند. این عمل به دلیل اعتماد ذاتی پروتکل BGP به اطلاعات اعلامشده، به راحتی امکانپذیر است و میتواند بخش زیادی از اینترنت را تحت تأثیر قرار دهد.

-

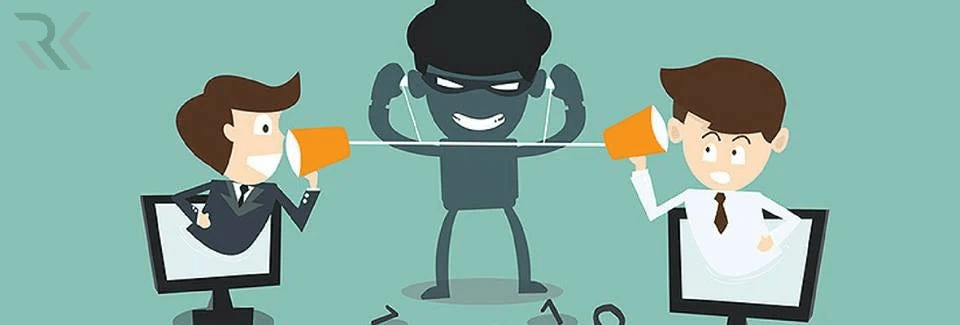

حمله Man-in-the-Middle (مرد میانی)

در این نوع حمله، مهاجم ترافیک را به سمت شبکه خود هدایت میکند، اما پس از رهگیری، آن را به مقصد اصلی بازمیگرداند. هدف از این حمله شنود یا دستکاری اطلاعات بدون جلب توجه است. برای مثال، مهاجم ممکن است اطلاعات رمزگذاریشده را ذخیره کند تا در آینده رمزگشایی کند یا دادههای حساس را در لحظه تغییر دهد.

این نوع حمله به دلیل دشوار بودن تشخیص، خطرناکتر است. زیرا کاربران و مدیران شبکه معمولاً متوجه نمیشوند که دادههایشان رهگیری شده است، زیرا ترافیک همچنان به مقصد اصلی میرسد. بنابراین برای آشنایی با این نوع حملات مقاله زیر را به شما پیشنهاد میکنیم.

معرفی حمله مرد میانی یا و راه حلهای مقابله با آن

-

حمله Traffic Blackholing

در این نوع حمله، مهاجم مسیرهایی اعلام میکند که ترافیک را به سمت او هدایت کرده و سپس ترافیک را مسدود میکند. این روش اغلب برای انجام حملات DoS (Denial of Service) استفاده میشود، زیرا مهاجم میتواند سرویسهای آنلاین را با قطع ارتباط مختل کند.

برخلاف حملات مرد میانی، هدف در بلکهولینگ آسیب مستقیم به سرویسها و عدم دسترسی به دادههاست. این نوع حمله تأثیرات مخربی بر کسبوکارها و سرویسهای آنلاین دارد و بهویژه در حملات گسترده DDoS بهعنوان یک روش تکمیلی استفاده میشود.

راهکارهای جلوگیری و پیشگیری از BGP Hijacking

استفاده از RPKI (Resource Public Key Infrastructure)

RPKI یک مکانیزم امنیتی است که از امضای دیجیتال برای تأیید مالکیت آدرسهای IP و جلوگیری از اعلان مسیرهای جعلی استفاده میکند. این روش به روترها اجازه میدهد تا اعتبار مسیرهای اعلامشده را بررسی کرده و تنها مسیرهای معتبر را بپذیرند. استفاده گسترده از RPKI میتواند خطر حملات BGP Hijacking را بهشدت کاهش دهد.

پیادهسازی فیلترهای BGP

فیلترهای BGP به مدیران شبکه اجازه میدهند تا بهطور دقیق مشخص کنند که کدام مسیرها باید پذیرفته شوند. با استفاده از این فیلترها، میتوان تنها مسیرهای مورد انتظار و معتبر را قبول کرد و مسیرهای مشکوک یا غیرمعتبر را رد کرد. این راهکار یکی از روشهای کارآمد برای کاهش خطرات ناشی از اعلانهای جعلی است.

استفاده از Monitoring و سیستمهای هشدار

مانیتورینگ مداوم ترافیک و مسیرهای BGP با استفاده از ابزارهایی مانند BGPmon یا ThousandEyes میتواند به شناسایی رفتارهای غیرعادی در شبکه کمک کند. این ابزارها در صورت مشاهده تغییرات ناگهانی یا مشکوک در مسیرها، هشدار میدهند و امکان واکنش سریع به تهدیدات را فراهم میکنند.

نمونههایی از حملات معروف BGP Hijacking

-

حمله به YouTube در سال 2008

در سال 2008 شرکت مخابراتی پاکستانی برای مسدودسازی دسترسی به YouTube در کشور خود، بهاشتباه یک اعلان BGP جعلی ارسال کرد که مسیرهای جهانی را تحت تأثیر قرار داد. این اعلان باعث شد که ترافیک YouTube در سطح بینالمللی به سمت سرورهای این شرکت هدایت شود و در نتیجه، دسترسی به این سرویس در سراسر جهان مختل شد. این حادثه به یکی از معروفترین نمونههای BGP Hijacking تبدیل شد و اهمیت امنیت در مسیریابی BGP را برجسته کرد.

-

حمله به Amazon Route 53 در سال 2018

در این حمله، هکرها از BGP Hijacking برای هدایت ترافیک متعلق به سرویس DNS آمازون (Amazon Route 53) به سرورهای جعلی خود استفاده کردند. این حمله با هدف انجام حملات فیشینگ طراحی شده بود و هکرها توانستند دادههای حساس کاربران را سرقت کنند. این حمله نشان داد که حتی شرکتهای بزرگ نیز از خطرات BGP Hijacking در امان نیستند و به روشهای پیشرفتهای برای جلوگیری نیاز دارند.

-

حمله به Google در سال 2018

در نوامبر 2018 ترافیک گوگل از طریق BGP Hijacking به سرورهای مشکوک در چین و روسیه هدایت شد. این حمله که توسط یک ISP کوچک در نیجریه آغاز شد، باعث اختلال گسترده در خدمات گوگل شد. اگرچه این حمله کوتاهمدت بود، اما تأثیرات آن نشان داد که چگونه یک اعلان BGP مخرب میتواند بر شرکتهای بزرگ تأثیر بگذارد و امنیت دادههای کاربران را تهدید کند.

جمعبندی…

حملات BGP Hijacking از جمله تهدیدات جدی در زیرساختهای اینترنت هستند که میتوانند باعث اختلال در ارتباطات جهانی، سرقت اطلاعات و انجام حملات سایبری شوند. این حملات با سوءاستفاده از ضعفهای ذاتی در پروتکل BGP انجام میشوند و نمونههای تاریخی مانند حملات به YouTube و Google نشاندهنده اهمیت این تهدیدات است. با استفاده از روشهای پیشگیری مانند پیادهسازی RPKI و نظارت مداوم بر شبکه میتوان احتمال وقوع این حملات را کاهش داد و امنیت اینترنت را ارتقا بخشید.

موارد اخیر

-

معرفی و بررسی کامل سیستمعامل CentOS؛ از گذشته تا جانشینهای امروز

معرفی و بررسی کامل سیستمعامل CentOS؛ از گذشته تا جانشینهای امروز -

معرفی سیستمعامل راکی لینوکس (Rocky Linux) و مقایسه آن با CentOS

معرفی سیستمعامل راکی لینوکس (Rocky Linux) و مقایسه آن با CentOS -

معرفی سیستمعامل AlmaLinux و کاربرد های آن | AlmaLinux برای چه کسانی مناسب است؟

معرفی سیستمعامل AlmaLinux و کاربرد های آن | AlmaLinux برای چه کسانی مناسب است؟ -

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن -

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟ -

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery -

SAML چیست و چرا برای سازمانها اهمیت دارد؟

SAML چیست و چرا برای سازمانها اهمیت دارد؟ -

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth -

برسی RTO و RPO و تفاوتهای آنها : چرا RTO و RPO برای کسبوکار حیاتی هستند؟

برسی RTO و RPO و تفاوتهای آنها : چرا RTO و RPO برای کسبوکار حیاتی هستند؟ -

تکثیر داده یا Data Replication چیست و چگونه آنرا پیاده سازی کنیم؟

تکثیر داده یا Data Replication چیست و چگونه آنرا پیاده سازی کنیم؟

برترین ها

-

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن

ماژول SELinux چیست و چگونه از آن استفاده کنیم؟ + آموزش غیر فعال کردن -

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟

راهکار بازیابی از فاجعه یا Disaster Recovery چیست و چرا اهمیت دارد؟ -

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery

فرایند Failover چیست و چه انواعی دارد؟ تفاوت Failover با Disaster Recovery -

SAML چیست و چرا برای سازمانها اهمیت دارد؟

SAML چیست و چرا برای سازمانها اهمیت دارد؟ -

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

پروتکل OAuth چیست و چگونه کار میکند؟ مزایا و معایب OAuth

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *