پایگاه دانش

VMware NSX یک پلتفرم پیشرفته برای مجازیسازی شبکه و افزایش امنیت در مراکز داده است که امکان ایجاد، مدیریت و […]

رابط کاربری گرافیکی (GUI) یکی از مهمترین پیشرفتها در دنیای فناوری بوده که نحوه تعامل ما با کامپیوترها و نرمافزارها […]

رابط خط فرمان یا CLI (Command Line Interface) یکی از قدیمیترین و در عین حال قدرتمندترین روشها برای تعامل با […]

Microsoft Sentinel به عنوان یک راهکار قدرتمند SIEM مبتنی بر فضای ابری این امکان را فراهم میکند تا شرکتها بتوانند […]

مایکروسافت Intune یکی از راهکارهای پیشرفته مدیریت دستگاهها و اپلیکیشنها در فضای سازمانی است که به کسبوکارها کمک میکند تا […]

تحول دیجیتال (Digital Transformation) فراتر از یک تغییر فناورانه است؛ این فرآیند، نحوه عملکرد سازمانها، تعامل با مشتریان و تصمیمگیری […]

در دنیای امروز که تهدیدات سایبری روزبهروز پیچیدهتر میشوند، تأمین امنیت شبکههای سازمانی به یکی از اولویتهای اساسی تبدیل شده […]

تهدیدات پنهانی در عصر خودکارسازی امروزه، تهدیدات سایبری تنها از طریق بدافزارها یا حملات انسانی انجام نمیگیرند؛ بخش بزرگی از […]

امروزه امنیت شبکه اهمیت فزایندهای یافته و سازمانها به دنبال راهکارهایی برای کنترل دسترسی کاربران به منابع حساس هستند. یکی […]

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت […]

آشنایی با تابع هش (Hash Function) تابع هش، یکی از مفاهیم اساسی در دنیای امنیت سایبری است که به عنوان […]

حمله Pass-the-Hash (PtH) چیست؟ حمله Pass-the-Hash نوعی حمله سایبری است که در آن هش رمز عبور از مدیران دزدیده شده […]

مدل امنیتی سنتی که توسط سازمانها برای حفاظت از سیستمهای اطلاعاتی استفاده میشد، بر دفاع محیطی متمرکز بود و به […]

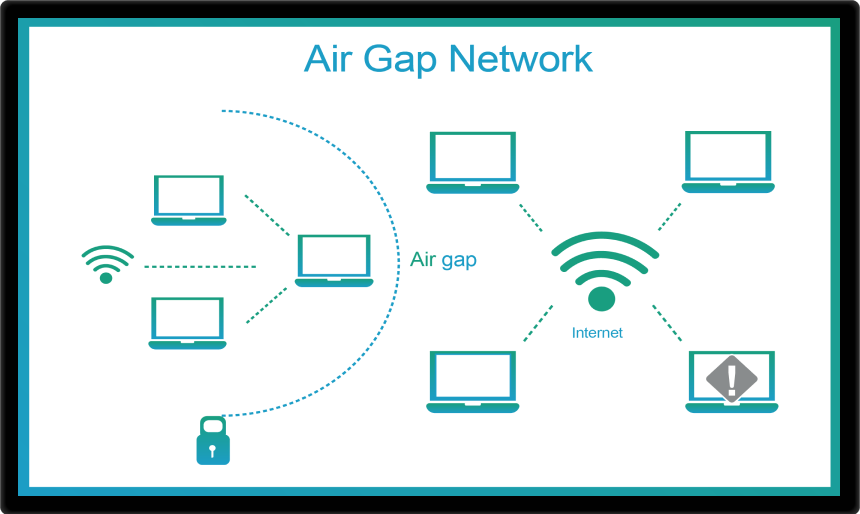

کاربردAir Gap در طول سالیان مختلف: در ابتدا باید به این موضوع اشاره کنیم که Air Gap در اوایل برای […]

آژانسهای NSA و CISA به طور مشترک “١٠ استراتژی برتر امنیتی کاهش خطرات فضای ابری” را منتشر کرده و توصیههایی […]

آنتیویروس تحت شبکه (Network-based Antivirus) یا همان NVA، یک ساز و کار امنیتی است که در سطح شبکه عمل میکند […]

کارشناسان حوزه امنیت و شبکه، از نرمافزارها و ابزارهای مختلف برای گردآوری اطلاعات کاربردی و لحظهای (Realtime) درباره اتفاقات شبکه […]

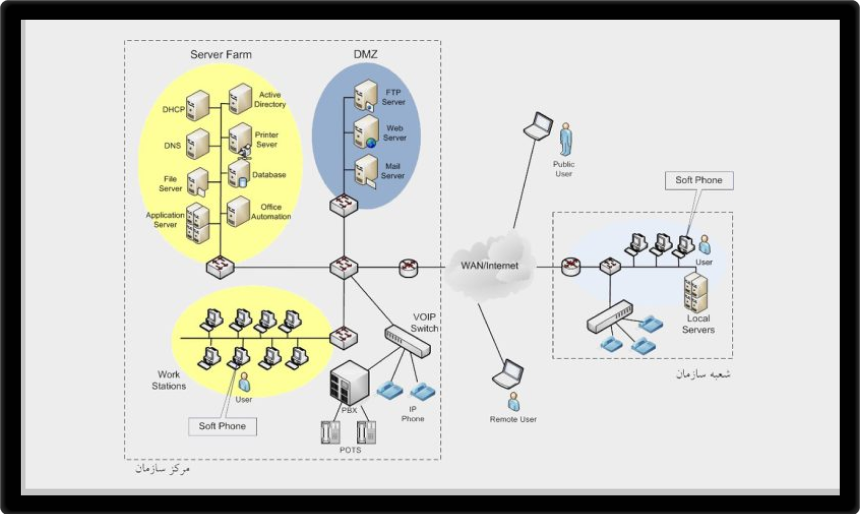

در این مقاله در مورد امن سازی بستر شبکه در امن افزار رایکا نکاتی را خواهیم گفت راهکار امنیت شبکه همه کاربران […]

EtherChannel یک قابلیتی در سوئیچ است که به شما امکان را می دهد تا پورت اترنت چندگانه را در یک […]

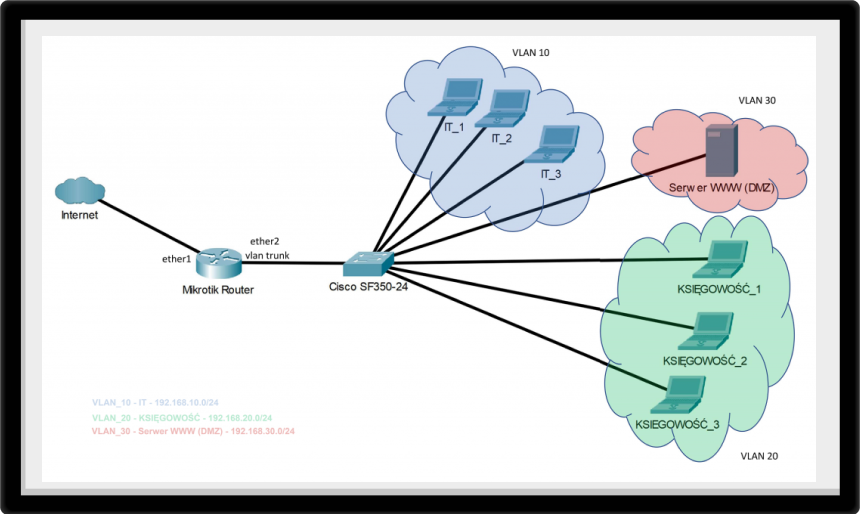

LAN مجازی (Virtual LAN) به قسمت جدا و تقسیم شده در لایه Data Link شبکه کامپیوتری که باعث ایجاد چندین […]

در دنیای امروز که فناوری به بخش جداییناپذیر زندگی ما تبدیل شده است، آگاهی از تهدیدات سایبری از اهمیت بسیاری […]

حملات ویشینگ (Vishing) یکی از انواع حملات مهندسی اجتماعی هستند که از طریق تماسهای تلفنی برای فریب افراد و دسترسی […]

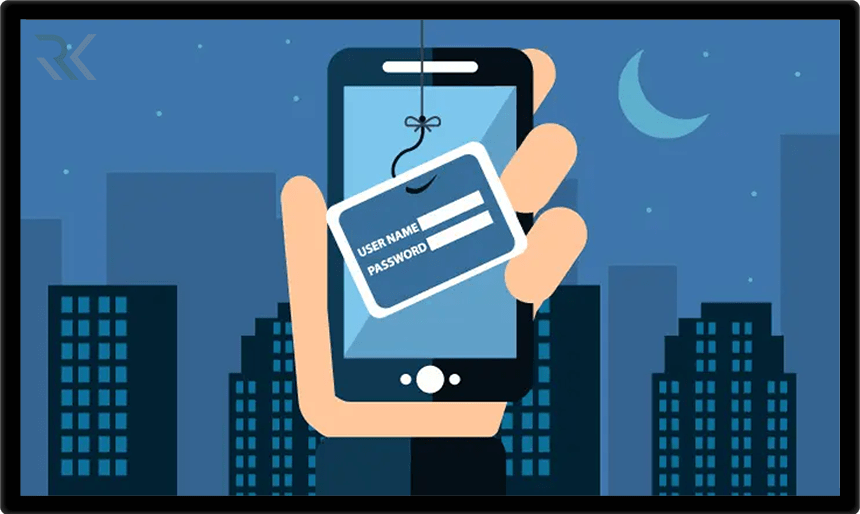

اسمیشینگ (Smishing) یکی از روشهای پیشرفته و خطرناک کلاهبرداری است که از پیامکها برای فریب کاربران استفاده میکند. در این […]

در دنیای امروزی که اطلاعات و دادهها بخش جداییناپذیری از زندگی ما را تشکیل میدهند، مواجهه با حجم عظیم دادهها […]

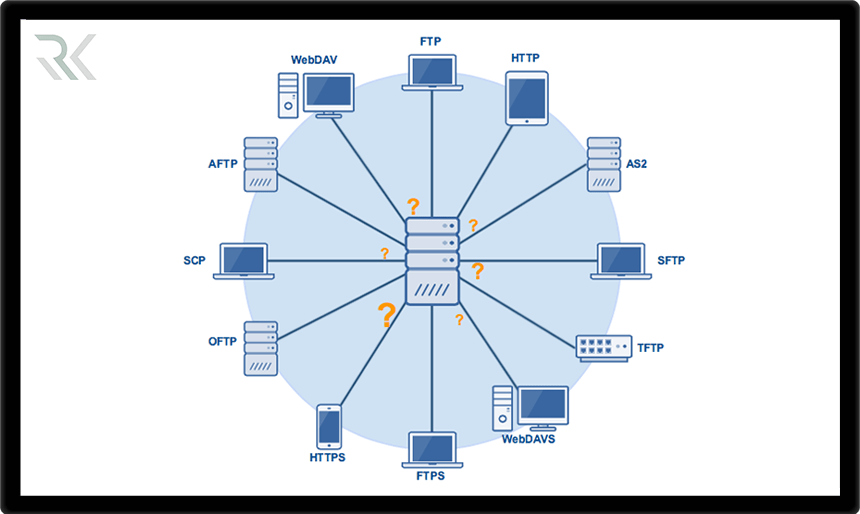

انتقال فایلها یکی از مهمترین و حیاتیترین نیازهای دنیای دیجیتال امروزی است. از ارسال ساده یک سند در محیطهای کاری […]

حملات سایبری به یکی از بزرگترین تهدیدات امنیت دیجیتال در عصر حاضر تبدیل شدهاند و هر روزه میلیونها کاربر و […]

در دنیای امروزی سرورها نقش کلیدی در مدیریت و پردازش دادهها ایفا میکنند و کاربردهای متنوعی از میزبانی وب و […]

پروتکل FTP (File Transfer Protocol) یکی از ابزارهای اصلی برای انتقال فایلها در بستر شبکه است که بهطور گسترده در […]

دسترسی به فایلها از طریق شبکههای کامپیوتری اهمیت زیادی دارد. سیستم فایل شبکه یا NFS (Network File System) یکی از […]

اشتراکگذاری منابع در شبکهها، مانند فایلها، چاپگرها و دستگاهها، یکی از مهمترین نیازهای دنیای دیجیتال امروز است. پروتکل SMB (Server […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN