پایگاه دانش

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها […]

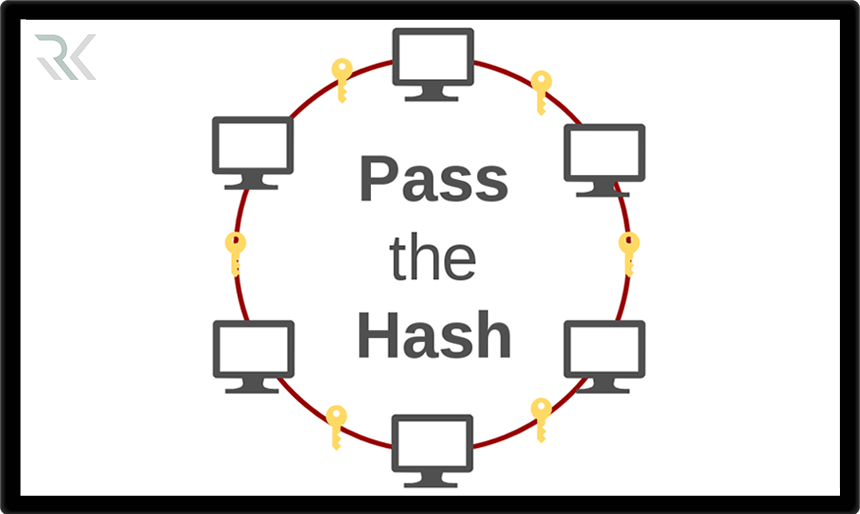

حمله Pass-the-Hash (PtH) نوعی حمله سایبری است که در آن مهاجم از هش رمز عبور به جای خود رمز عبور […]

سیستم احراز هویت NTLM (NT LAN Manager) یکی از پروتکلهای امنیتی قدیمی است که توسط مایکروسافت برای احراز هویت کاربران […]

حملات Silver Ticket یکی از انواع حملات پیچیده به سیستمهای احراز هویت Kerberos هستند که به مهاجمان اجازه میدهند تا […]

در دنیای امنیت سایبری یکی از ترسناکترین تهدیدها حملهای است که به مهاجمان اجازه میدهد از امتیازات کاربران مجاز برای […]

حملات Command Injection یکی از انواع حملات سایبری است که در آن مهاجم قادر به اجرای دستورات سیستم عامل در […]

حملات تزریق کد یکی از روشهای متداول و خطرناک در دنیای امنیت سایبری است که در آن مهاجم کدهای مخرب […]

تزریق LDAP (LDAP Injection) یکی از تکنیکهای حمله سایبری است که در آن مهاجم با دستکاری درخواستهای LDAP (پروتکل دسترسی […]

در دنیای امروز که تعاملات دیجیتال به بخش جداییناپذیری از زندگی افراد و سازمانها تبدیل شده است، هویت دیجیتال به […]

کریپتوجکینگ یا سوءاستفاده از قدرت پردازشی دستگاههای دیگران برای استخراج رمزارز، یکی از روشهای نوین و مخفیانه در جرایم سایبری […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN