عملیات امنیت

چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

تأثیر مقررات جدید حریم خصوصی جهانی (NIS2، DORA) بر امنیت شبکهها

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت […]

تحلیل تهدیدات سایبری در سیستمهای کنترل ترافیک هوشمند (ITS)

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و تجهیزات RTU و […]

CVE چیست و کاربردی در امنیت سایبری دارد؟

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE […]

شکار تهدید یا Threat Hunting چیست و چگونه به امنیت سایبری بهبود می بخشد؟

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها […]

سند وضعیت هشدارهای سایبری و اقدامات ضروری

امروزه با گسترش فعالیتها در فضای سایبری، تهدیدات این حوزه به یکی از چالشهای اساسی برای زیرساختهای حیاتی، حساس و […]

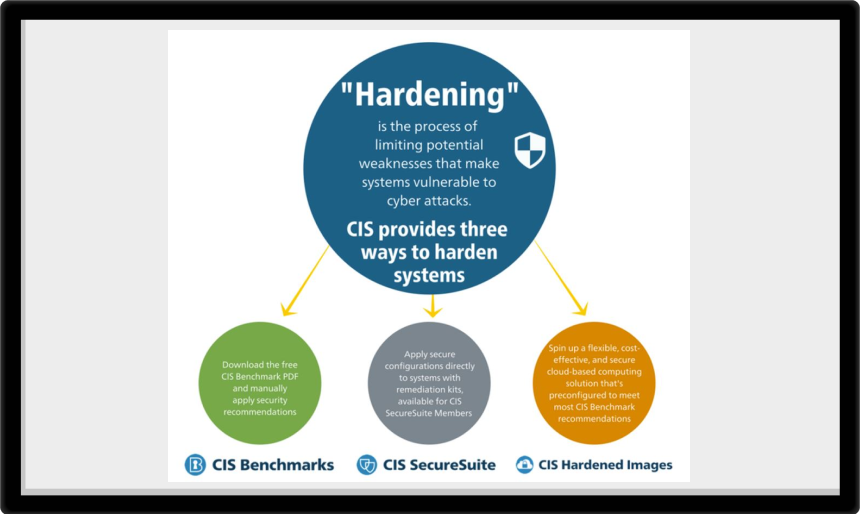

راهنمای کامل Hardening برای امنیت سایبری: تکنیکها و مراحل ضروری

تکنیک Hardening یکی از روشهای مهم و پایهای در امنیت سایبری است که به کاربران و سازمانها کمک میکند تا […]

Sandboxing چیست؟ چرا باید از Sandboxing در توسعه نرمافزار استفاده کرد؟

تکنیک sandboxing به عنوان یکی از پیشرفتهترین روشهای امنیت سایبری است که، به سازمانها این امکان را میدهد تا برنامهها […]

بهترین راهکارهای جانبی برای دفاع از سازمان شما در برابر مهاجمان سایبری

حتی اگر ساختار امنیتی شبکه و زیرساختهای خود را بر مبنای مدل امنیتی Zero Trust پیادهسازی کرده باشید، باید خود […]

پروتکل تأیید هویت Kerberos چیست و چه ساختاری دارد؟

پروتکل تأیید هویت Kerberos به عنوان یکی از ابزارهای کلیدی در امنیت شبکهها شناخته میشود که به حفظ حریم خصوصی […]

احراز هویت چندعاملی (MFA): انتخاب مناسب برای امنیت آنلاین+مزایا و چالشها

احراز هویت چندعاملی که به اختصارMFA (Multi-Factor Authentication) نامیده میشود، به عنوان یکی از روشهای امنیتی در دنیای دیجیتال بسیار […]

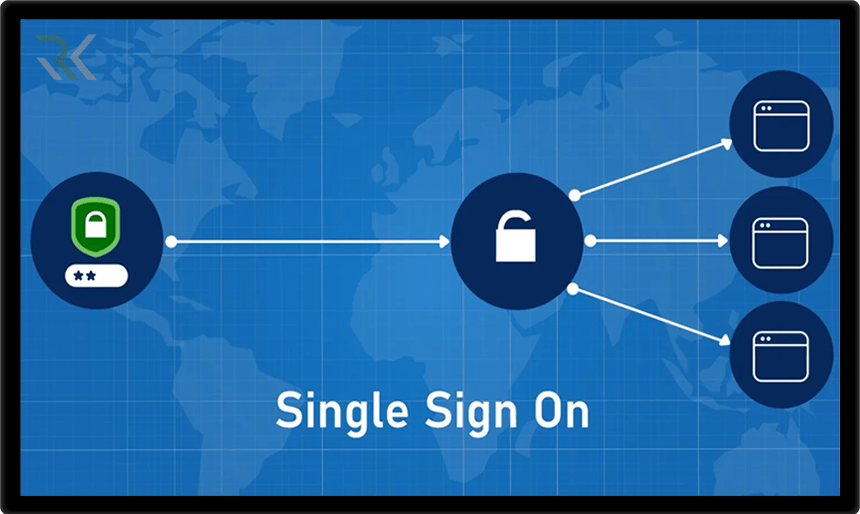

درباره احراز هویت یکپارچه (Single Sign-On) چه میدانید؟ مزایا، نحوه کارکرد و افزایش امنیت SSO

در دنیای دیجیتال امروز، که کاربران با تعداد زیادی از سیستمها، برنامهها و حسابهای کاربری در تعامل هستند، روشی که […]

قانون CCPA چیست؟ حریم شخصی مصرفکنندگان کالیفرنیا

قانون حریم شخصی مصرفکنندگان کالیفرنیا (CCPA) که در ژانویه 2020 بهاجرا درآمد، بهعنوان یکی از پیشرفتهترین و جامعترین قوانین حریم […]

قانون HIPAA (قابلیت انتقال و مسئولیت بیمه سلامت) چیست؟

قانون قابلیت انتقال و مسئولیت بیمه سلامت (Health Insurance Portability and Accountability Act – HIPAA) که در سال 1996 تصویب […]

آنتی ویروس ابری چیست و تفاوتی با آنتی ویروسهای سنتی دارد؟

اکنون امنیت سایبری به یکی از اصلیترین دغدغههای کاربران و سازمانها تبدیل شده است. با افزایش تهدیدات آنلاین مانند ویروسها، […]

معرفی بهترین آنتیویروسهای اندرویدی+مزایا و معایب

آیا اندروید در برابر بدافزارها مقاوم است؟ این پرسش بهراستی چالشبرانگیز است اما اگر از روت کردن گوشی خود پرهیز […]

معرفی بهترین آنتیویرسهای ویندوزی + مزایا و معایب

در دنیای دیجیتال امروز، رایانههای ویندوزی نقش حیاتی در زندگی ما ایفا میکنند، چه در محل کار و چه در […]

آیا استفاده از آنتیویروس ضروری است و به آن نیاز داریم؟

امنیت سایبری امروزه به یکی از موضوعات اساسی در دنیای دیجیتال تبدیل شده است. با افزایش استفاده از دستگاههای متصل […]

طرح امنسازی زیرساختهای حیاتی در قبال حملات سایبری

طرح امنسازی زیرساختهای حیاتی در قبال حملات سایبری یک برنامه جامع است که به منظور حفاظت از زیرساختهای حساس کشور […]

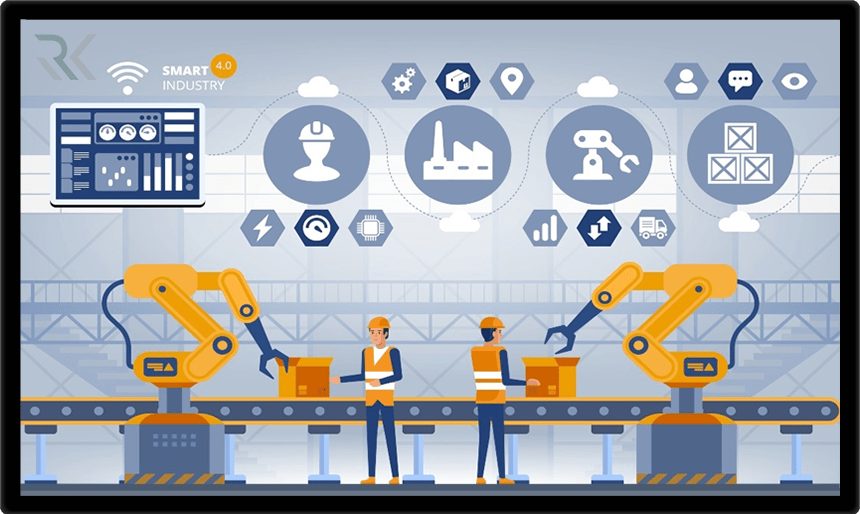

امنیت سیستمهای کنترل صنعتی (ICS)

امنیت سیستم کنترل صنعتی که شامل استراتژی ها و اقداماتی برای محافظت از زیرساخت های حیاتی و سیستم های فناوری […]

فناوری اطلاعات (IT) و فناوری عملیاتی (OT) در امنیت سایبری: شباهتها و تفاوتها

در دنیای کنونی، امنیت سایبری به یکی از موضوعات حیاتی در حوزه فناوری اطلاعات (IT) و فناوری عملیاتی (OT) تبدیل […]

معرفی شرکت زیمنس (Siemens): دستاوردها و چشماندازها

شرکت زیمنس آگ (Siemens AG) یکی از بزرگترین و پیشروترین شرکتهای صنعتی در جهان است که در زمینههای متنوعی همچون […]

چک لیست امنیتی ویندوز سرور

در دنیای امروز، امنیت اطلاعات و شبکهها از اهمیت ویژهای برخوردار است و یکی از بخشهای مهم برای دستیابی به […]

کیلاگر (Keylogger) چیست و چگونه از آن جلوگیری کنیم؟

کیلاگرها (Keyloggers) نوعی بدافزار هستند که در دستهی جاسوسافزارها قرار میگیرند. این بدافزارها به صورت مخفیانه فعالیت میکنند و هدف […]

چک لیست امنیتی سوئیچ و روتر+توصیهها و ترفندها

سوئیچها و روترها بهعنوان اجزای اصلی زیرساخت شبکههای سازمانی نقش بسیار حیاتی در انتقال دادهها و تضمین ارتباطات پایدار دارند. […]

حملات DoS و DDoS:تهدیدات سایبری و روشهای مقابله

حملات DoS (Denial of Service) و DDoS (Distributed Denial of Service) از جمله تهدیدات رایج در دنیای امنیت سایبری هستند […]

مدل امنیتی Zero Trust چیست و چگونه از آن پیروی کنیم؟

در دنیای امروز که تهدیدات سایبری به سرعت در حال افزایش هستند، امنیت اطلاعات به یکی از اولویتهای اصلی سازمانها […]

چک لیست امنیتی بکآپ گیری

امروزه دادهها بهعنوان یکی از ارزشمندترین داراییهای هر سازمان شناخته میشوند. از اطلاعات مشتریان تا اسناد حیاتی و پروژههای حساس، […]

هوش تهدید-Threat Intelligence چیست؟

در دنیای پیچیده و بهسرعت در حال تغییر امنیت سایبری، سازمانها با طیف گستردهای از تهدیداتچرخه بهکارگیری هوش تهدید و […]

سند ملی تحول دیجیتال

سند ملی تحول دیجیتال یکی از برنامههای کلیدی وزارت ارتباطات و فناوری اطلاعات است که با هدف توسعه اقتصاد دیجیتال […]

الزامات امنیتی زیرساختهای حیاتی در استفاده از محصولات نرم افزاری سازمانی

سند “الزامات امنیتی زیرساختهای حیاتی در استفاده از محصولات نرمافزاری سازمانی” توسط مرکز مدیریت راهبردی افتا تهیه شده و هدف […]

سند راهبردی فضای مجازی

سند راهبردی فضای مجازی جمهوری اسلامی ایران، یک برنامه جامع برای پیشبرد سیاستها و استراتژیهای کشور در حوزه فضای مجازی […]

استاندارد ملی امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی

استاندارد ملی «امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی» که تحت عنوان INSO-ISO-IEC 27001 منتشر شده است، مجموعهای […]

کتاب الزامات و ملاحظات پدافند غیرعامل مراکز داده

کتاب “الزامات و ملاحظات پدافند غیرعامل مراکز داده” توسط تیمی از کارشناسان برجسته در زمینههای پدافند غیرعامل، امنیت اطلاعات و […]

امنیت سیستمهای کنترل صنعتی (ICS)

امنیت سیستم کنترل صنعتی، که به عنوان امنیت ICS (Industrial Control System) نیز شناخته می شود شامل استراتژی ها و […]

افشای داده چیست و چگونه از آن جلوگیری کنیم؟

در دنیای دیجیتال امروز دادهها به عنوان یکی از ارزشمندترین داراییهای سازمانها و افراد شناخته میشوند. اطلاعات مالی، دادههای مشتریان، […]

فرهنگ امنیت سایبری

در دنیای دیجیتال امروز که اطلاعات و دادهها ارزش بیسابقهای یافتهاند امنیت سایبری به یکی از حیاتیترین نیازها برای سازمانها […]

کنترل های امنیتی CIS چه مفهوم و کاربردی دارند؟

سرگذشت CIS در سال 2000 میلادی این مرکز غیر دولتی البته با همایت FBI (سازمان اطلاعات داخلی و امنیتی ایالات […]

SIEM چیست و چگونه از کسب و کار ما مراقبت میکند؟

سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) بخشی حیاتی از هر مجموعه ابزار امنیت سایبری مدرن هستند که به SOC […]

نیاز فوری به بروزرسانی ابزار انتقال فایل کراش اف تی پی

این شرکت روز دوشنبه گفت که یک آسیب پذیری در ابزار محبوب انتقال فایل کراش اف تی پی، در حال […]

امنیت DNS یا DNS Security چیست؟

DNS چیست؟ DNS، که مخفف Domain Name System است، به عنوان دفترچه تلفن اینترنت عمل میکند. این سیستم نام دامنهها […]

نصب و راه اندازی Veeam Backup

قبل از اینکه نصب Veeam Backup را شروع کنیم، در ابتدا بهتر است به طور خلاصه با Veeam Backup آسنا […]

ایمن سازی شبکه یا Hardening

با توجه به حملات سایبری گسترده ای که در سطوح سازمان های بزرگ در حال انجام است یکی از وظایف […]

شنود ترافیک شبکه با CMD

در شبکه اگر قادر به نصب نرم افزار های شنود شبکه مثل وایرسارک یا غیره نیستید میتوانید از دستورات خود […]