مدلسازی تهدید (Threat Modeling) چیست و چه کاربردی در امنیت سایبری دارد؟

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش از وقوع حملات است. این فرآیند به کارشناسان امنیتی و توسعهدهندگان کمک میکند تا آسیبپذیریهای احتمالی سیستم، نرمافزار یا فرایند را شناسایی کرده و پیشاپیش راهحلهای دفاعی طراحی کنند. به بیان ساده Threat Modeling نقشهای ذهنی و تحلیلی برای مقابله هدفمند با تهدیدهای واقعی است.

مدلسازی تهدید (Threat Modeling) چیست؟

مدلسازی تهدید یک رویکرد سیستماتیک برای شناسایی، ارزیابی و اولویتبندی خطرات امنیتی در یک سیستم یا برنامه کاربردی است. در این فرایند تیم امنیتی با بررسی اجزای معماری، دادههای حساس، نقاط ارتباط و مسیرهای احراز هویت، نقشهای از تهدیدهای بالقوه ایجاد میکند تا بتواند پیش از وقوع حمله آنها را کنترل یا حذف نماید. هدف اصلی Threat Modeling این است که از مرحله طراحی، امنیت را بهصورت ساختاری وارد چرخه توسعه نرمافزار کند، نه اینکه پس از وقوع حادثه دنبال رفع آن باشد.

در واقع این روش پایهای برای سیاست Secure by Design محسوب میشود. مدلسازی تهدید به تیمها کمک میکند بدانند چه کسی ممکن است حمله کند، چگونه حمله میکند و چه داراییهایی در خطر هستند. ابزارها و چارچوبهایی مانند STRIDE و DREAD این تحلیل را بهشکل استاندارد تسهیل میکنند. نتیجه نهایی آن مستندسازی تهدیدها و اعمال کنترلهای حفاظتی متناسب با سطح ریسک است؛ اقدامی که باعث میشود امنیت، نه یک افزودنی نهایی، بلکه بخشی از DNA طراحی سیستم باشد.

تاریخچه مدلسازی تهدید (Threat Modeling)

مفهوم مدلسازی تهدید اولینبار در دهه ۱۹۹۰ شکل گرفت؛ زمانی که سازمانها دریافتند امنیت نباید فقط مرحلهای پس از توسعه نرمافزار باشد، بلکه باید از همان ابتدا در طراحی گنجانده شود. در آن دوران رویکردهای امنیتی عمدتاً واکنشی بودند و پس از وقوع حمله اجرا میشدند. اما با افزایش پیچیدگی سامانهها، کارشناسان امنیت اطلاعات نیاز به روشی سیستماتیک برای ترسیم و درک مسیرهای بالقوه نفوذ را احساس کردند. همین ضرورت باعث شد بنیادهایی برای مدلسازی تهدید پدید آیدروشی تحلیلی برای پیشبینی رفتار مهاجمان پیش از آنکه آسیب واقعی رخ دهد.

در اواخر دهه ۱۹۹۰ شرکت Microsoft با معرفی مدل معروف STRIDE انقلاب بزرگی در این حوزه ایجاد کرد. STRIDE بهصورت ساختاری تهدیدها را بر اساس شش دسته مانند Spoofing، Tampering و Information Disclosure تحلیل میکرد و مسیر شناسایی خطرات را استاندارد ساخت. پس از آن مدلهای دیگری همچون DREAD برای سنجش شدت تهدیدها و PASTA (Process for Attack Simulation and Threat Analysis) برای ترکیب تحلیل تجاری و فنی توسعه یافتند. ظهور چارچوبهایی مانند OWASP و افزایش پروژههای متنباز نیز به گسترش کاربرد Threat Modeling در حوزههای DevSecOps و طراحی امن کمک کرد.

امروزه، مدلسازی تهدید به یکی از ارکان اصلی در چرخه عمر امنیت نرمافزار (SDLC) تبدیل شده است. ابزارهای خودکار مانند Microsoft Threat Modeling Tool یا OWASP Threat Dragon فرآیند تحلیل را تسهیل کردهاند و تیمهای امنیتی میتوانند بهصورت مستمر تهدیدات جدید را در برابر معماریهای در حال تغییر ارزیابی کنند. این تحول باعث شده Threat Modeling از یک مفهوم نظری به یک پیشنیاز عملی در هر پروژه نرمافزاری مدرن تبدیل شود.

مراحل انجام مدلسازی تهدید (Threat Modeling)

۱. تعریف اهداف و محدوده سیستم

نخستین گام در مدلسازی تهدید، مشخصکردن هدف تحلیل و تعیین مرزهای سیستم است. باید دقیقاً بدانیم چه چیزی را از چه نوع تهدیدهایی میخواهیم محافظت کنیم. تعیین محدوده شامل شناسایی اجزای داخلی، منابع داده، نقاط ورود و خروج و تعاملات با سایر سرویسهاست. این مرحله جهت تمرکز تحلیل بسیار حیاتی است، زیرا هرچه حدود و داراییها واضحتر باشند، نقشه تهدید دقیقتر ترسیم خواهد شد.

۲. شناسایی داراییهای حیاتی و مسیرهای داده

در این مرحله تمام دادهها و منابع حساس تعیین میشوند از اطلاعات شخصی گرفته تا توکنهای احراز هویت و کلیدهای رمزنگاری. مسیرهای داده (Data Flows) بین کاربران، اپلیکیشنها و پایگاههای داده بررسی شده و نقاط آسیبپذیر در هر مسیر علامتگذاری میگردند. هدف آن است که مشخص شود مهاجم در صورت نفوذ، دقیقاً به دنبال چه داراییهایی است و چگونه ممکن است به آنها برسد.

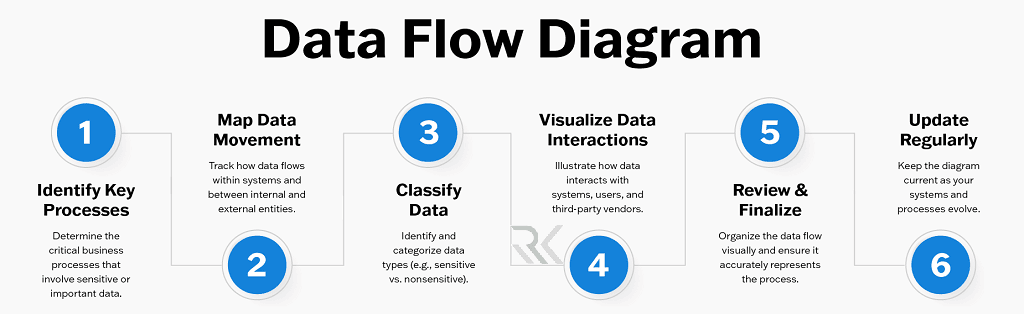

۳. طراحی و ترسیم نمودار جریان داده (DFD)

در گام سوم تیم امنیتی نمودار جریان داده را ترسیم میکند تا اجزای سیستم، تعاملات و مرزهای امنیتی بین آنها را بهصورت گرافیکی نمایش دهد. DFD پایهای برای شناسایی تهدیدهاست و نشان میدهد دادهها چگونه از یک فرآیند به فرآیند دیگر منتقل میشوند. این نمودار همچنین به درک روابط میان کاربران، سرورها و سرویسهای خارجی کمک میکند و زمینهای برای ارزیابی نقاط ورودی حمله فراهم میآورد.

۴. شناسایی و دستهبندی تهدیدها

پس از رسم ساختار، باید سناریوهای تهدید را بر اساس چارچوبهایی مثل STRIDE تعریف کرد. هر نوع تهدید مانند جعل هویت (Spoofing) و دستکاری داده (Tampering) بهصورت مستقل ارزیابی میشود. این دستهبندی باعث میشود هیچ نوع خطر احتمالی نادیده گرفته نشود و همه سطوح آسیبپذیری از منظر مهاجم پوشش داده شود.

۵. ارزیابی ریسک و اولویتبندی تهدیدها

در این گام هر تهدید بر اساس احتمال وقوع و میزان تأثیر بر سیستم ارزیابی میشود. مدلهایی مانند DREAD یا CVSS برای امتیازدهی به تهدیدها استفاده میشوند تا تیم امنیتی بداند کدام خطر باید در اولویت قرار گیرد. نتیجه این مرحله، ماتریس ریسک است که تصمیمگیری برای اقدامات حفاظتی را سادهتر میسازد.

۶. تدوین و پیادهسازی راهکارهای مقابله

پس از اولویتبندی خطرات، راهحلهای امنیتی مناسب طراحی و اعمال میشوند. این راهکارها ممکن است شامل رمزنگاری، احراز هویت چندمرحلهای، تفکیک دسترسیها یا تقویت مانیتورینگ باشد. همچنین در پروژههای نرمافزاری، اصلاح معماری یا منطق کد میتواند بخشی از این اقدامات باشد تا تهدید از ریشه حذف گردد.

۷. بازبینی، آزمایش و بهروزرسانی مداوم

آخرین مرحله مربوط به نگهداری و بهروزرسانی مستمر مدل تهدید است. تهدیدها و فناوریها دائماً تغییر میکنند؛ بنابراین لازم است مدلسازی تهدید به شکل دورهای بازبینی و آزمایش شود. با اجرای تستهای نفوذ، شبیهسازی حملات و بررسی نقاط ضعف تازه، مدل بهروزتر شده و پاسخگوی شرایط جدید امنیتی خواهد بود. این چرخهی پیوسته تضمین میکند سیستم همیشه آماده مقابله با تهدیدهای در حال تحول باشد.

چارچوبها و مدلهای معروف Threat Modeling

STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege)

مدل STRIDE که توسط Microsoft در اواخر دهه ۱۹۹۰ توسعه یافت، یکی از نخستین و پرکاربردترین چارچوبهای مدلسازی تهدید است. این مدل شش دسته اصلی از تهدیدها را تعریف میکند، از جعل هویت و دستکاری داده تا نفی مسئولیت و افشای اطلاعات. STRIDE بهویژه برای برنامههای کاربردی مؤثر است زیرا به تیمهای امنیتی کمک میکند تا بهصورت سیستماتیک تهدیدها را در هر بخش شناسایی کنند.

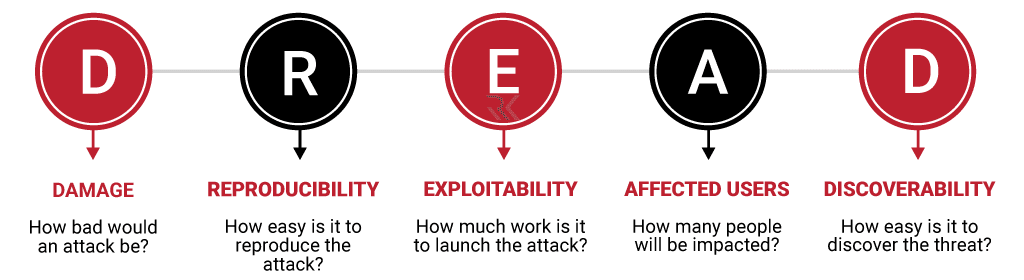

DREAD (Damage, Reproducibility, Exploitability, Affected Users, Discoverability)

چارچوب DREAD برای ارزیابی ریسکهای شناساییشده طراحی شده است و به هر تهدید یک امتیاز کمی اختصاص میدهد تا میزان اهمیت آن مشخص شود. هر مؤلفه از شدت آسیب تا سهولت کشف تهدید با عددی بین ۱ تا ۱۰ ارزیابی میگردد و میانگین آن سطح خطر کلی را نشان میدهد. این روش به تیمها اجازه میدهد تهدیدها را اولویتبندی کرده و منابع امنیتی را بهطور مؤثرتر تخصیص دهند.

PASTA (Process for Attack Simulation and Threat Analysis)

مدل PASTA یک رویکرد سازمانی هفتمرحلهای است که تهدیدها را هم از دید فنی و هم از دید تجاری تحلیل میکند. برخلاف STRIDE که بیشتر روی دستهبندی تمرکز دارد، PASTA شبیهسازی واقعی حمله را در نظر میگیرد و هدف آن ارتباط بین ریسکهای امنیتی و اثرات تجاری است. این مدل از تعریف اهداف کسبوکار آغاز میشود، سپس معماری و نقاط تمرکز را تحلیل میکند، شبیهسازی سناریوهای حمله را اجرا میکند و در نهایت اقدامات اصلاحی و سیاستهای امنیتی را تجویز مینماید.

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation)

چارچوب OCTAVE توسط مؤسسه SEI دانشگاه Carnegie Mellon توسعه یافته و با تمرکز بر مدیریت ریسک سازمانی شناخته میشود. برخلاف مدلهای نرمافزاری، OCTAVE رویکردی مدیریتی دارد و تهدیدها را از منظر فرآیندهای سازمان، داراییهای حیاتی و رویههای عملیاتی بررسی میکند. این مدل سازمانها را تشویق میکند تا خودشان ارزیابی امنیتی انجام دهند و فرهنگ امنیتی داخلی بسازند؛ به همین دلیل برای محیطهای غیرفنی و تصمیمسازان سطح بالا بسیار مناسب است.

ATT&CK Framework (Adversarial Tactics, Techniques, and Common Knowledge)

چارچوب MITRE ATT&CK یکی از پرارجاعترین مدلها در امنیت سایبری مدرن است. این چارچوب مجموعهای از تاکتیکها، تکنیکها و رویههای واقعی مهاجمان را فراهم میکند و به تیمهای دفاعی امکان میدهد تهدیدها را بر اساس رفتار واقعی مهاجمان دستهبندی کنند. ATT&CK بهویژه در تحلیل عملیات نفوذ، ساخت Threat Map و طراحی برنامههای دفاع پیشدستانه در SOC و SIEM کاربرد دارد و عملاً پلی میان مدلسازی تئوریک تهدید و هوش تهدید عملی ایجاد میکند.

VAST (Visual, Agile, and Simple Threat Modeling)

مدل VAST برای محیطهای بزرگ و تیمهایی طراحی شده است که از متدولوژیهای DevOps و Agile استفاده میکنند. هدف آن استانداردسازی فرآیند مدلسازی تهدید در چرخه توسعه نرمافزار است، بهگونهای که در هر مرحله از طراحی و پیادهسازی، امنیت بتواند بهصورت بصری و ساده ادغام شود. VAST با استفاده از نمایهای گرافیکی و ابزارهای خودکار، توسعهدهندگان را قادر میسازد بدون نیاز به تخصص عمیق امنیتی، تهدیدها را مشاهده و رفع کنند.

جمعبندی…

مدلسازی تهدید (Threat Modeling) یکی از بنیادیترین روشهای امنیتی در دنیای IT است که با شناسایی سیستماتیک نقاط ضعف، مسیرهای حمله و اولویتبندی ریسکها، امکان طراحی ایمن از ابتدا را فراهم میسازد. این رویکرد، سازمانها را از واکنش پس از حمله به پیشگیری هوشمندانه و دائم سوق میدهد و با بهرهگیری از چارچوبهایی مانند STRIDE، PASTA و ATT&CK امنیت را به بخشی جداییناپذیر از چرخه توسعه و عملیات تبدیل میکند.

سوالات متداول

مدلسازی تهدید یک فرآیند تحلیلی برای شناسایی، ارزیابی و کاهش خطرات امنیتی در طراحی سیستم یا نرمافزار است تا از ابتدا ایمنی ساختاری تضمین شود.

Threat Modeling بر روی شناسایی مسیرهای حمله و تهدیدها تمرکز دارد، در حالی که Risk Assessment بر برآورد تأثیر و احتمال وقوع خطر و تصمیمگیری مدیریتی متمرکز است.

LSB کمترین وزن را دارد، در سمت راست رشته باینری قرار میگیرد؛ MSB بیشترین وزن را دارد و در سمت چپ قرار دارد.

خیر، این روش برای زیرساخت شبکه، سیستمهای ابری، IoT و حتی فرایندهای سازمانی نیز قابل اجرا است.

با تغییر معماری یا افزودن قابلیت جدید به نرمافزار مدل باید مجدداً بررسی شود؛ معمولاً در هر چرخه توسعه یا بهروزرسانی امنیتی دورهای انجام میگیرد.

موارد اخیر

-

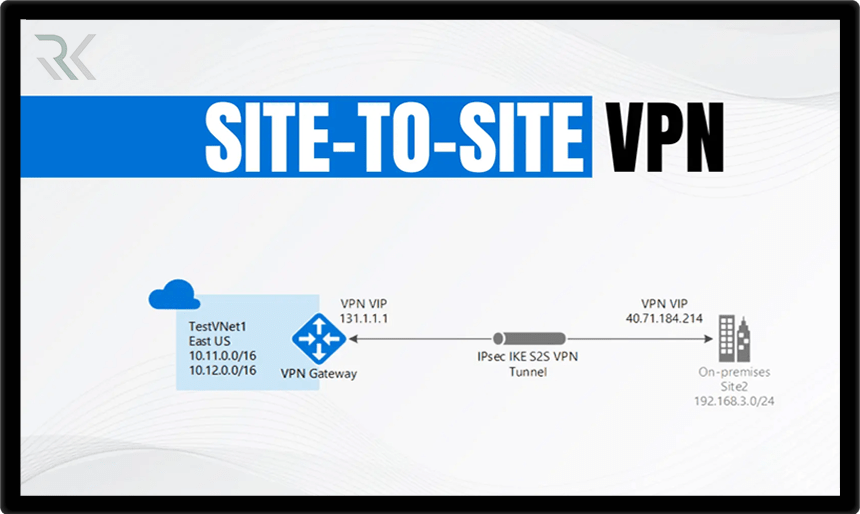

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

برترین ها

-

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *