Cobalt Strike چیست و چگونه در حملات سایبری استفاده میشود؟

Cobalt Strike یکی از قدرتمندترین ابزارهای تست نفوذ و شبیهسازی حملات سایبری است که به طور گسترده توسط متخصصان امنیت و همچنین هکرها استفاده میشود. این ابزار با قابلیتهایی مانند اجرای کد مخرب، ارتباطات پنهان و کنترل از راه دور سیستمها به یکی از محبوبترین گزینهها برای انجام حملات پیشرفته تبدیل شده است.

Cobalt Strike چیست؟

Cobalt Strike یک ابزار پیشرفته برای شبیهسازی حملات سایبری است که توسط تستکنندگان نفوذ برای ارزیابی امنیت شبکهها استفاده میشود. این ابزار بهعنوان یک پلتفرم جامع برای اجرای حملات هدفمند، مهندسی اجتماعی، بهرهبرداری از آسیبپذیریها و استقرار بدافزارها طراحی شده است. Cobalt Strike شامل قابلیتهایی مانند ایجاد payloadهای سفارشی، برقراری ارتباط مخفی با سیستمهای آلوده و انجام حملات پس از بهرهبرداری (Post-Exploitation) است که آن را به یکی از قدرتمندترین ابزارهای موجود برای ارزیابی امنیتی تبدیل کرده است.

با وجود اینکه Cobalt Strike بهطور قانونی برای شبیهسازی حملات سایبری در محیطهای کنترلشده طراحی شده، این ابزار به دلیل قابلیتهای پیشرفته خود مورد سوءاستفاده مجرمان سایبری نیز قرار گرفته است. مهاجمان از آن برای نفوذ به شبکهها، سرقت اطلاعات و توزیع بدافزارها استفاده میکنند. به همین دلیل، بسیاری از سازمانها و متخصصان امنیتی به دنبال راهکارهایی برای شناسایی و مقابله با این ابزار در حملات واقعی هستند.

ویژگیها و قابلیتهای Cobalt Strike

Beacon: کنترل مخفیانه سیستمهای آلوده

Beacon یکی از مهمترین قابلیتهای Cobalt Strike است که به مهاجمان اجازه میدهد پس از نفوذ اولیه، کنترل دستگاه قربانی را در دست بگیرند. این قابلیت امکان اجرای دستورات، بارگذاری ابزارهای اضافی، انتقال دادهها و ارتباطات مخفی از طریق پروتکلهایی مانند HTTP، HTTPS و DNS را فراهم میکند.

![]()

شبیهسازی حملات پس از بهرهبرداری (Post-Exploitation)

Cobalt Strike ابزارهای کاملی برای انجام مراحل پس از نفوذ ارائه میدهد. مهاجمان میتوانند از این قابلیتها برای حرکت جانبی (Lateral Movement)، سرقت اطلاعات ورود، اجرای کد از راه دور و کنترل کامل سیستمهای هدف استفاده کنند.

تکنیکهای دور زدن شناسایی (Evasion Techniques)

این ابزار از تکنیکهای پیشرفتهای مانند رمزگذاری ارتباطات، تغییر مسیر ترافیک و تغییر امضاهای رفتاری برای دور زدن آنتیویروسها و سیستمهای تشخیص نفوذ (IDS) استفاده میکند. این ویژگی به مهاجمان کمک میکند تا بدون شناسایی، مدت طولانیتری در شبکه باقی بمانند.

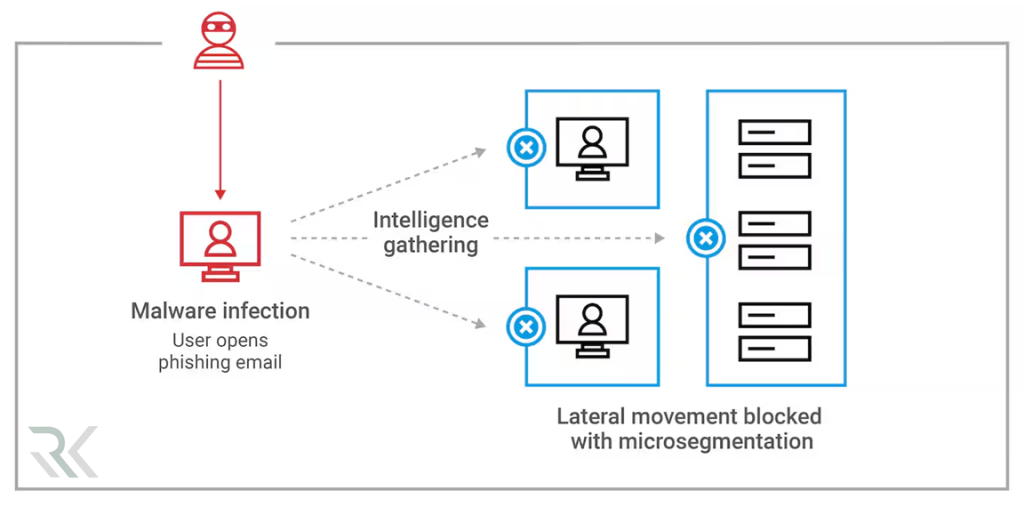

حملات فیشینگ و مهندسی اجتماعی

Cobalt Strike شامل ابزارهایی برای اجرای حملات فیشینگ و ارسال ایمیلهای مخرب است. مهاجمان میتوانند از این قابلیت برای فریب کاربران و آلودهسازی سیستمهای آنها به بدافزار استفاده کنند.

مدیریت تیمی و همکاری در حملات

Cobalt Strike به تیمهای قرمز و مهاجمان اجازه میدهد تا در یک محیط مشترک کار کنند. این ابزار امکان اجرای حملات بهصورت گروهی، اشتراکگذاری دادهها و هماهنگی بین اعضای تیم را فراهم میکند، که برای عملیات پیچیده بسیار مفید است.

نحوه عملکرد Cobalt Strike در حملات سایبری

فاز نفوذ اولیه (Initial Access):

مهاجمان برای شروع حمله، از روشهایی مانند فیشینگ (Phishing)، سوءاستفاده از آسیبپذیریها یا استفاده از بدافزارهای مخفی برای دسترسی اولیه به شبکه هدف استفاده میکنند. در این مرحله، معمولاً یک فایل مخرب یا پیوند آلوده برای قربانی ارسال میشود که پس از اجرا، دسترسی اولیه را برای مهاجم فراهم میکند.

استقرار Beacon:

پس از موفقیت در نفوذ اولیه Cobalt Strike از ماژول Beacon برای ایجاد یک کانال ارتباطی مخفی بین سیستم آلوده و سرور فرماندهی و کنترل (C2) مهاجم استفاده میکند. این ارتباط میتواند از طریق HTTP، HTTPS، DNS و حتی SMB برقرار شود و به مهاجم امکان ارسال دستورات از راه دور را میدهد.

اجرای کد مخرب و دستورات پس از نفوذ:

مهاجم پس از ایجاد ارتباط پایدار، میتواند اقدام به اجرای کدهای مخرب، بارگذاری بدافزارهای اضافی، استخراج دادهها و شناسایی دیگر سیستمهای موجود در شبکه کند. این مرحله شامل تکنیکهایی مانند استخراج اطلاعات ورود، اجرای اسکریپتهای سفارشی و جمعآوری دادههای حساس است.

Lateral Movement در شبکه:

Cobalt Strike ابزارهای متعددی برای حرکت جانبی در شبکه هدف ارائه میدهد. مهاجم میتواند با استفاده از اعتبارنامههای سرقتشده، آسیبپذیریهای پروتکلهای شبکه و اجرای کد از راه دور از یک سیستم به سیستم دیگر درون شبکه حرکت کند و سطح دسترسی خود را افزایش دهد.

بهرهبرداری نهایی و خروج بدون شناسایی (Exfiltration & Evasion):

در مرحله نهایی مهاجم اقدام به استخراج اطلاعات ارزشمند مانند اسناد حساس، دادههای کاربری یا اطلاعات مالی میکند. Cobalt Strike با استفاده از تکنیکهای ضدشناسایی، مانند رمزگذاری ترافیک و جعل ارتباطات شبکه، تلاش میکند تا از کشف شدن توسط سیستمهای امنیتی جلوگیری کند و ردپای خود را پاک کند.

مزایا |

معایب |

|---|---|

|

شبیهسازی پیشرفته حملات سایبری برای تست نفوذ |

نیاز به دانش فنی بالا |

|

قابلیت تعامل با ابزارهای دیگر مانند Metasploit |

شناسایی آن توسط بسیاری از راهکارهای امنیتی پیشرفته |

|

پشتیبانی از ارتباطات مخفی و مقاوم در برابر شناسایی |

امکان ایجاد تهدیدات پیشرفته و حملات خطرناک در صورت استفاده مخرب |

|

امکان اجرای سناریوهای پیچیده حملات برای آموزش تیمهای امنیتی |

_ |

جمعبندی…

Cobalt Strike یک ابزار قدرتمند برای شبیهسازی حملات سایبری و ارزیابی امنیت شبکه است که توسط متخصصان امنیتی و همچنین هکرها مورد استفاده قرار میگیرد. قابلیتهایی مانند کنترل از راه دور، اجرای کد مخرب و ارتباطات مخفی، آن را به ابزاری مؤثر برای تست نفوذ تبدیل کردهاند. با این حال سوءاستفاده از آن چالشهای امنیتی جدی ایجاد میکند و شناسایی و مقابله با آن برای سازمانها ضروری است.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *