چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند ASP....

تأثیر مقررات جدید حریم خصوصی جهانی (NIS2، DORA) بر امنیت شبکهها

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت ...

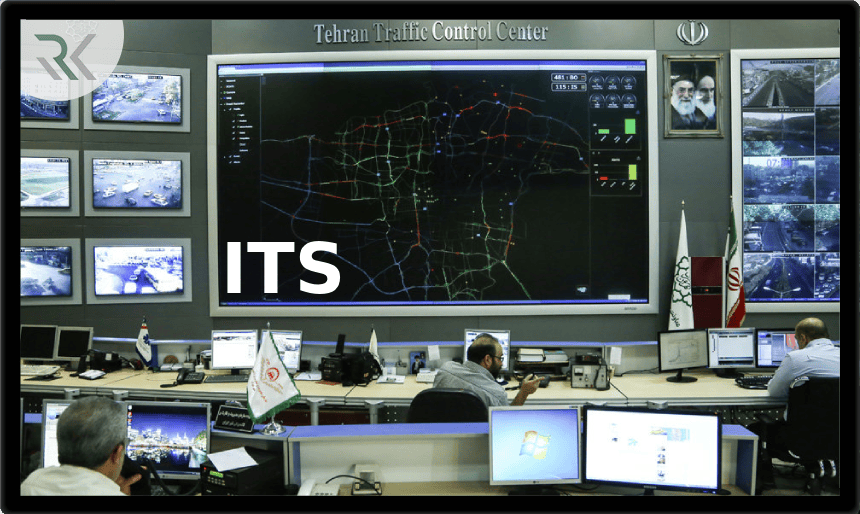

تحلیل تهدیدات سایبری در سیستمهای کنترل ترافیک هوشمند (ITS)

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و ت...

CVE چیست و کاربردی در امنیت سایبری دارد؟

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE یک سیستم استاندا...

شکار تهدید یا Threat Hunting چیست و چگونه به امنیت سایبری بهبود می بخشد؟

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها گفته میشود. این...

سند وضعیت هشدارهای سایبری و اقدامات ضروری

امروزه با گسترش فعالیتها در فضای سایبری، تهدیدات این حوزه به یکی از چالشهای اساسی برای زیرساختهای حیاتی، حساس و مهم کشور تبدیل شده ا...

راهنمای کامل Hardening برای امنیت سایبری: تکنیکها و مراحل ضروری

تکنیک Hardening یکی از روشهای مهم و پایهای در امنیت سایبری است که به کاربران و سازمانها کمک میکند تا با بهبود تنظیمات سیستمها و نر...

Sandboxing چیست؟ چرا باید از Sandboxing در توسعه نرمافزار استفاده کرد؟

تکنیک sandboxing به عنوان یکی از پیشرفتهترین روشهای امنیت سایبری است که، به سازمانها این امکان را میدهد تا برنامهها و کدهای مشکوک ...

بهترین راهکارهای جانبی برای دفاع از سازمان شما در برابر مهاجمان سایبری

حتی اگر ساختار امنیتی شبکه و زیرساختهای خود را بر مبنای مدل امنیتی Zero Trust پیادهسازی کرده باشید، باید خود را برای وقوع اجتنابناپذ...