کنترل دسترسی ناقص (Broken Access Control) چیست و چه خطری دارد؟

کنترل دسترسی یکی از اساسیترین مفاهیم امنیت سایبری است که نقش مهمی در محافظت از اطلاعات و سیستمها دارد. کنترل دسترسی ناقص (Broken Access Control) زمانی رخ میدهد که یک سیستم به درستی مجوزهای دسترسی کاربران را مدیریت نکند و این ضعف میتواند به دسترسی غیرمجاز به دادهها، تغییر تنظیمات حساس یا حتی نفوذ به بخشهای حیاتی سیستم منجر شود. این آسیبپذیری یکی از مهمترین تهدیدهای امنیتی در فهرست OWASP است و میتواند عواقب جدی برای سازمانها و کاربران داشته باشد.

Broken Access Control چیست؟

کنترل دسترسی ناقص (Broken Access Control) یکی از رایجترین و خطرناکترین آسیبپذیریهای امنیتی است که به مهاجمان اجازه میدهد تا به بخشهایی از یک سیستم که نباید به آنها دسترسی داشته باشند، وارد شوند. این مشکل زمانی رخ میدهد که سیاستهای کنترل دسترسی به درستی پیادهسازی نشده باشند، در نتیجه کاربران غیرمجاز قادر به مشاهده، ویرایش یا حذف اطلاعات حساس میشوند. به عنوان مثال، اگر یک وبسایت تنها بر اساس شناسههای URL اجازه دسترسی به صفحات را بدهد، یک مهاجم ممکن است با تغییر یک شناسه در آدرس صفحه به اطلاعات سایر کاربران دسترسی پیدا کند.

این ضعف امنیتی میتواند به روشهای مختلفی مورد سوءاستفاده قرار گیرد، از جمله افزایش سطح دسترسی کاربران عادی به ادمین، دسترسی به اطلاعات محرمانه و حتی تغییر در تنظیمات سرور. به همین دلیل Broken Access Control در فهرست OWASP Top 10 به عنوان یکی از مهمترین تهدیدهای امنیتی معرفی شده است. رفع این مشکل نیازمند اجرای دقیق سیاستهای کنترل دسترسی، بررسی مستمر سطح دسترسی کاربران و استفاده از روشهای احراز هویت قوی است.

انواع حملات ناشی از کنترل دسترسی ناقص

-

دور زدن احراز هویت

در این نوع حمله مهاجم میتواند بدون نیاز به ورود قانونی به سیستم، مستقیماً به اطلاعات حساس یا بخشهای محدود شده دسترسی پیدا کند. این اتفاق معمولاً به دلیل نبود بررسیهای کافی در کنترل سطح دسترسی رخ میدهد.

-

ارتقای سطح دسترسی (Privilege Escalation)

مهاجمان از ضعفهای کنترل دسترسی برای افزایش سطح مجوزهای خود استفاده میکنند. برای مثال، یک کاربر عادی ممکن است بتواند نقش خود را به مدیر سیستم (Admin) تغییر دهد و به اطلاعات مهم دسترسی پیدا کند.

ارتقا سطح دسترسی یا Privilege Escalation چیست و چگونه انجام می شود؟

-

دسترسی غیرمجاز به دادههای دیگر کاربران

اگر کنترل دسترسی به درستی پیادهسازی نشده باشد، یک کاربر میتواند از طریق تغییر شناسهها (ID) در URL یا درخواستهای API به دادههای سایر کاربران مانند اطلاعات حساب، سفارشها و پیامهای خصوصی دسترسی یابد.

-

تغییر یا حذف دادههای حساس

برخی مهاجمان میتوانند از نبود محدودیتهای امنیتی سوءاستفاده کرده و دادههای حیاتی سیستم را تغییر داده یا حذف کنند. برای مثال، بدون داشتن دسترسی مجاز، سفارشهای مشتریان را ویرایش کرده یا حذف نمایند.

-

اجرای دستورات مدیریتی توسط کاربران غیرمجاز

در این حمله یک کاربر عادی میتواند با ارسال درخواستهای خاص به سرور، عملکردهایی را اجرا کند که فقط مدیران سیستم باید به آن دسترسی داشته باشند، مانند تغییر تنظیمات امنیتی یا مدیریت کاربران دیگر.

چگونه از کنترل دسترسی ناقص جلوگیری کنیم؟

۱. اصل حداقل دسترسی (Principle of Least Privilege – PoLP)

یکی از مهمترین اقدامات امنیتی برای جلوگیری از کنترل دسترسی ناقص، اعمال اصل حداقل دسترسی است. این اصل به این معناست که هر کاربر، برنامه یا سرویس فقط به حداقل مجوزهای لازم برای انجام وظایف خود دسترسی داشته باشد. با این روش، حتی اگر یک حساب کاربری به خطر بیفتد، تأثیر آن محدود خواهد بود. پیادهسازی این اصل در سیستمهای سازمانی باعث کاهش خطر حملات داخلی و خارجی میشود. برای مدیریت بهتر، باید دسترسیهای کاربران بهصورت دورهای بررسی و در صورت لزوم محدود شوند.

اصل کمترین امتیاز (POLP) یا Principle of Least Privilege چیست؟

۲. پیادهسازی احراز هویت چندعاملی

استفاده از احراز هویت چندعاملی (MFA) میتواند امنیت حسابهای کاربری را به میزان قابل توجهی افزایش دهد. در این روش، کاربران علاوه بر وارد کردن رمز عبور، باید از یک روش اضافی مانند کد تأیید پیامکی، برنامه احراز هویت یا اثر انگشت استفاده کنند. این کار باعث میشود که حتی اگر رمز عبور یک کاربر فاش شود، مهاجم نتواند بدون عامل احراز هویت دوم به سیستم دسترسی پیدا کند. MFA باید برای تمامی حسابهای حساس، خصوصاً حسابهای مدیریتی، اجباری باشد. اجرای صحیح این روش میتواند از بسیاری از حملات مربوط به سرقت اطلاعات کاربری جلوگیری کند.

۳. کنترل و اعتبارسنجی دسترسی در سمت سرور

یکی از اشتباهات رایج در سیستمهای تحت وب، اعتبارسنجی دسترسیها فقط در سمت کاربر است. مهاجمان میتوانند این کنترلهای سمت کاربر را دور بزنند و به منابع غیرمجاز دسترسی پیدا کنند. برای جلوگیری از این مشکل، تمامی درخواستها باید در سمت سرور بررسی شوند و سطح دسترسی کاربران قبل از اجرای هر عملیات بهدرستی کنترل شود.

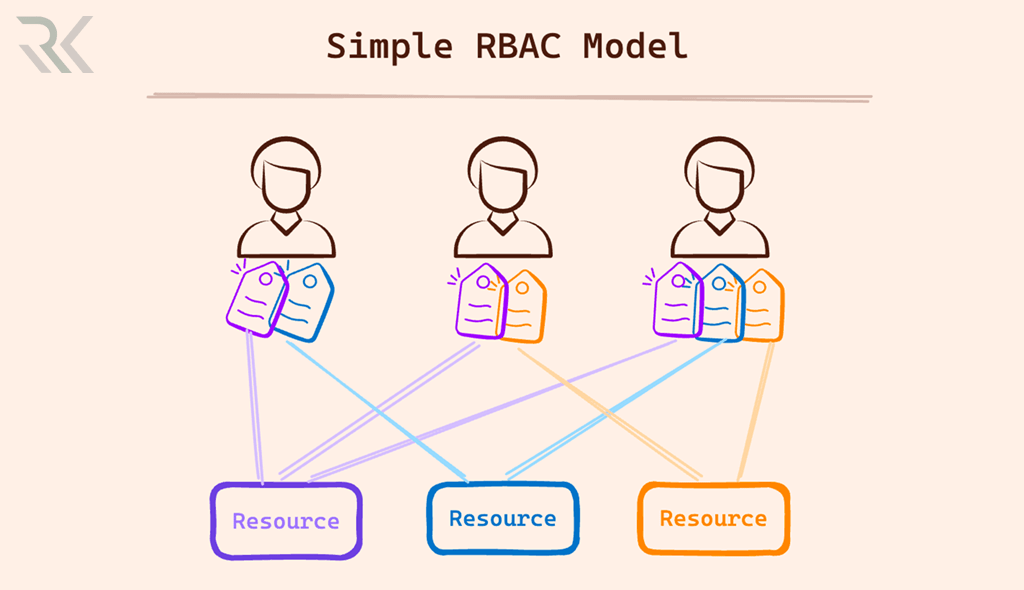

۴. استفاده از کنترل دسترسی مبتنی بر نقش (Role-Based Access Control – RBAC)

مدیریت دستی دسترسی کاربران میتواند پیچیده و مستعد خطا باشد، بنابراین استفاده از مدل کنترل دسترسی مبتنی بر نقش (RBAC) پیشنهاد میشود. در این روش، کاربران بر اساس نقشهای مشخصی مانند “مدیر”، “کارمند” یا “مشتری” گروهبندی میشوند و هر نقش دارای سطح دسترسی مشخصی است. این مدل، نه تنها مدیریت کاربران را سادهتر میکند، بلکه احتمال خطاهای امنیتی را کاهش میدهد.

۵. انجام تستهای امنیتی و بررسیهای دورهای

بسیاری از ضعفهای کنترل دسترسی، تنها از طریق تستهای امنیتی شناسایی میشوند. اجرای تست نفوذ (Penetration Testing) بهطور منظم، میتواند نقاط ضعف احتمالی را شناسایی کند و به توسعهدهندگان اجازه دهد قبل از سوءاستفاده مهاجمان، این مشکلات را برطرف کنند. بررسی کدهای برنامهنویسی و انجام ممیزیهای امنیتی به شناسایی مشکلات منطقی در کنترلهای دسترسی کمک میکند. تیمهای امنیتی باید بهصورت مداوم گزارشهای امنیتی و لاگهای سیستم را تجزیه و تحلیل کنند تا هرگونه رفتار مشکوک را شناسایی کنند.

۶. مانیتورینگ و ثبت لاگ فعالیتهای کاربران

ثبت و بررسی لاگهای دسترسی کاربران میتواند به شناسایی و جلوگیری از حملات احتمالی کمک کند. با استفاده از سیستمهای مانیتورینگ، میتوان فعالیتهای غیرعادی را شناسایی کرده و در صورت مشاهده رفتار مشکوک، اقدام مناسب انجام داد. برای مثال، اگر یک کاربر معمولی ناگهان سعی کند به اطلاعات حساس دسترسی پیدا کند، سیستم باید این فعالیت را ثبت کرده و مدیران امنیتی را مطلع کند.

۷. محدود کردن دسترسی به APIها و سرویسهای داخلی

بسیاری از حملات کنترل دسترسی ناقص از طریق APIها انجام میشود، زیرا توسعهدهندگان ممکن است کنترلهای کافی را روی این نقاط ورودی حساس اعمال نکنند. برای جلوگیری از سوءاستفاده، باید اطمینان حاصل شود که تمامی درخواستهای API با احراز هویت مناسب و سطح دسترسی مشخص اجرا شوند. علاوه بر این، اعمال محدودیت در تعداد درخواستهای API و استفاده از کلیدهای امنیتی میتواند خطر حملات را کاهش دهد. بررسی دورهای تنظیمات APIها و اعمال سیاستهای امنیتی مناسب برای محافظت از دادههای حساس ضروری است.

جمعبندی…

کنترل دسترسی ناقص یکی از مهمترین ضعفهای امنیتی است که میتواند به مهاجمان اجازه دهد به دادههای حساس و سیستمهای حیاتی دسترسی پیدا کنند. این مشکل معمولاً به دلیل تنظیمات نادرست مجوزها، اعتبارسنجی ناقص و عدم اعمال سیاستهای امنیتی مناسب ایجاد میشود. با پیادهسازی اصول امنیتی مانند اصل حداقل دسترسی، احراز هویت چندعاملی، کنترلهای سمت سرور، استفاده از RBAC تستهای امنیتی منظم و مانیتورینگ دقیق، میتوان از این تهدید جلوگیری کرد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *