راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

دادهها ستون فقرات هر سازماناند و از دست رفتن آنها میتواند روند کسبوکار را متوقف کند. پشتیبانگیری مؤثر تنها به ایجاد نسخههای اضافی خلاصه نمیشود، بلکه نیازمند طراحی هوشمند، ایزولاسیون و حفاظت چندلایه در برابر نفوذ یا تخریب است. این مقاله بهصورت آموزشی نشان میدهد چگونه میتوان استراتژی بکاپ را طوری طراحی و پیادهسازی کرد که هم قابل اعتماد باشد و هم در شرایط بحرانی یا حملات سایبری، تداوم و امنیت دادهها را تضمین کند.

مفاهیم بنیادی پشتیبانگیری

تفاوت بین Backup و Disaster Recovery

پشتیبانگیری (Backup) و بازیابی از فاجعه (Disaster Recovery) دو مفهوم نزدیک اما کاملاً متفاوت در مدیریت تداوم کسبوکار هستند. Backup به معنی داشتن نسخهای کپی از دادههاست تا در صورت حذف، خرابی یا آلودگی بتوان آنها را برگرداند. هدف آن حفظ اطلاعات است، نه الزماً تداوم فوری سرویس. برای مثال، بکاپ روزانه فایلهای سرور یا دیتابیسها به شما امکان میدهد دادهی ازدسترفته را در سطح فایل یا جدول برگردانید، اما ممکن است سیستم تا لحظهی بازگردانی غیرقابل استفاده باشد.

در مقابل Disaster Recovery (DR) راهکاری جامعتر برای بازگرداندن کل زیرساخت، سرویسها و دسترسی کاربران پس از وقوع بحران است. DR شامل ساختارهایی مانند سرورهای جایگزین، سایت ثانویه، و برنامههای بازیابی سریع برای حفظ استمرار عملیات میشود. اگر Backup ستون دادهها باشد، DR اسکلت کل فرایند ادامهی کار سازمان است. در واقع Backup پایهی DR است، ولی DR برنامهریزی کلان برای بازگردانی حیات سیستمهاست.

Backup |

Disaster Recovery |

|

|---|---|---|

|

هدف اصلی |

حفظ نسخهای از دادهها جهت بازیابی در صورت حذف یا آلودگی |

استمرار کل عملیات سازمان پس از بحران یا ازکارافتادگی زیرساخت |

|

دامنه اجرا |

سطح فایلها، فولدرها، دیتابیسها |

کل سیستمها، شبکهها، سرویسها و منابع حیاتی سازمان |

|

زمان بازیابی |

ممکن است طولانی باشد (بسته به حجم بکاپ و محیط ذخیرهسازی) |

طراحی میشود تا حداقل شود (از چند دقیقه تا چند ساعت) |

|

زمان بازیابی |

ممکن است طولانی باشد (بسته به حجم بکاپ و محیط ذخیرهسازی) |

طراحی میشود تا حداقل شود (از چند دقیقه تا چند ساعت) |

|

ابزارها و راهکارها |

نرمافزارهای بکاپگیری مانند Veeam، BorgBackup، Restic |

راهکارهای DR مانند VMware Site Recovery، Azure DR، یا Site Replication |

|

زیرساخت جایگزین |

ندارد |

دارد (سایت جایگزین یا محیط مجازی آماده) |

|

هزینه پیادهسازی |

پایینتر و سادهتر |

بالاتر و پیچیدهتر |

|

نقش در امنیت و تداوم کسبوکار |

بخشی از راهکار امنیت دادهها |

راهبرد جامع تداوم کسبوکار (BCP) |

تعریف RTO و RPO

دو شاخص حیاتی در طراحی استراتژی پشتیبانگیری و بازیابی عبارتاند از RTO (Recovery Time Objective) و RPO (Recovery Point Objective).

RTO تعیین میکند زمانی که سیستم پس از بحران باید دوباره در دسترس قرار گیرد چقدر است؛ مثلاً «حداکثر ۲ ساعت توقف مجاز». RPO اما بیانگر حداکثر میزان دادهای است که میتوان از دست داد بدون اینکه کسبوکار دچار مشکل شود؛ مثلاً «حداکثر از دست دادن داده تا ۳۰ دقیقه قبل از حادثه قابل قبول است». با ترکیب این دو معیار، تیم IT میتواند فرکانس بکاپ، نوع ذخیرهسازی و زمان بازیابی مناسب را مشخص کرده و سطح تداوم سرویسها را با نیاز واقعی کسبوکار هماهنگ کند.

یک سناریو فرضی از RTO و RPO

تصور کنید یک شرکت بورس که سامانه معاملات آنلاین دارد، هر دقیقه حجم زیادی از تراکنشهای مالی را پردازش میکند. رأس ساعت ۱۰ صبح، یکی از سرورهای اصلی دیتابیس دچار خرابی سختافزاری میشود و سرویس از دسترس خارج میگردد.

تیم IT بلافاصله طبق برنامهی DR وارد عمل میشود:

- مهندس پشتیبان زمان خرابی را ثبت میکند و بررسی میشود آخرین بکاپ موفق مربوط به ۹:۳۰ صبح است.

- بر اساس سیاست تعریفشده، RPO شرکت برابر ۳۰ دقیقه است، یعنی تنها دادههای بین ۹:۳۰ تا ۱۰:۰۰ از بین رفته و قابل پذیرش است. بنابراین تصمیم گرفته میشود از نسخهی ۹:۳۰ بازگردانی انجام شود.

- RTO شرکت ۲ ساعت است؛ تیم باید سامانه را تا حداکثر ظهر دوباره عملیاتی کند.

- بکاپ مورد نظر روی سرور جایگزین بازیابی میشود و پس از تست صحت تراکنشها، سرویس در ساعت ۱۱:۴۰ دوباره فعال میگردد.

در پایان بحران مدیر IT گزارش میدهد که ریسک از دست دادن داده در محدودهی مجاز RPO باقی مانده و زمان بازیابی نیز در محدودهی RTO انجام شده است. این سناریو نشان میدهد چگونه تعریف دقیق این دو شاخص، خط قرمزهای قابل تحمل کسبوکار را مشخص میکند و مسیر بازگردانی امن و کنترلشده را هدایت مینماید.

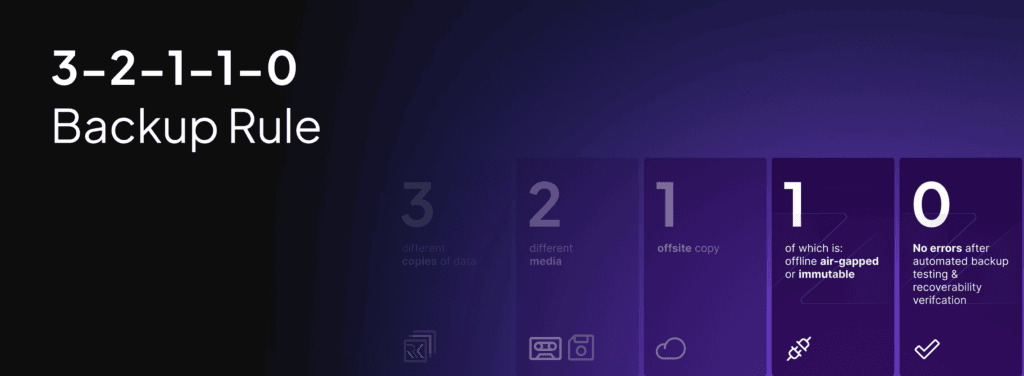

معرفی قانون طلایی 3‑2‑1‑1‑0

در گذشته قانون سادهی ۱‑۲‑۳ برای پشتیبانگیری وجود داشت؛ یعنی داشتن یک نسخه اصلی، دو نسخه بکاپ و سه نوع رسانه ذخیرهسازی. با افزایش تهدیدات سایبری، ظهور باجافزارها و حذف عمدی نسخههای پشتیبان، این قانون دیگر پاسخگوی امنیت دادهها نبود.

نسخهی پیشرفتهتر آن، قانون ۳‑۲‑۱‑۱‑۰ مطرح شد که توسط نهادهای امنیتی و استانداردهایی مانند NIST و ISO 27040 نیز تأیید شده است. مفهوم آن این است که باید سه نسخه از داده داشته باشید، در دو نوع رسانه متفاوت نگهداری کنید، یک نسخه را خارج از محل نگهداری اصلی قرار دهید، یک نسخه کاملاً ایزوله یا غیرقابلتغییر داشته باشید و در نهایت صفر خطا در بررسی سلامت دادهها حاصل شود. نتیجهی پیادهسازی این قانون، شکلگیری ساختاری چندلایه است که حتی در زمان نفوذ یا تخریب سیستمهای اصلی، امکان بازیابی ایمن و کامل اطلاعات را حفظ میکند.

عدد |

معنا |

توضیحات |

|---|---|---|

|

3 |

سه نسخه از دادهها |

یک نسخه اصلی و دو نسخه پشتیبان؛ یکی در محل، یکی در فضای دیگر برای افزونگی بیشتر. |

|

2 |

دو نوع رسانه متفاوت |

نگهداری نسخهها در دو فناوری مختلف؛ مثلاً دیسک سخت و نوار مغناطیسی یا دیسک و فضای ابری. |

|

1 |

یک نسخه خارج از سایت (Offsite) |

نگهداری نسخهای کامل در مکان فیزیکی مستقل یا در فضای ابری، جدا از زیرساخت فعلی. |

|

1 |

یک نسخه ایزوله یا غیرقابلتغییر (Immutable/WORM) |

پشتیبانی که هیچ کاربری—even مدیر—نمیتواند آن را حذف یا بازنویسی کند؛ آخرین سنگر دفاعی در برابر باجافزار. |

|

0 |

صفر خطا در صحتسنجی بکاپ |

تأیید دورهای Integrity دادهها با Checksum، Hash Validation یا Restore Test تا مطمئن شویم نسخهها واقعاً قابل بازیابیاند. |

چرا بکاپهای معمولی در برابر باجافزارها ناکارآمدند

بکاپهای معمولی همان نسخههای پشتیبانیاند که بهصورت دورهای—مثلاً با نرمافزارهایی مثل Windows Backup یا rsync—روی همان شبکه و همان دسترس مدیریتی ذخیره میشوند و فاقد ایزولاسیون فیزیکی یا منطقی هستند.

در ظاهر این بکاپها برای بازیابی فایلهای حذفشده کافیاند، اما در زمانی که باجافزار در شبکه نفوذ کرده و بهصورت خودکار پوشههای اشتراکی و مسیرهای بکاپ را هم رمزنگاری یا حذف میکند، این نسخهها عملاً نابود میشوند. علت ناکارآمدی چنین بکاپهایی آن است که بدون Immutable Storage (غیرقابلتغییر بودن داده) و بدون Network Segmentation بکاپ بخشی از همان سطح حمله محسوب میشود و در صورت آلوده شدن سیستم میزبان، نسخهی پشتیبان نیز قربانی میشود.

طراحی استراتژی بکاپ

شناسایی دادههای حیاتی و اولویتدار

اولین گام در طراحی استراتژی بکاپ، درک این نکته است که همه دادهها ارزش یکسانی ندارند. شناسایی و اولویتبندی دادهها باید بهصورت فرآیندی دقیق و مرحلهای انجام شود تا منابع ذخیرهسازی و بودجه بهدرستی تخصیص یابند و از پشتیبانگیری بیهدف جلوگیری شود.

نحوه انجام اولویت بندی دادهها

- فهرستبرداری از داراییهای اطلاعاتی:

در این مرحله تمام منابع داده شامل سرورها، پایگاههای داده، فایلها، VMها و حسابهای ابری فهرست میشوند. هدف ایجاد تصویری جامع از آنچه در سازمان وجود دارد است. ابزارهایی مانند CMDB (در Zenoss یا The Dude) میتوانند برای مستندسازی این داراییها مفید باشند.

- تعیین سطح اهمیت و حساسیت دادهها:

هر منبع داده باید بر اساس اثر احتمالی از بین رفتن آن بر فعالیت سازمان دستهبندی. برای مثال، پایگاه دادهی مشتریان یا تراکنشهای مالی در سطح حیاتی قرار دارد، اما فایلهای لاگ روزمره ممکن است در سطح پایینتر باشند.

- تحلیل وابستگی سامانهها:

تحلیل کنید کدام داده یا سرویس به دیگری وابسته است؛ مثلاً سیستم حسابداری به دیتابیس مرکزی و سرویس LDAP وابسته است. این وابستگیها کمک میکنند مجموعهای از بکاپها را با ترتیب و هماهنگی صحیح طراحی کنید تا در زمان بازیابی، چرخهی عملکرد سیستم کامل برقرار شود.

- ارزیابی ارزش زمانی دادهها:

دادههایی که بهصورت لحظهای یا روزانه تغییر میکنند (مانند دیتای مالی یا CRM) نیاز به بکاپهای مکرر دارند. در مقابل دادههای ثابت مثل آرشیوها یا مستندات آموزشی میتوانند فقط ماهانه بکاپ شوند. این ارزیابی به تنظیم RPO مناسب برای هر لایه کمک میکند.

- مستندسازی و تعیین اولویت نهایی برای سیاست بکاپ:

در پایان جدول اولویتها ایجاد میشود که مشخص میکند هر دسته داده چه نوع بکاپی، در چه تناوبی و روی چه رسانهای باید ذخیره گردد. این سند مبنا و مرجع اصلی برای تمام تصمیمهای بعدی در طراحی استراتژی مقاوم پشتیبانگیری خواهد بود.

انتخاب نوع بکاپ

اهمیت این انتخاب در آن است که تعیین میکند در زمان بحران، بازگردانی سیستمها چقدر سریع و کامل انجام میشود و تا چه حد از منابع ذخیرهسازی استفاده بهینه میگردد. در طراحی استراتژی حرفهای، استفاده از چند روش بکاپ بهصورت ترکیبی نهتنها مجاز است بلکه توصیهشده میباشد زیرا هیچ نوع بکاپی بهتنهایی همه سناریوها را پوشش نمیدهد.

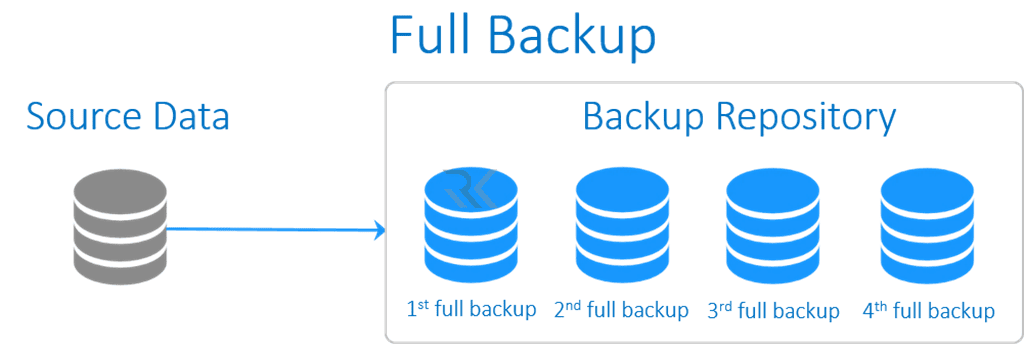

۱. بکاپ کامل (Full Backup)

در این روش، تمام دادهها بدون استثنا در هر چرخه بکاپگیری ذخیره میشوند. مزیت اصلی آن، سادگی بازگردانی و اطمینان از داشتن نسخه کامل است؛ ولی به دلیل حجم زیاد و زمان طولانی، برای همه روزها مناسب نیست. کاربرد: پایگاههای داده حیاتی، فایلهای ساختارمند پروژههای بزرگ و نسخههای هفتگی سیستمها.

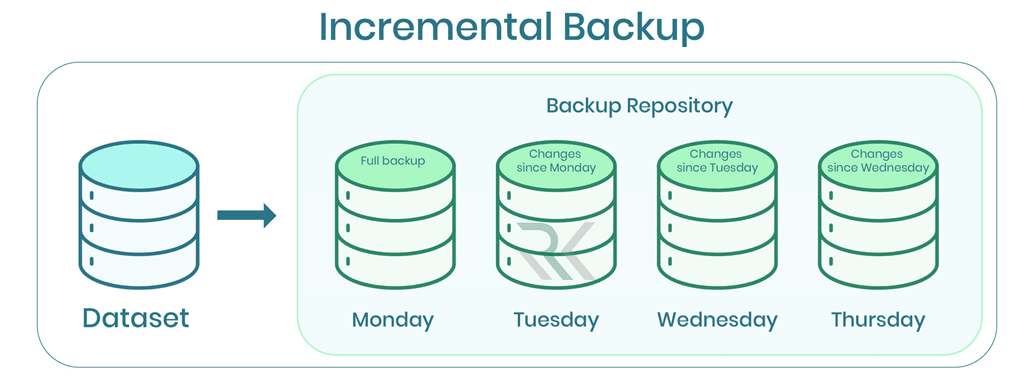

۲. بکاپ افزایشی (Incremental Backup)

فقط دادههایی ذخیره میشوند که از بکاپ قبلی تا زمان فعلی تغییر کردهاند. سرعت بالا و صرفهجویی در فضای ذخیرهسازی از مزایای آن است، ولی بازگردانی نیازمند زنجیرهای از نسخههاست. کاربرد: بکاپ روزانه سرورهای کاری، دستگاههای کاربران یا محیطهای ابری پرحجم.

۳. بکاپ تفاضلی (Differential Backup)

تفاوت دادههای فعلی نسبت به آخرین بکاپ کامل ثبت میشود. حجم بیشتری دارد نسبت به افزایشی، اما سرعت بازیابی سریعتر است چون تنها به دو نسخه نیاز دارد (آخرین Full و آخرین Differential). کاربرد: سرویسهای میانرده مثل سرورهای کاربردی یا فایلسرورهای اداری.

۴. بکاپ تصویری (Image-Based Backup)

در این حالت از کل دیسک یا ماشین مجازی تصویری کامل گرفته میشود تا بتوان سیستم را دقیقاً به حالت قبلی برگرداند. این روش برای زیرساختهای فیزیکی یا مجازی حیاتی مناسب است، زیرا شامل همه تنظیمات، برنامهها و سیستمعامل است. کاربرد: ماشینهای مجازی (VMware / Hyper‑V)، سرورهای فیزیکی حیاتی و ایستگاههای کاری حساس.

۵. بکاپ پیوسته یا بلادرنگ (Continuous Backup / Real‑Time)

تغییرات دادهها بهصورت لحظهای رصد و ذخیره میشود؛ در نتیجه فاصلهی بین نسخهها تقریباً صفر است. این نوع نیازمند زیرساخت پردازش بالا و شبکه پایدار است ولی برای دادههایی که هر لحظه حیاتیاند، حیاتیتر است. کاربرد: سامانههای مالی، پایگاههای تراکنش بلادرنگ، یا سرویسهای ابری حساس به زمان.

۶. بکاپ ابری (Cloud Backup)

انتقال نسخههای پشتیبان به فضای ابری خصوصی یا عمومی با امنیت، رمزنگاری و امکان بازیابی از راه دور. این روش انعطافپذیرترین نوع بکاپ است و در کنار قانون 3‑2‑1‑1‑0 نقش نسخه “Offsite” را ایفا میکند. کاربرد: محیطهای توزیعشده، لپتاپهای سازمانی، و مراکز داده با نیاز به مقیاسپذیری سریع.

برنامهریزی برای زمانبندی و نگهداری نسخهها

هیچ استراتژی بکاپی حتی پیشرفتهترین آن بدون برنامهریزی دقیق زمانبندی دوام ندارد. زمانبندی منظم مشخص میکند چه زمانی، چه دادهای و با چه تناوبی باید ذخیره شود تا ضمن حفظ تداوم، از مصرف بیش از حد منابع جلوگیری گردد. این برنامه باید با میزان تغییر دادهها، محدودیتهای پهنای باند و شاخصهای RTO/RPO همراستا باشد. اصول کلی این طراحی بر دو اصل استوار است: «تازگی دادههای حیاتی» و «نگهداری طولانی مدت دادههای تاریخی».

چرخههای استاندارد زمانبندی بکاپ

نام چرخه |

Disaster تناوب اجرا |

نوع بکاپ رایج |

هدف / کاربرد |

|---|---|---|---|

|

روزانه (Daily) |

هر ۲۴ ساعت |

Incremental یا Differential |

محافظت از تغییرات روزمره کاربران یا پایگاه دادهها |

|

هفتگی (Weekly) |

هر ۷ روز |

Full Backup |

ایجاد نقطهای ثابت برای بازگردانی کل سیستم یا اپلیکیشن |

|

ماهانه (Monthly) |

هر ۳۰ روز |

Full + Image Backup |

آرشیو رسمی، مستندسازی و بکاپ بلندمدت جهت تطابق با الزامات سازمانی |

|

سهماهه یا سالانه (Quarterly/Yearly) |

طبق تقویم سازمان |

Full + Offsite (Cloud/WORM) |

حفظ تاریخچه دادهها برای گزارشهای مالی، قانونی یا ممیزی امنیتی |

نگهداری نسخهها (Retention Policy)

پس از ثبت بکاپ باید تعیین شود هر نسخه تا چه مدت نگهداری میشود و چه زمانی حذف یا آرشیو گردد. سیاست نگهداری بسته به اهمیت داده از چند روز تا چند سال متغیر است. برای دادههای پرنوسان، نگهداری نسخههای ۷ و ۳۰ روزه کافی است، در حالیکه بکاپهای حسابداری یا قراردادی ممکن است تا ۵ سال حفظ شوند. بهترین روش، پیادهسازی سیاست “GFS — Grandfather‑Father‑Son” است که در آن:

Son (روزانه): نسخههای کوتاهمدت برای بازیابی سریع

Father (هفتگی): بکاپهای میانی برای ثبات سیستم

Grandfather (ماهانه/سالانه): نسخههای آرشیوی بلندمدت خارج از محل

انتخاب محل ذخیرهسازی

۱. ذخیرهسازی محلی (Local Storage)

در این روش دادهها روی همان زیرساخت داخلی سازمان نگهداری میشوند—مثلاً روی سرور بکاپ، NAS یا Storage Array. مزیت اصلی آن سرعت بالای دسترسی و بازیابی فوری است، زیرا انتقال فایلها درون شبکه محلی انجام میگیرد. اما نقطهضعف آن آسیبپذیری در برابر حملات داخلی و تخریب فیزیکی است؛ اگر آتشسوزی یا نفوذ باجافزاری در شبکه رخ دهد، نسخههای محلی نیز در معرض خطر خواهند بود. از اینرو ذخیرهسازی محلی باید تنها یکی از لایههای بکاپ باشد نه کل ساختار، و همراه با بکاپ خارج از محل استفاده شود.

۲. ذخیرهسازی خارجی یا قابلحمل (External Storage)

دیسکهای SSD، HDD قابلحمل و حتی نوارهای مغناطیسی (LTO Tapes) از قدیمیترین روشهای نگهداری بکاپ هستند. این رسانهها امکان انتقال فیزیکی دادهها به مکان دیگر (مانند گاوصندوق یا انبار ایمن) را فراهم میکنند. مزیت آن جداسازی فیزیکی کامل از شبکه است و در نتیجه مقاومت عالی در برابر نفوذ سایبری. نقطه ضعفش، سرعت پایینتر دسترسی و نیاز به مدیریت دستی است. برای دادههای آرشیوی یا نسخههای ماهانه و سالانه، همچنان یکی از امنترین و مقرونبهصرفهترین گزینهها محسوب میشود.

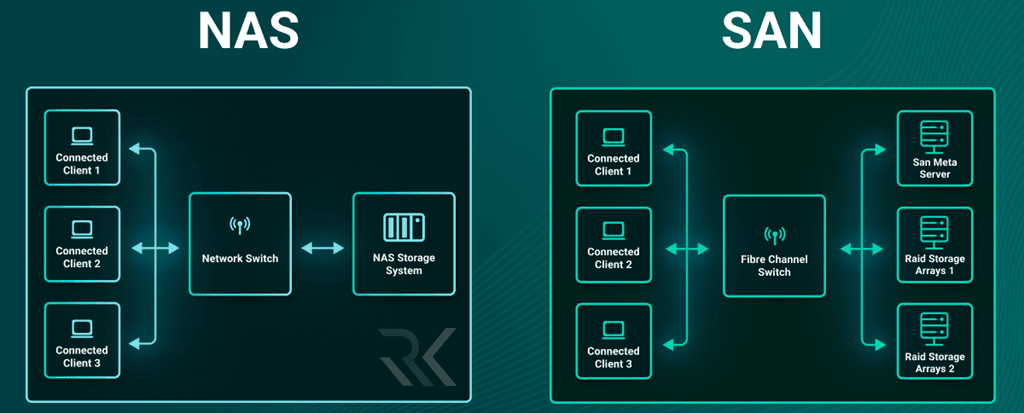

۳. ذخیرهسازی شبکهای (Network Storage/NAS و SAN)

محیطهای NAS (Network Attached Storage) و SAN (Storage Area Network) در سازمانهای متوسط و بزرگ رواج دارند. این ساختارها امکان تجمیع بکاپها در مخازن شبکهای مرکزی را فراهم میسازند و با قابلیت Snapshot یا Deduplication بهینهسازی حجم و سرعت را پشتیبانی میکنند. با اینحال چون این سیستمها به شبکه اصلی متصلاند، باید با تفکیک VLAN و اعمال دسترسی محدود محافظت شوند؛ در غیر این صورت باجافزارها میتوانند آنها را نیز رمزنگاری کنند.

۴. ذخیرهسازی ابری (Cloud Storage)

فضای ابری اعم از AWS S3، Azure Backup، Google Cloud Storage یا Wasabi—امکان نگهداری نسخههای خارج از محل را بهصورت رمزنگاریشده و مقیاسپذیر فراهم میکند. نقاط قوت آن شامل دسترسی جهانی، مقاومت در برابر خرابی سختافزاری و مدل پرداخت بر اساس مصرف است. در طراحی مقاوم، نسخه ابری همان بخش “Offsite” در قانون 3‑2‑1‑1‑0 محسوب میشود.

۵. ذخیرهسازی ایزوله یا Air‑Gapped (Offline/Immutable Storage)

این پیشرفتهترین و امنترین نوع محل ذخیرهسازی است. در این روش نسخههای بکاپ در محیطی نگهداری میشوند که حتی در سطح منطقی یا شبکهای هیچ مسیر دسترسی مستقیم از سیستمهای عملیاتی به آن وجود ندارد. نمونههای مدرن آن شامل WORM (Storage Write Once Read Many) و Immutable Snapshots هستند که هیچ کاربری حتی امین نمیتواند آنها را تغییر دهد یا حذف کند.

ایمنسازی بکاپها در برابر تهدیدات سایبری

سازمانی که بکاپ امن ندارد در لحظه بحران هیچ نقطه بازگشتی واقعی ندارد. ایمنسازی بکاپها شامل مجموعهای از اصول فنی و مدیریتی است که هدف آن حفظ تمامیت (Integrity)، محرمانگی (Confidentiality) و دسترسپذیری (Availability) دادهها در هر شرایط است.

محافظت از بکاپ با Immutable و WORM

یکی از قدرتمندترین روشهای محافظت از نسخههای بکاپ، استفاده از فناوری Immutable و WORM (Write Once Read Many) است. در نسخههای Immutable داده پس از ثبت قابل تغییر یا حذف نیست، حتی توسط مدیر سیستم یا اسکریپتهای خودکار؛ این رفتار تضمین میکند که هیچ نوع حمله باجافزاری یا نفوذ مخرب نمیتواند نسخهی اصلی را رمزنگاری یا حذف کند. در فناوری WORM رسانهای فیزیکی یا منطقی استفاده میشود که امکان نوشتن فقط یکبار وجود دارد و بعد از آن صرفاً خواندن داده مجاز است.

ترکیب این دو مفهوم به معنای ساخت “بکاپ مقاوم در برابر تغییر” است. نسخهی Immutable ضمن حفظ تمامیت، سطحی از اعتماد دیجیتال ایجاد میکند که برای انطباق با استانداردهای NIST 800‑209 و ISO 27040 ضروری است. در معماری مدرن این لایه باید جدا از نسخههای عملیاتی و در فضای ایزوله (Air‑Gapped Environment) نگهداری شود تا در برابر حذف، رمزنگاری و آلودگی نرمافزاری مصون بماند.

رمزنگاری و MFA برای ایجاد محرمانگی دادهها

رمزنگاری و احراز هویت چندمرحلهای (MFA) دو ستون اصلی حفظ محرمانگی دادههای پشتیبان هستند. رمزنگاری فایلها یا بلاکها (در Transit و At Rest) باعث میشود حتی در صورت سرقت یا نفوذ، اطلاعات قابل استفاده نباشد. استفاده از کلیدهای سختافزاری و ماژولهای HSM سطح امنیت را افزایش میدهد. احراز هویت چندمرحلهای برای دسترسی به مخزن بکاپ و کنسول مدیریتی مانع از آن میشود که مهاجم با یک رمز عبور یا احراز هویت تکعاملی بتواند فرآیند بازیابی یا حذف نسخهها را تغییر دهد.

تفکیک حسابهای مدیریتی و محدودسازی دسترسیها

ایمنسازی سطح دسترسی باید بر مبنای اصل Least Privilege Principle صورت گیرد.

- نخست باید حسابهای مدیریتی بین نقشهای مختلف جدا شوند؛ مثلاً حساب مسئول بکاپ از حساب مدیر شبکه و امنیت جدا باشد.

- هر حساب باید دسترسی محدود به بخشی از سیستم داشته باشد (Segmentation) نه تمام مخزن یا کنسول.

- فعالسازی Just‑In‑Time Access به معنای اعطای دسترسی موقت برای عملیات خاص انجام شود تا سطح خطر کاهش یابد.

- ثبت و پایش کلیه فعالیتها در Audit Logs و SIEM باعث جلوگیری از استفاده مخرب یا خطای انسانی میشود.

- حسابهای غیرضروری باید غیرفعال شوند و رمزهای عبور باید در یک چرخه زمانی معین تغییر کنند.

معرفی نرمافزارها و ابزارهای برتر در بکاپگیری اطلاعات

Veeam Backup & Replication

یکی از قدرتمندترین محصولات جهان Enterprise است که برای محافظت از VMware، Hyper‑V، Windows و Linux طراحی شده. Veeam با فناوری Instant Recovery امکان بازیابی آنی اطلاعات سیستمها را فراهم میکند و از قابلیتهای پیشرفته Immutable Repository و SureBackup برخوردار است.

BorgBackup

یک ابزار متنباز و فوقالعاده سبک برای لینوکس و یونیکس است که تمرکز اصلی آن بر کارایی و امنیت است. BorgBackup از فشردهسازی داده، Deduplication و رمزنگاری End‑to‑End پشتیبانی میکند و بهدلیل ساختار مبتنی بر Chunks برای تعداد زیادی فایل کوچک بسیار کارآمد است. مدیریت نسخهها از طریق کلیدهای SSH و احراز هویت قوی انجام میشود و اغلب برای سرورها و محیطهای DevOps در سیستمهای CI/CD مورد استفاده است.

Restic

یکی دیگر از ابزارهای متنباز و محبوب است که با فلسفه “Fast, Secure and Simple” توسعه یافته. Restic دادهها را بهصورت رمزنگاریشده و قابل فشردهسازی در مقاصد مختلف (Local، SFTP، Azure، AWS S3 و حتی Backblaze B2) ذخیره میکند. مزیت کلیدی آن سهولت فرماندهی از خط فرمان و قابلیت اسکریپتنویسی اتوماتیک است که آن را برای سرورهای بکاپ خودکار و سیستمهای Cross‑Platform مناسب میسازد.

Windows Server Backup

ابزار مایکروسافت برای ایجاد بکاپگیری از سیستمها و سرویسهای مبتنی بر Windows است. این ابزار قابلیت تهیه Full Backup، Incremental Backup و System State Backup را دارد و مستقیماً با VSS در ارتباط است. برای سازمانهایی که زیرساختشان مبتنی بر Active Directory، Exchange یا Hyper‑V است Windows Server Backup یک ابزار سریع و استاندارد محسوب میشود.

تست و ارزیابی بکاپها

آزمون و ارزیابی نسخههای پشتیبان، مهمترین بخش چرخه Backup & DR است. بدون تست، هیچ نسخهای تضمینکننده بازیابی واقعی نیست. بسیاری از سازمانها تا زمانیکه بحران رخ ندهد، از خرابی یا ناقص بودن بکاپ خود بیخبرند.

چرا تست بازیابی مهمتر از خود بکاپ است؟

داشتن نسخه پشتیبان بدون اطمینان از قابلیت بازیابی آن، فقط ایجاد حس امنیت کاذب است. بکاپ زمانی ارزشمند است که در لحظه بحران بتوان آن را بدون خطا و در حد زمان و هدف RTO/RPO بازیابی کرد. تست دورهای باعث میشود خطاهای ذخیرهسازی، ناسازگاری فرمتها یا آسیب دیدن نسخههای رمزنگاریشده شناسایی شوند. این تستها همچنین اعتبار سیاستهای زمانبندی و نگهداری نسخهها را محک میزنند.

اجرای سناریوهای واقعی

تست مؤثر زمانی معنا پیدا میکند که بهصورت واقعی یا نیمهواقعی انجام شود نه تنها بررسی فایلهای موجود، بلکه شبیهسازی کامل فرآیند بازگردانی در سطح سیستم یا سرویسهای حیاتی. برای این کار میتوان از ماشینهای مجازی آزمایشی، شبکههای ایزوله یا Sandbox استفاده کرد تا هیچ تأثیری بر دادههای زنده نداشته باشد. سناریوهای واقعی به تیم IT اجازه میدهد تا نواقص عملیاتی، منابع کند و خطاهای پیکربندی را پیش از بحران واقعی کشف کنند.

یک نمونه سناریو فرضی و گامبهگام (حمله باجافزاری به سرور فایلها)

- مهاجم تیم قرمز فایلهای اشتراکی را رمزنگاری کرده و دسترسی کاربران قطع میشود.

- تیم آبی در محیط Sandbox یک ماشین مجازی مشابه سرور اصلی ایجاد میکند.

- آخرین نسخه بکاپ از مخزن Immutable Extract میشود.

- فرآیند Restore آغاز شده و زمان بازگشت فایلها اندازهگیری میشود (RTO واقعی).

- پس از بازیابی کامل، نرمافزار Checksum بر صحت فایلها نظارت میکند تا فایل آسیبدیده یا ناقص شناسایی شود.

این نوع تست نهتنها سلامت بکاپ، بلکه آمادگی تیم عملیاتی و سرعت واکنش سازمان را نیز ارزیابی میکند.

Checksum و Validation

Checksum فرایند تولید کد هش (مانند SHA‑256 یا MD5) برای هر فایل بکاپ است تا هرگونه تغییر یا خرابی در بیتهای داده قابل شناسایی باشد. محافظت از یکپارچگی فقط با رمزنگاری کافی نیست بلکه نیازمند تطابق هش اصلی با هش نسخه بازیابیشده است. در ابزارهای حرفهای مانند Veeam و Restic فرآیند Validation بهصورت خودکار هنگام انجام Restore اجرا میشود. اگر اختلاف Checksum وجود داشته باشد، سیستم هشدار میدهد و نسخه قدیمیتر یا سالمتر را بازمیگرداند.

جمعبندی…

استراتژی پشتیبانگیری مقاوم در برابر بحران یعنی تلفیق اصول فنی، امنیت سایبری و تمرین عملی بازیابی. دادهای که بدون تست و رمزنگاری نگهداری شود ارزش محافظت ندارد. تنها برنامهای موفق است که با قانون 3‑2‑1‑1‑0، Immutable Storage، Validation و تست امنیت بکاپ انجام شود. بکاپ ایمن باید قابل بازیابی، مانیتورینگشده و عاری از خطا باشد تا سازمان در هر بحران بتواند سریع به وضعیت پایدار برگردد.

سوالات متداول

Backup فقط کپی دادههاست؛ DR شامل فرآیند و ابزارهایی است که بازیابی سریع سرویسها پس از بحران را تضمین میکند.

ایجاد سه نسخه بکاپ، دو رسانه برای ذخیرهسازی بکاپ، یک نسخه بکاپ خارج از سازمان، یک نسخه Immutable و صفر خطا برای تضمین امنیت دادهها.

زیرا نسخهای است که حتی ادمینها نمیتوانند آن را حذف یا تغییر دهند؛ دفاع قطعی در برابر باجافزار و خرابکاری داخلی.

RTO زمان بازیابی خدمات پس از بحران است و RPO حداکثر فاصله زمانی مجاز از آخرین بکاپ تا از دست رفتن دادهها.

در سطح Enterprise، Veeam بهدلیل SureBackup و Cloud Integration مناسب است؛ در محیطهای سبک، Borg یا Restic کاربردیترند.

Checksum کد هش صحت فایل است؛ Validation فرآیند مقایسه هش نسخه بکاپ با نسخه بازیابیشده برای اطمینان از سلامت داده.

موارد اخیر

-

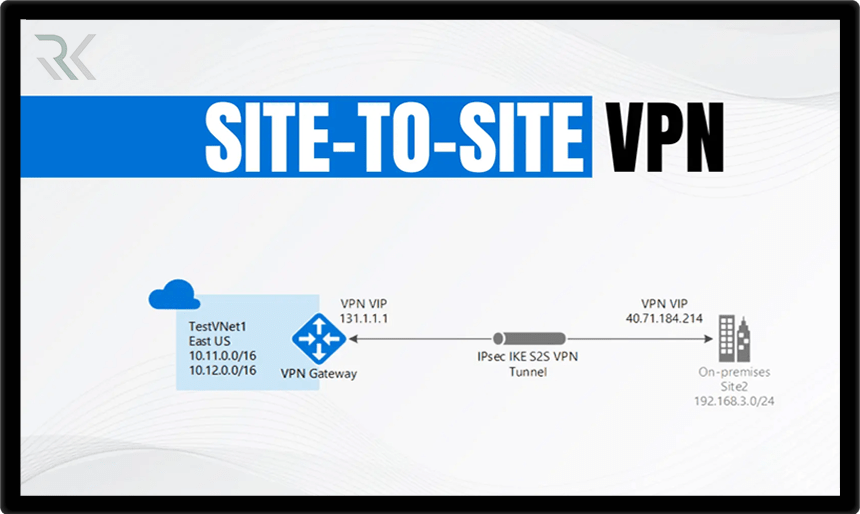

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

برترین ها

-

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *