CWE چیست و با CVE چه تفاوتی دارد؟

در دنیای امروز که امنیت سایبری به یکی از اولویتهای اصلی سازمانها و توسعهدهندگان تبدیل شده است، شناسایی و رفع ضعفهای امنیتی نقش حیاتی دارد. CWE یک سیستم استاندارد برای دستهبندی و مستندسازی ضعفهای امنیتی نرمافزار و سختافزار است که به متخصصان امنیتی کمک میکند تا مشکلات رایج را شناسایی و برطرف کنند. با استفاده از CWE سازمانها میتوانند آسیبپذیریهای بالقوه را کاهش داده و امنیت سیستمهای خود را بهبود بخشند.

CWE چیست؟

CWE (Common Weakness Enumeration) یک سیستم استاندارد و جامع برای شناسایی، دستهبندی و مستندسازی ضعفهای امنیتی در نرمافزارها و سختافزارها است. این چارچوب توسط MITRE توسعه یافته و با همکاری سازمانهای امنیتی و صنعتی بهروز میشود. برخلاف CVE که به آسیبپذیریهای خاص و شناختهشده اختصاص دارد، CWE بر روی الگوهای رایج ضعفهای امنیتی تمرکز دارد که ممکن است منجر به ایجاد آسیبپذیری شوند. این سیستم به توسعهدهندگان، محققان امنیتی و مدیران فناوری اطلاعات کمک میکند تا ضعفهای امنیتی را در مراحل اولیه شناسایی کرده و از بروز تهدیدات جلوگیری کنند.

هدف اصلی CWE ایجاد یک زبان مشترک برای توصیف و طبقهبندی ضعفهای امنیتی است تا کارشناسان امنیتی و توسعهدهندگان بتوانند بهطور مؤثرتری با یکدیگر ارتباط برقرار کرده و از بروز آسیبپذیریهای امنیتی جلوگیری کنند. این فهرست شامل طیف وسیعی از ضعفهای امنیتی مانند مشکلات کنترل دسترسی، اجرای کدهای ناخواسته، افشای اطلاعات حساس و بسیاری از موارد دیگر است. سازمانها و شرکتهای امنیتی میتوانند با استفاده از CWE، فرآیندهای ارزیابی امنیتی خود را بهینه کرده و سطح ایمنی سیستمها و نرمافزارهای خود را افزایش دهند.

تاریخچه CWE

CWE (Common Weakness Enumeration) در سال 2006 توسط سازمان MITRE با حمایت آژانسهای دولتی ایالات متحده و جوامع امنیتی راهاندازی شد. هدف از ایجاد این چارچوب، استانداردسازی دستهبندی ضعفهای امنیتی و فراهم کردن یک زبان مشترک برای توسعهدهندگان، محققان امنیتی و سازمانها بود. پیش از CWE شناسایی و مستندسازی ضعفهای امنیتی بهصورت غیرساختاری انجام میشد و روش واحدی برای توصیف این مشکلات وجود نداشت. با معرفی CWE امکان تجزیهوتحلیل منسجم ضعفهای امنیتی، بهبود ابزارهای ارزیابی امنیت و تقویت راهکارهای کاهش تهدیدات فراهم شد.

تفاوت CWE با CVE

CWE وCVE هر دو به حوزه امنیت سایبری مربوط میشوند اما اهداف متفاوتی دارند. CWE یک فهرست جامع از ضعفهای امنیتی رایج در طراحی، کدنویسی و معماری نرمافزارها است که به سازمانها، توسعهدهندگان و محققان کمک میکند تا از بروز مشکلات امنیتی در محصولات خود جلوگیری کنند. بهعبارتدیگر CWE روی دلایل اساسی آسیبپذیریها تمرکز دارد و به ارائه دستهبندیهایی برای ضعفهای امنیتی میپردازد که میتوانند منجر به ایجاد آسیبپذیری شوند.

در مقابلش CVE یک پایگاهداده از آسیبپذیریهای امنیتی کشفشده در نرمافزارها و سختافزارهای خاص است که هر مورد در آن دارای یک شناسه منحصربهفرد است. برخلاف CWE که روی ضعفهای کلی تمرکز دارد CVE بر آسیبپذیریهای خاص تأکید دارد که در محصولات واقعی شناسایی شدهاند. بهطور خلاصه CWE به پیشگیری از ایجاد آسیبپذیریها کمک میکند، درحالیکه CVE به شناسایی و مدیریت آسیبپذیریهای کشفشده میپردازد.

CWE (Common Weakness Enumeration) |

CVE (Common Vulnerabilities and Exposures) |

|

|---|---|---|

|

تمرکز اصلی |

شناسایی و دستهبندی ضعفهای امنیتی رایج در کدنویسی و طراحی |

شناسایی و ثبت آسیبپذیریهای خاص در نرمافزارها و سختافزارها |

|

هدف |

کمک به توسعهدهندگان برای جلوگیری از بروز مشکلات امنیتی |

ارائه اطلاعات به سازمانها برای مدیریت و رفع آسیبپذیریهای موجود |

|

شناسه |

هر ضعف امنیتی با یک کد CWE مشخص میشود |

هر آسیبپذیری شناختهشده دارای یک شماره CVE منحصربهفرد است |

|

مدیریت و کنترل |

توسط MITRE و با همکاری جامعه امنیتی توسعهیافته است |

توسط MITRE مدیریت شده و اطلاعات آن در NVD منتشر میشود |

|

کاربرد |

ارزیابی امنیتی و بهبود طراحی نرمافزارها |

شناسایی، مدیریت و رفع آسیبپذیریهای کشفشده در سیستمها |

ساختار CWE

CWE از یک ساختار سلسلهمراتبی استفاده میکند که نقاط ضعف امنیتی را در دستههای مختلف سازماندهی میکند. این ساختار به توسعهدهندگان، محققان امنیتی و سازمانها کمک میکند تا ضعفهای امنیتی را بهتر شناسایی و تحلیل کنند.

سطح بالا (Top-Level):

در این سطح، نقاط ضعف کلی و گستردهای که میتوانند بر امنیت نرمافزار تأثیر بگذارند، قرار دارند. این دسته شامل مفاهیمی مانند اشکالات در کنترل دسترسی یا مشکلات در مدیریت دادهها است که ضعفهای عمومی و رایج را پوشش میدهد.

سطح میانی (Mid-Level):

این سطح شامل ضعفهایی است که به فرآیندهای خاص توسعه نرمافزار مرتبط هستند. بهعنوان مثال، ضعفهایی مانند مدیریت نادرست حافظه یا خطاهای منطقی در پردازش دادهها در این سطح جای میگیرند.

سطح پایین (Low-Level):

این سطح شامل نقاط ضعف مشخص و جزئی است که در کدهای نرمافزاری یافت میشوند. برای مثال، استفاده از بافر بدون بررسی محدوده یا اجرای کد با ورودی غیرقابل اعتماد از جمله ضعفهایی هستند که در این سطح تعریف شدهاند.

هدف و کاربرد CWE

توسعه نرمافزارهای ایمنتر

توسعهدهندگان با استفاده از CWE میتوانند نقاط ضعف امنیتی رایج را در مراحل اولیه طراحی و کدنویسی شناسایی کرده و از بروز آنها جلوگیری کنند. این کار باعث کاهش هزینههای امنیتی در مراحل بعدی توسعه و افزایش کیفیت نرمافزارها میشود.

آزمایش و ارزیابی امنیتی

تیمهای امنیتی از CWE بهعنوان یک راهنمای جامع برای بررسی امنیت نرمافزارها استفاده میکنند. این چارچوب به آنها کمک میکند تا آسیبپذیریهای بالقوه را شناسایی کرده و راهکارهای مناسبی برای برطرف کردن آنها ارائه دهند.

مطابقت با استانداردهای امنیتی

بسیاری از سازمانها و نهادهای دولتی CWE را در استانداردهای امنیتی خود ادغام کردهاند. پیروی از این چارچوب به شرکتها کمک میکند تا نرمافزارهای خود را مطابق با استانداردهای بینالمللی امنیتی توسعه دهند و از مشکلات قانونی و امنیتی جلوگیری کنند.

آموزش و یادگیری

CWE بهعنوان منبعی ارزشمند برای آموزش مفاهیم امنیت نرمافزار به دانشجویان، توسعهدهندگان و محققان امنیتی استفاده میشود. با مطالعه و درک نقاط ضعف معرفیشده در CWE، متخصصان آینده میتوانند امنیت سایبری را بهبود بخشند و از بروز آسیبپذیریهای جدید جلوگیری کنند.

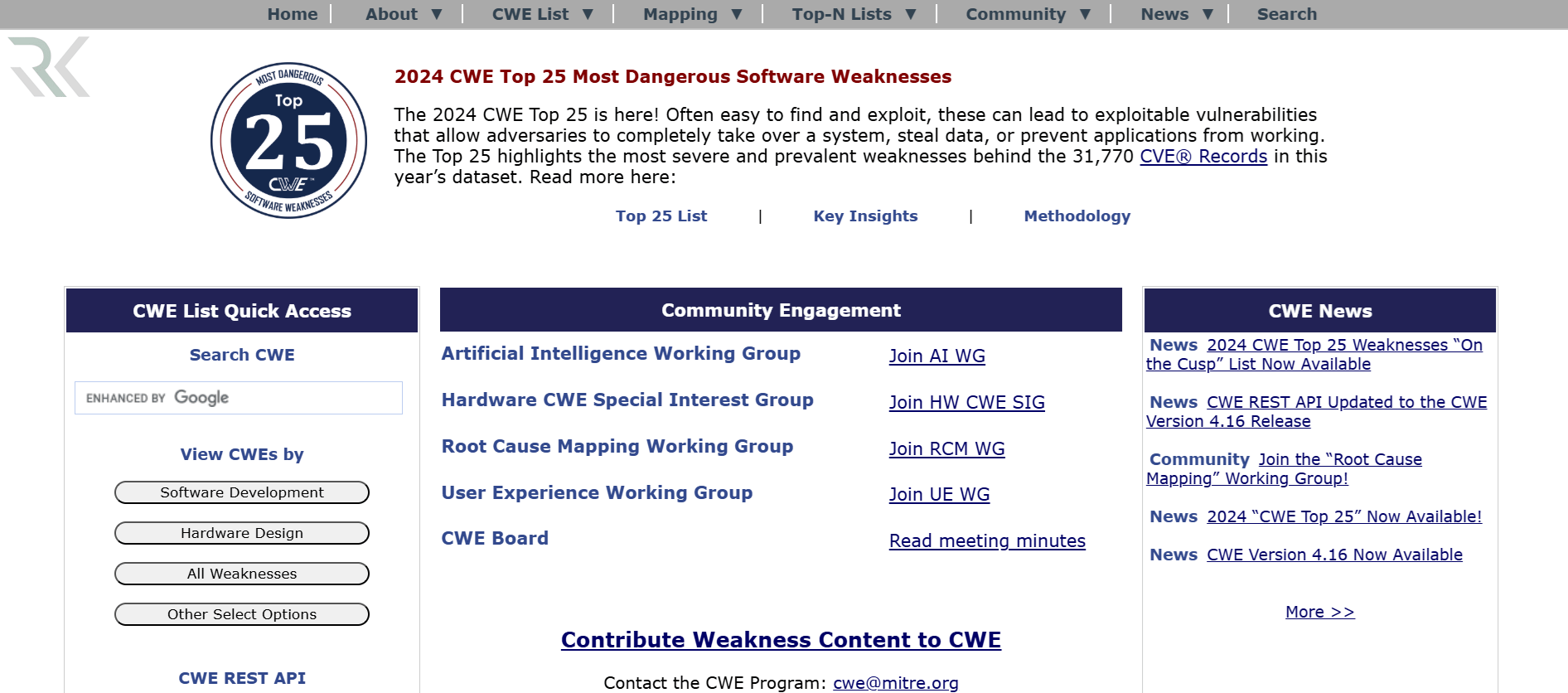

سه منبع معتبر برای بررسی CWEها

این وبسایت رسمی CWE است که توسط مؤسسه MITRE مدیریت میشود. در این منبع میتوانید لیست کامل نقاط ضعف، مستندات، توضیحات فنی و ارتباط هر CWE با استانداردهای امنیتی را مشاهده کنید.

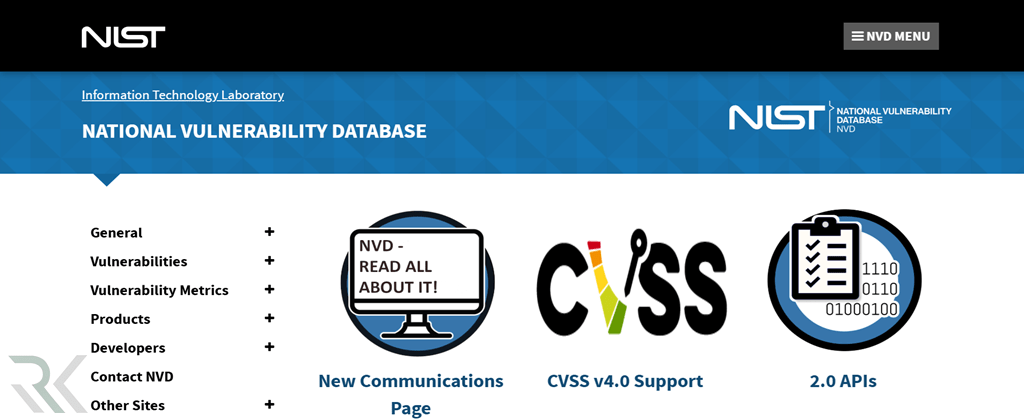

پایگاه داده ملی آسیبپذیریها (NVD) توسط مؤسسه ملی استاندارد و فناوری (NIST) اداره میشود و شامل اطلاعات مربوط به CWEها، CVEها و تحلیلهای امنیتی مرتبط با آنها است.

OWASP یک سازمان غیرانتفاعی است که به بهبود امنیت نرمافزارها کمک میکند. این سایت شامل مستندات، ابزارها و پروژههایی مانند OWASP Top 10 است که از CWEها برای شناسایی آسیبپذیریهای مهم در برنامههای تحت وب استفاده میکند.

جمعبندی…

CWE یک سیستم طبقهبندی جامع برای شناسایی و مدیریت نقاط ضعف امنیتی در نرمافزارها و سیستمها است. این فهرست به توسعهدهندگان، محققان امنیتی و سازمانها کمک میکند تا آسیبپذیریهای رایج را شناسایی کرده و با بهبود کدها و فرآیندهای توسعه، نرمافزارهای ایمنتری ایجاد کنند. با استفاده از منابع معتبر مانند OWASP میتوان اطلاعات بهروز و دقیقی درباره CWEها به دست آورد و امنیت سایبری را به سطح بالاتری ارتقا داد.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *