پایگاه دانش

پروتکل تأیید هویت Kerberos به عنوان یکی از ابزارهای کلیدی در امنیت شبکهها شناخته میشود که به حفظ حریم خصوصی […]

پروتکل LDAP (Lightweight Directory Access Protocol) یکی از پروتکلهای پرکاربرد و مهم در زمینه احراز هویت و مدیریت دسترسی در […]

اصل کمترین دسترسی (POLP) یکی از مهمترین اصول در زمینه امنیت اطلاعات و حفاظت از دادههاست که به خصوص در […]

در دنیای امروز، امنیت سایبری و مانیتورینگ شبکه به عنوان دو رکن اصلی در حفظ سلامت و کارایی سیستمهای فناوری […]

Mimikatz یکی از ابزارهای محبوب در مراحل پس از نفوذ است که هکرها برای حرکت در شبکه و افزایش سطح […]

Mimikatz به ابزاری تبدیل شده است که به طور گسترده توسط هکرها برای استخراج رمزهای عبور و هشها از حافظه، […]

در دنیای بههمپیوستهی دیجیتالی امروز، هر سازمانی که از داراییهای دیجیتال و اینترنت استفاده میکند، در معرض خطر حملات سایبری […]

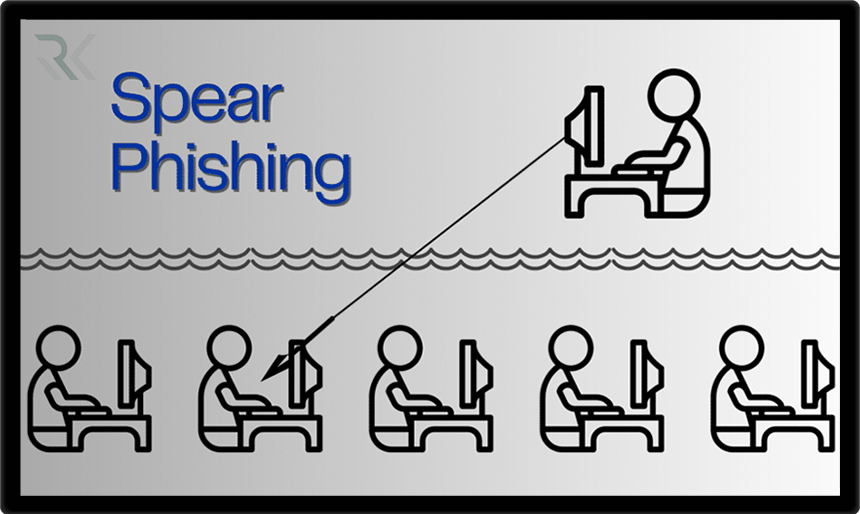

حملات فیشینگ، بهعنوان یکی از رایجترین و تهدیدآمیزترین روشهای حملات سایبری، همواره امنیت اطلاعات افراد و سازمانها را به چالش […]

حملات XSS یا “Cross-Site Scripting” یکی از رایجترین نوع حملات سایبری محسوب میشود که به مهاجمین این امکان را میدهد […]

احراز هویت چندعاملی که به اختصارMFA (Multi-Factor Authentication) نامیده میشود، به عنوان یکی از روشهای امنیتی در دنیای دیجیتال بسیار […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN