پایگاه دانش

در دنیای شبکههای کامپیوتری، برقراری ارتباط میان دستگاهها بدون وجود اجزای پایهای امکانپذیر نیست. Node یا گره بهعنوان یکی از […]

در زیرساختهای سازمانی قطعی سرویسها میتواند خسارتهای جدی مالی و عملیاتی ایجاد کند. Failover Cluster یکی از مهمترین راهکارهای مایکروسافت […]

Nano Server یکی از سبکترین و مینیمالترین نسخههای Windows Server است که توسط مایکروسافت برای سناریوهای مدرن مانند Cloud، Container […]

Email Spoofing یا جعل ایمیل یکی از رایجترین روشهای کلاهبرداری اینترنتی است که در آن مهاجمان با جعل آدرس فرستنده، […]

اصطلاحاتی مثل Hashing، Encryption و Obfuscation زیاد شنیده میشوند، اما اغلب بهاشتباه بهجای یکدیگر استفاده میشوند. هر کدام از این […]

در حال حاضر محافظت از کد، دادهها و منطق نرم افزارها به یکی از دغدغههای اصلی توسعهدهندگان و تیمهای امنیتی […]

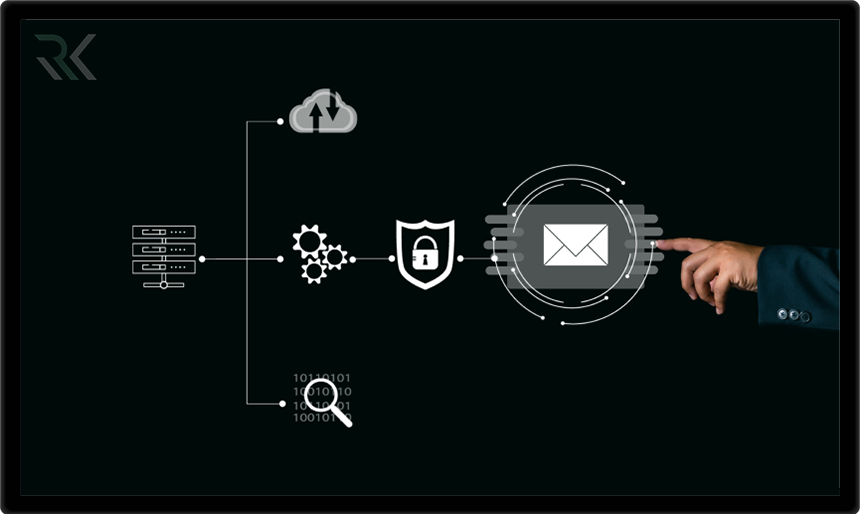

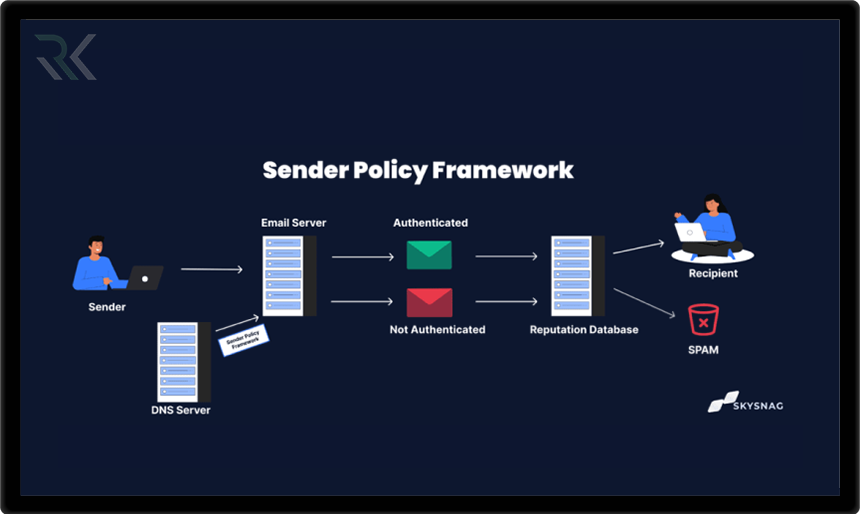

احراز هویت ایمیل یکی از مهمترین پایههای امنیت در ارتباطات دیجیتال است که نقش مستقیمی در جلوگیری از جعل ایمیل، […]

با افزایش حملات فیشینگ و جعل ایمیل، احراز هویت ایمیل به یکی از ارکان اصلی امنیت ارتباطات دیجیتال تبدیل شده […]

با افزایش حملات فیشینگ و جعل ایمیل، امنیت ایمیل به یکی از دغدغههای اصلی سازمانها و وبسایتها تبدیل شده است. […]

مجازیسازی (Virtualization) به یکی از ضروریترین ابزارها برای بهینهسازی منابع سختافزاری و افزایش بهرهوری در مراکز داده است. در میان […]

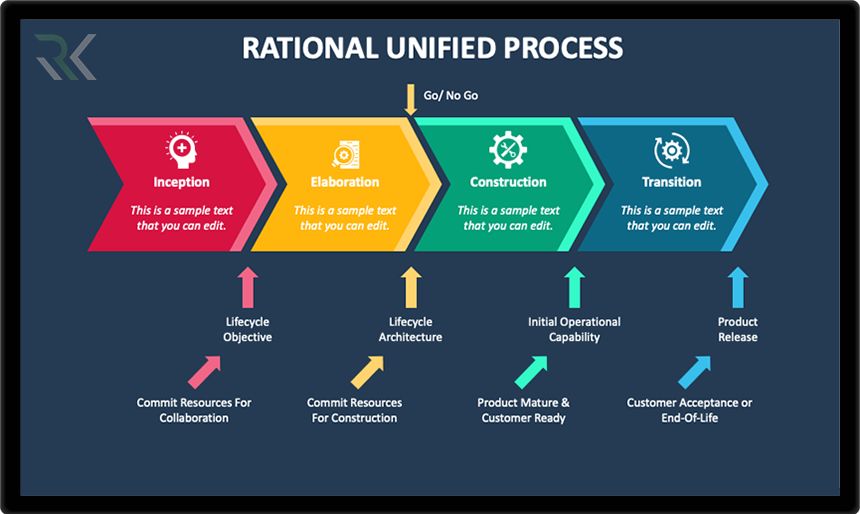

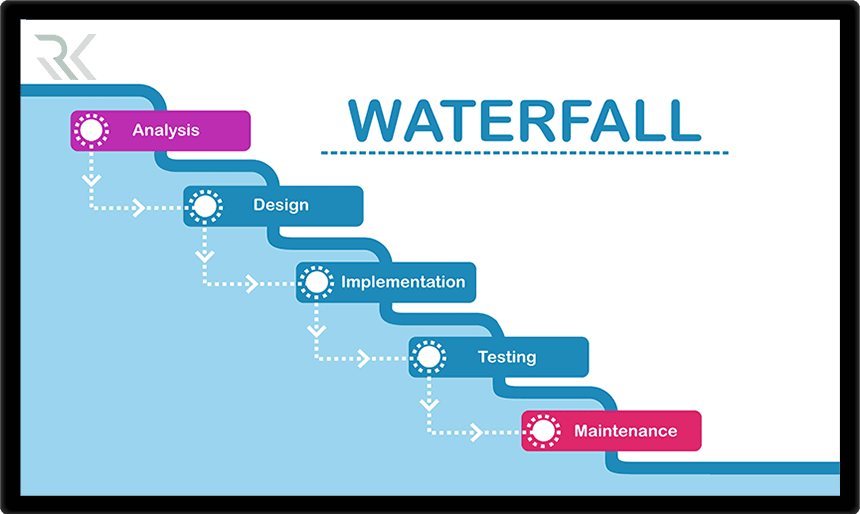

توسعهی نرمافزار به فرایندهایی نیاز دارد که ضمن حفظ کیفیت، ریسک پروژه را کاهش دهند و همکاری میان اعضای تیم […]

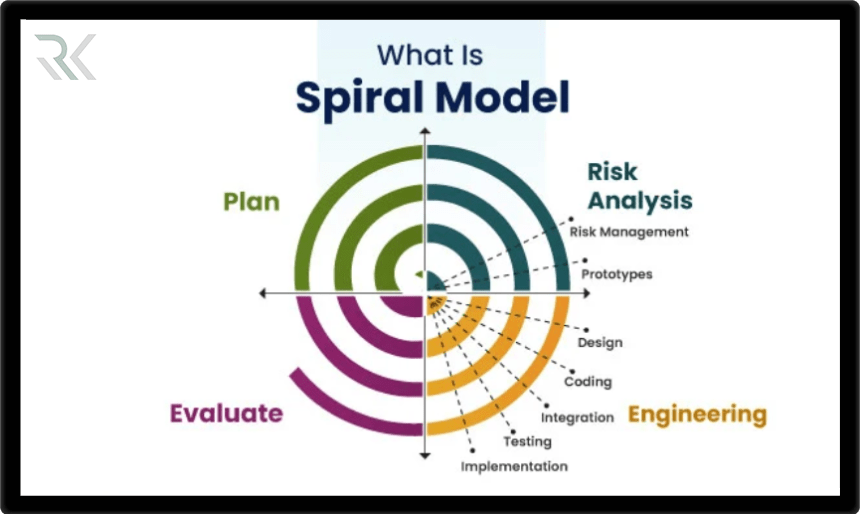

مدل مارپیچ (Spiral Model) یکی از رویکردهای انعطافپذیر در توسعه نرمافزار است که با ترکیب ویژگیهای مدل آبشاری (Waterfall) و […]

نیاز به توسعه سریع و باکیفیت نرمافزار بیش از هر زمان دیگری احساس میشود، مدل توسعه سریع نرمافزار (RAD – […]

در فرآیند توسعه نرمافزار اطمینان از عملکرد صحیح اجزای مختلف سیستم تنها با تست بخشهای مجزا کافی نیست. گاهی ماژولهایی […]

نیازهای کاربران دیجیتال بهطور مداوم در حال تغییر است، روشهای سنتی مدیریت پروژه دیگر پاسخگوی سرعت توسعه مورد انتظار نیستند. […]

شناخت رویکردهای مختلف برنامهریزی و اجرا در حوزه مدیریت پروژه و توسعه نرمافزار اهمیت ویژهای دارد. یکی از قدیمیترین و […]

در حوزه علوم کامپیوتر هر دادهای در نهایت به زبان صفر و یک بیان میشود. در این میان کم اهمیتترین […]

امنیت یکی از مهمترین دغدغههای هر مجموعه، از خانههای شخصی گرفته تا سازمانهای بزرگ است. تجهیزات دوربین مداربسته با فراهم […]

تجهیزات الکترونیکی بخش جداییناپذیر زندگی و کسبوکارها شدهاند، قطع یا نوسان برق میتواند خسارتهای جدی به همراه داشته باشد. دستگاه […]

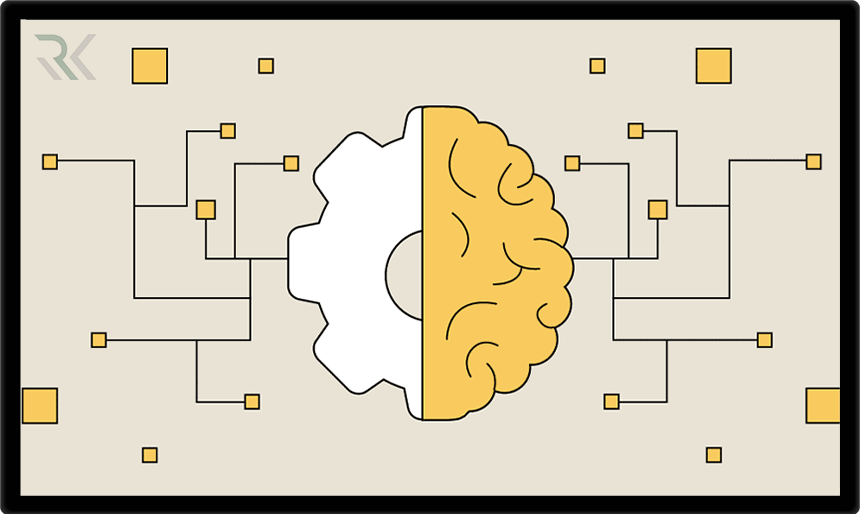

پردازش زبان طبیعی یا NLP یکی از حوزههای کلیدی هوش مصنوعی است که تلاش میکند تعامل طبیعی بین انسان و […]

تهدیدات پنهانی در عصر خودکارسازی امروزه، تهدیدات سایبری تنها از طریق بدافزارها یا حملات انسانی انجام نمیگیرند؛ بخش بزرگی از […]

چت باتها به سرعت در حال تبدیل شدن به ابزاری اساسی برای تعامل با کاربران در دنیای دیجیتال هستند. دو […]

در دنیای امروز، تکنولوژی با سرعتی شگفتانگیز در حال پیشرفت است و بسیاری از جنبههای زندگی انسانها را تحت تاثیر […]

هوش مصنوعی تحولی شگرف در دنیای فناوری به شمار میرود که توانسته مرزهای دانش و قابلیتهای انسانی را گسترش دهد. […]

در دنیایی که هوش مصنوعی با سرعتی شگفتانگیز در حال پیشرفت است، چتباتها به یکی از ابزارهای حیاتی در زندگی […]

با پیشرفت روزافزون فناوری و توسعه هوش مصنوعی، ابزارهایی به وجود آمدهاند که تواناییهایی فراتر از تصور انسان را ارائه […]

هوش مصنوعی در سالهای اخیر تحولی چشمگیر در صنایع مختلف ایجاد کرده و دنیای موسیقی نیز از این قاعده مستثنی […]

بازارهای مالی همواره از تکنولوژی برای بهبود عملکرد خود بهره بردهاند، اما ورود هوش مصنوعی (AI) انقلابی در نحوه تحلیل […]

هوش مصنوعی به یکی از ستونهای اساسی دنیای فناوری تبدیل شده و نقش آن روزبهروز گستردهتر میشود. از مدیریت دادهها […]

با افزایش استفاده از اینترنت و گسترش دورکاری، نیاز به ایجاد ارتباطهای امن روی بسترهای ناامن بیش از هر زمان […]

با افزایش استفاده از اینترنت و گسترش دورکاری، نیاز به یک راهکار سریع، امن و ساده برای ارتباطات شبکه بیش […]

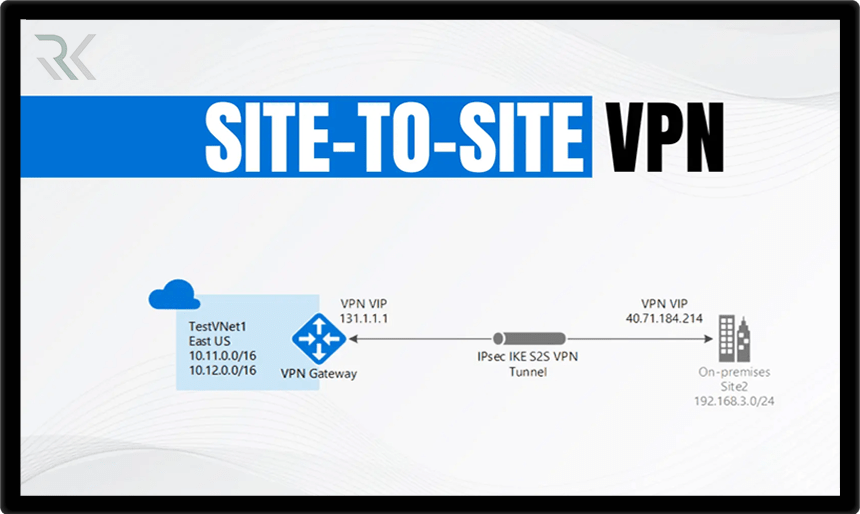

با گسترش سازمانهای چندشعبهای و توزیعشدن زیرساختهای شبکه، نیاز به برقراری ارتباطی امن و پایدار بین شبکههای مختلف بیش از […]

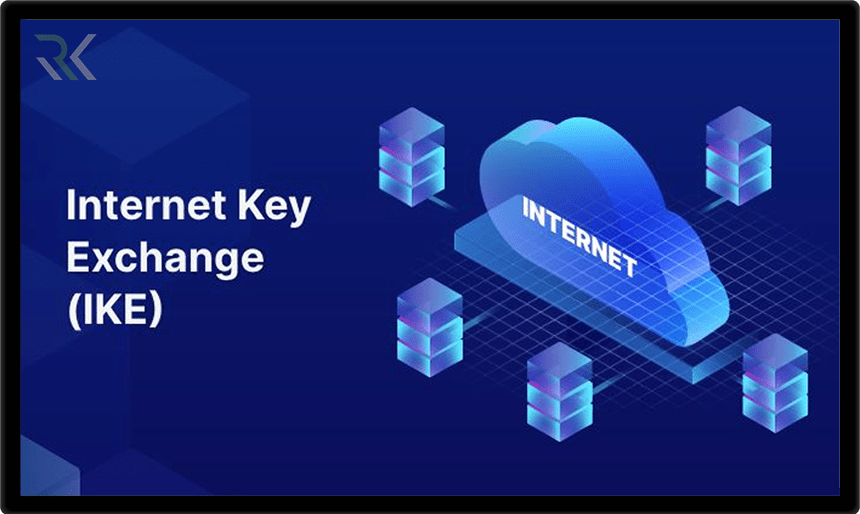

در ارتباطات امن شبکه، تبادل ایمن کلیدها نقش حیاتی در حفظ محرمانگی و یکپارچگی دادهها دارد. IKE (Internet Key Exchange) […]

در دنیای امروز که حجم تبادل دادهها میان سازمانها و کاربران بیسابقه شده، امنیت شبکه به یکی از مهمترین دغدغهها […]

در شبکههای کامپیوتری گاهی لازم است دو شبکه جدا از هم، بدون وابستگی به زیرساخت فیزیکی، بهگونهای با یکدیگر ارتباط […]

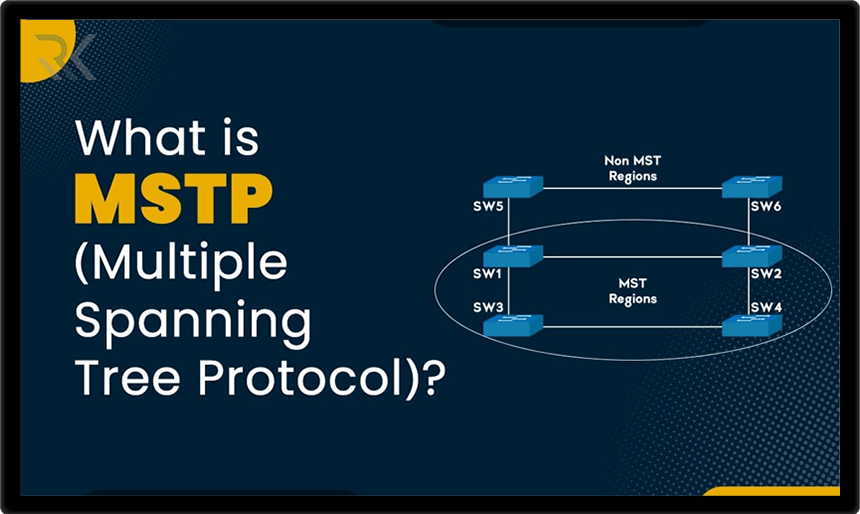

در شبکههای سوئیچشده بزرگ که تعداد VLANها زیاد است، مدیریت Loop و استفاده بهینه از لینکهای فیزیکی به یک چالش […]

با رشد شبکههای گسترده، دیتاسنترها و محیطهای Cloud مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به سختافزار به […]

با رشد سریع شبکههای ابری، دیتاسنترهای مقیاسپذیر و سرویسهای دیجیتال، مدیریت شبکههای سنتی با پیکربندیهای دستی و وابستگی شدید به […]

با پیچیدهتر شدن زیرساختهای شبکه، افزایش وابستگی کسبوکارها به اتصال پایدار و کاهش زمان مجاز قطعی (Downtime)، مدیریت دستی خطاها […]

Email Spoofing یا جعل ایمیل یکی از رایجترین روشهای کلاهبرداری اینترنتی است که در آن مهاجمان با جعل آدرس فرستنده، […]

اصطلاحاتی مثل Hashing، Encryption و Obfuscation زیاد شنیده میشوند، اما اغلب بهاشتباه بهجای یکدیگر استفاده میشوند. هر کدام از این […]

در حال حاضر محافظت از کد، دادهها و منطق نرم افزارها به یکی از دغدغههای اصلی توسعهدهندگان و تیمهای امنیتی […]

احراز هویت ایمیل یکی از مهمترین پایههای امنیت در ارتباطات دیجیتال است که نقش مستقیمی در جلوگیری از جعل ایمیل، […]

با افزایش حملات فیشینگ و جعل ایمیل، احراز هویت ایمیل به یکی از ارکان اصلی امنیت ارتباطات دیجیتال تبدیل شده […]

با افزایش حملات فیشینگ و جعل ایمیل، امنیت ایمیل به یکی از دغدغههای اصلی سازمانها و وبسایتها تبدیل شده است. […]

با گسترش استفاده از اینترنت و انجام امور مالی، اداری و شخصی بهصورت آنلاین، جعل وب سایت به یکی از […]

در فرآیند راهاندازی ارتباطات امن و دریافت گواهی دیجیتال، مفهومی به نام CSR یا Certificate Signing Request نقش کلیدی دارد. […]

بیشتر ارتباطات و تراکنشها بهصورت آنلاین انجام میشود، اطمینان از هویت طرف مقابل و امنیت دادهها اهمیت حیاتی دارد. گواهی […]

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

با پیچیدهتر شدن تهدیدات سایبری و رشد حملات هدفمند به زیرساختهای حیاتی، دولتها و نهادهای بینالمللی مقررات سختگیرانهتری برای حفاظت […]

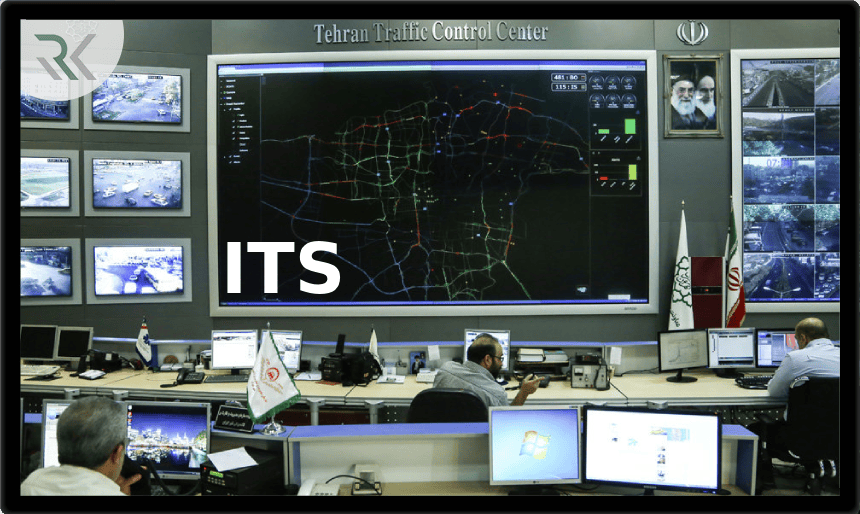

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و تجهیزات RTU و […]

در دنیای امنیت سایبری، شناسایی و مستندسازی آسیبپذیریها نقش کلیدی در کاهش تهدیدات و جلوگیری از حملات سایبری دارد. CVE […]

شکار تهدید (Threat Hunting) به فرآیند شناسایی، تحلیل و مقابله با تهدیدات امنیتی ناشناخته و پنهان در شبکهها و سیستمها […]

امروزه با گسترش فعالیتها در فضای سایبری، تهدیدات این حوزه به یکی از چالشهای اساسی برای زیرساختهای حیاتی، حساس و […]

تکنیک Hardening یکی از روشهای مهم و پایهای در امنیت سایبری است که به کاربران و سازمانها کمک میکند تا […]

تکنیک sandboxing به عنوان یکی از پیشرفتهترین روشهای امنیت سایبری است که، به سازمانها این امکان را میدهد تا برنامهها […]

حتی اگر ساختار امنیتی شبکه و زیرساختهای خود را بر مبنای مدل امنیتی Zero Trust پیادهسازی کرده باشید، باید خود […]

پروتکل تأیید هویت Kerberos به عنوان یکی از ابزارهای کلیدی در امنیت شبکهها شناخته میشود که به حفظ حریم خصوصی […]

در دنیای شبکههای کامپیوتری، برقراری ارتباط میان دستگاهها بدون وجود اجزای پایهای امکانپذیر نیست. Node یا گره بهعنوان یکی از […]

در زیرساختهای سازمانی قطعی سرویسها میتواند خسارتهای جدی مالی و عملیاتی ایجاد کند. Failover Cluster یکی از مهمترین راهکارهای مایکروسافت […]

Nano Server یکی از سبکترین و مینیمالترین نسخههای Windows Server است که توسط مایکروسافت برای سناریوهای مدرن مانند Cloud، Container […]

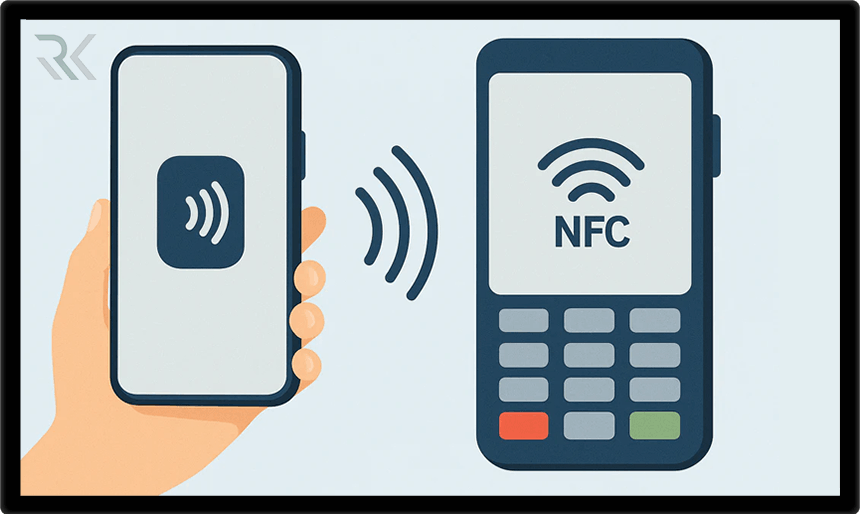

امروزه فناوری NFC (ان اف سی) به یکی از بخشهای جداییناپذیر زندگی دیجیتال تبدیل شده است؛ از پرداختهای بدون تماس […]

دادهها برای عبور از مسیرهای مختلف و رسیدن امن به مقصد، نیازمند ساختاری منظم و قابلفهم برای تجهیزات شبکه هستند. […]

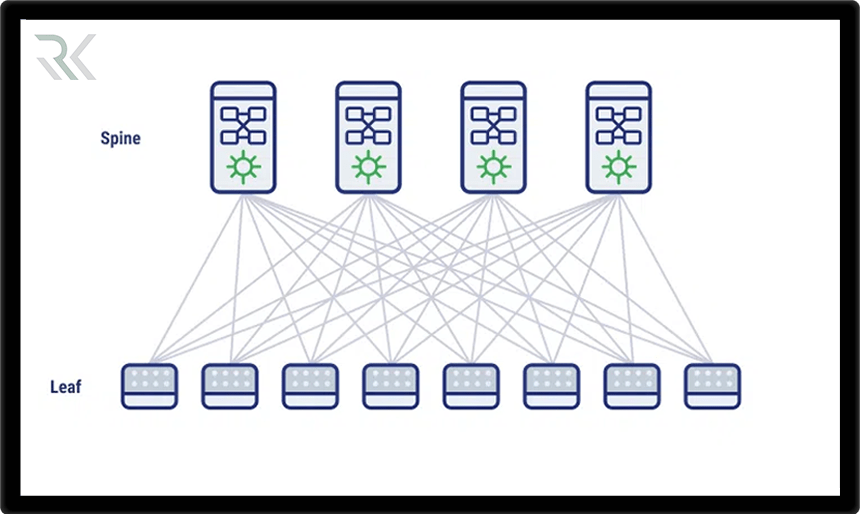

با رشد سریع دیتاسنترها، سرویسهای Cloud و معماریهای مبتنی بر مجازیسازی، نیاز به شبکهای با تأخیر کم، مقیاسپذیری بالا و […]

با گسترش دیتاسنترها، مجازیسازی و معماریهای Cloud، محدودیتهای شبکههای سنتی مبتنی بر VLAN بیش از پیش نمایان شد. فناوری VXLAN […]

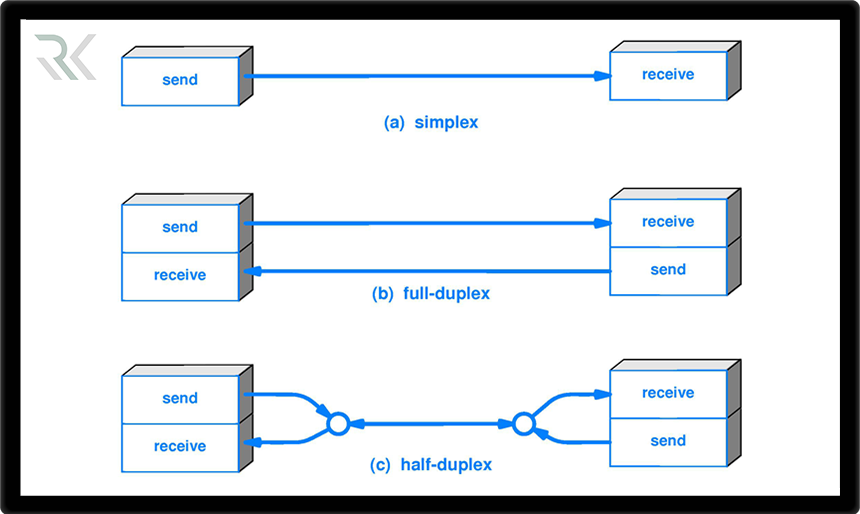

روشهای مختلف انتقال داده مثل Simplex، Half‑Duplex و Full‑Duplex نقش مهمی در کارایی و سرعت ارتباطات دیجیتال دارند و انتخاب […]

خزنده وب یا Web Crawler یکی از ابزارهای کلیدی در جهان اینترنت است که وظیفه پیمایش سیستماتیک صفحات وب و […]

عضویت در خبرنامه

موارد اخیر

-

گره یا Node در شبکه چیست؟ معرفی انواع Node در شبکههای کامپیوتری

گره یا Node در شبکه چیست؟ معرفی انواع Node در شبکههای کامپیوتری -

Failover Cluster در Windows Server چیست و چه تفاوتی با Load Balancing دارد؟

Failover Cluster در Windows Server چیست و چه تفاوتی با Load Balancing دارد؟ -

Windows Admin Center (WAC) چیست؟ + مقایسه با RDP

Windows Admin Center (WAC) چیست؟ + مقایسه با RDP -

نانو سرور (Nano Server) چیست و چه زمانی باید از آن استفاده کنیم؟

نانو سرور (Nano Server) چیست و چه زمانی باید از آن استفاده کنیم؟ -

جعل ایمیل (Email Spoofing) چیست و چگونه از جعل ایمیل جلوگیری کنیم؟

جعل ایمیل (Email Spoofing) چیست و چگونه از جعل ایمیل جلوگیری کنیم؟ -

برسی تفاوت Hashing، Encryption و Obfuscation به زبان ساده

برسی تفاوت Hashing، Encryption و Obfuscation به زبان ساده -

Obfuscation (مبهم سازی) چیست و چگونه از مهندسی معکوس در توسعه نرم افزار جلوگیری میکند؟

Obfuscation (مبهم سازی) چیست و چگونه از مهندسی معکوس در توسعه نرم افزار جلوگیری میکند؟ -

SPF، DKIM و DMARC چیستند؟ راهنمای کامل احراز هویت ایمیل

SPF، DKIM و DMARC چیستند؟ راهنمای کامل احراز هویت ایمیل