مقایسه تخصصی ZTNA و VPN سنتی: آینده دسترسی ایمن در شبکههای مدرن

در دنیای مدرن امروز که مدلهای کاری به سمت محیطهای ابری، ریموت و هیبریدی حرکت کردهاند، روشهای سنتی دسترسی به شبکه، دیگر کارایی لازم را ندارند. از جمله این روشها میتوان به VPN سنتی اشاره کرد که علیرغم استفاده گسترده، دچار ضعفهای امنیتی جدی شده است.

در مقابل، ZTNA (Zero Trust Network Access) یا «دسترسی با اعتماد صفر»، رویکردی مدرن، منعطف و بسیار امن برای کنترل دسترسی به منابع سازمانی محسوب میشود. این مدل، مبتنی بر اصل «هیچکس را بهصورت پیشفرض قابل اعتماد ندان» بنا شده است.

ZTNA چیست؟

ZTNA مدلی نوین برای کنترل دسترسی است که بر پایهی احراز هویت دقیق، ارزیابی سلامت دستگاه، اعمال دسترسی حداقلی و نظارت پیوسته بر رفتار کاربران کار میکند. در این مدل، کاربران صرفنظر از موقعیت جغرافیایی یا دستگاه مورداستفاده، تنها در صورتی به منابع خاص دسترسی پیدا میکنند که احراز هویت و شرایط امنیتی آنها تأیید شود.

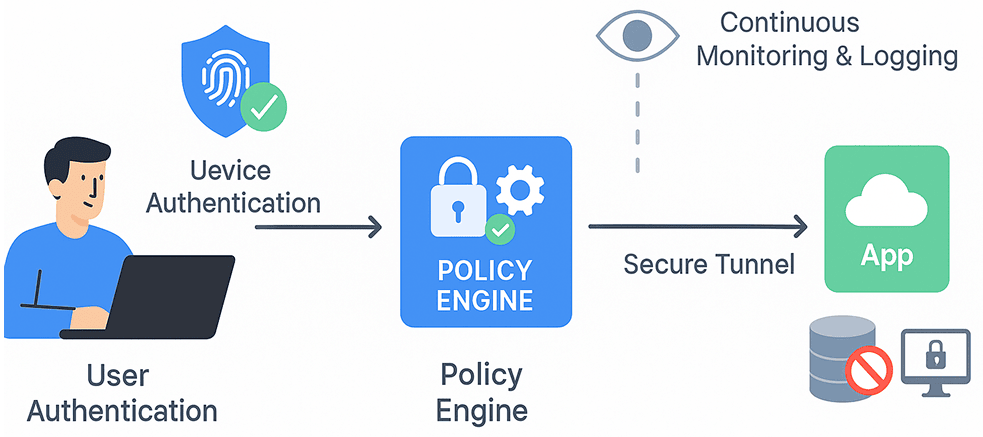

فرآیند ZTNA (Zero Trust Network Access)

احراز هویت چندعاملی (MFA)

برای ورود به شبکه، کاربران باید چند مرحله احراز هویت را طی کنند (مثلاً رمز عبور + تایید موبایل یا بیومتریک). این روش، ریسک نفوذ با استفاده از رمزهای فاششده را کاهش میدهد.

ارزیابی سلامت دستگاه (Device Posture Check)

سیستم بررسی میکند که آیا دستگاه از آخرین آپدیتهای امنیتی برخوردار است، نرمافزارهای امنیتی فعال هستند و سیاستهای امنیتی رعایت شده یا نه.

اعمال سیاست بر اساس حداقل مجوز (Least Privilege)

کاربران فقط به منابع خاص و در حد نیاز دسترسی دارند. نه بیشتر، نه کمتر. این رویکرد احتمال حرکت جانبی تهدیدات (lateral movement) را محدود میکند.

نظارت پیوسته بر رفتار کاربر (Continuous Monitoring)

حتی پس از ورود، رفتار کاربر در محیط شبکه بررسی میشود تا هرگونه رفتار غیرعادی یا نشانهای از نفوذ تشخیص داده شود.

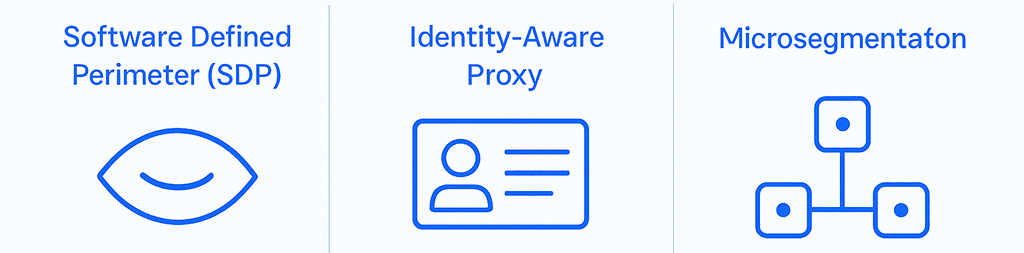

فناوریهای کلیدی در ZTNA

Software Defined Perimeter (SDP)

منابع شبکه در حالت عادی نامرئی هستند. تنها کاربران احراز هویتشده میتوانند منابع مربوط به خود را ببینند و به آنها دسترسی داشته باشند.

Identity-Aware Proxy

این پروکسی با بررسی هویت کاربر، موقعیت جغرافیایی، دستگاه مورداستفاده و سایر شرایط، تصمیم میگیرد که آیا درخواست دسترسی مجاز است یا نه.

Microsegmentation

شبکه به قسمتهای کوچک (Micro) تقسیم میشود. کاربران فقط به بخش مشخص خود دسترسی دارند؛ این تفکیک باعث کاهش شدید نفوذ و انتشار بدافزار در شبکه میشود.

VPN سنتی چیست؟

VPN سنتی راهکاری برای ایجاد یک تونل رمزنگاریشده میان دستگاه کاربر و شبکه سازمان است. در این مدل، پس از احراز هویت اولیه، کاربر معمولاً به کل شبکه دسترسی پیدا میکند، که همین موضوع امنیت را به خطر میاندازد.

مقایسه ZTNA با VPN سنتی

ویژگی |

VPN سنتی |

ZTNA (دسترسی با اعتماد صفر) |

|---|---|---|

|

مدل اعتماد |

یکبار احرازهویت و سپس دسترسی کامل |

بیاعتمادی مداوم |

|

سطح دسترسی |

کامل به کل شبکه |

فقط به منابع مورد نیاز |

|

ارزیابی وضعیت دستگاه |

انجام نمیشود |

الزامی و پیوسته |

|

بررسی رفتار کاربر |

ندارد |

دارد |

|

تجربه کاربری |

گاهی پیچیده و کند |

سریع، ساده و مدرن |

|

پشتیبانی از ابری و SaaS |

ضعیف |

بسیار قوی و بهینهشده |

|

امنیت BYOD |

بسیار پرریسک |

کنترلشده با ارزیابی دستگاه |

مزایا و معایب ZTNA و VPN

🔹 ZTNA

مزایا |

معایب |

|---|---|

|

امنیت بالا به دلیل اعتماد صفر |

نیاز به زیرساخت و تنظیمات اولیه پیچیده |

|

تفکیک دقیق دسترسی بر اساس نقش کاربر |

ممکن است در پیادهسازی اولیه به پشتیبانی فنی قوی نیاز باشد |

|

ادغام مناسب با خدمات ابری و SaaS |

نیاز به اتصال به سیستمهای مدیریت هویت |

|

قابلیت تحلیل رفتار و کاهش تهدیدات داخلی |

محدودیت در پشتیبانی از سیستمهای قدیمی |

🔹 VPN

مزایا |

معایب |

|---|---|

|

پیادهسازی ساده برای سازمانهای کوچک |

دسترسی بیش از حد کاربران به منابع شبکه |

|

رمزنگاری کامل تونل |

ریسک بالای سرقت اطلاعات در صورت نفوذ |

|

هزینه پایین در مراحل اولیه |

ناکارآمدی در محیطهای ابری و Cloud Native |

|

عدم امکان تشخیص رفتار مشکوک |

عملکرد ضعیف در مقیاس بالا و کاربران متعدد |

چه زمانی باید از VPN به ZTNA مهاجرت کنیم؟

اگر تیم شما بهصورت ریموت یا ترکیبی کار میکند

زمانی که از سرویسهای SaaS یا ابر عمومی استفاده میکنید

برای حفاظت از دادههای حساس و کنترل دسترسی دانهای

در صورت نیاز به مطابقت با استانداردهای امنیتی بینالمللی

برندهای معتبر ارائهدهنده ZTNA

برند |

ویژگی کلیدی |

|---|---|

|

Zscaler ZPA |

اتصال ایمن کاربران به اپلیکیشنها بدون تونل شبکه |

|

Cloudflare Zero Trust |

کنترل دقیق سطح دسترسی + امنیت لایه DNS |

|

Cisco Duo Beyond |

ادغام MFA با سیاستهای پویا |

|

Google BeyondCorp |

امنیت یکپارچه برای کاربران داخلی و خارجی |

|

Perimeter 81 |

رابط کاربری ساده و مناسب برای SMB |

راهکارهای امنافزار رایکا در زمینه ZTNA و VPN

شرکت امنافزار رایکا با تجربه تخصصی در حوزه امنیت شبکه و سایبری، آماده ارائه مشاوره، طراحی و پیادهسازی راهکارهای نوین مانند ZTNA است. خدمات ما در این زمینه شامل:

طراحی و اجرای معماری ZTNA متناسب با ساختار سازمان

مهاجرت امن از VPN به ZTNA با کمترین اختلال

پیادهسازی SDP و Identity Proxy با برندهای معتبر

ادغام با Active Directory و سرویسهای Cloud

مانیتورینگ رفتار کاربران و بررسی تهدیدات داخلی

🎯 اگر به دنبال پیادهسازی امنترین راهکارهای کنترل دسترسی در سازمان خود هستید یا نیاز به مشاوره تخصصی رایگان در زمینه ZTNA ،VPN و امنیت شبکه دارید، همین حالا با کارشناسان امنافزار رایکا تماس بگیرید

ما همراه مطمئن شما در مسیر امنیت سایبری هستیم.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *