حمله به زنجیره تأمین چیست و چگونه از آن جلوگیری کنیم؟

یکی از خطرناکترین تهدیدات سایبری حملات زنجیره تأمین (Supply Chain Attacks) است. در این نوع حملات مهاجمان بهجای هدف قرار دادن مستقیم سازمانها، از آسیبپذیری تأمینکنندگان نرمافزار، سختافزار یا خدمات استفاده میکنند تا به هدف نهایی خود دست یابند. این رویکرد باعث میشود شناسایی و جلوگیری از حمله بسیار دشوارتر شود.

حمله زنجیره تأمین چیست؟

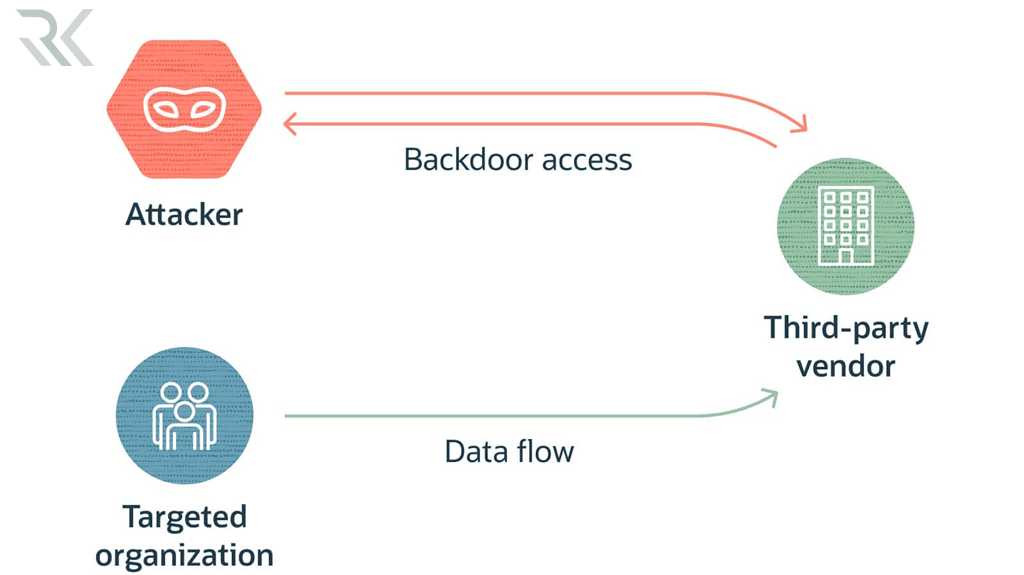

حمله زنجیره تأمین (Supply Chain Attack) نوعی حمله سایبری است که در آن مهاجم بهجای حمله مستقیم به هدف نهایی (مانند یک سازمان یا شرکت) از طریق یک واسطه یا تأمینکننده وارد میشود. این واسطه میتواند یک توسعهدهنده نرمافزار، تولیدکننده سختافزار، ارائهدهنده خدمات ابری یا حتی یک بسته نرمافزاری متنباز باشد. مهاجم با آلودهسازی این واسطه، بدافزار یا کد مخرب خود را بهصورت غیرمستقیم وارد سیستم هدف میکند.

این نوع حمله بسیار خطرناک است زیرا اغلب بدون شناسایی باقی میماند تا زمانی که خسارت عمدهای به سیستمها وارد شود. همچنین با نفوذ به یک نقطه از زنجیره تأمین، مهاجم میتواند به دهها یا حتی صدها سازمان دیگر که از محصولات یا خدمات آن تأمینکننده استفاده میکنند دسترسی پیدا کند. حملات معروفی مانند SolarWinds نشان دادند که حتی شرکتهای بزرگ و دولتی نیز در برابر این نوع تهدیدات آسیبپذیر هستند. به همین دلیل درک دقیق این حملات و اتخاذ رویکردهای امنیتی مناسب برای مقابله با آنها اهمیت بالایی دارد.

حملات زنجیره تأمین چگونه کار میکنند؟

-

شناسایی هدف واسطه:

مهاجم بهجای حمله مستقیم به سازمان هدف، یک تأمینکننده یا شریک تجاری را شناسایی میکند که رابطه نزدیکی با آن سازمان دارد. این واسطه میتواند یک شرکت نرمافزاری، ارائهدهنده خدمات مدیریتشده یا حتی توسعهدهنده یک کتابخانه متنباز باشد که در محصولات سازمان هدف استفاده میشود.

-

نفوذ به سیستم تأمینکننده:

پس از شناسایی واسطه مهاجم به دنبال یافتن آسیبپذیریهای امنیتی در زیرساخت آن شرکت یا شخص ثالث میگردد. این نفوذ ممکن است از طریق حملات فیشینگ، سوءاستفاده از نرمافزارهای آسیبپذیر یا دسترسی غیرمجاز به مخازن کد منبع انجام شود.

-

آلودهسازی محصول یا خدمت:

پس از دستیابی به دسترسی لازم مهاجم کد مخرب یا بدافزار را به محصول، بهروزرسانی نرمافزاری یا خدمات ارائهشده توسط تأمینکننده تزریق میکند. این کد مخرب معمولاً به شکلی پنهان طراحی میشود تا در فرآیندهای معمولی توسعه، تست یا انتشار شناسایی نشود و بهصورت رسمی وارد زنجیره توزیع شود.

-

انتشار به قربانی نهایی:

محصول یا خدمات آلودهشده توسط تأمینکننده، بهصورت قانونی و از طریق کانالهای رسمی به دست کاربران یا سازمانهای هدف میرسد. به دلیل اعتبار تأمینکننده، کاربران بدون شک و تردید آن را نصب یا استفاده میکنند. از این طریق، مهاجم میتواند به سیستمهای داخلی سازمان هدف نفوذ کند، دادهها را سرقت کند یا کنترل شبکه را در دست بگیرد.

-

پنهانسازی و بهرهبرداری نهایی:

در این مرحله مهاجم تلاش میکند حضور خود را در سیستم هدف مخفی نگه دارد و بهمرور از دسترسیهای بهدستآمده برای سرقت اطلاعات، ایجاد درب پشتی (Backdoor) یا گسترش نفوذ به سایر بخشهای شبکه استفاده کند.

انواع حملات زنجیره تأمین

Software Supply Chain Attacks

در این نوع حمله مهاجمان به فرآیند توسعه، بهروزرسانی یا توزیع نرمافزار نفوذ میکنند و کد مخرب را به داخل نرمافزار قانونی تزریق میکنند. این حملات معمولاً از طریق مخازن کد منبع، کتابخانههای متنباز (مثل NPM یا PyPI) یا بهروزرسانیهای آلوده انجام میشوند. کاربران نهایی بدون اطلاع از وجود بدافزار، نرمافزار را نصب کرده و مهاجم به اطلاعات یا سیستمهای آنها دسترسی پیدا میکند.

Hardware Supply Chain Attacks

در این نوع حمله قطعات سختافزاری در مرحله تولید، بستهبندی یا توزیع مورد دستکاری قرار میگیرند. مهاجمان ممکن است تراشههای جاسوسی یا کدهای مخرب را درون سختافزار تعبیه کنند که پس از استفاده در سیستم قربانی، بهصورت مخفیانه اطلاعات را جمعآوری یا مسیر ارتباطی را کنترل میکنند. به دلیل پیچیدگی در شناسایی این نوع تهدید آسیبپذیریها تا مدتها پنهان باقی میمانند.

Third-Party Service Attacks

در این سناریو مهاجمان از طریق خدماتی که یک سازمان از بیرون دریافت میکند – مانند سرویسهای ابری، مدیریت فناوری اطلاعات (IT)، یا خدمات حسابداری آنلاین – وارد عمل میشوند. نفوذ به این سرویسها میتواند به دسترسی به اطلاعات حساس، سرقت دادهها یا حتی کنترل مستقیم زیرساختهای سازمان منجر شود. چون این خدمات اغلب بهصورت یکپارچه در سیستمهای داخلی استفاده میشوند، آسیبپذیری آنها میتواند کل شبکه را تهدید کند.

نمونههایی واقعی از حملات زنجیره تأمین

-

حمله به شرکت SolarWinds (2020)

یکی از بزرگترین و پر سر و صداترین حملات زنجیره تأمین در سالهای اخیر، حمله به شرکت SolarWinds بود. مهاجمان توانستند کد مخربی را به یکی از بهروزرسانیهای نرمافزار مدیریت شبکه این شرکت به نام Orion تزریق کنند. این بهروزرسانی آلوده توسط بیش از ۱۸۰۰۰ مشتری از جمله نهادهای دولتی آمریکا، شرکتهای فناوری و سازمانهای حساس نصب شد و به مهاجمان اجازه دسترسی گسترده به اطلاعات و سیستمهای داخلی این سازمانها را داد.

-

حمله به نرمافزار CCleaner (2017)

در این حمله، نسخهای از نرمافزار محبوب CCleaner که برای بهینهسازی سیستمهای ویندوز استفاده میشود، بهصورت مخفیانه آلوده به بدافزار شد. مهاجمان با نفوذ به زیرساخت توسعه شرکت سازنده، یک نسخه رسمی اما آلوده از نرمافزار را منتشر کردند. این نسخه توسط میلیونها کاربر دانلود شد و به مهاجمان امکان دسترسی به اطلاعات حساس و نصب بدافزارهای ثانویه را داد.

-

حمله به مخازن NPM (2021 و بعد از آن)

در سالهای اخیر حملات متعددی به مخازن NPM (مدیر بسته جاوااسکریپت) صورت گرفته است. مهاجمان با بارگذاری بستههای آلوده یا ربودن حساب توسعهدهندگان معتبر، کد مخرب را وارد کتابخانههای پرکاربرد کردهاند. از آنجا که بسیاری از توسعهدهندگان بهصورت خودکار این بستهها را در پروژههای خود استفاده میکنند، این حملات توانستند به سرعت در سطح گستردهای گسترش یابند و تهدیدی جدی برای امنیت نرمافزارهای متنباز ایجاد کنند.

راههای پیشگیری و مقابله با حملات زنجیره تأمین

-

ارزیابی امنیت تأمینکنندگان

یکی از اولین و مهمترین اقدامات بررسی دقیق وضعیت امنیت سایبری تأمینکنندگان نرمافزار، سختافزار و خدمات است. پیش از همکاری با هر شرکت یا فرد ثالث، باید سوابق امنیتی، گواهینامهها و سیاستهای امنیتی آنها بررسی شود. همچنین، بهتر است قراردادهایی تنظیم شود که مسئولیتها و الزامات امنیتی را بهوضوح مشخص کند.

-

استفاده از نرمافزارهای معتبر و بهروزرسانیشده

همیشه از نسخههای رسمی و تاییدشده نرمافزارها و کتابخانهها استفاده کنید و از دانلود منابع از سایتهای ناشناس خودداری نمایید. همچنین، بهروزرسانی منظم نرمافزارها، سیستمعامل و ابزارهای امنیتی باعث بستن بسیاری از آسیبپذیریهای شناختهشده میشود و از نفوذ مهاجمان جلوگیری میکند.

-

پیادهسازی سیاستهای مدیریت ریسک تأمینکننده

سازمانها باید فرآیندهای مشخصی برای شناسایی، ارزیابی و مدیریت ریسکهای مرتبط با تأمینکنندگان داشته باشند. این سیاستها شامل طبقهبندی تأمینکنندگان بر اساس میزان دسترسی و حساسیت اطلاعات، نظارت مستمر بر عملکرد آنها و اعمال محدودیتهای دسترسی در سطح شبکه میشود.

-

استفاده از معماری Zero Trust

مدل امنیتی “اعتماد صفر” (Zero Trust) بر این اصل استوار است که هیچ کاربر یا سیستمی بهطور پیشفرض قابل اعتماد نیست، حتی اگر داخل شبکه باشد. با اعمال کنترلهای دقیق در سطح دسترسی، احراز هویت چندمرحلهای (MFA) و بررسی مداوم رفتار کاربران و سیستمها، میتوان از نفوذ مهاجمان از طریق تأمینکنندگان جلوگیری کرد.

مدل امنیتی Zero Trust چیست و چگونه از آن پیروی کنیم؟

جمعبندی…

حملات زنجیره تأمین یکی از پیچیدهترین و خطرناکترین تهدیدات سایبری امروزی هستند که میتوانند بدون هشدار و از طریق تأمینکنندگان مورد اعتماد، به سازمانها و کاربران نفوذ کنند. با افزایش وابستگی به نرمافزارها، خدمات ابری و زیرساختهای دیجیتال، آگاهی از این نوع حملات و اتخاذ راهکارهای پیشگیرانه اهمیت بیشتری پیدا کرده است. ارزیابی دقیق تأمینکنندگان، استفاده از مدل امنیتی Zero Trust بهروزرسانی مداوم سیستمها و آموزش کارکنان از جمله اقداماتی هستند که میتوانند نقش مؤثری در کاهش ریسک این تهدیدات ایفا کنند.

موارد اخیر

-

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

برترین ها

-

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *