حمله تزریق SQL یا همان SQL Injection چیست و چگونه از آن جلوگیری کنیم؟

SQL Injection یکی از خطرناکترین حملات سایبری است که هکرها از طریق آن میتوانند به پایگاه داده یک وبسایت نفوذ کرده و اطلاعات حساس را استخراج، تغییر یا حتی حذف کنند. این حمله معمولاً از طریق ورودیهای ناامن مانند فرمهای ورود، جستجو و URLها انجام میشود و در صورت عدم رعایت تدابیر امنیتی، میتواند خسارات جبرانناپذیری به وبسایتها و سازمانها وارد کند.

SQL Injection چیست؟

SQL Injection (تزریق SQL) یک تکنیک حمله سایبری است که در آن هکر از ورودیهای ناامن در برنامههای وب برای ارسال دستورات مخرب SQL به پایگاه داده استفاده میکند. این حمله زمانی رخ میدهد که برنامه وب، ورودیهای کاربر را بدون اعتبارسنجی مناسب پردازش کرده و آنها را مستقیماً در پرسوجوهای (Query) پایگاه داده اجرا میکند. با استفاده از این روش، مهاجم میتواند اطلاعات حساس مانند نام کاربری، رمز عبور، ایمیل و حتی دادههای مالی را استخراج یا تغییر دهد.

این نوع حمله معمولاً از طریق فیلدهای ورودی مانند فرمهای ورود، جستجو یا پارامترهای URL انجام میشود. اگر یک برنامه وب به درستی دادههای ورودی را فیلتر نکند، هکر میتواند با افزودن دستورات اضافی به کوئریهای SQL، به اطلاعات غیرمجاز دسترسی پیدا کند. SQL Injection میتواند منجر به سرقت دادهها، تغییر اطلاعات، حذف جداول، ایجاد حسابهای کاربری جعلی و حتی کنترل کامل سرور پایگاه داده شود.

چگونه یک حمله SQL Injection انجام میشود؟

شناسایی نقاط آسیبپذیر:

مهاجم ابتدا نقاطی را در برنامه وب پیدا میکند که دادههای ورودی کاربر مستقیماً در پایگاه داده استفاده میشوند، مانند فرمهای ورود، فیلدهای جستجو و پارامترهای URL. برای این کار، هکر ممکن است از کاراکترهای خاص مانند ‘ یا ” استفاده کند تا ببیند آیا برنامه به خطاهای پایگاه داده واکنش نشان میدهد. نمایش پیامهای خطا میتواند اطلاعات مفیدی درباره ساختار پایگاه داده به مهاجم بدهد.

تزریق دستورات SQL مخرب:

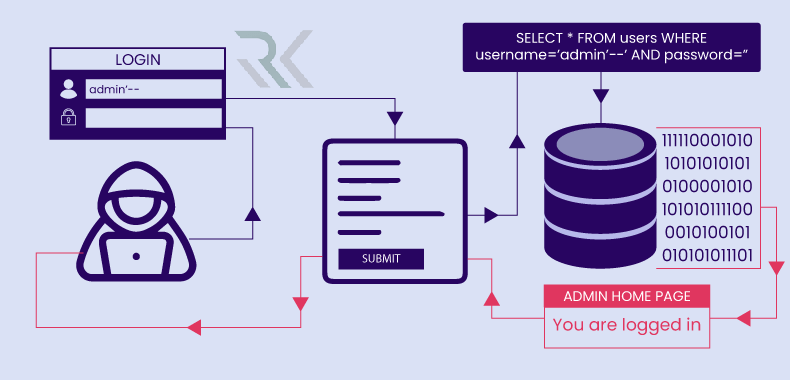

پس از شناسایی ورودی آسیبپذیر، هکر یک کوئری SQL دستکاریشده را در آن فیلد وارد میکند. بهعنوان مثال، وارد کردن admin’ — در یک فرم ورود ممکن است باعث دور زدن احراز هویت شود. این به دلیل این است که — در SQL بهعنوان یک علامت کامنت شناخته میشود و بخش باقیمانده کوئری را نادیده میگیرد.

استخراج دادههای حساس:

مهاجم میتواند از تکنیکهایی مانند UNION SELECT برای ترکیب دادههای پایگاه داده و استخراج اطلاعات حساس استفاده کند. بهعنوان مثال، دستور UNION SELECT username, password FROM users ممکن است اطلاعات ورود کاربران را فاش کند. اگر برنامه از اقدامات امنیتی مناسبی استفاده نکرده باشد، این روش به مهاجم اجازه دسترسی به اطلاعات حیاتی را میدهد.

تغییر یا حذف دادهها:

برخی از حملات SQL Injection به جای استخراج اطلاعات، با هدف تغییر یا حذف دادهها انجام میشوند. یک مهاجم ممکن است از دستوری مانند DROP TABLE users; برای حذف یک جدول از پایگاه داده استفاده کند. این نوع حمله میتواند باعث از بین رفتن اطلاعات حیاتی و از کار افتادن برنامه شود.

گرفتن کنترل کامل پایگاه داده:

در برخی موارد، هکر میتواند از SQL Injection برای اجرای دستورات سیستمی روی سرور پایگاه داده استفاده کند. اگر پایگاه داده اجازه اجرای دستورات سطح بالا را بدهد، مهاجم میتواند به سطح دسترسی مدیریت دست یابد و کل سیستم را کنترل کند. این حملات به ویژه در سرورهایی که پیکربندی امنیتی ضعیفی دارند، خطرناک هستند.

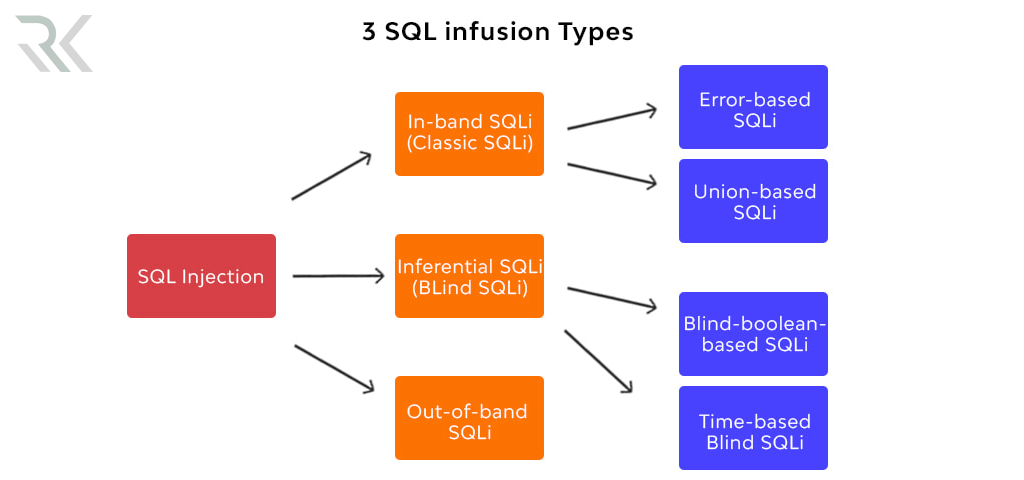

انواع روش های تزریق SQL

In-Band SQL

در این نوع حمله مهاجم بهصورت مستقیم از طریق ورودیهای کاربر درخواستهای مخرب را به پایگاه داده ارسال میکند و پاسخ آن را نیز از همان کانال دریافت میکند. دو روش رایج در این نوع حمله، استفاده از تکنیکهای Error-Based (مشاهده خطاهای پایگاه داده برای استخراج اطلاعات) و Union-Based (ترکیب نتایج کوئریها برای دسترسی به دادههای دیگر) هستند. این روش ساده و مؤثر است زیرا مهاجم مستقیماً با پایگاه داده در تعامل است.

Blind SQL Injection

در این روش مهاجم نمیتواند خروجی مستقیم کوئریهای SQL را ببیند، اما از طریق واکنشهای غیرمستقیم برنامه، مانند تأخیر در پاسخ یا تغییر وضعیت صفحه، اطلاعات را استخراج میکند. دو نوع رایج این حمله Boolean-Based SQLi (استفاده از دستورات شرطی برای دریافت پاسخ درست یا غلط) و Time-Based SQLi (ایجاد تأخیر در اجرای کوئری برای بررسی صحت آن) هستند. این نوع حمله نسبت به روشهای دیگر پیچیدهتر و زمانبرتر است.

Out-of-Band SQL Injection

این حمله زمانی استفاده میشود که مهاجم امکان دریافت پاسخ مستقیم از پایگاه داده را ندارد. در این روش، اطلاعات از طریق کانالهای جانبی مانند ارسال درخواستهای DNS یا HTTP به یک سرور تحت کنترل هکر استخراج میشود. اگر پایگاه داده امکان ارسال درخواستهای خارجی را داشته باشد، مهاجم میتواند دادههای حساس را از راه دور دریافت کند. این روش کمتر رایج است اما در محیطهایی که ارتباط مستقیم با پایگاه داده محدود است، بسیار مؤثر عمل میکند.

Second-Order SQL Injection

در این نوع حمله مهاجم ابتدا یک داده مخرب را در پایگاه داده ذخیره میکند، اما این داده بلافاصله اجرا نمیشود. بهجای آن در یک درخواست دیگر، زمانی که سیستم مجدداً از این داده استفاده میکند، حمله اجرا میشود. بهعنوان مثال، یک هکر ممکن است یک مقدار آلوده را در فرم ثبتنام ذخیره کند و بعداً هنگام بازیابی این مقدار توسط سیستم، کد SQL مخرب اجرا شود. این روش تشخیص و جلوگیری سختتری دارد زیرا حمله در یک مرحله تأخیری انجام میشود.

مثال عملی از حمله SQL Injection

در این بخش یک سناریوی ساده از حمله SQL Injection را بررسی میکنیم. فرض کنید یک وبسایت دارای فرم ورود (Login) است که نام کاربری و رمز عبور را دریافت کرده و با پایگاه داده مقایسه میکند. حالا مراحل حمله را بهصورت گامبهگام بررسی میکنیم.

۱. کد اولیه وبسایت (قبل از شروع حمله)

یک فرم ساده ورود که اطلاعات کاربر را دریافت میکند:

<form method="POST" action="login.php">

<input type="text" name="username" placeholder="نام کاربری">

<input type="password" name="password" placeholder="رمز عبور">

<button type="submit">ورود</button>

</form>

در فایل login.php اطلاعات کاربر پردازش شده و در پایگاه داده بررسی میشود:

<?php

$connection = mysqli_connect("localhost", "root", "", "users_db");

$username = $_POST['username'];

$password = $_POST['password'];

$query = "SELECT * FROM users WHERE username='$username' AND password='$password'";

$result = mysqli_query($connection, $query);

if (mysqli_num_rows($result) > 0) {

echo "ورود موفقیتآمیز!";

} else {

echo "نام کاربری یا رمز عبور اشتباه است!";

}

?>

مشکل این کد این است که ورودیها بدون هیچ فیلتری مستقیماً در کوئری SQL قرار میگیرند، که راه را برای SQL Injection باز میکند.

۲. تزریق کد مخرب به جای ورودی معتبر

حالا فرض کنید مهاجم در قسمت نام کاربری این مقدار را وارد کند:

'OR '1'='1

و در قسمت رمز عبور هر مقدار دلخواه وارد کند.

این مقدار در کد PHP قرار میگیرد و کوئری به شکل زیر تبدیل میشود:

SELECT * FROM users WHERE username='' OR '1'='1' AND password='anything'

چون شرط ‘1’=’1′ همیشه صحیح است، پایگاه داده همه کاربران را برمیگرداند و مهاجم بدون داشتن نام کاربری و رمز عبور معتبر، وارد حساب کاربری میشود.

۳. اجرای کوئری مخرب برای استخراج اطلاعات کاربران

اگر مهاجم بخواهد فهرست نامهای کاربری را استخراج کند، میتواند در قسمت نام کاربری این دستور را وارد کند:

UNION SELECT username, password FROM users --

این باعث میشود کوئری به شکل زیر تغییر کند:

SELECT * FROM users WHERE username='' UNION SELECT username, password FROM users --' AND password=''

در این صورت، اطلاعات تمام کاربران در پاسخ صفحه نمایش داده میشود.

۴. حذف اطلاعات پایگاه داده توسط مهاجم

مهاجم میتواند از دستورات DROP TABLE یا DELETE برای خرابکاری در پایگاه داده استفاده کند. برای مثال، اگر در فیلد ورودی این مقدار را قرار دهد:

'; DROP TABLE users; --

کوئری به این شکل اجرا میشود:

SELECT * FROM users WHERE username=''; DROP TABLE users; --' AND password=''

در نتیجه، جدول users بهطور کامل از پایگاه داده حذف خواهد شد.

چگونه از SQL Injection جلوگیری کنیم؟

۱. استفاده از Prepared Statements و پارامترهای بایند شده

یکی از موثرترین روشها برای جلوگیری از SQL Injection استفاده از Prepared Statements است. در این روش، ورودیهای کاربر بهعنوان داده پردازش شده و از تبدیل شدن آنها به بخشی از کوئری جلوگیری میشود. برای مثال، در PHP میتوان از mysqli یا PDO برای این کار استفاده کرد:

$stmt = $connection->prepare("SELECT * FROM users WHERE username=? AND password=?");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

این کار باعث میشود که حتی اگر مهاجم کد مخربی را وارد کند، پایگاه داده آن را فقط بهعنوان مقدار متنی پردازش کند و نه یک دستور SQL.

۲. اعتبارسنجی و پاکسازی ورودیهای کاربر

همه ورودیهایی که از کاربر دریافت میشود، باید بررسی و محدود شوند. برای مثال، نام کاربری فقط باید شامل حروف و اعداد باشد و نیازی به کاراکترهای خاص ندارد. میتوان از توابعی مانند filter_var() یا Regex برای اعتبارسنجی ورودیها استفاده کرد تا جلوی ورود دادههای غیرمجاز گرفته شود.

۳. محدود کردن سطح دسترسی کاربران به پایگاه داده

هر حساب کاربری در پایگاه داده نباید سطح دسترسی کامل (admin یا root) داشته باشد. برای مثال، حسابی که برای اجرای کوئریهای مربوط به ورود کاربران استفاده میشود، نباید اجازه DROP یا DELETE روی جداول حساس داشته باشد. این کار باعث میشود که حتی در صورت اجرای موفقیتآمیز یک حمله SQL Injection، مهاجم نتواند تغییرات خطرناکی در پایگاه داده ایجاد کند.

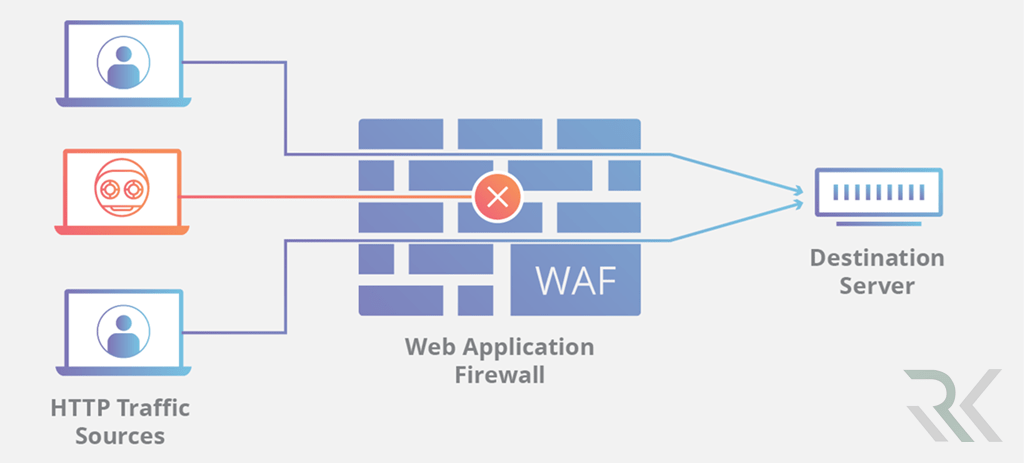

۴. استفاده از فایروال برنامههای وب (WAF)

یک Web Application Firewall (WAF) میتواند بهطور خودکار درخواستهای مشکوک را فیلتر کند و جلوی حملات SQL Injection را بگیرد. برخی از WAFهای محبوب مانند ModSecurity قابلیت شناسایی و مسدود کردن درخواستهای حاوی دستورات SQL مشکوک را دارند و به عنوان یک لایه حفاظتی اضافی عمل میکنند.

فایروال تحت وب یا WAF چیست و چه انواعی دارد؟

استفاده از حداقل سطح دسترسی در اتصال به پایگاه داده

برنامههای وب باید از یک حساب کاربری با کمترین سطح دسترسی ممکن برای ارتباط با پایگاه داده استفاده کنند. برای مثال، نیازی نیست که یک حساب کاربری که فقط اطلاعات کاربران را خوانده یا بهروزرسانی میکند، مجوز حذف جداول را داشته باشد. این کار حتی در صورت موفقیتآمیز بودن حمله، میزان خسارت را کاهش میدهد.

بهروزرسانی منظم نرمافزارها و پایگاه داده

بسیاری از آسیبپذیریهای SQL Injection در نسخههای قدیمی نرمافزارهای مدیریت پایگاه داده و CMSها وجود دارند. بنابراین، بهروزرسانی مداوم سرور، پایگاه داده، CMS و فریمورکهای وب میتواند بسیاری از این آسیبپذیریها را برطرف کند و امنیت سیستم را افزایش دهد.

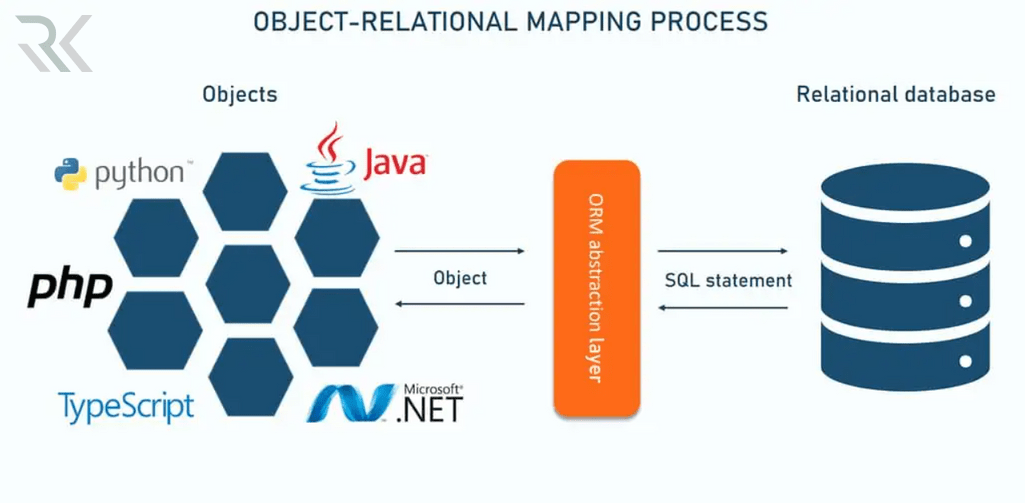

استفاده از ORM به جای دستورات خام SQL

ORM (Object-Relational Mapping) مانند SQLAlchemy در پایتون یا Eloquent در Laravel باعث میشود که کوئریهای پایگاه داده بهصورت خودکار ایمن شوند. این ابزارها از Prepared Statements در پسزمینه استفاده کرده و امکان اجرای کوئریهای مخرب را کاهش میدهند.

محدود کردن تعداد درخواستهای ورود ناموفق

استفاده از مکانیزمهای Rate Limiting یا CAPTCHA میتواند مانع از تلاشهای مکرر مهاجم برای اجرای حملات SQL Injection شود. بهعنوان مثال، میتوان محدودیتهایی مانند “سه تلاش ناموفق در ۵ دقیقه” تعیین کرد تا جلوی ارسال درخواستهای مخرب به پایگاه داده گرفته شود.

جمعبندی…

حملات SQL Injection یکی از خطرناکترین تهدیدات امنیتی برای برنامههای تحت وب هستند که میتوانند منجر به سرقت، تغییر یا حذف دادههای حساس شوند. با استفاده از روشهایی مانند Prepared Statements، اعتبارسنجی ورودیها، محدود کردن سطح دسترسی پایگاه داده، فایروالهای WAF و مانیتورینگ لاگها میتوان تا حد زیادی از این حملات جلوگیری کرد. امنیت پایگاه داده نیازمند رویکردی چندلایه است و رعایت اصول برنامهنویسی امن، بهروزرسانی مداوم نرمافزارها و اجرای بهترین روشهای امنیتی میتواند از نفوذ مهاجمان جلوگیری کرده و از دادههای حیاتی محافظت کند.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *