RAT چیست و چگونه از آن جلوگیری کنیم؟

Remote Access Trojan (RAT) یکی از خطرناکترین انواع بدافزارها است که به هکرها امکان میدهد کنترل کامل یک سیستم را از راه دور در دست بگیرند. این بدافزار معمولاً از طریق ایمیلهای فیشینگ، دانلودهای آلوده یا مهندسی اجتماعی منتشر شده و بهصورت مخفیانه در سیستم قربانی اجرا میشود. RATها میتوانند فایلها را دستکاری کنند، کیبورد را ضبط کنند، دوربین و میکروفون را فعال کنند و حتی از سیستم قربانی برای حملات دیگر استفاده کنند.

RAT چیست؟

RAT نوعی بدافزار پیشرفته است که به هکرها امکان میدهد کنترل کامل یک سیستم را از راه دور در اختیار بگیرند. برخلاف ویروسها و بدافزارهای معمولی RAT بهگونهای طراحی شده که بهصورت مخفیانه در سیستم قربانی اجرا شود و بدون جلب توجه، به مهاجم اجازه دهد فعالیتهای مختلفی را انجام دهد. این بدافزار معمولاً از طریق ایمیلهای فیشینگ، نرمافزارهای آلوده، کرکها و لینکهای مخرب منتشر شده و پس از نصب، بدون اطلاع کاربر به سرور هکر متصل میشود.

مهاجمان با استفاده از RAT میتوانند فایلها را مشاهده و ویرایش کنند، اطلاعات حساس را سرقت کنند، کیبورد و صفحهنمایش را ضبط کنند، دوربین و میکروفون را فعال کنند و حتی از سیستم قربانی برای انجام حملات دیگر مانند باتنتها استفاده کنند. این قابلیتها باعث میشود RATها یکی از خطرناکترین تهدیدات امنیت سایبری باشند، زیرا میتوانند برای مدت طولانی بدون شناسایی باقی بمانند و بهطور مداوم اطلاعات کاربر را به هکر ارسال کنند.

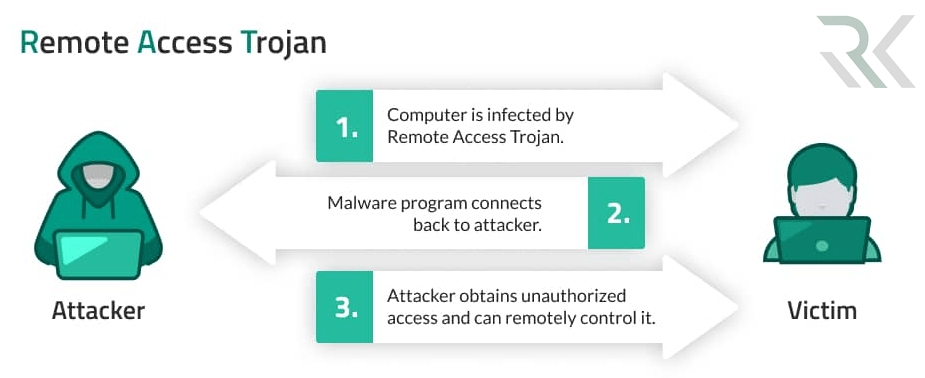

RAT چگونه کار میکند؟

-

نفوذ و نصب مخفیانه:

RAT معمولاً از طریق ایمیلهای فیشینگ، نرمافزارهای آلوده، کرکها یا سوءاستفاده از آسیبپذیریهای امنیتی وارد سیستم قربانی میشود. این بدافزار پس از اجرا، بدون نمایش هیچگونه نشانهای در پسزمینه سیستم فعال میشود تا کاربر متوجه حضور آن نشود.

-

ایجاد ارتباط با سرور هکر:

پس از نصب RAT بهطور مخفیانه به یک سرور فرمان و کنترل (C&C Command and Control) که تحت کنترل هکر است متصل میشود. این ارتباط معمولاً از طریق پروتکلهای رمزگذاریشده یا پورتهای مخفی برقرار شده تا شناسایی آن برای آنتیویروسها و فایروالها دشوار باشد.

-

دریافت و اجرای دستورات هکر:

پس از برقراری ارتباط، مهاجم میتواند دستورات مختلفی را به سیستم قربانی ارسال کند. این دستورات شامل سرقت اطلاعات، ضبط کیبورد، اجرای برنامههای مخرب، کنترل دوربین و میکروفون و حتی تغییر تنظیمات سیستم است. RAT معمولاً دسترسی سطح بالا دارد و میتواند بهعنوان یک مدیر (Administrator) در سیستم عمل کند.

-

جمعآوری و ارسال اطلاعات:

RAT بهصورت مداوم اطلاعات کاربر را به سرور هکر ارسال میکند. این اطلاعات ممکن است شامل رمزهای عبور، فایلهای حساس، تصاویر ضبطشده از دوربین و حتی اطلاعات بانکی باشد. برخی RATها میتوانند بدون جلب توجه، اطلاعات را در بازههای زمانی مشخص به مهاجم ارسال کنند تا ردیابی آنها دشوارتر شود.

-

استفاده از سیستم قربانی برای حملات دیگر:

علاوه بر جاسوسی و سرقت اطلاعات، RAT میتواند سیستم آلوده را بهعنوان یک زامبی (Bot) در حملات سایبری دیگر به کار گیرد. مهاجمان از این روش برای انجام حملات DDoS انتشار بدافزارهای دیگر، یا نفوذ به شبکههای گستردهتر استفاده میکنند. این ویژگی RAT را به ابزاری خطرناک برای حملات پیشرفته تبدیل میکند.

روشهای انتشار و نفوذ RAT

-

ایمیلهای فیشینگ و پیوستهای مخرب

یکی از رایجترین روشهای انتشار RAT ایمیلهای فیشینگ است که حاوی لینکهای آلوده یا فایلهای مخرب هستند. این ایمیلها معمولاً به نام سازمانهای معتبر یا اشخاص شناختهشده ارسال شده و کاربر را ترغیب میکنند که روی لینک کلیک کند یا فایل ضمیمه را باز کند. پس از اجرای فایل، RAT بدون اطلاع کاربر روی سیستم نصب میشود.

حمله فیشینگ چیست و چگونه رخ میدهد؟

-

دانلود نرمافزارهای آلوده

هکرها اغلب RAT را در قالب نرمافزارهای رایگان، کرکشده یا نسخههای تقلبی برنامههای محبوب مخفی میکنند. کاربران با دانلود و نصب این نرمافزارها، بهصورت ناخواسته سیستم خود را آلوده میکنند. این روش به دلیل علاقه کاربران به استفاده از نرمافزارهای رایگان، یکی از موثرترین راههای انتشار RAT محسوب میشود.

-

سوءاستفاده از آسیبپذیریهای نرمافزاری

برخی RATها از آسیبپذیریهای امنیتی در سیستمعاملها، نرمافزارها یا پروتکلهای شبکه برای نفوذ استفاده میکنند. در این روش، هکرها با شناسایی حفرههای امنیتی و ارسال کدهای مخرب میتوانند RAT را بدون نیاز به تعامل کاربر، روی سیستم هدف نصب کنند. این نوع حملات معمولاً در سیستمهایی که بهروزرسانیهای امنیتی را دریافت نکردهاند، موفقتر هستند.

-

مهندسی اجتماعی و فریب کاربران

در بسیاری از موارد مهاجمان از مهندسی اجتماعی برای فریب کاربران و متقاعد کردن آنها به نصب RAT استفاده میکنند. این روش شامل ساخت وبسایتهای جعلی، پیامهای جعلی در شبکههای اجتماعی یا تبلیغات مخرب است که کاربر را تشویق به دانلود یک فایل آلوده میکند. هکرها ممکن است وانمود کنند که یک نرمافزار ضروری یا بهروزرسانی امنیتی ارائه میدهند تا کاربر را به نصب RAT ترغیب کنند.

-

درایو-بای دانلود (Drive-by Download)

در این روش، کاربر بدون نیاز به کلیک یا تأیید دانلود، بهطور خودکار آلوده میشود. هکرها کدهای مخرب را در وبسایتهای آلوده یا تبلیغات آنلاین قرار میدهند. زمانی که کاربر از این صفحات بازدید میکند، RAT بهصورت مخفیانه دانلود و اجرا میشود. این روش معمولاً در وبسایتهای نامعتبر یا دارای محتوای غیرقانونی به کار میرود.

حمله Drive-by Download چیست و به چه اهدافی آسیب می رساند؟

خطرات و قابلیت های RAT

- کنترل کامل سیستم از راه دور

- سرقت اطلاعات حساس و رمزهای عبور

- ضبط فعالیتهای کاربر (Keylogging, Screen Capture)

- فعالسازی و کنترل دوربین و میکروفون

- دسترسی به فایلها و اجرای برنامههای مخرب

- پنهانسازی و جلوگیری از شناسایی توسط آنتیویروسها

- استفاده از سیستم قربانی برای حملات دیگر (Botnet, DDoS)

- نقض حریم خصوصی کاربران

- سرقت اطلاعات مالی و هویتی

- جاسوسی و شنود فعالیتهای کاربر

معروفترین RATها در دنیای سایبری

BlackShades

BlackShades یکی از بدنامترین RATهای تاریخ است که به مهاجمان امکان کنترل کامل سیستم قربانی، ضبط صفحهنمایش و فعالسازی وبکم و میکروفون را میدهد. این بدافزار به دلیل قیمت پایین و رابط کاربری سادهاش در میان هکرهای تازهکار محبوب بود. در سال ۲۰۱۴ FBI عملیات گستردهای برای دستگیری توسعهدهندگان و کاربران این RAT انجام داد، اما نسخههای تغییریافته آن همچنان در دنیای سایبری وجود دارند.

DarkComet

DarkComet یک RAT قدرتمند و گسترده است که در ابتدا بهعنوان یک ابزار قانونی برای مدیریت سیستمهای راه دور توسعه داده شد، اما بعدها توسط مجرمان سایبری مورد سوءاستفاده قرار گرفت. این بدافزار قابلیت سرقت اطلاعات، کنترل سیستم، مدیریت فایلها، نظارت بر فعالیتهای کاربر و ایجاد درپشتی (Backdoor) برای دسترسی مداوم به سیستم قربانی را دارد. توسعهدهنده آن در سال ۲۰۱۲ پشتیبانی از این نرمافزار را متوقف کرد، اما نسخههای تغییریافته آن همچنان در دسترس هستند.

njRAT

njRAT یکی از محبوبترین و پراستفادهترین RATها در حملات سایبری است که به دلیل حجم کم، توانایی پنهانسازی قوی و امکانات گسترده مورد توجه هکرها قرار گرفته است. این RAT میتواند کیبورد را شنود کند، اطلاعات ورود به حسابهای کاربری را سرقت کند، فایلهای مخرب را اجرا کند و حتی با سایر بدافزارها ترکیب شود. njRAT معمولاً از طریق ایمیلهای فیشینگ، لینکهای آلوده و سایتهای مخرب منتشر میشود و یکی از تهدیدات جدی برای کاربران و سازمانها محسوب میشود.

روشهای شناسایی و جلوگیری از RAT

۱. استفاده از نرمافزارهای آنتیویروس و ضدبدافزار

یکی از اولین اقدامات برای شناسایی و جلوگیری از RAT، استفاده از آنتیویروسهای معتبر و بهروز است. بسیاری از آنتیویروسها قابلیت شناسایی RATهای شناختهشده را دارند و میتوانند از اجرای آنها جلوگیری کنند. همچنین، اسکنهای دورهای و بهروزرسانی منظم دیتابیس آنتیویروس نقش مهمی در جلوگیری از آلودگی ایفا میکنند.

۲. نظارت بر پردازشها و ترافیک شبکه

RATها معمولاً از طریق اتصالات مخفی به سرورهای کنترل (C2) فعالیت میکنند. بررسی لیست پردازشهای فعال در Task Manager یا Process Explorer میتواند نشانههایی از فعالیتهای مشکوک را آشکار کند. همچنین، ابزارهای مانیتورینگ شبکه مانند Wireshark یا Netstat میتوانند اتصالات غیرعادی و ارسال دادههای مشکوک به سرورهای ناشناس را شناسایی کنند.

۳. محدود کردن دسترسیهای غیرضروری در سیستم

برای کاهش خطر RAT کاربران باید حداقل سطح دسترسی ممکن را برای برنامهها و کاربران سیستم تنظیم کنند. این کار با استفاده از مدیریت دسترسی کاربران (User Access Control UAC) و اجرای نرمافزارها با مجوز محدود انجام میشود. همچنین استفاده از فایروال برای مسدود کردن ارتباطات ناشناس و غیرمجاز میتواند از نفوذ RAT جلوگیری کند.

۴. اجتناب از دانلود نرمافزارهای نامعتبر و پیوستهای مشکوک

یکی از رایجترین راههای ورود RAT، دانلود نرمافزارهای کرکشده، مشکوک یا دریافت پیوستهای آلوده در ایمیلها است. کاربران باید فقط نرمافزارهای معتبر را از منابع رسمی دانلود کنند و قبل از باز کردن ایمیلها و پیوستها از مشخصات فرستنده و اعتبار لینکها اطمینان حاصل کنند.

۵. فعالسازی قابلیتهای امنیتی سیستمعامل

بسیاری از سیستمعاملها دارای ابزارهای امنیتی داخلی مانند Windows Defender، فایروال ویندوز و Mac Gatekeeper هستند که میتوانند به جلوگیری از اجرای RAT کمک کنند. همچنین، فعالسازی قابلیتهای امنیتی مانند اجرای نرمافزارها در Sandboxing (محیط ایزوله) و کنترل دسترسی برنامهها میتواند مانع از عملکرد RAT در سیستم شود.

۶. بهروزرسانی منظم سیستم و نرمافزارها

هکرها معمولاً از آسیبپذیریهای نرمافزاری برای نفوذ و نصب RAT استفاده میکنند. بنابراین، بهروزرسانی منظم سیستمعامل، نرمافزارها و مرورگرها میتواند از سوءاستفاده هکرها جلوگیری کند. بسیاری از شرکتها بهروزرسانیهای امنیتی منتشر میکنند که حفرههای امنیتی شناختهشده را برطرف میکند.

جمعبندی…

RAT یا تروجان دسترسی از راه دور یکی از خطرناکترین بدافزارهایی است که میتواند کنترل کامل سیستم قربانی را در اختیار مهاجم قرار دهد. این بدافزار از روشهای مختلفی برای انتشار و نفوذ استفاده میکند و میتواند اطلاعات حساس را سرقت کرده یا از سیستم قربانی برای حملات گستردهتر استفاده کند. با این حال با بهکارگیری روشهای شناسایی و جلوگیری مناسب مانند استفاده از آنتیویروسهای بهروز، نظارت بر ترافیک شبکه و اجتناب از دانلود فایلهای مشکوک، میتوان تا حد زیادی از خطرات این بدافزار جلوگیری کرد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *