بررسی کامل حمله QUIC Flood و روشهای مقابله با آن

در جهان امروز که ارتباطات آنلاین با سرعت بالا در حال گسترش است، پروتکلهای نوین مانند QUIC برای افزایش کارایی و امنیت ارتباطات معرفی شدهاند. اما در کنار مزایا، این فناوریها میتوانند هدف حملات جدیدی مانند QUIC Flood قرار گیرند. آشنایی با این نوع حملات برای محافظت از زیرساختهای شبکه حیاتی است و در این مقاله به بررسی کامل آن خواهیم پرداخت.

پروتکل QUIC چیست و چرا هدف قرار میگیرد؟

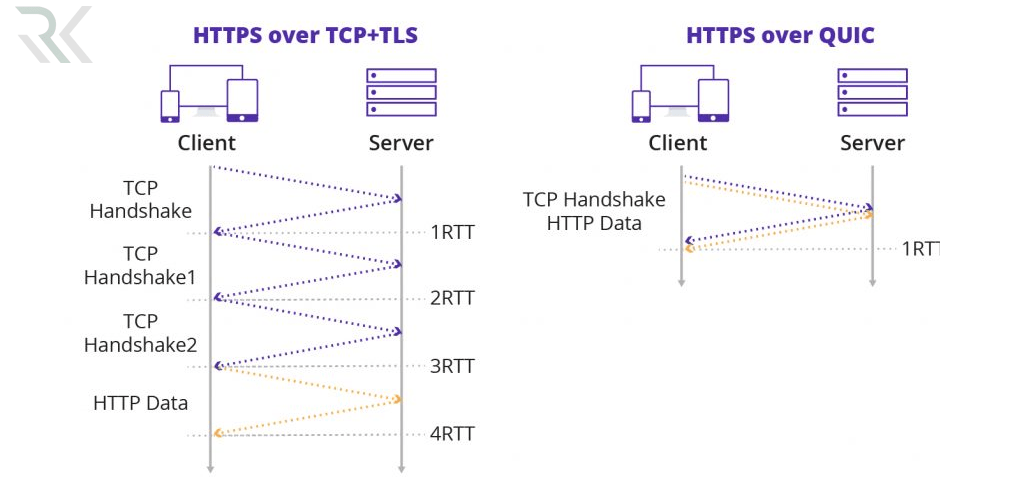

پروتکل QUIC (مخفف Quick UDP Internet Connections) یک پروتکل مدرن لایه انتقال است که توسط شرکت گوگل طراحی و سپس توسط IETF بهعنوان یک استاندارد اینترنتی تصویب شد. هدف اصلی QUIC کاهش زمان تأخیر در برقراری ارتباطات و افزایش کارایی در بارگذاری صفحات وب و سرویسهای آنلاین است. این پروتکل از UDP بهجای TCP استفاده میکند، اما قابلیتهایی مانند مدیریت اتصال، امنیت سطح TLS و کنترل ازدحام را به صورت داخلی در خود دارد. QUIC امروزه در سرویسهایی مانند Google Chrome، YouTube و بسیاری از پلتفرمهای ابری استفاده میشود.

دلیل اینکه QUIC هدف حملات قرار میگیرد به همان ویژگیهایی بازمیگردد که آن را محبوب ساختهاند. استفاده از UDP به معنای عدم نیاز به فرآیندهای دستدادن سهمرحلهای (3-way handshake) TCP است که باعث میشود مهاجمان بتوانند بدون تأیید هویت یا برقراری اتصال کامل، درخواستهای متعددی به سرور ارسال کنند. همچنین به دلیل رمزنگاری داخلی QUIC بررسی دقیق محتوای بستهها برای تجهیزات امنیتی دشوارتر میشود. همین موضوع باعث شده است که حملات مانند QUIC Flood بهعنوان یک تهدید نوظهور در دنیای امنیت سایبری شناخته شوند.

حمله QUIC Flood چیست؟

حمله QUIC Flood نوعی حمله DoS یا DDoS است که در آن مهاجم حجم بالایی از درخواستهای ساختگی را به سمت سروری که از پروتکلQUIC استفاده میکند ارسال مینماید. هدف این حمله اشباع کردن منابع سرور مانند پردازنده، حافظه یا پهنای باند است تا از پاسخگویی به کاربران واقعی جلوگیری کند. از آنجا که QUIC بر پایه UDP است، تأییدیههای اولیه TCP را ندارد و همین موضوع فرصت سوءاستفاده را برای مهاجمان فراهم میکند.

پروتکل QUIC که توسط Google توسعه یافته و سپس در سطح جهانی توسط IETF استانداردسازی شده، برای کاهش تأخیر و افزایش سرعت بارگذاری صفحات طراحی شده است. اما این مزایا با هزینههایی همراهاند؛ زیرا بدون مکانیزمهای سنتی تأیید ارتباط، امکان راهاندازی سریعتر اما آسیبپذیرتر ارتباط فراهم میشود. در حمله QUIC Flood مهاجم میتواند با جعل آدرس IP و ارسال انبوهی از درخواستهای اولیه، سرور را وادار به مصرف منابع برای ارتباطاتی کند که هرگز کامل نخواهند شد.

نحوه عملکرد حمله QUIC Flood

-

ارسال انبوه درخواستهای اولیه (Initial Packets):

مهاجم تعداد زیادی بسته اولیه QUIC به سمت سرور ارسال میکند که حاوی درخواست شروع اتصال است. از آنجا که QUIC برای کاهش تأخیر طراحی شده، سرور فوراً منابعی مانند حافظه و پردازش برای پاسخگویی به این درخواستها تخصیص میدهد.

-

جعل آدرس IP (IP Spoofing):

در این مرحله مهاجم از آدرسهای IP جعلی برای ارسال درخواستها استفاده میکند تا مانع شناسایی هویت واقعی خود شود. این کار همچنین باعث میشود سرور نتواند پاسخ معتبری دریافت کند، ولی همچنان منابع را مصرف کند.

-

مصرف منابع سرور:

با تکرار مداوم این روند، سرور با هزاران درخواست نیمهکاره مواجه میشود. هر ارتباط ناتمام نیاز به حافظه و پردازش دارد، و همین باعث کندی عملکرد یا قطع کامل سرویس میشود.

-

دشواری در تشخیص حمله:

از آنجا که QUIC از رمزنگاری پیشفرض استفاده میکند، بسیاری از ابزارهای امنیتی توانایی تحلیل محتوای ترافیک را ندارند. همین موضوع شناسایی حمله را برای فایروالها و سیستمهای تشخیص نفوذ دشوارتر میکند.

تأثیرات حمله QUIC Flood بر سرورها و خدمات آنلاین

- مصرف بیش از حد منابع سرور (CPU، RAM، پهنای باند)

- کاهش سرعت پاسخگویی به کاربران واقعی

- قطع دسترسی موقت یا کامل به سرویس

- اختلال در ارتباطات مبتنی بر وب و API

- دشواری در شناسایی منشأ حمله

- آسیبپذیری بیشتر در برابر حملات ترکیبی

روشهای شناسایی و مقابله با حملات QUIC Flood

۱. تحلیل ترافیک شبکه بهصورت بلادرنگ

یکی از مؤثرترین روشها برای شناسایی حملات QUIC Flood استفاده از ابزارهای مانیتورینگ شبکه است که میتوانند الگوهای غیرمعمول مانند افزایش ناگهانی ترافیک QUIC یا اتصالات نیمهکاره را تشخیص دهند. این تحلیلها معمولاً با استفاده از SIEMها یا سیستمهای تشخیص نفوذ انجام میشود.

مانیتورینگ شبکه چیست و چرا حیاتی و ضروری است؟

۲. محدودسازی نرخ درخواستها (Rate Limiting)

با اعمال محدودیت بر تعداد درخواستهای اولیه QUIC از یک منبع در یک بازه زمانی مشخص، میتوان حجم حمله را کاهش داد. این روش ساده ولی مؤثر، به جلوگیری از اشباع منابع سرور کمک میکند و از اجرای حمله در مقیاس بالا جلوگیری مینماید.

۳. استفاده از فایروالهای هوشمند و DDoS Protection

راهاندازی فایروالهایی که از پروتکل QUIC پشتیبانی میکنند و قابلیت تشخیص حملات مبتنی بر UDP را دارند، در کاهش اثربخشی حمله نقش مهمی ایفا میکند. همچنین استفاده از سرویسهای محافظت ابری در برابر DDoS مانند Cloudflare یا AWS Shield میتواند حجم حملات را در لایه شبکه جذب و خنثی کند.

۴. فعالسازی مکانیزم تأیید هویت اولیه (Retry Mechanism)

در پروتکل QUIC قابلیتی وجود دارد بهنام “Retry” که سرور ابتدا از کلاینت میخواهد دوباره با توکن معتبر تلاش کند. فعالسازی این ویژگی باعث میشود سرور فقط در صورت دریافت توکن معتبر منابع اختصاص دهد، که میتواند بسیاری از حملات جعلی را قبل از مصرف منابع خنثی کند.

۵. بهروزرسانی نرمافزارها و سیستمها

استفاده از نسخههای جدیدتر نرمافزارهای سروری که پیادهسازیهای بهتری از QUIC دارند، میتواند شامل اصلاحات امنیتی باشد که جلوی سوءاستفاده از پروتکل را میگیرد. تیمهای IT باید بهطور منظم سرورها و تجهیزات شبکه را بهروزرسانی کنند.

جمعبندی…

حمله QUIC Flood با سوءاستفاده از ویژگیهای عملکردی و سرعت بالای پروتکل QUIC میتواند تهدیدی جدی برای سرورها و خدمات آنلاین باشد. با شناسایی بهموقع، پیادهسازی اقدامات امنیتی مناسب و استفاده از ابزارهای مقابله با DDoS میتوان جلوی این نوع حمله را گرفت و از اختلال در سرویسها جلوگیری کرد.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *