احراز هویت متقابل چیست؟ آشنایی کامل با Mutual Authentication

در بسیاری از ارتباطات دیجیتال، تمرکز اصلی امنیت بر تأیید هویت کاربران است؛ اما در برخی از خدمات حساس مانند بانکداری، تبادل اطلاعات پزشکی، یا ارتباطات بین سرورها، فقط تأیید کاربران کافی نیست—سرور هم باید خودش را به کاربر یا سیستم مقابل اثبات کند. اینجاست که مفهوم «احراز هویت متقابل» یا Mutual Authentication وارد ماجرا میشود. مدلی که در آن، هر دو طرف ارتباط یکدیگر را شناسایی و اعتمادسازی دوطرفه برقرار میشود.

احراز هویت متقابل چیست؟

Mutual Authentication یا احراز هویت متقابل فرآیندی امنیتی است که در آن دو طرف ارتباط (کلاینت و سرور) هر دو موظف به اثبات هویت خود به یکدیگر هستند. برخلاف مدل رایج احراز هویت یکطرفه (مثل HTTPS معمولی) که فقط کاربر به احراز هویت سرور (مثلاً با گواهی SSL) اطمینان میکند، در مدل احراز متقابل، سرور نیز باید مطمئن شود که کلاینت مجاز و معتبر است.

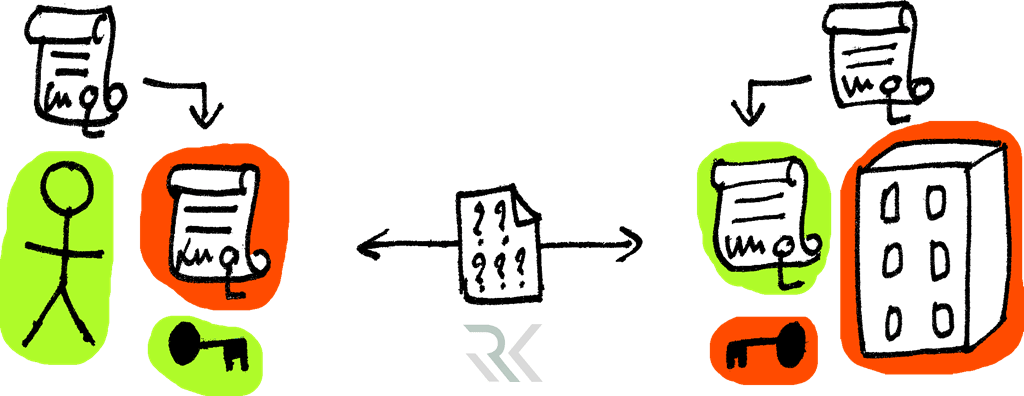

این فرآیند اغلب از طریق گواهی دیجیتال (Digital Certificate) انجام میشود و معمولاً در سطح TLS یا SSL پیادهسازی میگردد. در این مدل، هر دو طرف از زیرساخت کلید عمومی (PKI) برای تبادل گواهینامه و کلید استفاده میکنند تا قبل از آغاز تبادل اطلاعات، یک کانال کاملاً امن و مبتنی بر اعتماد ایجاد شود. Mutual Authentication بهویژه در محیطهایی که امنیت و حریم خصوصی در سطح بالا اهمیت دارد حیاتی است.

روش Mutual Authentication چگونه کار میکند؟

آغاز ارتباط توسط کلاینت:

ابتدا کلاینت (مثلاً مرورگر، اپلیکیشن یا دستگاه IoT) اتصال با سرور را شروع میکند، همانطور که در HTTPS استاندارد داریم. درخواست اولیه با هدف احراز هویت سرور و مذاکره بر سر رمزنگاری ارسال میشود.

ارسال گواهی دیجیتال سرور (Server Certificate):

در مرحله دوم، سرور گواهی SSL خود (509 یا مشابه آن) را برای کلاینت ارسال میکند تا کلاینت بتواند هویت سرور را تأیید کرده، از قانونی بودن دامنه و گواهی اطمینان یابد و گام اول ایجاد اعتماد برداشته شود.

درخواست گواهی از کلاینت (Client Certificate Request):

برخلاف احراز هویت معمول، در احراز متقابل، سرور نیز از کلاینت میخواهد که گواهی دیجیتال خودش را ارائه دهد. این درخواست مخصوصاً در سیستمهای حساس مانند APIهای مالی یا سیستمهای بانکی اجرا میشود.

ارسال گواهی کلاینت به سرور:

در پاسخ کلاینت گواهی دیجیتال خود را که معمولاً از یک مرکز صادرکننده (CA) معتبر دریافت شده، به سرور ارائه میدهد. سرور سپس اعتبار گواهی کلاینت را با بررسی امضای دیجیتال و تاریخ اعتبار آن میسنجد.

تأیید دوطرفه و آغاز ارتباط امن:

پس از تأیید موفق گواهیها توسط هر دو طرف، فرآیند کلید تبادل رمزنگاری (Key Exchange) انجام میشود و اتصال امن بین کلاینت و سرور آغاز میگردد. از این لحظه تبادل اطلاعات در بستر کاملاً رمزنگاریشده، امن و مبتنی بر اعتماد دوطرفه صورت میگیرد.

تفاوت احراز هویت چند عاملی (MFA) و احراز هویت متقابل

احراز هویت چند عاملی (MFA) یک روش امنیتی برای تأیید هویت کاربر است که در آن دسترسی فقط پس از ارائه دو یا چند عامل مستقل اعطا میشود. هدف اصلی MFA افزایش امنیت ورود کاربران است تا حتی در صورت افشای یک عامل (مثلاً رمز عبور)، همچنان از دسترسی غیرمجاز جلوگیری شود. این روش تمرکز کامل بر روی کاربر دارد و اکثراً در لاگینهای وبسایتها، اپلیکیشنها، حسابهای بانکی و محیطهای سازمانی استفاده میشود.

در مقابل احراز هویت متقابل (Mutual Authentication) نوعی ارتباط دوطرفه است که در آن هم کلاینت و هم سرور یا سیستم مقابل، هویت یکدیگر را تأیید میکنند. این مدل بیشتر در سطح پروتکلهای ارتباطی (مانند TLS یا VPN) اجرا میشود و مخصوص تبادل داده بین سیستمها یا اپلیکیشنهاست. برخلاف MFA که وابسته به رفتار انسان است، در Mutual Authentication با رمزنگاری، گواهی دیجیتال و کلیدهای عمومی/خصوصی، اعتماد بین دو سیستم برقرار میشود.

امنیت احراز هویت چند عاملی (MFA)(Cyber Security) |

احراز هویت متقابل (Mutual Authentication) |

|

|---|---|---|

|

هدف اصلی |

افزایش امنیت ورود کاربران |

اطمینان از هویت دوطرف ارتباط |

|

سطح اجرا |

برنامهها و سیستمهای تعاملمحور |

پروتکلهای ارتباطی مانند TLS یا VPN |

|

وابستگی به کاربر انسانی |

بله (رمز، کد پیامک، اپ) |

خیر (ارتباط سیستم با سیستم) |

|

استفاده از گواهی دیجیتال |

معمولاً ندارد |

معمولاً دارد |

|

روش اجرا |

وارد کردن چند عامل توسط کاربر |

تبادل کلید و اعتبارسنجی خودکار |

|

حوزه استفاده |

لاگین برای کاربران انسانی |

ارتباط امن سرویسها و زیرساختها |

چرا Mutual Authentication اهمیت دارد؟

Mutual Authentication یکی از ستونهای اصلی امنیت ارتباطات دقیق، محرمانه و قابل اعتماد است، زیرا نهتنها کلاینت باید مطمئن باشد که با یک سرور معتبر در ارتباط است، بلکه سرور نیز باید بداند که کلاینت، یک موجودیت مجاز و قابل قبول است. اهمیت این نوع احراز هویت زمانی بیشتر میشود که در سیستمهای مالی، APIهای حساس، خدمات سلامت یا ارتباطات بین سرورهای داخلی سازمان نیاز به اطمینان کامل از هویت طرف مقابل وجود داشته باشد.

در کجا از احراز هویت متقابل استفاده میشود؟

- ارتباط امن سرور به سرور (Server-to-Server Communication)

- APIهای خصوصی یا حساس سازمانی

- شبکههای ویپیان (VPN)، بهویژه SSL VPN

- رمزنگاری ارتباطات در پروتکل TLS/SSL (mTLS)

- محیطهای بانکی و مالی با سطح امنیت بالا

- زیرساخت ابری (Cloud) و میکروسرویسها (Microservices)

- تجهیزات IoT (برای انتقال داده امن)

- صنعت سلامت دیجیتال و انتقال اطلاعات پزشکی

- سکوهای DevOps و CD/CI با دسترسیهای خودکار

- احراز هویت تجهیزات شبکه در سازمانها و دیتاسنترها

فناوریهایی که احراز هویت متقابل را پیادهسازی میکنند

TLS / mTLS (Mutual TLS):

TLS (Transport Layer Security) رایجترین بستر برای برقراری ارتباط امن در اینترنت است، اما در حالت عادی فقط سرور را احراز هویت میکند. نسخهی mTLS (Mutual TLS) این فرآیند را دوطرفه میکند و به سرور اجازه میدهد گواهی کلاینت را نیز بررسی کند. این فناوری پایهای در ایمنسازی ارتباطات API، شبکههای بانکی و خدمات پرداخت الکترونیکی است.

پروتکل TLS چیست و چگونه امنیت اینترنت را تضمین میکند؟ مقایسه با SSH

X.509 Digital Certificates:

گواهیهای X.509 یک استاندارد بینالمللی برای صدور و مدیریت گواهی دیجیتال هستند که برای اعتبارسنجی هر دو طرف ارتباط به کار میروند. در مدل Mutual Authentication، هر دو طرف باید گواهی X.509 معتبر داشته باشند که توسط یک CA (مرجع صدور گواهی) تایید شده باشد. استفاده از این گواهیها معمولاً در VPNها، سرویسهای مبتنیبر TLS و شبکههای IoT رایج است.

WPA2 Enterprise (802.1X):

در شبکههای بیسیم شرکتی که از WPA2 Enterprise استفاده میکنند، پروتکل احراز هویت متقابل بهوسیلهی پروتکل 802.1X و سرور RADIUS پیادهسازی میشود. در این مدل، هم کلاینت و هم سرور RADIUS یکدیگر را از طریق گواهی دیجیتال تأیید میکنند. این روش برای امنیت اتصال Wi-Fi در سازمانها، دانشگاهها و مراکز حساس بسیار مؤثر است.

Public Key Infrastructure (PKI):

PKI یا زیرساخت کلید عمومی، پایه و اساس بسیاری از روشهای احراز هویت متقابل است. این فناوری مجموعهای از سرویسهاست که شامل ایجاد، مدیریت، توزیع و اعتبارسنجی گواهیهای دیجیتال میشود. سیستمهایی که از PKI بهره میبرند، امکان پیادهسازی Mutual Authentication بین تعداد زیادی از کلاینتها و سرورها را فراهم میکنند، بهویژه در محیطهایی با مقیاس بالا مانند دولتها، سازمانهای مالی و شبکههای IoT.

جمعبندی…

در دنیای مدرن و دیجیتال امروز، که تهدیدات امنیتی پیچیدهتر از همیشه شدهاند، احراز هویت متقابل به یک نیاز حیاتی در زیرساختهای ارتباطی تبدیل شده است. این مدل امنیتی با بررسی همزمان هویت کلاینت و سرور نهتنها سطح اعتماد را بالا میبرد، بلکه از حملات متعددی مانند جعل هویت، شنود و حملات مرد میانی (MITM) جلوگیری میکند. با کمک فناوریهایی مانند mTLS، گواهیهای دیجیتال و زیرساخت کلید عمومی، سازمانها میتوانند اعتماد دوطرفهای در ارتباطات حساس خود شکل دهند و امنیت واقعی را تجربه کنند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *