چکلیست امنیتی و تحلیل تخصصی آسیبپذیری های جدی محصولات مایکروسافت تا نوامبر 2025

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند ASP.NET Core. در سال 2025 شاهد چند رخداد امنیتی حیاتی بودیم که برخی از آنها بهصورت فعال اکسپلویت شدهاند. این گزارش، با تکیه بر مراجع رسمی مایکروسافت (MSRC)، NVD و تحلیلهای معتبر، مهمترین آسیبپذیریها، سناریوهای حمله، شاخصهای سازش (IOC) و چکلیست اصلاحی مبتنی بر ریسک را تا نوامبر 2025 ارائه میکند.

WSUS – CVE‑2025‑59287 (RCE بدون احراز هویت)

WSUS (Windows Server Update Services) بهعنوان یک سرویس حیاتی برای مدیریت بهروزرسانیها، هدف جذابی برای مهاجمان است، زیرا اغلب با دسترسی مدیریتی در شبکه داخلی عمل میکند.

شرح فنی

- ماهیت نقص: Unsafe deserialization of untrusted data (سریالزدایی ناامن دادههای غیرقابل اعتماد).

- مؤلفههای درگیر: آسیبپذیری بهویژه در Endpointهای GetCookie و ReportingWebService شناسایی شده است که از ناامنترین فرمتهای سریالسازی مانند BinaryFormatter و SoapFormatter بدون اعتبارسنجی کافی ورودیها استفاده میکنند.

- برد حمله: شبکهای، راه دور (Remote)، بدون نیاز به هیچگونه اعتبارنامه یا مجوز دسترسی.

- پورتهای شاخص: 8530 (HTTP) و 8531 (HTTPS) که پورتهای پیشفرض ارتباط WSUS هستند.

- وضعیت پچ: بهدلیل ماهیت حیاتی و بهرهبرداری فعال، MSRC یک آپدیت خارج از چرخه (OOB) در تاریخ 24 اکتبر 2025 منتشر کرد. این پچ مستلزم ریبوت کامل سرور پس از نصب است.

نحوه بهرهبرداری و اثرات

مهاجمان با ارسال درخواستهای دستکاریشده که شامل دادههای سریالزدایی شده مخرب هستند، میتوانند کنترل اجرای کد را با بالاترین سطح دسترسی (سطح SYSTEM) روی سرور WSUS بهدست آورند.

سناریوهای پس از نفوذ:

- استقرار بدافزار: گزارشها نشاندهنده استقرار اولین مرحله باینریهای محافظتشده (مانند UPX-packed infostealers، نمونه گزارششده: Skuld Stealer) است.

- تونلسازی C2: استفاده از ابزارهای قانونی (Living Off The Land Binaries – LOLBAS) یا ابزارهایی مانند Velociraptor برای ایجاد کانال فرمان و کنترل (C2) پنهان.

- تحرک داخلی: با توجه به اینکه WSUS معمولاً در ناحیه مدیریتی قرار دارد، مهاجم از این نقطه برای جمعآوری اعتبارنامههای محلی، نقشهبرداری شبکه (Network Reconnaissance) و حرکت جانبی به سمت دامنههای کنترلرها یا دیتابیسهای مهم استفاده میکند.

IOCهای نمونه (Indicators of Compromise)

- ترافیک شبکه: ارتباطات خروجی غیرعادی از سرور WSUS به دامنههای موقت و ناشناخته مانند site، pastebin.com یا آدرسهای IP مشکوک برای ارسال دادههای سرقتشده.

- فایل سیستم: دانلود و اجرای باینریهای مشکوک، بهویژه فایلهای EXE یا DLL که با ابزارهایی مانند UPX فشرده شدهاند.

- لاگهای سیستم: اجرای دستورات شناسایی شبکه (مانند net user, ipconfig /all) و فراخوانی ابزارهای ادمین (مانند exe, certutil.exe) از طریق پروسه IIS Worker Process (w3wp.exe) یا سرویسهای WSUS.

چکلیست اصلاحی WSUS

نصب فوری پچ:

اعمال فوری پچ امنیتی MSRC (OOB Patch) برای تمامی نسخههای پشتیبانیشده Windows Server شامل رول WSUS.

ریبوت الزامی:

برنامهریزی و اجرای ریبوت سرور پس از نصب پچ برای اطمینان از بارگذاری کامل حافظه و جایگزینی فایلهای آسیبدیده.

کاهش اکسپوژر شبکه:

مسدودسازی کامل درگاههای 8530/8531 روی اینترنت (WAN) با استفاده از فایروالهای محیطی. دسترسی به WSUS باید فقط از طریق VPN یا ZTNA محدود به آدرسهای IP مدیریتی مجاز باشد.

مانیتورینگ پیشرفته:

فعالسازی مانیتورینگ ترافیک خروجی از سرور WSUS. ایجاد قوانین SIEM برای تشخیص الگوهای فوق (IOCها) و هشدار فوری در صورت مشاهده.

بازبینی سطح دسترسی:

بازبینی سطح دسترسیهای حسابهای سرویس WSUS. اعمال اصل حداقل امتیاز (PoLP)؛ اطمینان از اینکه حساب سرویس WSUS دسترسیهای غیرضروری به منابع شبکه ندارد.

آمادگی بازیابی:

ایجاد Snapshot یا Image معتبر قبل از اعمال پچ و داشتن یک برنامه بازگشت امن (Rollback Plan) در صورت بروز مشکل سازگاری.

SharePoint On‑Prem –ToolShell (CVE‑2025‑53770/53771)

SharePoint بهعنوان یک پلتفرم همکاری و مدیریت مستندات، اغلب حاوی اطلاعات حساس است و بهرهبرداری از آن میتواند خسارت سازمانی بزرگی در پی داشته باشد.

شرح فنی

- ماهیت نقص: زنجیرهای از ضعفها (Chain Exploitation) که شامل یک نقص Authorization Bypass و یک نقص RCE در لایههای مختلف سرویسهای SharePoint on-premises است.

- وضعیت: بهرهبرداری فعال توسط گروههای تهدید پیشرفته (APT) در تابستان 2025 تأیید شد.

- مؤلفهها: این زنجیره عمدتاً از نقصهای مربوط به مدیریت APIهای وب و توالیهای اجرایی مدیریت SharePoint بهره میبرد.

نحوه بهرهبرداری و اثرات

مهاجمان با ترکیب این دو نقص میتوانند از محدودیتهای احراز هویت دور بزنند و با استفاده از امکانات داخلی SharePoint (مانند اجرای دستورات وبسرویس) کد دلخواه را اجرا کنند.

پیامدها:

- افشای کامل دادههای ذخیرهشده در سایتها و دیتابیسهای مرتبط.

- استفاده از SharePoint بهعنوان پلهای برای دسترسی به SQL Server یا دامنههای کنترلر فعال در شبکه داخلی.

- تخریب یکپارچگی دادهها و سرویسدهی.

چکلیست اصلاحی SharePoint

نصب پچهای امنیتی:

نصب فوری تمامی بهروزرسانیهای امنیتی جمعآوریشده برای SharePoint (Cumulative Updates) و بررسی دقیق بیلد فعلی در مقایسه با بیلد امن اعلامشده توسط مایکروسافت.

سختسازی اکسپوژر:

محدودسازی شدید دسترسی از اینترنت به SharePoint. تمامی دسترسیهای خارجی باید از طریق Reverse Proxy امن که دارای Web Application Firewall (WAF) با Ruleهای سختگیرانه است، هدایت شوند.

کنترل احراز هویت:

اجباریسازی MFA برای تمامی حسابهای ادمین SharePoint و مدیران فارم.

حذف قابلیتهای غیرضروری:

غیرفعالسازی Remote APIها و قابلیتهای توسعهای که نیازی به آنها نیست؛ بهویژه سرویسهایی که با دسترسی بالا کار میکنند.

مانیتورینگ پیشرفته:

پایش دقیق لاگهای ULS (Unified Logging Service) و رویدادهای وبسرور IIS برای شناسایی توالیهای نامتعارف در فراخوانیهای وبسرویس، بهخصوص فعالیتهای غیرمنتظره با ابزارهای مدیریتی مانند PowerShell از سرویسهای وب.

هاردنینگ محیط میزبان:

اعمال سختگیریهای امنیتی (Hardening) بر روی سرورهای IIS و پیکربندیهای Kerberos/NTLM بهمنظور جلوگیری از حملات بعدی مانند NTLM Relay که ممکن است پس از نفوذ اولیه استفاده شود.

ASP.NET Core – CVE‑2025‑55315 (HTTP Request Smuggling / Security Feature Bypass)

این آسیبپذیری بر لایه انتقال درخواستها در برنامههای مدرن متمرکز است و یکی از چالشبرانگیزترین اشکال امنیتی در محیطهای مبتنی بر میکرو-سرویسها و پراکسیها محسوب میشود.

شرح فنی

- ماهیت نقص: تفسیر ناهماهنگ (Inconsistent Parsing) درخواستهای HTTP، بهویژه در مورد استفاده از Content-Length و Transfer-Encoding در HTTP/1.1 بهویژه هنگامی که Chunk Extensions فعال است.

- برد حمله: شبکهای، این آسیبپذیری نیازمند یک زنجیره از ارسال درخواست از طریق یک پراکسی (مانند فایروال، WAF یا Load Balancer) به سمت سرور Kestrel (موتور وب NET Core) است که پارس متفاوتی دارند.

- وضعیت پچ: مایکروسافت نسخههای متعدد SDK و Runtime .NET را وصله کرده است. سازگاری با تجهیزات میانی (مانند NGINX، HAProxy، یا پروکسیهای داخلی) باید بررسی شود.

ریسکها و سناریوهای حمله

نقص Request Smuggling به مهاجم اجازه میدهد تا یک درخواست مخفی (Second Request) را پس از یک درخواست مشروع پنهان کند.

- دور زدن کنترلها: درخواست مخفی میتواند به مسیرهای داخلی/مدیریتی هدایت شود که پراکسی آنها را امن تشخیص داده اما Kestrel آنها را بهعنوان یک درخواست مجزا و بدون اعتبارسنجی اجرا میکند.

- نشت داده: در برخی پیکربندیها، دادههای حساس درخواست اول میتوانند بهعنوان بخشی از پاسخ درخواست دوم لو بروند.

- Client-Side Smuggling: در سناریوهای خاص، ممکن است درخواست مخفی باعث شود پراکسی درخواست را به یک قربانی دیگر (کاربر احراز هویت شده) ارسال کند.

چکلیست اصلاحی برای ASP.NET Core

بروزرسانی Runtime و SDK:

ارتقاء تمامی محیطهای توسعه و اجرای برنامهها به آخرین بیلد امن منتشرشده (با استفاده از دستور dotnet –info برای تأیید).

همراستاسازی پراکسی:

بازبینی و بهروزرسانی تنظیمات وبسرورهای میانی (مانند IIS، NGINX، یا Load Balancers) برای اطمینان از پارس یکسان و سختگیرانه (Strict Parsing) از پروتکل HTTP. اطمینان از اینکه هیچکدام از مؤلفهها رفتار “Lenient” در تفسیر Headerها ندارند.

استفاده از WAF:

فعالسازی و پیکربندی Ruleهای تخصصی WAF برای شناسایی و مسدودسازی Request Smuggling، بهویژه درخواستهایی که دارای Headerهای متناقض (مانند وجود همزمان Content-Length و Transfer-Encoding) هستند.

کنترل Middleware:

بازبینی کدهای سفارشی در لایه Middleware در NET Core که ممکن است بهصورت دستی Stream خام درخواست را دستکاری کنند؛ اطمینان از اجرای منطق اعتبارسنجی قبل از دستکاری Stream.

تست نفوذ:

اجرای تستهای DAST (Dynamic Application Security Testing) و تستهای نفوذ دستی برای اعتبارسنجی مسیرهای داخلی و بررسی رفتار سرور در مقابل Payloadهای Smuggling شناختهشده.

چکلیست یکپارچه هاردنینگ و واکنش (قابل اجرا در SOC/IT Ops)

این چکلیست باید بهعنوان یک برنامه عملیاتی مداوم توسط تیمهای عملیاتی (IT Ops) و مرکز عملیات امنیت (SOC) دنبال شود.

Patch & Asset Intelligence

- موجودی دقیق: نگهداری یک CMDB بهروز برای تمامی نسخههای نرمافزاری حیاتی مایکروسافت (WSUS، IIS، SharePoint، .NET Runtimes).

- مدیریت پچ OOB: ایجاد یک فرآیند جداگانه و اولویتدار برای اعمال پچهای خارج از چرخه (مانند CVE‑2025‑59287).

- مستندسازی ریبوت: مستندسازی دقیق زمانبندی و اجرای ریبوتهای مورد نیاز پس از نصب پچهای حیاتی.

Exposure Reduction (کاهش سطح حمله)

- عدم انتشار سرویسهای مدیریتی: هیچ سرویس مدیریتی داخلی (مانند WSUS، سرورهای مدیریت داخلی) نباید بهطور مستقیم روی اینترنت منتشر شود. استفاده اجباری از VPN مبتنی بر MFA یا معماری ZTNA (Zero Trust Network Access).

- فیلترینگ ترافیک: محدودسازی پورتهای حیاتی (8530/8531، 445، 3389) به لیست سفید آدرسهای IP مجاز در لبه شبکه.

Identity & Auth Hardening

- MFA اجباری: اجرای Multi-Factor Authentication برای تمامی حسابهای مدیریتی و دسترسیهای حساس.

- اصل حداقل امتیاز (PoLP): بازبینی و کاهش اختیارات حسابهای سرویس (Service Accounts) برای جلوگیری از گسترش دسترسی در صورت نفوذ.

- کاهش NTLM: ترجیح دادن Kerberos. در صورت لزوم استفاده از NTLM، اعمال امضای SMB (SMB Signing) و LDAP Signing بهصورت سراسری در دامنه.

Network & App Controls

- استقرار WAF: نصب WAF بهگونهای که ترافیک ورودی به SharePoint و برنامههای NET را پیش از رسیدن به سرور، تجزیه و تحلیل کند با Ruleهای خاص برای Smuggling و Deserialization.

- EDR سیاستها: تنظیم EDR برای مانیتورینگ و مسدودسازی رفتارهای غیرعادی مانند تزریق پروسه (Process Injection) به داخل exe یا اجرای ابزارهای LOLBins توسط سرویسهای بهطور غیرمنتظره.

Monitoring & Detection

- Ruleهای SIEM برای WSUS: ایجاد Ruleهایی که بر اتصالات خروجی از میزبان WSUS به مقاصد مشکوک یا دانلود فایلهای ناشناخته نظارت کنند.

- Ruleهای Smuggling: Ruleهایی برای شناسایی درخواستهایی که Headerهای HTTP متناقض یا بسیار طولانی در بدنه (Body) ارسال میکنند.

- مانیتورینگ پروسهها: هشدار برای اجرای پروسههای مانند exe یا powershell.exe توسط پروسههای وبسرور (w3wp.exe یا سرویسهای مرتبط با IIS/SharePoint).

Backup & Recovery

- بکاپ Immutable: اطمینان از نگهداری حداقل یک نسخه بکاپ که غیرقابل تغییر (Immutable) باشد و خارج از دامنه عملیاتی مهاجم (Off-site/Cloud Air-gapped) قرار داشته باشد.

- تست بازیابی: انجام تستهای بازیابی دورهای برای تأیید توانایی بازگشت به وضعیت عملیاتی پس از رخدادهای جدی (مانند RCE در WSUS).

Red Team & Validation

- تست نفوذ هدفمند: اجرای سناریوهای تست نفوذ داخلی برای تأیید اینکه زنجیرههای حمله مانند ToolShell نمیتوانند از کنترلهای امنیتی فعلی عبور کنند.

- اعتبارسنجی هاردنینگ: بررسی دورهای مطابقت تنظیمات سرورها با استانداردهای سختسازی (مانند CIS Benchmarks).

آسیبپذیریهای مرتبط در سایر محصولات مایکروسافت

Office (Word/Excel)

ریسک RCE مبتنی بر فایلهای آلوده از طریق ماکروهای جاسازی شده یا ضعفهای ایمپورت/اکسپورت. نیاز به اعمال سیاستهای ماکرو (Macro Policies) و استفاده اجباری از Protected View.

SQL Server

آسیبپذیریهای SQL Injection یا RCE در صورت پیکربندی نادرست دسترسی شبکه و اعطای مجوزهای بیشازحد به سرویسها. اصل جداسازی شبکه برای سرورهای SQL حیاتی است.

RDP

علیرغم بهبودها، اکسپوژر عمومی RDP همچنان منجر به حملات Brute Force و Credential Stuffing میشود. اجبار NLA (Network Level Authentication)، MFA از طریق RDP Gateway و لاگگیری دقیق برای تلاشهای ناموفق ورود الزامی است.

NTLM

بهعنوان یک پروتکل احراز هویت قدیمی، Credential Relay که از NTLM سوءاستفاده میکند، تهدیدی ماندگار است. استراتژی جامع برای کاهش وابستگی به NTLM باید دنبال شود.

جمعبندی…

سال 2025 نشان داد سطح حملات علیه محصولات حیاتی مایکروسافت، بهویژه سرویسهای مدیریتی و چارچوبهای وب، بهشدت فعال و زنجیرهای است. سه بردار کلیدی WSUS (CVE‑2025‑59287)، ToolShell در SharePoint (CVE‑2025‑53770/53771) و ASP.NET Core (CVE‑2025‑55315) نیازمند واکنش فوری، پچ سریع، کاهش اکسپوژر و همراستاسازی کنترلهای شبکه/اپلیکیشن هستند. اجرای چکلیست یکپارچه این مقاله، همراه با SIEM/EDR قوی و تستهای نفوذ هدفمند، ریسک نفوذ و خسارت را بهصورت معنادار کاهش میدهد.

منابع و ارجاعات

Microsoft MSRC – CVE‑2025‑59287

Microsoft MSRC – CVE‑2025‑55315

Microsoft Security Blog (SharePoint Exploitation 2025-07-22)

Help Net Security – WSUS CVE‑2025‑59287 exploitation

Palo Alto Unit 42 – Analysis of CVE‑2025‑59287

پرسشهای متداول

خیر، کاملاً در امان نیستید. اگر مهاجم بتواند از طریق Pivot (نفوذ از یک نقطه دیگر در شبکه داخلی) به شبکه دست یابد، آسیبپذیری RCE بدون احراز هویت فعال خواهد بود. پچ و مانیتورینگ دقیق داخلی همچنان ضروری است.

باید به آخرین بیلد امن .NET Runtime یا SDK که توسط مایکروسافت برای نسخه مورد استفاده شما منتشر شده است، ارتقا دهید. برای تأیید، دستور dotnet --info را پس از نصب اجرا کنید و نسخه را با مراجع MSRC مقایسه نمایید.

خیر، WAF یک لایه دفاعی مهم است، اما کافی نیست. Request Smuggling اغلب نیازمند همسویی دقیق در نحوه پارس کردن پروتکل HTTP بین WAF/پراکسی و سرور هدف (Kestrel) است. رفع کامل نیازمند پچ اپلیکیشن و پیکربندی سختگیرانه هر دو طرف است.

مهمترین کنترلها شامل نصب فوری پچها و محدودسازی شدید اکسپوژر اینترنتی SharePoint از طریق WAF/Proxy است. پس از آن، مانیتورینگ ترافیک مشکوک در لاگهای ULS و پاورشل حیاتی است.

در صورت امکان، وابستگی به NTLM را کاهش دهید و Kerberos را بهعنوان پروتکل ترجیحی در شبکه پیادهسازی کنید. در غیر این صورت، حداقل امضا و رمزنگاری NTLM را برای تمامی سیستمهای حیاتی اجباری کنید.

تمرکز باید بر جستجوی اتصالات خروجی غیرعادی از میزبان WSUS، شناسایی فایلهای باینری مشکوک (UPX-packed) و بررسی Windows Event Logs برای شناسایی اجرای دستورات سیستمی غیرمنتظره توسط پروسههای WSUS باشد.

تست نفوذ داخلی برای ارزیابی حرکت جانبی (Lateral Movement) ضروری است، اما برای تأیید کارایی کنترلهای لبه شبکه (مانند WAF برای Smuggling) کافی نیست. تستهای نفوذ باید سناریوهای حملات خارجی و تلاشهای RCE را نیز شبیهسازی کنند.

موارد اخیر

-

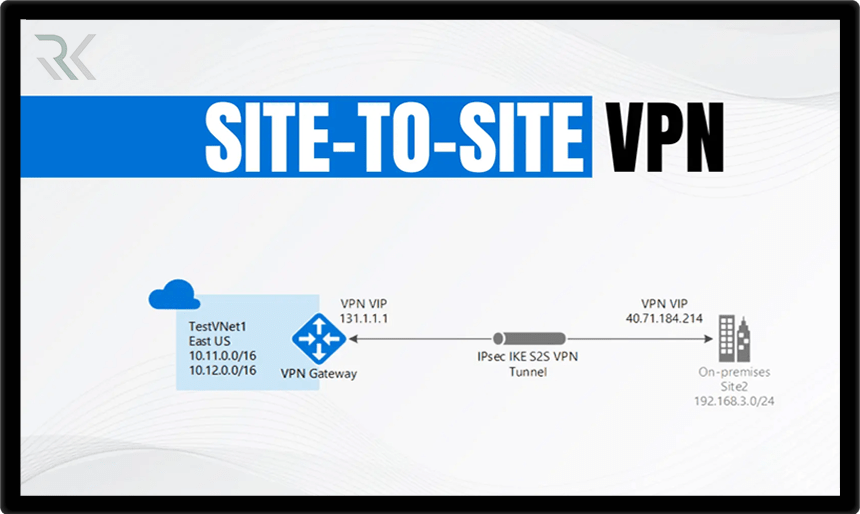

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

برترین ها

-

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *