تکنیک Lateral Movement چیست و چگونه از آن جلوگیری کنیم؟

Lateral Movement یا حرکت جانبی یکی از تکنیکهای کلیدی در حملات سایبری است که مهاجمان پس از نفوذ اولیه از آن برای گسترش دسترسی خود در شبکه استفاده میکنند. هدف از این روش، دستیابی به سیستمهای حساس، سرقت اطلاعات یا اجرای حملات مخرب بدون جلب توجه است. مهاجمان با استفاده از ابزارها و پروتکلهای داخلی، مسیرهای جدیدی برای دسترسی پیدا کرده و امنیت سازمان را به خطر میاندازند. شناخت این تکنیک و اجرای راهکارهای پیشگیری، برای افزایش امنیت شبکه ضروری است.

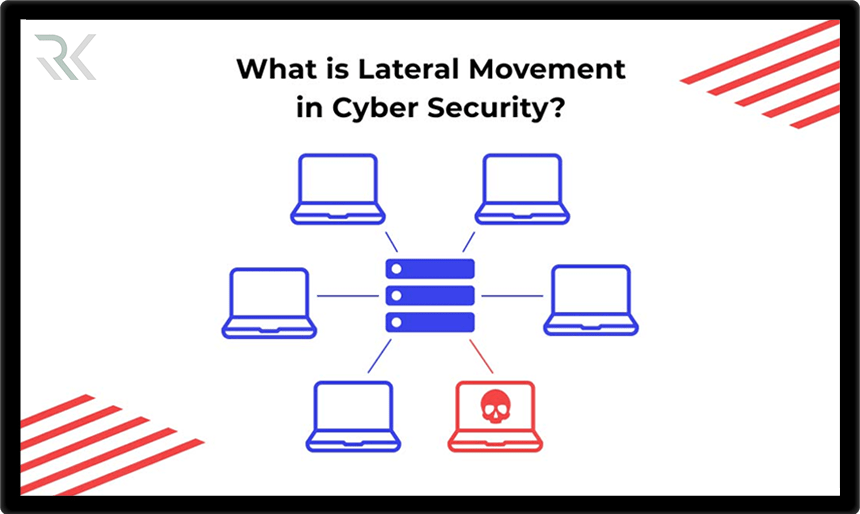

Lateral Movement چیست؟

Lateral Movement یا حرکت جانبی یک تکنیک پیشرفته در حملات سایبری است که مهاجمان پس از نفوذ اولیه به یک سیستم، از آن برای جابهجایی در شبکه و یافتن اهداف باارزشتر استفاده میکنند. برخلاف حملات سنتی که به یک نقطه محدود میشوند، در این روش، مهاجم از اعتبارنامههای سرقتشده، آسیبپذیریهای داخلی یا ابزارهای مدیریتی برای حرکت بین سیستمها بهره میبرد. این تکنیک به آنها اجازه میدهد دسترسی خود را گسترش دهند، دادههای حساس را شناسایی کنند و در نهایت کنترل بیشتری بر شبکه به دست آورند.

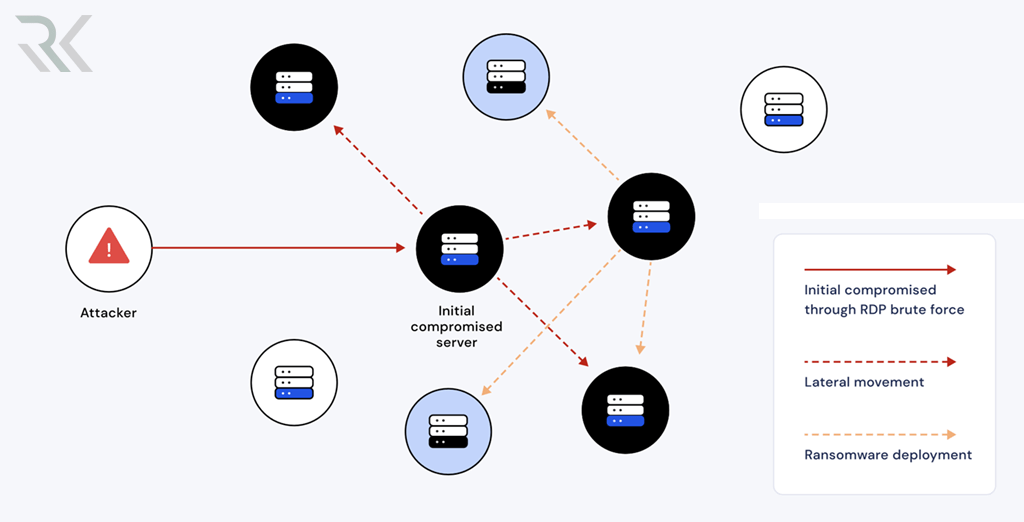

حرکت جانبی معمولاً در حملات هدفمند و پیشرفته دیده میشود و میتواند هفتهها یا ماهها بدون شناسایی باقی بماند. مهاجمان با استفاده از روشهایی مانند اجرای دستورات از راه دور (RDP) مسیرهای جدیدی برای دسترسی پیدا میکنند. از آنجایی که این فعالیتها اغلب با ابزارهای داخلی شبکه انجام میشود، تشخیص آنها برای راهکارهای امنیتی سنتی دشوار است و نیاز به تحلیل رفتار و نظارت پیشرفته دارد.

مراحل اجرای حمله Lateral Movement

-

دسترسی اولیه:

مهاجم ابتدا با استفاده از روشهایی مانند فیشینگ، سوءاستفاده از آسیبپذیریها یا بدافزارهای دسترسی از راه دور (RAT) به یک سیستم در شبکه نفوذ میکند. این نقطه ورود اولیه به او اجازه میدهد تا اولین پایگاه خود را در محیط هدف ایجاد کند.

-

شناسایی و کشف:

پس از ورود مهاجم شروع به شناسایی ساختار شبکه، دستگاههای متصل، حسابهای کاربری و منابع حیاتی میکند. ابزارهایی مانند BloodHound و PowerShell برای بررسی ارتباطات داخلی و مسیرهای دسترسی به سیستمهای مهم استفاده میشوند.

-

حرکت در شبکه:

در این مرحله مهاجم سعی میکند دسترسی خود را گسترش دهد و به دستگاههای بیشتری دسترسی پیدا کند. با سرقت اعتبارنامههای کاربری از طریق روشهایی مانند Pass-the-Hash، Pass-the-Ticket و Kerberoasting یا افزایش سطح دسترسی (Privilege Escalation)، مهاجم به سیستمهای حیاتیتری نفوذ میکند.

-

دستیابی به اهداف نهایی:

پس از رسیدن به منابع مهم، مهاجم میتواند اطلاعات حساس را سرقت کند، سیستمها را مختل نماید یا حملاتی مانند باجافزار اجرا کند. در این مرحله، مهاجم ممکن است دادهها را رمزگذاری کرده یا از آنها برای اهداف بعدی خود سوءاستفاده کند.

تکنیکهای رایج در انجام حمله Lateral Movement

-

استفاده از پروتکلهای داخلی (RDP، SMB، WinRM)

مهاجمان از پروتکلهای استاندارد ویندوز مانند Remote Desktop Protocol (RDP)، Server Message Block (SMB) و Windows Remote Management (WinRM) برای جابهجایی در شبکه استفاده میکنند. این روش به آنها امکان میدهد تا بدون نیاز به ابزارهای اضافی، از طریق سیستمهای داخلی به سرورها و ایستگاههای کاری دسترسی پیدا کنند.

-

اجرای دستورات از راه دور

مهاجمان برای اجرای کدهای مخرب یا کنترل سیستمهای دیگر، از ابزارهای مدیریتی داخلی مانند PsExec، WMI و PowerShell Remoting استفاده میکنند. این ابزارها به آنها اجازه میدهد که بدون ایجاد ردپای آشکار، فعالیتهای مخرب خود را اجرا کنند.

-

استفاده از ابزارهای مخرب

مهاجمان برای سرقت اعتبارنامهها، نقشهبرداری از شبکه و اجرای حملات پیشرفته، از ابزارهایی مانند Mimikatz (برای استخراج رمزهای عبور)، Cobalt Strike (برای کنترل سیستمهای آلوده) و BloodHound (برای تحلیل مسیرهای دسترسی به حسابهای دارای دسترسی بالا) استفاده میکنند. این ابزارها به آنها کمک میکند تا بهصورت هدفمند و مؤثر در شبکه حرکت کنند.

روشهای جلوگیری و تشخیص Lateral Movement

۱. مدیریت و محدودسازی دسترسیها (Least Privilege Access)

اعطای حداقل سطح دسترسی به کاربران و سرویسها از گسترش حملات در شبکه جلوگیری میکند. با پیادهسازی اصل حداقل دسترسی (Least Privilege) و استفاده از حسابهای دارای کمترین مجوزهای لازم، مهاجمان نمیتوانند بهراحتی به سیستمهای حیاتی دسترسی پیدا کنند.

۲. پیادهسازی احراز هویت چندعاملی (MFA)

اجرای احراز هویت چندعاملی برای حسابهای کاربری و سرویسهای مدیریتی، دسترسی غیرمجاز را دشوارتر میکند. حتی اگر مهاجم به اعتبارنامههای سرقتشده دست یابد، بدون فاکتور دوم احراز هویت نمیتواند وارد سیستمها شود.

۳. ایزولهسازی شبکه و کنترل ترافیک داخلی

تقسیمبندی شبکه با استفاده از VLANها، فایروالهای داخلی و سیاستهای Zero Trust، مانع از حرکت آزادانه مهاجمان در شبکه میشود. علاوه بر این، مسدود کردن پورتهای غیرضروری و کنترل ارتباطات بین سرورها و کاربران، امکان Lateral Movement را کاهش میدهد.

مدل امنیتی Zero Trust چیست و چگونه از آن پیروی کنیم؟

۴. بررسی لاگهای امنیتی و تحلیل رفتار کاربران

نظارت مداوم بر لاگهای سیستمها و تحلیل رفتار کاربران با استفاده از سیستمهای SIEM (مانند Splunk و Wazuh)، فعالیتهای مشکوک مانند ورودهای غیرمعمول، اجرای فرآیندهای غیرمنتظره و دسترسی به منابع غیرمجاز را شناسایی میکند.

۵. استفاده از راهکارهای EDR و XDR

ابزارهای Endpoint Detection & Response (EDR) و Extended Detection & Response (XDR) بهصورت پیشرفته فعالیتهای غیرعادی را شناسایی و مسدود میکنند. این سیستمها به کمک هوش مصنوعی و تحلیل رفتاری، حرکت جانبی مهاجمان را تشخیص داده و اقدامات خودکار برای مقابله با آن انجام میدهند.

جمعبندی…

Lateral Movement یکی از تکنیکهای پیشرفته در حملات سایبری است که مهاجمان از آن برای گسترش دسترسی خود در شبکه و دستیابی به اهداف حساس استفاده میکنند. با بهرهگیری از روشهایی مانند Pass-the-Hash اجرای دستورات از راه دور و سوءاستفاده از پروتکلهای داخلی، مهاجمان میتوانند بدون جلب توجه به بخشهای حیاتی سازمان نفوذ کنند. برای جلوگیری از این نوع حملات، سازمانها باید دسترسیهای کاربران را محدود کنند، احراز هویت چندعاملی را اجرا نمایند، شبکه را ایزوله کنند و از راهکارهای امنیتی مانند SIEM و EDR استفاده کنند.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *