بررسی کامل آسیبپذیری IDOR در امنیت سایبری + مثالهای واقعی و روشهای مقابله

آسیبپذیری IDOR یا Insecure Direct Object References یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای تحت وب و APIهاست که به مهاجمان اجازه میدهد بدون مجوز به اطلاعات یا منابع سایر کاربران دسترسی پیدا کنند. این آسیبپذیری معمولاً به دلیل نبود کنترل دسترسی مناسب رخ میدهد و میتواند منجر به افشای اطلاعات حساس، سوءاستفاده از دادهها و حتی تغییر یا حذف آنها شود.

IDOR چیست؟

آسیبپذیری IDOR یا Insecure Direct Object References به شرایطی گفته میشود که در آن یک کاربر میتواند به صورت مستقیم و بدون احراز هویت یا بررسی سطح دسترسی، به منابع یا دادههایی دسترسی پیدا کند که متعلق به او نیستند. این منابع میتوانند شامل اطلاعات حساب کاربری، فایلها، سوابق تراکنشها، پیامها یا سایر دادههای حساس باشند. این نوع آسیبپذیری معمولاً زمانی رخ میدهد که برنامهنویسان به اشتباه فرض میکنند کاربر فقط به دادههایی که از آنها مطلع است دسترسی دارد، بدون آنکه مکانیزمهای کنترلی لازم برای بررسی مجوزهای دسترسی پیادهسازی شده باشد.

برای مثال، اگر آدرس URL یک درخواست به صورت example.com/user/profile?id=123 باشد و کاربر بتواند با تغییر مقدار id به 124 اطلاعات کاربر دیگری را مشاهده کند، این یک نمونه کلاسیک از آسیبپذیری IDOR است. این مشکل معمولاً در برنامههایی که از شناسههای قابل حدس یا ترتیبی استفاده میکنند بیشتر دیده میشود. اهمیت این آسیبپذیری در این است که به مهاجمان امکان میدهد به راحتی حریم خصوصی کاربران را نقض کرده و حتی در برخی موارد، دادهها را تغییر داده یا حذف کنند.

چگونه آسیبپذیری IDOR رخ میدهد؟

-

استفاده از شناسههای مستقیم و قابل حدس:

در بسیاری از برنامههای وب، برای شناسایی منابع از شناسههایی مانند اعداد ترتیبی (مثل ID کاربران یا محصولات) استفاده میشود. اگر این شناسهها مستقیماً در URL یا درخواستهای API قرار بگیرند و قابل حدس باشند، مهاجم میتواند با تغییر دستی آنها، به دادههای دیگران دسترسی پیدا کند.

-

نبود بررسی سطح دسترسی:

یکی از دلایل اصلی بروز IDOR عدم بررسی سطح دسترسی کاربر قبل از ارائه اطلاعات یا انجام عملیات روی یک منبع است. اگر برنامه بررسی نکند که آیا کاربر مجاز به دسترسی به آن منبع خاص است یا نه، به راحتی امکان سوءاستفاده فراهم میشود.

-

ارسال درخواستهای دستکاریشده (Tampered Requests):

مهاجم با استفاده از ابزارهایی مانند Burp Suite یا حتی مرورگر، درخواستهای HTTP را دستکاری میکند و شناسهها را تغییر میدهد. اگر سیستم به درستی احراز هویت و مجوز ندهد، این درخواستها موفق شده و اطلاعات غیرمجاز نمایش داده میشود.

-

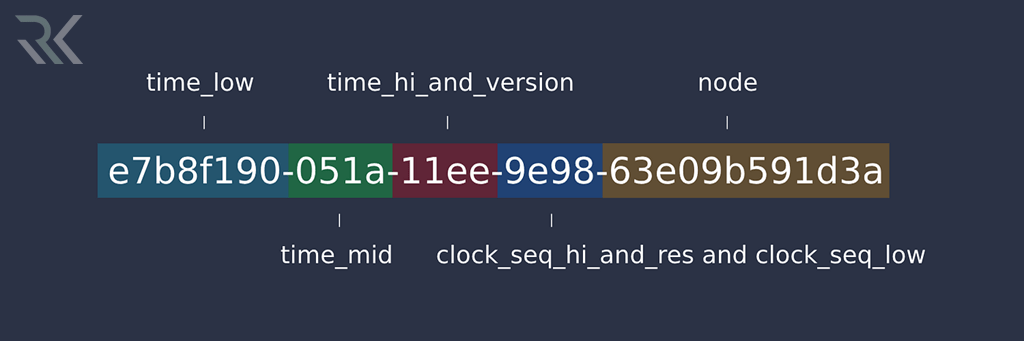

عدم استفاده از شناسههای امن یا تصادفی:

در صورتی که برنامه از شناسههای تصادفی و غیرقابل حدس مانند UUID استفاده نکند، مسیر برای مهاجم جهت حدس زدن شناسهها هموارتر خواهد بود. استفاده از شناسههای ساده مانند 1، 2، 3… باعث میشود مهاجم بتواند با آزمون و خطا به منابع مختلف دسترسی یابد.

-

ضعف در طراحی API یا مسیرهای URL:

در بسیاری از موارد APIها یا مسیرهای URL بهگونهای طراحی شدهاند که مستقیماً به یک منبع خاص اشاره میکنند، بدون اینکه بررسی شود آیا کاربر اجازه مشاهده یا ویرایش آن منبع را دارد یا نه. این طراحی نادرست، بستر مناسبی برای بروز IDOR فراهم میکند.

مثالهای واقعی از IDOR در حملات سایبری

آسیبپذیری IDOR در فیسبوک (Facebook)

در سال 2015 یک محقق امنیتی توانست با بهرهگیری از آسیبپذیری IDOR در فیسبوک، پیامهای خصوصی کاربران را بدون داشتن مجوز مشاهده کند. این آسیبپذیری به او امکان میداد با تغییر شناسه پیامها در یک درخواست API، به مکالمات سایر کاربران دسترسی پیدا کند. فیسبوک پس از گزارش این مشکل، آن را بهسرعت برطرف کرد و به محقق بابت کشف آن، جایزهای در قالب برنامه باگ بانتی پرداخت نمود.

افشای اطلاعات رانندگان در Uber

در سال 2016 گزارش شد که اپلیکیشن Uber دارای یک آسیبپذیری IDOR است که به کاربران اجازه میداد با تغییر شناسه در درخواستهای API، اطلاعات حساب رانندگان دیگر را مشاهده کنند. این اطلاعات شامل نام کامل، شماره گواهینامه، و شماره پلاک خودرو بود. این رخنه میتوانست تبعات قانونی و امنیتی جدی برای شرکت ایجاد کند. پس از افشای این مشکل، تیم امنیتی Uber اقدام به اصلاح آن کرد.

رزرو پرواز در خطوط هوایی هند (Air India)

در یک مورد دیگر یک پژوهشگر امنیتی موفق شد از طریق یک آسیبپذیری IDOR در سیستم رزرو پرواز شرکت هواپیمایی Air India، اطلاعات بلیت و مشخصات مسافران دیگر را مشاهده کند. او با تغییر شماره رزرو در URL به اطلاعات خصوصی مانند نام، شماره پاسپورت و جزئیات سفر سایر مسافران دسترسی پیدا کرد. این مسئله نگرانیهای زیادی در مورد حفظ حریم خصوصی در سامانههای حملونقل ایجاد کرد.

روشهای جلوگیری و شناسایی IDOR

-

پیادهسازی کنترل دسترسی دقیق

مهمترین راه جلوگیری از IDOR پیادهسازی مکانیزمهای دقیق کنترل دسترسی در سمت سرور است. برنامه باید بررسی کند که آیا کاربر فعلی مجاز به دسترسی به منبع درخواستی هست یا نه. این بررسی باید مستقل از اطلاعاتی باشد که توسط کاربر در درخواست ارسال شدهاند، تا از هرگونه دستکاری احتمالی جلوگیری شود.

-

استفاده از شناسههای غیرقابل حدس (مانند UUID)

بهجای استفاده از شناسههای ترتیبی مانند 1، 2، 3… که بهراحتی قابل حدس زدن هستند، بهتر است از شناسههای تصادفی و یکتا مانند UUID استفاده شود. این کار باعث میشود حتی اگر کنترل دسترسی ضعیف باشد، حدس زدن شناسههای دیگر بسیار دشوار و زمانبر شود.

-

اعتبارسنجی و احراز هویت در هر درخواست

هر درخواست باید بهطور کامل اعتبارسنجی شود و سیستم باید بررسی کند که کاربر بهدرستی احراز هویت شده است. همچنین باید بررسی شود که آیا کاربر مجاز به دسترسی به منبع مورد نظر هست یا نه. این کار باید در سطح سرور و نه فقط در سمت کلاینت انجام شود.

-

بررسی و تحلیل لاگها برای شناسایی رفتار مشکوک

استفاده از ابزارهای مانیتورینگ و تحلیل لاگ میتواند به شناسایی رفتارهای غیرعادی مانند تلاشهای مکرر برای دسترسی به منابع مختلف کمک کند. این رفتارها ممکن است نشانهای از تلاش برای سوءاستفاده از آسیبپذیری IDOR باشند و باید سریعاً بررسی شوند.

-

تست امنیتی منظم با ابزارهای خودکار و تست دستی

استفاده از ابزارهایی مانند Burp Suite، OWASP ZAP یا Postman برای تست APIها و بررسی دسترسیها میتواند در شناسایی زودهنگام آسیبپذیریهای IDOR مؤثر باشد. همچنین انجام تستهای دستی توسط متخصصین امنیت (مانند تست نفوذ) میتواند نقاط ضعف احتمالی را مشخص کند.

جمعبندی…

آسیبپذیری IDOR یکی از رایجترین و در عین حال خطرناکترین ضعفهای امنیتی در برنامههای وب و APIهاست که میتواند منجر به افشای اطلاعات، نقض حریم خصوصی و سوءاستفادههای جدی شود. این آسیبپذیری معمولاً به دلیل نبود کنترل دسترسی مناسب و استفاده از شناسههای قابل حدس ایجاد میشود. با پیادهسازی کنترلهای دقیق سطح دسترسی، استفاده از شناسههای تصادفی و انجام تستهای امنیتی منظم، میتوان از بروز این مشکل جلوگیری کرد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *