حمله HTTP Flood چیست و چگونه از آن جلوگیری کنیم؟

حمله HTTP Flood یکی از روشهای رایج در حملات DDoS است که مهاجمان از طریق ارسال حجم زیادی از درخواستهای HTTP سرور هدف را تحت فشار قرار میدهند. این حمله میتواند باعث کندی یا از دسترس خارج شدن وبسایتها شود، بهویژه اگر سرور توانایی پردازش حجم بالای درخواستها را نداشته باشد.

حمله HTTP Flood چیست؟

حمله HTTP Flood نوعی از حملات DDoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای HTTP GET یا POST به یک سرور، منابع آن را اشغال کرده و باعث کندی یا از دسترس خارج شدن سرویس میشود. برخلاف برخی از حملات DDoS که از بستههای مخرب استفاده میکنند HTTP Flood از درخواستهای قانونی اما بیش از حد استفاده میکند تا سرور را تحت فشار قرار دهد. این نوع حمله معمولاً بدون نیاز به بستههای جعلی یا آسیبپذیری خاص، تنها با بهرهگیری از حجم زیاد درخواستها انجام میشود.

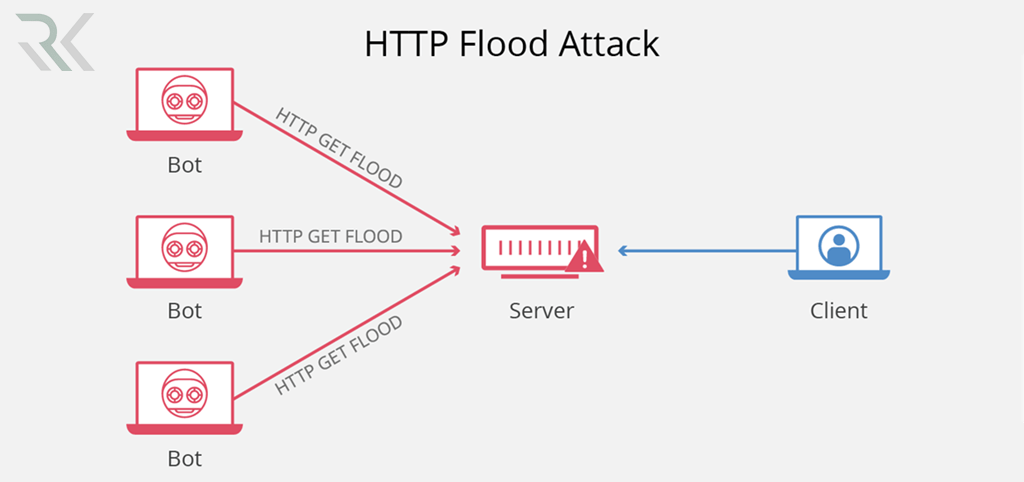

در این حمله مهاجم میتواند از یک سیستم واحد (حمله DoS) یا شبکهای از باتنتها (حمله DDoS) برای ارسال درخواستهای مخرب استفاده کند. از آنجایی که این درخواستها ظاهراً عادی هستند، شناسایی و مسدود کردن آنها نسبت به حملات دیگر مانند SYN Flood دشوارتر است. مهاجمان معمولاً باتنتها را برای این حمله به کار میگیرند، که باعث میشود حجم عظیمی از درخواستها از چندین نقطه مختلف به سرور ارسال شود و سیستمهای امنیتی نتوانند بهراحتی ترافیک مخرب را از ترافیک واقعی تفکیک کنند.

انواع حملات HTTP Flood

حمله HTTP GET Flood

در این نوع حمله مهاجم تعداد زیادی درخواست HTTP GET به سرور ارسال میکند تا منابع آن را اشغال کند. این درخواستها معمولاً به صفحات سنگین، تصاویر، ویدئوها یا فایلهای پردازشبر ارسال میشوند تا بار بیشتری به سرور تحمیل شود. این نوع حمله بهویژه برای سرورهایی که محتوای پویا تولید میکنند، خطرناک است.

حمله HTTP POST Flood

این حمله شامل ارسال درخواستهای HTTP POST است که معمولاً دادههای زیادی را برای پردازش به سرور ارسال میکنند. این درخواستها اغلب به فرمهای ورود، ثبتنام یا پرداخت آنلاین ارسال میشوند تا سرور مجبور به پردازش سنگینتری شود. HTTP POST Flood معمولاً مخربتر از GET Flood است، زیرا مصرف پردازنده و حافظه سرور را افزایش میدهد.

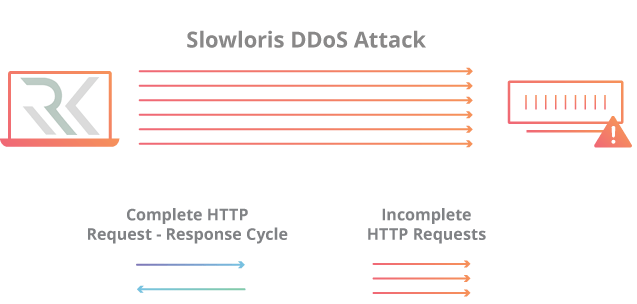

حمله Slowloris

مهاجم درخواستهای HTTP را بهآرامی و بهصورت جزئی ارسال میکند، اما آنها را تکمیل نمیکند. این کار باعث میشود که سرور ارتباطات نیمهباز زیادی را نگه دارد و نتواند درخواستهای جدید را پردازش کند. این حمله برای سرویسهایی که منابع محدودی برای مدیریت اتصالات دارند، بسیار تأثیرگذار است.

حمله Recursive GET Flood

مهاجم درخواستهای HTTP GET را به صفحات مختلف و پیوندهای داخلی سایت ارسال میکند تا سرور مجبور به بارگذاری و پردازش حجم زیادی از صفحات شود. این روش میتواند علاوه بر مصرف منابع سرور، باعث افزایش مصرف پهنای باند و فشار به دیتابیس شود.

حمله Cache Bypass Flood

در این حمله مهاجم با ارسال درخواستهای HTTP شامل پارامترهای تصادفی، سیستم کشینگ (Caching) سرور را دور میزند. در نتیجه سرور هر درخواست را از ابتدا پردازش کرده و از حافظه کش استفاده نمیکند، که منجر به افزایش بار سرور میشود. این روش بهویژه برای وبسایتهایی که به کشینگ برای بهینهسازی عملکرد متکی هستند، مخرب است.

تفاوت HTTP Flood با حملات DDoS

حمله HTTP Flood یکی از انواع حملات DDoS (Distributed Denial of Service) محسوب میشود اما تفاوتهایی با سایر حملات DDoS دارد. در HTTP Flood مهاجم از درخواستهای معمولی HTTP GET یا HTTP POST برای غرق کردن سرور و اشغال منابع آن استفاده میکند. این حمله نیازی به حجم عظیمی از ترافیک ندارد، بلکه با ارسال درخواستهای ظاهراً مشروع اما به تعداد زیاد، سرور را به پردازشهای سنگین وادار میکند. ازآنجاییکه این درخواستها بهسادگی از ترافیک واقعی کاربران قابلتشخیص نیستند، مقابله با آنها دشوارتر از حملات مبتنی بر حجم مانند UDP Flood یا SYN Flood است.

حملات DDoS انواع مختلفی دارند که ممکن است بر اساس مصرف پهنای باند، منابع سرور یا سیستمهای شبکه انجام شوند. برخی از این حملات، مانند UDP Flood ترافیک حجیم و غیرمشروع تولید میکنند تا سرور یا شبکه را از دسترس خارج کنند. اما در HTTP Flood ترافیک معمولاً به شکل درخواستهای قانونی است که باعث میشود تشخیص آن از فعالیت عادی کاربران سختتر باشد. به همین دلیل روشهای مقابله با این نوع حمله، مانند تحلیل الگوی رفتاری کاربران و استفاده از CAPTCHA با روشهای مقابله با DDoS سنتی که مبتنی بر محدودسازی حجم ترافیک هستند، متفاوت است.

HTTP Flood |

حملات DDoS |

|

|---|---|---|

|

روش حمله |

ارسال درخواستهای HTTP GET/POST |

ارسال ترافیک غیرمشروع و حجیم |

|

حجم ترافیک |

حتی با حجم کم هم مخرب است |

معمولاً مبتنی بر حجم زیاد است |

|

تشخیص از ترافیک واقعی |

دشوار (چون درخواستها مشروع به نظر میرسند) |

راحتتر (چون الگوی غیرعادی دارند) |

|

هدف اصلی |

مصرف پردازنده و حافظه سرور |

مصرف پهنای باند و اشباع شبکه |

|

راههای مقابله |

CAPTCHA، فایروال هوشمند، تحلیل رفتار کاربران |

محدودسازی پهنای باند، فیلتر ترافیک مخرب |

روشهای تشخیص و جلوگیری از HTTP Flood

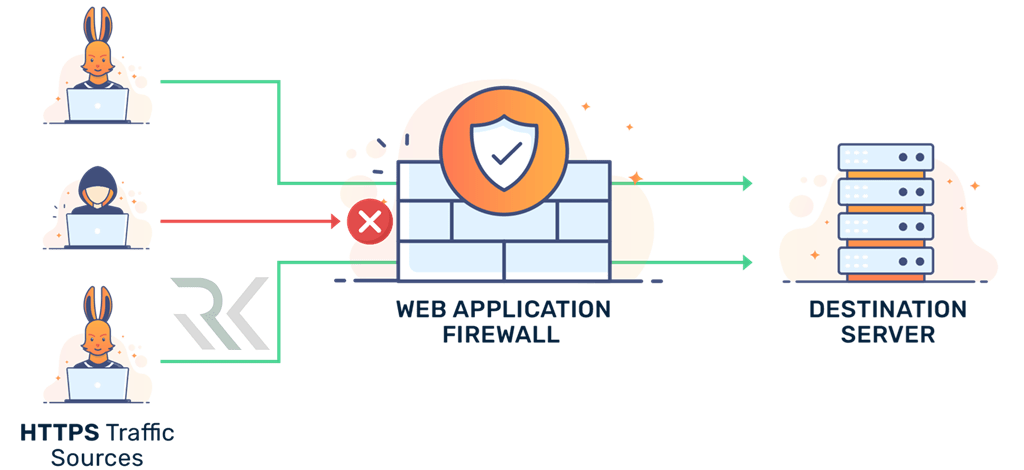

تحلیل رفتار کاربران

یکی از روشهای مؤثر برای تشخیص حملات HTTP Flood بررسی الگوی رفتاری کاربران است. در این روش سیستم امنیتی درخواستهای ورودی را تجزیهوتحلیل میکند تا رفتارهای مشکوک، مانند ارسال تعداد زیادی درخواست از یک IP در مدتزمان کوتاه شناسایی شوند. ابزارهای امنیتی مانند WAF (Web Application Firewall) میتوانند درخواستهای غیرعادی را فیلتر کرده و از ورود آنها جلوگیری کنند.

فایروال تحت وب یا WAF چیست و چه انواعی دارد؟

استفاده از CAPTCHA و تأیید هویت کاربر

اجرای مکانیزمهای تأیید هویت مانند CAPTCHA میتواند از حملات HTTP Flood جلوگیری کند. این روش از کاربران درخواست میکند تا یک چالش را حل کنند، که انجام آن برای کاربران واقعی ساده است اما برای رباتهای مخرب و اسکریپتها دشوار میشود. این روش بهویژه برای جلوگیری از حملات HTTP POST که معمولاً در فرمهای ارسال داده رخ میدهد، کاربرد دارد.

محدود کردن نرخ درخواست (Rate Limiting)

با تنظیم قوانین محدودیت نرخ درخواست (Rate Limiting) در سرور، میتوان تعداد درخواستهای مجاز از هر IP را کنترل کرد. بهعنوانمثال، اگر یک IP در یک ثانیه بیش از مقدار مشخصی درخواست ارسال کند، سرور میتواند آن را مسدود یا درخواستهایش را بهطور موقت رد کند. این کار از اشباع سرور توسط حملات جلوگیری کرده و باعث افزایش پایداری وبسایت میشود.

استفاده از CDN و سرویسهای مقابله با DDoS

Content Delivery Network (CDN) مانند Cloudflare یا Akamai میتوانند به کاهش تأثیر حملات HTTP Flood کمک کنند. این سرویسها ترافیک مخرب را قبل از رسیدن به سرور اصلی فیلتر کرده و درخواستهای غیرعادی را مسدود میکنند. برخی از این سرویسها، مانند Cloudflare DDoS Protection بهطور ویژه برای مقابله با حملات لایه هفتم (HTTP Flood) طراحی شدهاند.

مانیتورینگ و ثبت لاگهای سرور

بررسی و تجزیهوتحلیل لاگهای سرور میتواند نشانههای اولیه یک حمله HTTP Flood را نشان دهد. مشاهده تعداد زیادی درخواست مشابه از یک IP یا یک محدوده مشخص، میتواند نشاندهنده فعالیت مخرب باشد. ابزارهایی مانند ELK Stack (Elasticsearch, Logstash, Kibana) یا Splunk برای مانیتورینگ ترافیک و شناسایی الگوهای غیرعادی بسیار مفید هستند.

مانیتورینگ سرور چیست و چه کاری انجام می دهد؟

جمعبندی…

حمله HTTP Flood یکی از تهدیدات جدی برای سرورها و وبسایتهاست که با ارسال حجم بالایی از درخواستهای HTTP منابع سرور را اشغال کرده و باعث کاهش سرعت یا ازکارافتادن سرویسها میشود. این حمله که نوعی DDoS لایه هفتمی محسوب میشود، بهراحتی از فایروالهای معمولی عبور کرده و مقابله با آن نیازمند روشهای پیشرفتهای مانند Rate Limiting، استفاده از WAF و سرویسهای امنیتی مبتنی بر CDN است.

موارد اخیر

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN -

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال

WireGuard چیست؟ بررسی امنیت، کاربردها و انواع اتصال -

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها

رمزنگاری متقارن و رمزنگاری نامتقارن چیست؟ بررسی تفاوتها و کاربردها -

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

برترین ها

-

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *