GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

در شبکههای کامپیوتری گاهی لازم است دو شبکه جدا از هم، بدون وابستگی به زیرساخت فیزیکی، بهگونهای با یکدیگر ارتباط برقرار کنند که انگار در یک شبکه واحد قرار دارند. GRE Tunnel یکی از روشهای رایج برای پیادهسازی این نوع ارتباط منطقی است که با ایجاد تونل بین تجهیزات شبکه، امکان انتقال ترافیک انواع پروتکلها را از بستر شبکههای عمومی مانند اینترنت فراهم میکند و همچنان در بسیاری از سناریوهای عملی مورد استفاده قرار میگیرد.

GRE چیست؟

GRE (Generic Routing Encapsulation) یک پروتکل تونلسازی است که برای کپسولهسازی (Encapsulation) بستههای شبکه داخل پروتکل IP طراحی شده است. این پروتکل به مدیران شبکه اجازه میدهد ترافیک مربوط به پروتکلهای مختلف را از طریق یک شبکه IP، مانند اینترنت منتقل کنند؛ حتی اگر آن پروتکلها بهصورت مستقیم قابل مسیریابی نباشند.

GRE بهخودیِ خود هیچگونه رمزنگاری یا مکانیزم امنیتی ارائه نمیدهد و تمرکز اصلی آن بر انتقال انعطافپذیر دادهها بین دو نقطه شبکه است. به همین دلیل GRE معمولاً در کنار پروتکلهایی مانند IPsec استفاده میشود تا علاوه بر تونلسازی، امنیت ارتباط نیز تضمین شود.

GRE Tunnel چگونه کار میکند؟

۱. تشکیل نقاط تونل (Tunnel Endpoints)

در ابتدای کار دو تجهیز شبکه (مانند روتر یا فایروال) بهعنوان ابتدا و انتهای تونل GRE تعریف میشوند. هر یک از این نقاط دارای یک آدرس IP معتبر هستند که از طریق آن، تونل روی شبکه IP (مثلاً اینترنت) برقرار میشود.

۲. کپسولهسازی بستهها (Encapsulation)

زمانی که یک بسته از شبکه مبدأ وارد تونل میشود، روتر بسته اصلی را بدون تغییر نگه میدارد و آن را درون یک هدر GRE و سپس یک هدر IP جدید قرار میدهد. این فرآیند باعث میشود بسته شبیه یک ترافیک IP معمولی در شبکه عمومی دیده شود.

۳. انتقال بستهها از بستر شبکه عمومی

پس از کپسولهسازی بستهها از طریق شبکهای مانند اینترنت ارسال میشوند. در این مرحله شبکه میانی اطلاعی از محتوای اصلی بسته ندارد و صرفاً بر اساس هدر IP بیرونی، آن را به سمت مقصد هدایت میکند.

۴. خارجسازی از تونل (Decapsulation)

وقتی بسته به نقطه انتهایی تونل میرسد، روتر مقصد هدر IP و GRE را حذف میکند و بسته اصلی را بازیابی مینماید. پس از آن، بسته مانند یک ترافیک عادی در شبکه مقصد پردازش و مسیریابی میشود.

۵. ارسال به شبکه مقصد

در مرحله نهایی بسته بازیابیشده به مقصد اصلی خود در شبکه داخلی ارسال میشود. از دید دستگاههای دو طرف ارتباط، این فرآیند بهگونهای است که انگار ارتباط مستقیماً و بدون عبور از یک شبکه عمومی برقرار شده است.

چرا از GRE استفاده میکنیم؟

- اتصال دو شبکه خصوصی از طریق اینترنت

- انتقال پروتکلهای غیرقابل مسیریابی (Non‑Routable Protocols)

- ایجاد تونل منطقی بین تجهیزات شبکه

- پیادهسازی سناریوهای ساده VPN

- عبور پروتکلهای مسیریابی روی تونل

- استفاده در تست، آزمایشگاهها و سناریوهای آموزشی

- افزایش انعطافپذیری در طراحی شبکه

انواع GRE Tunnel

Standard GRE

در این نوع تونل GRE بهصورت Point‑to‑Point بین دو تجهیز شبکه برقرار میشود. هر تونل فقط یک مبدأ و یک مقصد مشخص دارد و ارتباط بهصورت مستقیم بین آنها انجام میشود. GRE معمولی سادهترین نوع GRE است و بیشتر برای اتصال دو سایت مشخص یا اجرای سناریوهای ساده تونلسازی استفاده میشود.

GRE بههمراه IPsec

در این مدل تونل GRE با IPsec ترکیب میشود تا علاوه بر قابلیت تونلسازی، امنیت و رمزنگاری ترافیک نیز فراهم گردد. GRE وظیفه کپسولهسازی و حمل پروتکلها را برعهده دارد و IPsec امنیت، محرمانگی و احراز هویت را تضمین میکند. این ترکیب یکی از رایجترین پیادهسازیهای GRE در محیطهای عملیاتی و سازمانی است.

mGRE (Multipoint GRE)

در mGRE بهجای تعریف یک مقصد مشخص، تونل بهصورت چندنقطهای پیکربندی میشود و امکان برقراری ارتباط همزمان با چندین سایت را فراهم میکند. این نوع GRE معمولاً در معماریهای Hub‑and‑Spoke کاربرد دارد و باعث کاهش تعداد تونلهای موردنیاز نسبت به GRE معمولی میشود.

GRE در بستر IPv6

GRE میتواند برای انتقال ترافیک IPv6 روی شبکههای IPv4 (یا بالعکس) استفاده شود. در این سناریو GRE نقش یک تونل انتقالی را ایفا میکند تا مهاجرت یا ارتباط بین شبکههایی با نسخههای مختلف IP امکانپذیر شود، بدون آنکه نیاز به تغییر کامل زیرساخت باشد.

مزایا و معایب GRE Tunnel

مزایا |

معایب |

|---|---|

|

سادگی در پیادهسازی |

عدم رمزنگاری ذاتی |

|

پشتیبانی از چندین پروتکل |

نبود احراز هویت و امنیت پیشفرض |

|

انعطافپذیری در طراحی شبکه |

افزایش سربار هدر (Overhead) |

|

امکان عبور پروتکلهای مسیریابی |

وابستگی به IPsec برای امنیت |

|

سازگاری با تجهیزات مختلف |

کاهش کارایی نسبت به ترافیک مستقیم |

مقایسه GRE Tunnel با VPN

GRE Tunnel و VPN هر دو برای ایجاد ارتباط منطقی بین شبکههای جدا از هم استفاده میشوند، اما هدف و رویکرد متفاوتی دارند. GRE یک پروتکل تونلسازی ساده است که تمرکز آن بر کپسولهسازی و انتقال ترافیک انواع پروتکلها است و بهتنهایی هیچ مکانیسم امنیتی مانند رمزنگاری یا احراز هویت ارائه نمیدهد. به همین دلیل GRE بیشتر در سناریوهایی استفاده میشود که انعطافپذیری و عبور پروتکلهای مسیریابی اهمیت دارد.

در مقابل VPNها بهویژه VPN مبتنی بر IPsec یا SSL با هدف برقراری ارتباط امن طراحی شدهاند و بهصورت پیشفرض قابلیتهایی مانند رمزنگاری، احراز هویت و تضمین یکپارچگی داده را فراهم میکنند. VPN گزینه مناسبتری برای انتقال اطلاعات حساس روی اینترنت است، در حالی که GRE معمولاً بهعنوان مکمل یا در ترکیب با IPsec مورد استفاده قرار میگیرد.

GRE Tunnel |

VPN (IPsec / SSL) |

|

|---|---|---|

|

هدف اصلی |

تونلسازی و انتقال پروتکلها |

ارتباط امن بین شبکهها |

|

رمزنگاری |

ندارد |

دارد |

|

احراز هویت |

ندارد |

دارد |

|

امنیت پیشفرض |

ضعیف |

بالا |

|

مسپشتیبانی از Routing Protocolتندسازی |

دارد |

محدود یا وابسته به پیادهسازی |

|

پیچیدگی پیادهسازی |

کم |

متوسط تا زیاد |

|

سربار پردازشی |

کم |

بیشتر به دلیل رمزنگاری |

|

سناریوی مناسب |

تونلسازی منعطف و تست شبکه |

انتقال امن دادههای حساس |

جمعبندی…

GRE Tunnel یک راهکار ساده و منعطف برای تونلسازی در شبکههای کامپیوتری است که امکان اتصال منطقی بین شبکههای جدا از هم را فراهم میکند. اگرچه GRE بهتنهایی امنیت و رمزنگاری ارائه نمیدهد، اما با قابلیت پشتیبانی از انواع پروتکلها و عبور دادن پروتکلهای مسیریابی، همچنان در بسیاری از سناریوهای عملی و ترکیب با IPsec کاربرد دارد. انتخاب GRE زمانی منطقی است که انعطافپذیری در طراحی شبکه اهمیت بیشتری نسبت به امنیت پیشفرض داشته باشد.

سوالات متداول

GRE یک پروتکل تونلسازی است که برای کپسولهسازی بستههای شبکه و انتقال آنها از طریق یک شبکه IP مانند اینترنت استفاده میشود.

خیر GRE بهصورت ذاتی هیچ رمزنگاری یا احراز هویتی ندارد و معمولاً برای تأمین امنیت در کنار IPsec استفاده میشود.

GRE از پورت استفاده نمیکند و با Protocol Number 47 در IP شناخته میشود.

GRE فقط تونلسازی انجام میدهد، اما VPN علاوه بر تونلسازی، امنیت، رمزنگاری و احراز هویت را نیز فراهم میکند.

اکثر روترها و فایروالها مانند Cisco، MikroTik، Juniper و حتی سیستمعامل Linux از GRE پشتیبانی میکنند.

زمانی که نیاز به تونلسازی ساده، عبور پروتکلهای خاص یا طراحی منعطف شبکه وجود داشته باشد.

خیر، GRE و IPsec مکمل یکدیگر هستند و معمولاً GRE برای تونلسازی و IPsec برای امنیت استفاده میشود.

موارد اخیر

-

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

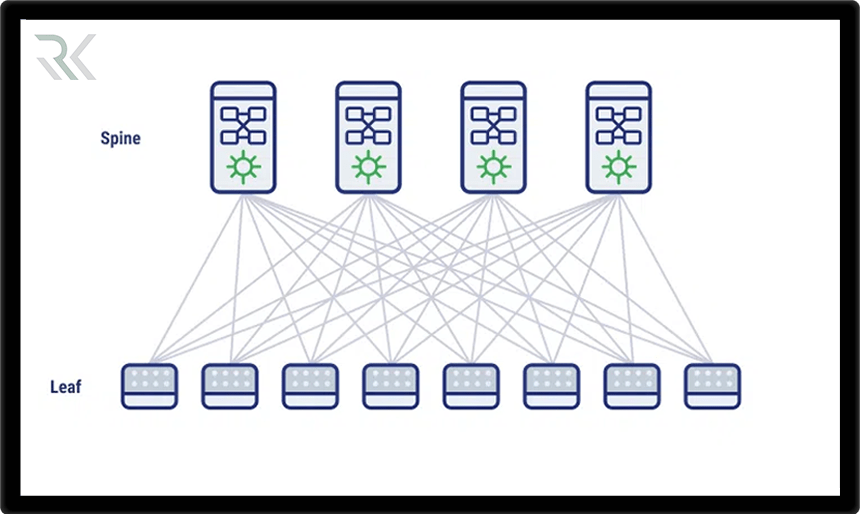

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

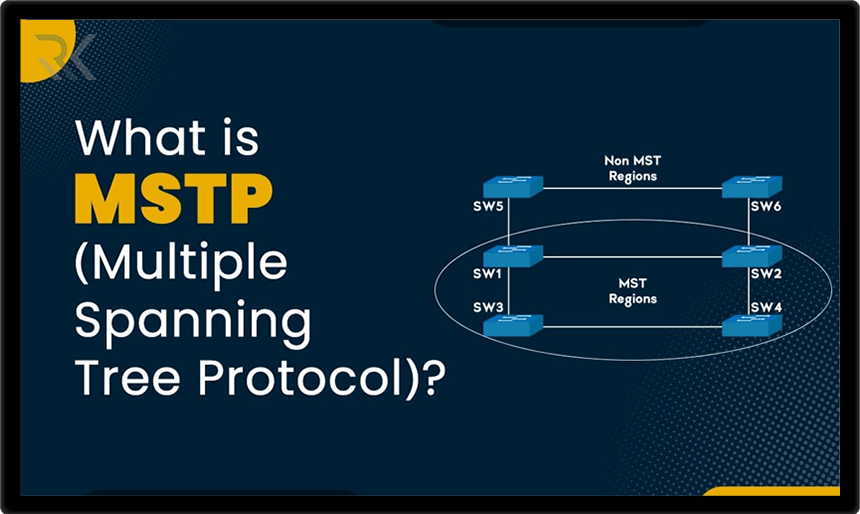

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟ -

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟ -

شاخص PUE در دیتاسنتر چیست و چرا اهمیت دارد؟ + نحوه محاسبه و اندازهگیری

شاخص PUE در دیتاسنتر چیست و چرا اهمیت دارد؟ + نحوه محاسبه و اندازهگیری -

پروتکل RSTP چیست و چه تفاوتی با STP دارد؟

پروتکل RSTP چیست و چه تفاوتی با STP دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *