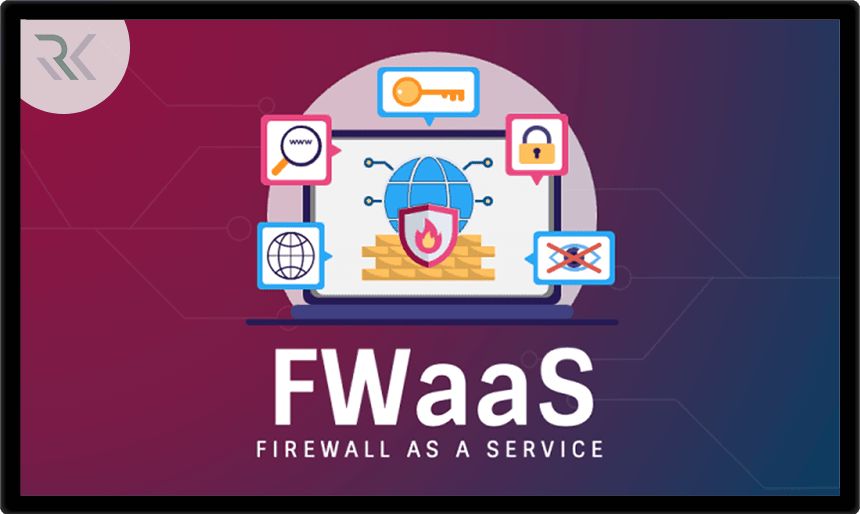

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

امروزه با مهاجرت گستردهی سازمانها به فضای ابری، مدلهای امنیتی سنتی دیگر پاسخگوی تهدیدات نوین نیستند. در این میان Firewall as a Service (FWaaS) رویکردی تازه برای دفاع از شبکههای توزیعشده فراهم کرده است؛ سرویسی که امنیت را از محدودهی سختافزار به مقیاسپذیری ابری منتقل میکند. FWaaS نهتنها فیلترینگ و کنترل ترافیک را سادهتر کرده، بلکه امکان اعمال قوانین امنیتی یکپارچه و متمرکز را در سطح جهانی به سازمانها میدهد.

رایانش ابری چه مفهومی دارد و چقدر قدرتمند است؟

FWaaS چیست؟

FWaaS یا «Firewall as a Service» یک راهکار امنیتی مبتنی بر ابر است که تمامی قابلیتهای فایروال سنتی را بدون نیاز به سختافزار فیزیکی ارائه میدهد. در این مدل، فیلتر و بررسی ترافیک شبکه از طریق سرورهای ابری انجام میشود و کلیهی Ruleها و Policyها از یک کنسول مرکزی قابل مدیریتاند. FWaaS به کاربران در هر نقطه از جهان اجازه میدهد ترافیک خود را از مسیر امن عبور دهند، بدون آنکه نیازی به استقرار دستگاههای لوکال یا VPNهای سنگین داشته باشند.

از نظر مفهومی FWaaS به سازمانها کمک میکند امنیت خود را در سطح Service Layer Cloud گسترش دهند؛ یعنی همانجایی که داده، کاربر و برنامهها بهصورت توزیعشده فعالیت دارند. این مدل کاملاً مقیاسپذیر بوده و با معماریهای SD‑WAN، SASE و ZTNA ادغام میشود تا پوشش امنیتی End‑to‑End ایجاد کند. FWaaS عملاً فایروالی قابلانعطاف، ابری و پویا است که خود را با تغییر شرایط شبکه وفق میدهد.

معماری و نحوهی عملکرد FWaaS

Policy Engine

هستهی اصلی این فایروال Policy Engine است که قوانین دسترسی، Rule Sets و رفتار ترافیک را تعیین میکند. در این بخش تمام دستورات امنیتی از جمله کنترل کاربران، فیلترینگپورت و مجوز دسترسی سرویسها بهصورت مرکزی ذخیره و اعمال میشود. بهواسطهی طراحی Cloud‑Native، هر تغییر در Policy بلافاصله در تمام نقاط شبکه همگامسازی میشود.

Cloud Filtering Node

نودهای فیلترینگ ابری وظیفهی بازرسی بستههای داده را دارند. ترافیک کاربران ابتدا وارد این نودها شده، سپس بر اساس Ruleها و Threat Database اسکن میشود. این بخش از الگوریتمهای شناسایی حملات (Signature + Behavioral Detection) استفاده کرده و تصمیم میگیرد آیا بسته مجاز به عبور است یا خیر. این فرآیند بدون نیاز به زیرساخت فیزیکی محلی انجام میشود.

Central Controller & API Hub

کنترلر مرکزی یا API Hub پل ارتباطی میان Rule Engine و سیستمهای خارجی (مانند SIEM، SASE، SD‑WAN و CASB) است. از طریق REST API میتوان تنظیمات یا گزارشها را یکپارچه کرد و بهصورت خودکار پالیسیها را در کل محیط Cloud Synchronize نمود. این کنترلر امکان مقیاسپذیری و تنظیم چند سطح دسترسی مدیریتی را نیز فراهم میکند.

Threat Intelligence Feeds

در معماری FWaaS این بخش وظیفهی دریافت تهدیدات جدید از منابع جهانی (مانند MITRE ATT&CK) را دارد. اطلاعات حملات تازه بهصورت بلادرنگ به Rule Sets اضافه میشوند تا فوراً الگوهای جدید مسدود شوند. همین بخش سبب میشود FWaaS همیشه بهروزترین فایروال ابری در برابر تهدیدات جهانی باشد.

هوش تهدید (Threat Intelligence) چیست؟

Logging & Monitoring Layer

تمام رویدادها در لایهی مانیتورینگ ثبت و تحلیل میشوند؛ از اتصال کاربران، Blockشدن پکتها، تا تغییرات Policy. گزارشها از طریق SIEM یا Dashboard ابری نمایش داده میشود تا تحلیل دقیق و پاسخ سریع به Incidents ممکن گردد. این ماژول درواقع چشم امنیتی FWaaS محسوب میشود که وضعیت سلامت و تطابق قوانین امنیتی را پیگیری میکند.

مدلهای پیادهسازی FWaaS در سازمانها

پیادهسازی در محیط کاملاً ابری (Cloud‑Native)

در مدل Cloud‑Native FWaaS کلیه عملکردهای فایروال، لاگینگ و پالیسیهای امنیتی در زیرساخت ابری مستقر میشوند، بدون هیچ وابستگی به سختافزار یا گیتوی محلی. در این رویکرد، ترافیک از طریق سرورهای توزیعشدهی سرویسدهندهی ابری هدایت میشود و فیلترینگ دادهها در همان مسیر انجام میگیرد. این مدل برای سازمانهایی با ساختار جهانی، کارمندان از راه دور (Remote Workforce) و اپلیکیشنهای SaaS بسیار مناسب است زیرا مقیاسپذیری، مدیریت مرکزی و بهروزرسانی بلادرنگ قوانین را فراهم میسازد.

پیادهسازی ترکیبی (Hybrid FWaaS + Local Gateway)

در رویکرد Hybrid FWaaS سازمان بخشی از قابلیتهای فایروال را در زیرساخت محلی (Local Gateway یا Edge Firewall) حفظ میکند و در عین حال بخش مدیریت، گزارشگیری و پالیسیها را به FWaaS ابری منتقل مینماید. این مدل برای محیطهایی که دادههای حساس باید در سطح شبکه داخلی کنترل شوند، ایدهآل است. علاوه بر انعطافپذیری بالا، امکان پیوند با تجهیزات فیزیکی موجود (مثل FortiGate یا Palo Alto NGFW) و ورود تدریجی به فضای Cloud Security را فراهم میکند.

ادغام FWaaS با SD‑WAN و CASB

یکی از پیشرفتهترین معماریها، ادغام FWaaS با SD‑WAN و CASB است که در چارچوب امنیتی SASE (Secure Access Service Edge) معنا پیدا میکند. در این مدل FWaaS وظیفهی فیلترینگ ترافیک و اعمال سیاستهای امنیتی شبکه را برعهده دارد، در حالیکه SD‑WAN کنترل مسیرهای ارتباطی را هوشمندانه بهینه میکند و CASB نظارت بر دسترسی و دادههای اپلیکیشنهای ابری را فراهم میسازد. ترکیب این سه فناوری، پوشش امنیتی End‑to‑End را ایجاد کرده و اجازه میدهد کاربر، صرفنظر از محل یا نوع دستگاه، از طریق اتصال امن و کنترلشده به منابع سازمانی دست یابد.

تفاوت FWaaS با NGFW و SASE

FWaaS نسل جدیدی از فایروالهاست که تمام قابلیتهای امنیتی را از سطح تجهیزات فیزیکی به بستر ابری منتقل میکند. در حالیکه NGFW (Next‑Generation Firewall) معمولاً روی یک دستگاه محلی یا مجازی در لبهی شبکه اجرا میشود و برای هر سایت تنظیم جداگانه میخواهد، FWaaS در قالب یک سرویس جهانی عمل میکند. این تفاوت بنیادی باعث میشود سازمانها بدون دغدغهی نگهداری سختافزار، بهصورت یکپارچه سیاستهای امنیتی را روی تمام کاربران، مکانها و ترافیکهای خود اعمال کنند.

از سوی دیگر SASE (Secure Access Service Edge) یک چارچوب گستردهتر از FWaaS است که چندین سرویس امنیتی ابری را در خود ادغام میکند. در واقع FWaaS یکی از اجزای اصلی معماری SASE بهشمار میرود و وظیفهی ایجاد حفاظت لایهی شبکه را برعهده دارد. SASE فراتر از فیلترینگ است؛ تمرکز آن بر اتصال ایمن و کنترل هوشمندانهی مسیرهاست، در حالیکه FWaaS مخصوص کنترل و بازرسی ترافیک میباشد.

NGFW |

FWaaS |

SASE |

|

|---|---|---|---|

|

محل اجرا |

لوکال یا دیتاسنتر |

بستر رایانش ابری |

Cloud + Edge Global |

|

نوع معماری |

فیزیکی یا مجازی، محدود به هر سایت |

Multi‑Tenant Cloud Architecture |

جامع، شامل FWaaS، SD‑WAN، ZTNA، CASB |

|

مدیریت و آپدیت |

دستی، نیازمند تیم شبکه |

ابری، خودکار و متمرکز |

خودکار |

|

مقیاسپذیری |

محدود به ظرفیت سختافزار |

نامحدود با افزایش نودهای ابری |

پویا، با توزیع ترافیک هوشمند |

|

دید و کنترل ترافیک |

درون شبکه محلی |

سراسری در Cloud Traffic Global |

سراسری با Context و Identity Based Access |

|

هزینه نگهداری |

بالا |

پایین |

بسیار بالا |

|

یکپارچگی با Zero Trust |

دارد(محدود) |

دارد |

دارد |

FWaaS در معماری Zero Trust

ادغام FWaaS با معماری Zero Trust Network Access (ZTNA) نقطهی تحول در امنیت شبکههای مدرن است. در مدل اعتماد صفر، هیچ کاربر یا دستگاهی ذاتاً مورد اعتماد نیست و احراز هویت و ارزیابی رفتار بهصورت مداوم انجام میگیرد. FWaaS بهعنوان دروازهی محیط ابری، این اصل را در سطح فایروال اجرا میکند؛ یعنی هر اتصال قبل از تأیید هویت، بررسی Policy و اعتبارسنجی Threat Profile قرار میگیرد. به این ترتیب امنیت شبکه نهفقط در مرزهای فیزیکی بلکه در مرزهای منطقی دادهها و کاربران اعمال میشود.

جمعبندی…

FWaaS (Firewall as a Service) گام بعدی در تحول امنیت شبکههای سازمانی است؛ مدلی که فایروال را از مرز سختافزار به فضای ابری منتقل کرده و مدیریت، مقیاسپذیری و امنیت را یکپارچه میسازد. با تکیه بر معماری Cloud‑Native، ادغام با SD‑WAN و ZTNA و بهرهگیری از Threat Intelligence لحظهای، FWaaS به سازمانها امکان میدهد با کمترین پیچیدگی و بیشترین انعطاف، دفاعی جهانی و متمرکز علیه تهدیدات سایبری برقرار کنند.

سوالات متداول

FWaaS یا Firewall as a Service، فایروالی است که بهصورت سرویس ابری ارائه میشود و بدون سختافزار فیزیکی امنیت شبکه را فراهم میکند.

فایروال محلی نیاز به نگهداری دارد، اما FWaaS در زیرساخت ابری اجرا میشود، خودکار بهروزرسانی میگردد و در سطح جهانی قابل اعمال است.

تا حدی بله؛ FWaaS نسخهی ابری NGFW است با قابلیتهای مشابه اما مقیاسپذیرتر و قابل دسترس از هر نقطه.

بله، FWaaS یکی از اجزای اصلی معماری SASE (Secure Access Service Edge) است و فایروال مرکزی آن را تشکیل میدهد.

کسبوکارهایی با چند دفتر، کاربران دورکار یا محیطهای چندابر (Multi Cloud) که به مدیریت امنیت متمرکز نیاز دارند.

در مدلهای پیشرفته، ترافیک از نزدیکترین نود فیلتر میشود تا تأخیر (Latency) به حداقل برسد؛ در عمل کاهش چشمگیری مشاهده نمیشود.

با ارزیابی نیاز امنیتی، تعریف Rule Sets، اتصال به IdP، فعالسازی Monitoring و تست سناریوهای حمله میتوان FWaaS را بهصورت کامل پیاده کرد.

موارد اخیر

-

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب -

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر -

راهنمای جامع نصب، راهاندازی و پیکربندی نرمافزار مانیتورینگ Mikrotik Dude

راهنمای جامع نصب، راهاندازی و پیکربندی نرمافزار مانیتورینگ Mikrotik Dude -

نرمافزار Mikrotik Dude چیست و چه کاربردی در مانیتورینگ شبکه دارد؟

نرمافزار Mikrotik Dude چیست و چه کاربردی در مانیتورینگ شبکه دارد؟ -

Nagios چیست و چگونه شبکه را هوشمندانه مانیتور میکند؟

Nagios چیست و چگونه شبکه را هوشمندانه مانیتور میکند؟

برترین ها

-

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *